作为一名渗透测试人员,约翰·斯物兰德以“闯入”为生。他受各种机构的雇用,攻击这些机构的防御系统,在恶意黑客之前发现些系统的弱点。通常他会自己做渗透,有时也会找公司里有经验的同事。但这次,在接受了南达科塔州一家监狱的渗透任务之后,他找了他58岁的妈妈,瑞塔·斯特兰德。

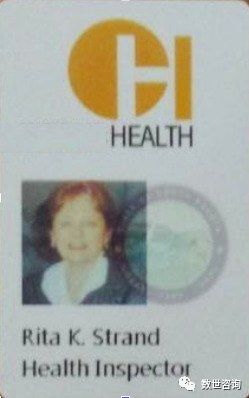

约翰公司的名称是黑山信息安全,他的母亲是公司的首席金融官,而在这之前在食品服务行业工作了三十年。由于这种职业经历,瑞塔非常有信心假扮一名州健康卫生检查人员进入监狱,只需准备一枚伪造的徽章和一些对话的练习。

“一天,她来到我面前说我想闯进某个地方,这是我的妈妈,我又能说什么?”约翰在本周召开的RSA大会上分享2014年的这场经历。

对于新手来说,在州立监狱这样的地方“视察”可不像打个电话那么轻松。渗透测试人员虽然在客户的授权下,可以合法的闯入客户系统,但如果引起紧张,事态会被迅速放大。前不久两名渗透测试人员因工作需求“闯入”爱荷华州法院,就被执法人员关了12个小时,直到费尽口舌说明情况才被放出来。

“我都瞢了,不知道该怎么跟她联系。”

而且,妈妈的任务由于缺乏技术能力而变得更为复杂。一个职业的渗透人员能够扫描对方的数字安全系统,并在网络中植入后门。但瑞塔不是黑客,尽管她把健康检查人员扮演的活灵活现。

公司给瑞塔仿造了一枚徽章和一张名片,并给了她一张印有经理职位的约翰的名片。因为妈妈可不会入侵任何计算机,所以约翰给她准备了一个载有恶意软件的U盘,以插入任何她能接触到的设备。在接收到U盘回传的信号之后,约翰和同事们就可以访问监狱的系统了。然后,现场是妈妈继续她的表演,约翰他们则在监狱的数字系统中忙活。

“对于大多数人来说,刚开始做这事肯定不适应。显而易见,监狱的网络安全非常重要。如果有人闯入并掌握它的计算机系统,那么把人从监狱里弄出来就容易多了。”

开始渗透任务的早上,约翰和同事开车来到监狱附近的一家咖啡店,在车里搭建好笔记本、手机热点,还点了焦糖卷和山核桃派。准备好之后,瑞塔独自开车来到了监狱。

“我在脑子里想,这可真是一个坏主意。她没有任何渗透测试的经验,也没有IT入侵经验。妈妈,如果事情不妙,可要赶紧给我打电话。”

渗透测试人员通常要尽可能的快速的出入,以免引起怀疑。但45分钟过去了,瑞塔那里没有任何动静。

“大约过了一个小时,我开始慌了。我应该早想到这一点的,我们都在一辆车里,一个不知道什么地方的快餐店,没有任何办法联系到她。”

突然,笔记本上的灯闪烁起来,瑞塔成功了。通过U盘上的后门程序,约翰可以从咖啡馆的热点访问到监狱的计算机和服务骂。斯特兰德记得一个同事喊道:“你妈妈搞定了!”

事实上,瑞塔没有遇到任何阻力。在监狱入口处,她告诉守卫她正在进行一个临时决定的健康卫生检测,守卫不仅让她进来,还允许她带着手机。瑞塔用手机记录下进监狱后的整个过程,包括在厨房检测冰箱、冰柜的温度,假装采集地板和桌子上的细菌,查找过期食物,并拍了照片。

瑞塔还要求巡视员工的工作区域和休息场所,监狱的网络运行中心,甚至是服务器机房,全部都是以害虫、湿度、霉菌等卫生检查的名义,没有人拒绝她。甚至还允许她在监狱独自漫步,给予她充分的时间拍照并植入后门。

在“检查工作”的最后,监狱的负责人还请瑞塔参观了他的办公室,并征求如何改善食品卫生服务的建议。基于数十年的卫生行业工作经验,瑞塔很快的指出了一些问题,然后把一个特意准备好的U盘递给负责人,告诉他上面有可以进行自我评估卫生状况的列表,帮助监狱方在卫生检查人员出现前发现问题。

U盘上的Word文档包含恶意宏脚本,当监狱负责人打开文档时,约翰和同事得以访问他的电脑。

“我们都惊呆了,这是一个巨大的成功。对于安全社区,这次的渗透经历非常值得借鉴。通过它可以看到基础安全的弱点所在,以及如何合理的置疑检查机构的重要性。如果有人说他们是电梯检测员或是卫生检查员,或者不管什么身份,我们都要进一步盘查,不能草率相信。”

其他的一些渗透测试人员也非常认同瑞塔妈妈的故事,与他们的日常经验非常贴合。

渗透测试公司TrustedSec的创始人大卫·肯尼迪表示:“我们一直在做类似的工作,很少被发现。如果你声称自己是检查人员、审计员之类的执法机构,做什么事情都是可能的。”

2016年,瑞塔妈妈因胰腺癌去世,生命没有给她做第二次渗透测试的机会。斯特兰德拒绝透露那家监狱的名字,但妈妈的工作的确带来了效果。“那次渗透测试令监狱改进了他们的安全措施,而且我认为,他们的食品卫生状况也得到了改善。”

原文:《连线》译者:recco

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。