2020年2月, SANS发布了一年一度的网络威胁情报(CTI)调研报告。

SANS将CTI定义为“满足利益相关者特定需求的、经过分析加工的、有关敌对方能力、机会和意图的信息”(Cyber Threat Intelligence is analyzed information about the capabilities, opportunities and intent of adversaries that meets a specific requirement determined by a stakeholder)。这个定义跟2019年度的措词略有不同,更加简练。这个定义包括以下几层意思:

1)威胁情报是一种信息,一种经过了加工(分析、提炼)的信息;

2)这种信息是相对于特定使用者而言,要满足其特定的需求。也就是说对你可能是情报,但对我可能不是情报,有明确的使用者属性;

3)情报是关于敌对方的,涉及它的能力、机会和意图。

这次的调研收到了大量的参与者,有1006个受访者参与调研,比2019年的505人增加了一倍。

SANS给出了五点关键发现:

协作很关键,包括内外部之间,内部不同团队之间,等等多个方面;

不是所有的过程都需要同一个级别的自动化水平,对于某些场景,半自动化其实刚刚好,全自动不见得就是最佳选择;

情报应用(尤其是内生情报)的升级带来了相关数据和工具的变化;

需求是情报流程和团队的关键

情报社区需要生产者和消费者共同努力,超过40%的受访者即消费情报也生产情报,这是情报应用成熟的标志

以下笔者列举部分感兴趣的结论:

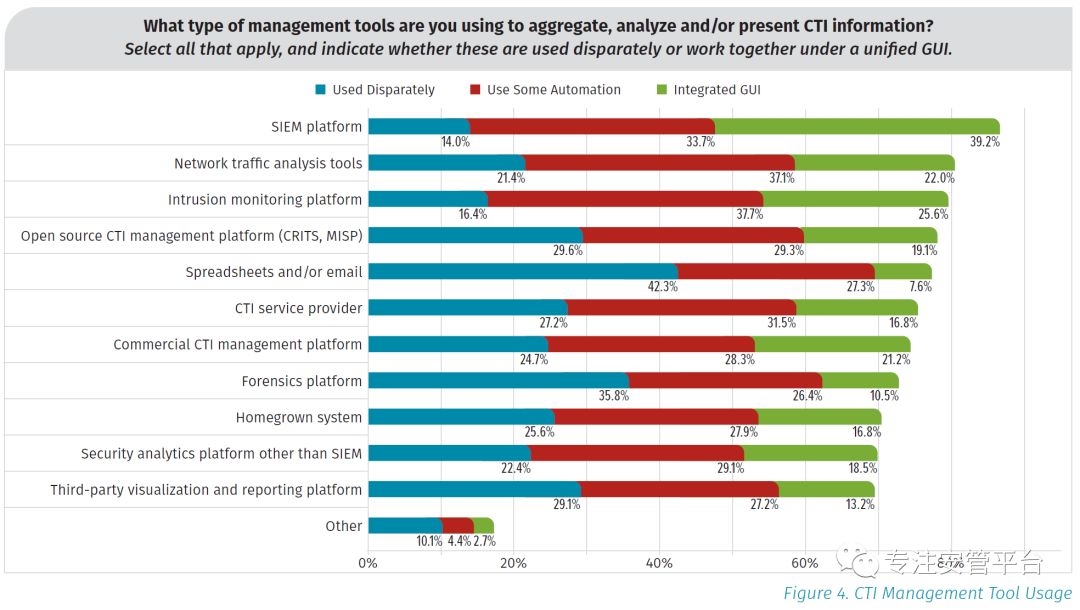

1)SIEM依然是首要的应用威胁情报的工具/系统,高于去年的水平,并且自动化程度也最高的。

排在SIEM后面的依次为NTA、入侵监控平台【文中未给出定义】、开源情报管理平台(开源TIP)。值得注意的是,商业TIP的使用比例虽然上升,但排名却下降了。

---------

【这里插入一段笔者自己的体会】

随着CTI技术的日益成熟,情报的生产和消费的界限越来越模糊。笔者考虑使用“情报的输出者”(intelligence provider)和“情报的应用者”(intelligence user)来区分原来的生产者与消费者【如果有更好的术语/名词,欢迎提供/留言给我择优选择】。不论是输出者还是应用者,都包括生产情报和消费情报的环节。

对于输出者,譬如情报提供商,它为了生产情报,其实也在不断的消费自己甚至第三方的初级情报,以产生更高级的情报。更进一步来说,如果要提升情报的质量,对于情报提供商而言,必须从客户侧获得反馈信息。也就是说,情报应用者输出的情报对于情报提供商很有价值。譬如,对于APT攻击而言,只有特定的受害者才能接触到相关的攻击源,而这是情报提供商难以获得的。

而对于情报的应用者,不仅要运用外部情报去更好地实施阻断、检测与响应,还需要以这些外部情报为线索,通过分析和加工,产生自己的威胁情报(内部情报),并向外、或者向下/上/同行进行输出与分享。某种程度上而言,对于应用者而言,利用外部情报仅仅是开始,只有产生自己的情报才有价值,而这个过程也是从追求情报IOC到情报TTP的演进过程。换句话说,对自己有价值的情报TTP大部分都是结合自身的情况获得的,而很难是情报提供商直接给予的。这也是ATT&CK在甲方盛行起来的原因之一。

可以看出,未来情报提供商和应用者要紧密协作,互通有无,才能提升情报的价值。

因此,至少在情报处理的方法论上,不论是提供者还是应用者,都是大体相似的,只是侧重点有所不同。

---------

也正如SANS报告所述,它给出了一个情报处理环:

事实上,SANS的CTI调研报告受访者一直都是用户和提供商混在一起的。

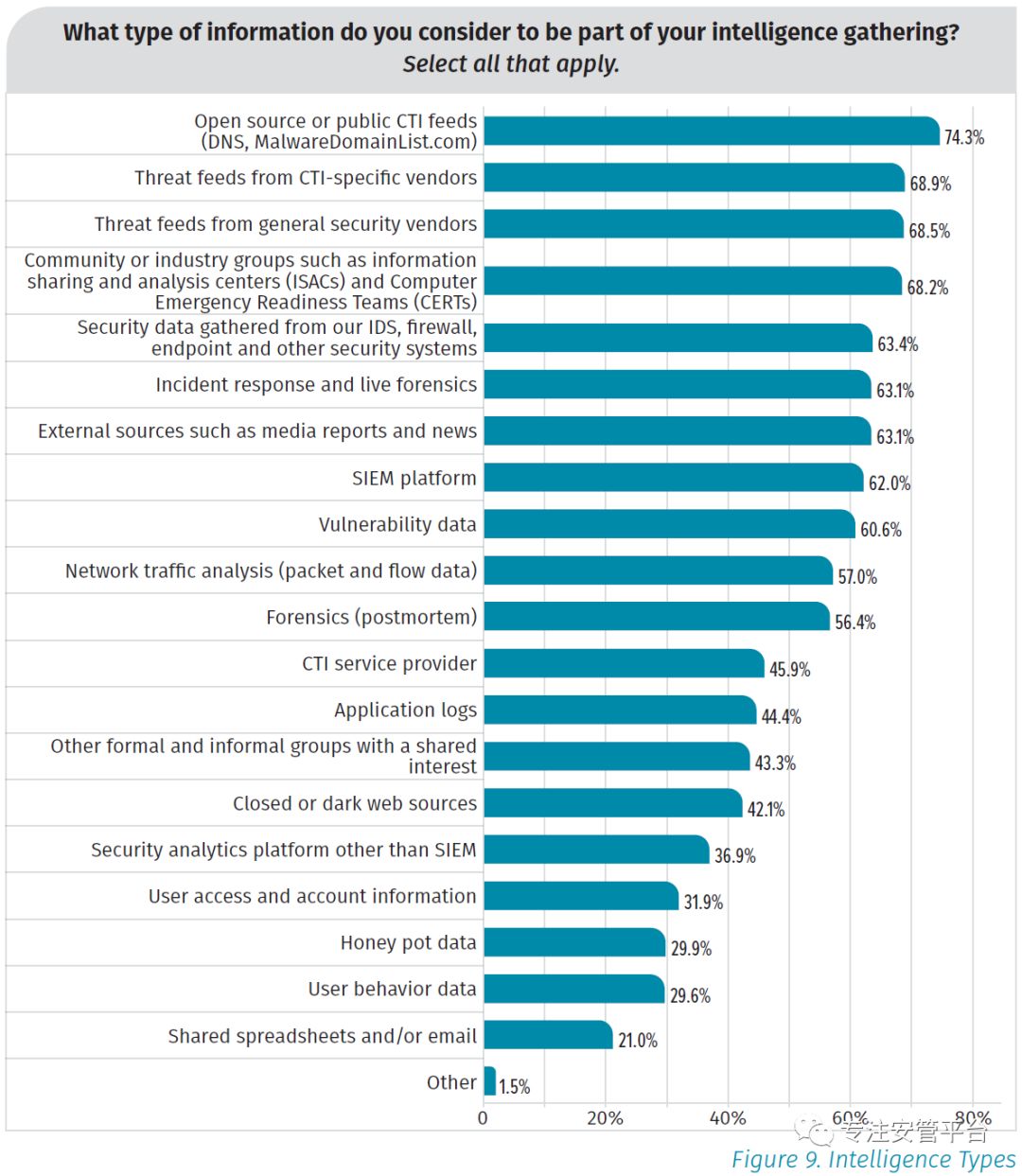

2)情报收集的来源统计,如下图:

对比去年,几乎列出来的所有来源的比例都升高了。其中,开源情报依然是最大的来源。值得注意的是,情报供应商(CTI-specific vendors)的feed排名相较于去年跃居第二,符合笔者的预期。

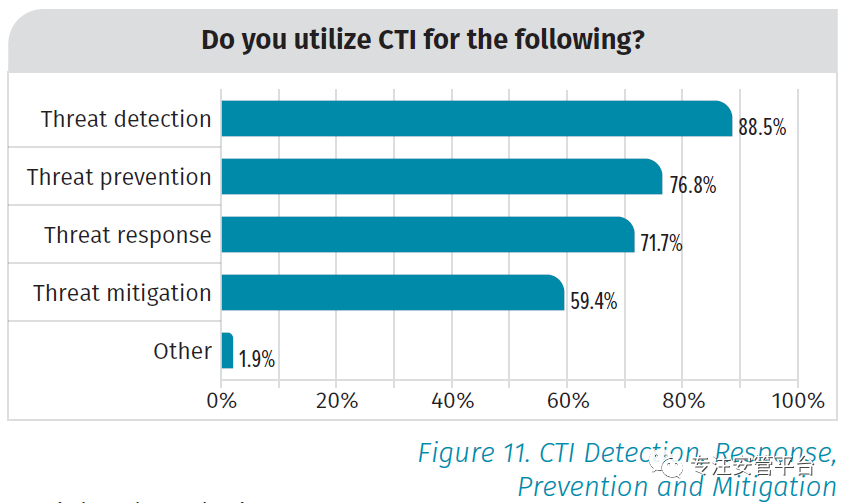

3)威胁情报的对网络安全价值是毋庸置疑的,今年不再统计这个问题了,转而询问威胁情报主要应用哪个领域,如下图:

显然,最主要的应用领域是检测。

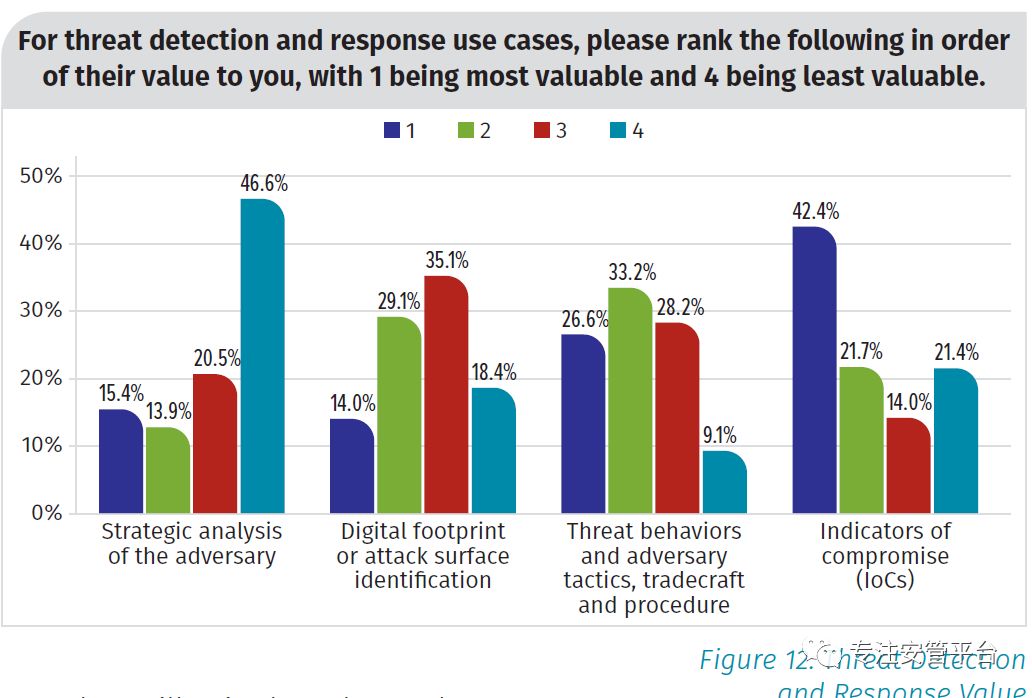

4)对于使用CTI进行分析的四种方法,排第一的还是IOC,紧跟着是TTP,再往后是数字痕迹/攻击面识别【文中没有给出定义,笔者猜测是攻击路径分析】和敌对方战略分析,跟去年排序一样。

今年的报告,SANS依然鼓励大家将分析的方法论从以IOC为出发点转向以TTP为出发点。对此,我其实在《谈谈情报引领的安全体系建设落地》一文中讲到了:避免一上来就比对IOC,转而先进行其它分析(譬如TTP分析、行为分析),再利用IOC做核实。

5)这次的调研还增加了一个问题,即抑制CTI有效应用的因素有哪些,如下图:

【参考】

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。