编者按

继2019年12月WAGO公司PLC产品被爆出了9个严重漏洞之后,近日思科Talos又发布安全公告,称专业从事电气连接和自动化解决方案的德国公司WAGO公司制造的设备中发现的大约30个漏洞(VDE CERT在其公告中列出了20个)。这批安全缺陷会影响PFC100和PFC200两个系列的可编程逻辑控制器(PLC)和Touch Panel 600 HMI面板。某些缺陷会影响 e!COCKPIT 工程软件,该软件可以集成到PFC100和PFC200系列PLC中。还有部分缺陷影响调试和更新PLC的基于Web的管理(WBM)应用程序。另外还在受影响的控制器的云连接功能及其I/O检查功能中发现了漏洞,这些功能在安装和调试期间使用。漏洞可以用于任意代码执行、命令注入、DoS攻击和信息泄露。某些漏洞的利用需要进行身份验证,而某些漏洞则可能使攻击者获得用户凭据。

Talos外联小组负责人Craig Williams告诉《安全周刊》,某些漏洞可以链接在一起,这可能导致更严重的问题。此外,利用这些漏洞的攻击可以直接从互联网发起。链接某些漏洞可以使攻击者完全控制目标设备,一旦发生这种情况,攻击者就可以执行他们选择的任何操作。Craig Williams说:“如果说有限制,那就看攻击者是否有足够的创造力。”目前WAGO已发布了一些漏洞的补丁程序,并且预计将在2020年第二季度进行固件更新,从而修复了更多漏洞。但是,供应商已为所有漏洞提供了缓解建议。

WAGO公司产品简介

万可(WAGO)公司简介

WAGO集团总部位于德国明登市,并在松德斯豪森设立生产和物流中心,分设七个国际生产基地。此外,还在超过八十个国家/地区设立十九家销售公司,同时拥有专业软件公司美名软件。WAGO在全球拥有超过8,500名员工,在全球范围内分设办事处,为全球客户提供服务。在中国天津设立了中国分部。产品涵盖电气连接技术、工业接口模块、自动化控制技术等领域,解决方案服务于汽车行业、铁路系统、电力行业、制造行业、楼宇技术、照明技术、船舶行业、过程工业。

PFC100和PFC200控制器简介

PFC100和PFC200控制器是模块化WAGO-I/O-SYSTEM中的紧凑型可编程控制器。除了具有网络以及现场总线接口,这两款控制器还支持750、753系列的所有数字量、模拟量输入输出模块以及特殊功能模块。除过程工业和楼宇自动化之外,PFC100的典型市场应用还包括:标准机械和工厂应用(例如:包装、瓶装、纺织、金属和木材加工)。简要的技术指标如下:

两个ETHERNET接口和一个集成交换机允许现场总线通过线形拓扑结构连接。

内部集成Web服务器,可以为用户提供PFC100控制器配置选项,并显示PFC100/PFC200状态信息。

DIP开关可以配置IP地址的最后一个字节,并且可以用于IP地址分配。

编程符合IEC61131-3

可通过e!COCKPIT编程

直接连接WAGO I/O模块

2 x ETHERNET (可配置),

Linux 操作系统,带有实时补丁

通过e!COCKPIT或基于Web的管理界面进行配置

免维护

图 PFC100(左)及 PFC200(右)

漏洞概述

CVE编号

CVE-2019-5166, CVE-2019-5167, CVE-2019-5168, CVE-2019-5169, CVE-2019-5170, CVE-2019-5171, CVE-2019-5172, CVE-2019-5173, CVE-2019-5174, CVE-2019-5175, CVE-2019-5176, CVE-2019-5177, CVE-2019-5178, CVE-2019-5179, CVE-2019-5180, CVE-2019-5181, CVE-2019-5182, CVE-2019-5184, CVE-2019-5185, CVE-2019-5186。

严重程度

8.8 (CVSS:3.0/AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H)

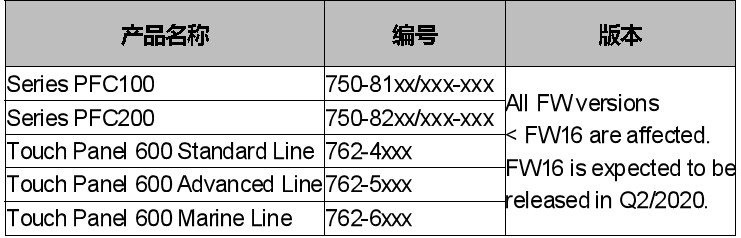

受影响产品

漏洞类型

典型的缓冲区溢出,缓冲区复制时未检查输入大小。

简要描述

攻击者需要在设备上进行授权登录才能利用此处提到的漏洞。

报告的漏洞使具有有效登录凭据的本地攻击者能够在设备上创建文件来更改设备设置,例如, 默认网关地址,时间服务器等,并可能执行代码。

WAGO IO检查服务 "I/O-Check"缓存DNS代码执行漏洞:CVE-2019-5166

CWE-ID:CWE-120-缓冲区复制时未进行输入大小的检查 ("典型的缓冲区溢出")

Base Score:8.8

Vector:CVSS:3.0/AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H

将特制的XML缓存文件写入设备上的特定位置会导致堆栈缓冲区溢出,从而导致代码执行。攻击者可以发送特制的数据包来触发此缓存文件的解析。

WAGO IO检查服务"I/O-Check" 缓存多命令注入漏洞:CVE-2019-5167, CVE-2019-5168, CVE-2019-5169, CVE-2019-5170, CVE-2019-5171, CVE- 2019-5172, CVE-2019-5173, CVE-2019-5174, CVE-2019-5175

CWE-ID: CWE-78: 不正确地中和OS命令中使用的特殊元素("OS命令注入")

Base Score: 8.8

Vector: CVSS:3.0/AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H

写入设备上特定位置的特制xml缓存文件可用于注入OS命令。攻击者可以发送特制的数据包来触发此缓存文件的解析。

WAGO IO检查服务"I/O-Check" 缓冲区多代码执行漏洞:CVE-2019-5176, CVE-2019-5177, CVE-2019-5178, CVE-2019-5179, CVE-2019-5180, CVE- 2019-5181, CVE-2019-5182

CWE-ID:CWE-120 - 缓冲区复制时未进行输入大小的检查 ("典型的缓冲区溢出")

Base Score: 8.8

Vector: CVSS:3.0/AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H

WAGO IO检查服务"I/O-Check" 缓存网关内存损坏漏洞CVE-2019-5184

CWE-ID: CWE-415: Double Free

Base Score: 7.0

Vector: CVSS:3.0/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H

将特制的xml缓存文件写入设备上的特定位置可能会导致两次释放堆指针,从而导致拒绝服务并可能执行代码。攻击者可以发送特制的数据包来触发此缓存文件的解析。

WAGO io检查服务"I/O-Check"缓存多代码执行漏洞:CVE-2019-5185, CVE-2019-5186

CWE-ID: CWE-120-缓冲区复制时未进行输入大小的检查 ("典型的缓冲区溢出")

Base Score: 7.0

Vector: CVSS:3.0/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H

漏洞验证说明

Talos测试并确认TALOS-2019-0939/CVE-2019-5149影响运行固件版本03.00.39(12)和03.01.07(13)的WAGO PFC200以及运行03.00.39(12)和03.02.02(14)的PFC100。

WALOS PFC200,固件版本03.00.39(12)和03.01.07(13)和PFC100版本03.00.39(12)受TALOS-2019-0923/CVE-2019-5134和TALOS-2019-0924/CVE-2019-5135的影响。

TALOS-2019-0948/CVE-2019-5155,TALOS-2019-0949/CVE-2019-5156,TALOS-2019-0954/CVE-2019-5161和TALOS-2019-0950/CVE-2019-5157影响PFC200的版本03.02.02(14),03.01.07(13)和03.00.39(12)。

根据对早期固件版本的检查,Talos认为这些漏洞会影响两个设备(甚至更早)中固件的过去10个版本。

TALOS-2019-0952/CVE-2019-5159和TALOS-2019-0951/CVE-2019-5158影响WAGO e!COCKPIT版本1.6.0.7。

Talos测试并确认WAGO PFC200和PFC100的03.00.39(12)版本受TALOS-2019-0862至0864和TALOS-2019-0870至0874的影响。

解决方案及缓解措施

鉴于本次爆出的漏洞数量较多,严重性也较高,远程攻击者可以利用这些漏洞来进行各种恶意活动,包括命令注入、信息泄露和远程执行代码。德国VDE CERT已于3月9日发布安全公告并提出缓解建议。

解决方案

仅在安装和调试期间需要I/O-Check服务协议,而在正常操作期间则不需要。强烈建议在调试后禁用I/O-Check服务。这是保护设备免受列出的漏洞影响的最简单,最安全的方法。

无论采取上述何种措施,该漏洞都有望在2020年第二季度的FW16版本中得到修复。

缓解措施

禁用I/O检查服务。

限制对设备的网络访问。

不要将设备直接连接到互联网。

禁用未使用的TCP / UDP端口。

天地和兴工控安全研究院编译

参考资源

1、https://blog.talosintelligence.com/2020/03/wago-vulnerability-spotlight-march-2020.html

2、https://cert.vde.com/en-us/advisories/vde-2020-011

3、https://www.securityweek.com/tens-vulnerabilities-expose-wago-controllers-hmi-panels-attacks

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。