作者:柯善学@奇安信

NSA(国家安全局)和ODNI(国家情报主任办公室)都是美国情报部门,都分别提出了网络威胁框架(CTF)。

CTF的好处是提供了一种通用语言,用于描述和交流有关网络威胁活动的信息。CTF是对之前网络威胁词汇不一致描述的巨大改进。

由于NSA CTF是ODNICTF的技术扩展,本文首先介绍ODNI CTF,然后介绍NSA CTF(即NTCTF)。毫无疑问,他们都参考了MITREATT&CK威胁模型框架。

其中,NTCTF的译文约5万字,奇安信团队进行了全文翻译。本文中给出了微信链接。

福利:若需获取上述两个情报部门各自的CTF英文报告原文,请在公众号“网络安全观”后台回复“CTF”,以获取下载链接。

让我夜不能寐的,是来自世界各地的各种各样的威胁,包括不断扩大的网络威胁清单。—— Dan Coats,美国国家情报主任

本专题相关

关键词:CTF(网络空间威胁框架,Cyber Threat Framework),NTCTF(NSA/CSS Technical Cyber Threat Framework),NSA/CSS(国家安全局/中央安全局,National Security Agency / Central Security Service),ODNI(国家情报主任办公室,Office of the Director of National Intelligence)

一、ODNI CTF

01

背景和目的

由于国家情报主任担任美国情报界(IC,Intelligence Community)负责人,所以从在情报界的地位来看,ODNI(国家情报主任办公室)的层级要比大名鼎鼎的NSA更高一点。

ODNI CTF(网络威胁框架)是由美国政府开发的,用于对网络威胁事件进行一致性的分类和描述,并识别网络对手活动的趋势或变化。

该框架及其相关的词典,提供了一种以有效信息共享和网络威胁分析的方式一致地描述网络威胁活动的方式,这对高级政策/决策制定者和注重细节的网络技术人员都非常有用。

02

为何要建一个新框架?

一个直接的问题是:有这么多网络威胁模型或框架,为什么还要再建立一个?

ODNI观察到:网络专家无法轻易且持续地将网络上发生的事情传达给非网络受众,而高层领导也无法轻易理解他们被告知的内容的本质,以及如何将其用于决策。为什么要再建一个?引用ODNI的评论:“因为在模型和用户之间比较威胁数据是有问题的”。而遵循一种通用方法有助于:

建立一个共同的本体论并增强信息共享,因为将独特的模型映射到一个通用标准,比相互映射要容易;

以直截了当的方式描述和分类威胁活动,以支持从战略决策到分析和网络安全措施的任务,以及从通才到技术专家的用户;

实现跨组织的共同态势感知。

ODNI解构了8个现有的框架,并将它们合成了一种新的分层方法——网络威胁框架(CTF)。CTF是从事件细节中抽象出来的一种创新的阶段模型。这种抽象克服了当每个组织“使用自己的术语描述活动以满足其内部需求”时产生的机构偏见,其中许多术语甚至在使用相同的词汇时也有不同的含义。

CTF的目的不是替换或取代一个组织现有的模型,而是:

作为一个可行的通用翻译程序(一种网络世界语言),一旦每个模型都映射到它并且映射被共享,就可以促进数据和洞察的高效和可能的自动化交换

为尚未采用威胁框架的组织,提供一个起点。围绕简单的模型和中立的概念,CTF可以根据组织的需要进行定制,便于映射和数据交换

该框架将具有可扩展性,并有助于以“机器速度”共享数据。

03

网络威胁情报的关键挑战

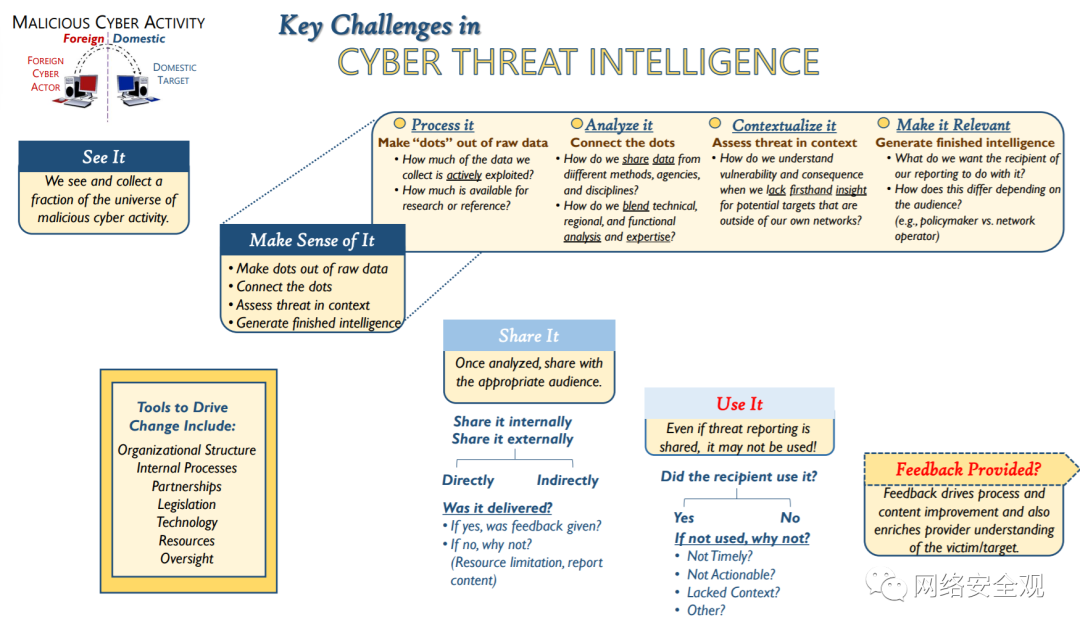

美国政府花了相当多的时间和精力制作网络威胁情报。曾经被政府垄断的网络威胁情报,现在也可以由私营部门生产和消费。网络空间国家情报经理(National Intelligence Manager for Cyber)负责将这一活动纳入美国情报界,并从战略上寻求方法以提高网空情报的数量、质量和影响。

作为政府内部沟通的一部分,ODNI创建了如下模型,作为描述网络威胁情报过程的一种简单方法,并构建了关于如何提高绩效的沟通框架。该模型已与私营部门组织共享,这些组织希望提高其应对各种威胁和复杂信息共享环境的绩效。

网络威胁情报的关键挑战

04

网络空间归因

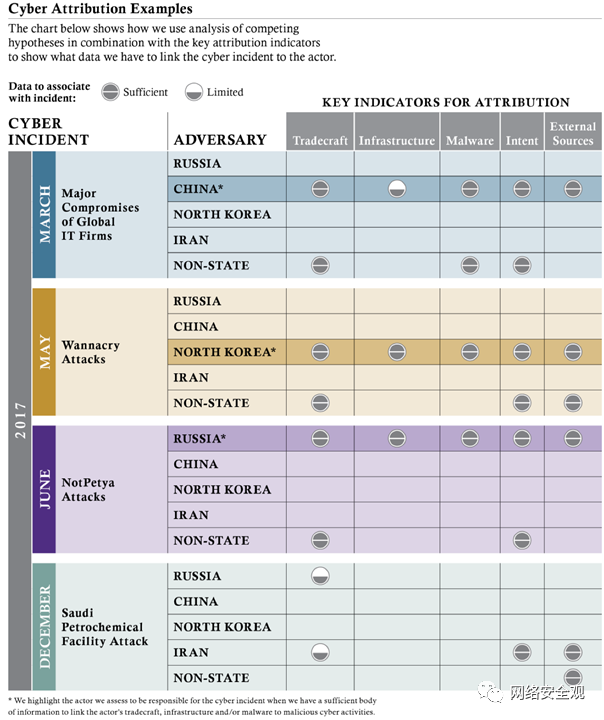

ODNI将网络空间归因,即识别出网络攻击责任主体,视为国家应对网络威胁的艰难第一步。ODNI还专门出了一个备忘录,解释了美国情报界用来识别恶意网络活动肇事者的关键概念。

备忘录指出:俄罗斯、China、伊朗、朝鲜和其他恶意行为体,都将网络行动作为一种低成本工具来促成其利益。除非这些行动面临明显的制裁,否则他们将继续这样做。因此,网络归因是制定国家应对此类攻击措施的关键步骤。

下图中的网络归因示例,显示了如何使用竞争假设分析,结合关键归因指标,以显示需要哪些数据将网络事件与参与者关联起来。

05

ODNI CTF

自2012年以来,ODNI与机构间合作伙伴进行合作,建立并完善了一个共同的网络威胁框架方法,以反映这些关键属性和目标:

包含一个层次/分层的透视图,它允许在保持与其他数据层的链接和可跟踪性的同时,对适合于受众的细节层次进行裁剪

使用具有明确定义的术语和标签(词典)的结构化和文档化类别

关注经验/传感器衍生的“目标”数据

容纳各种各样的数据源、威胁行为体和活动

为分析和决策提供基础

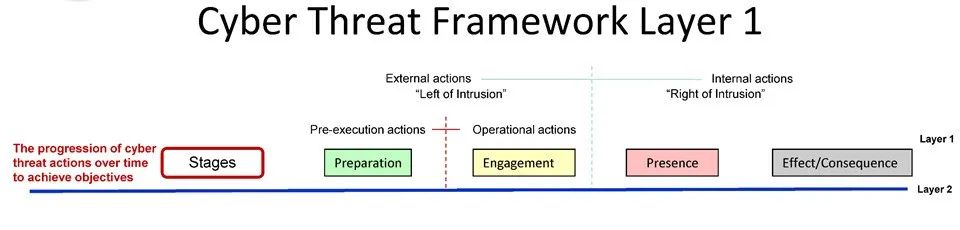

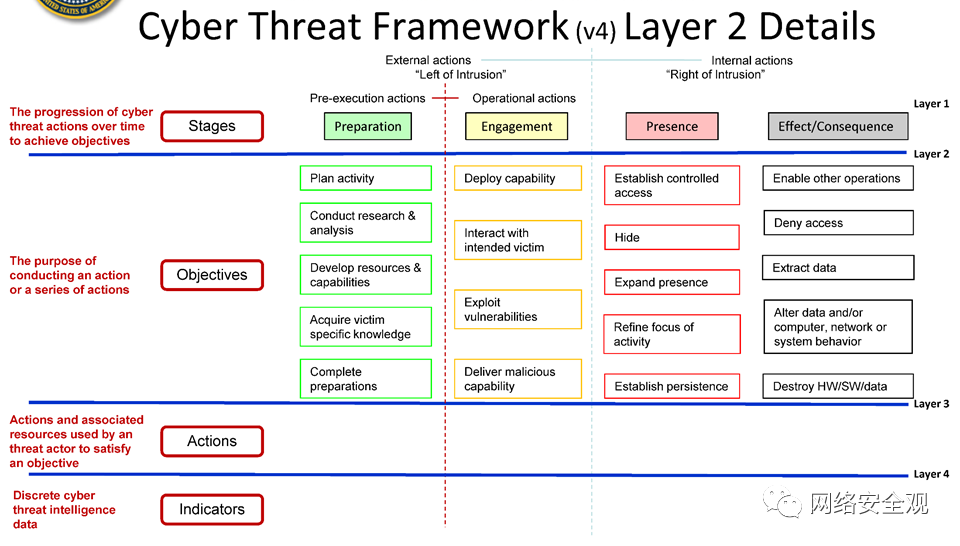

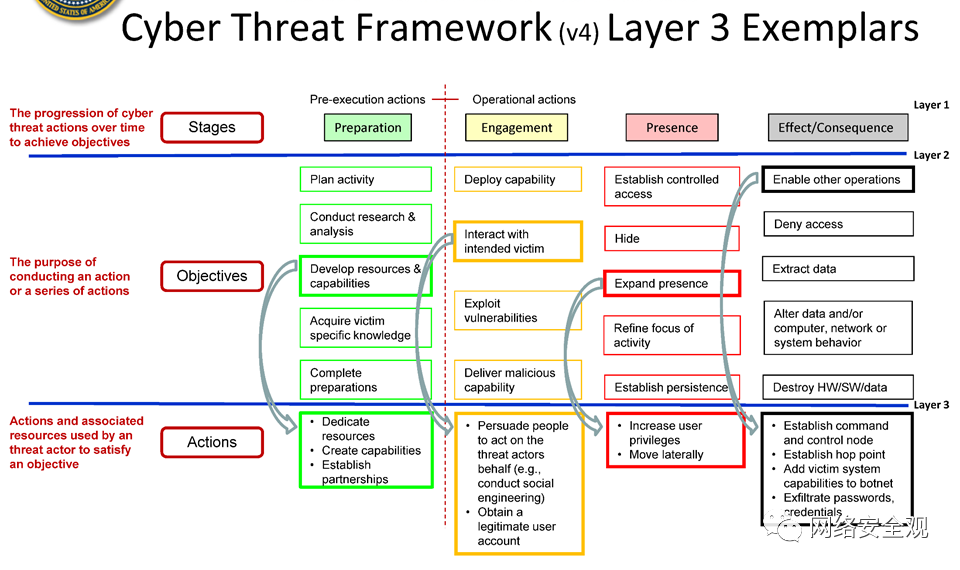

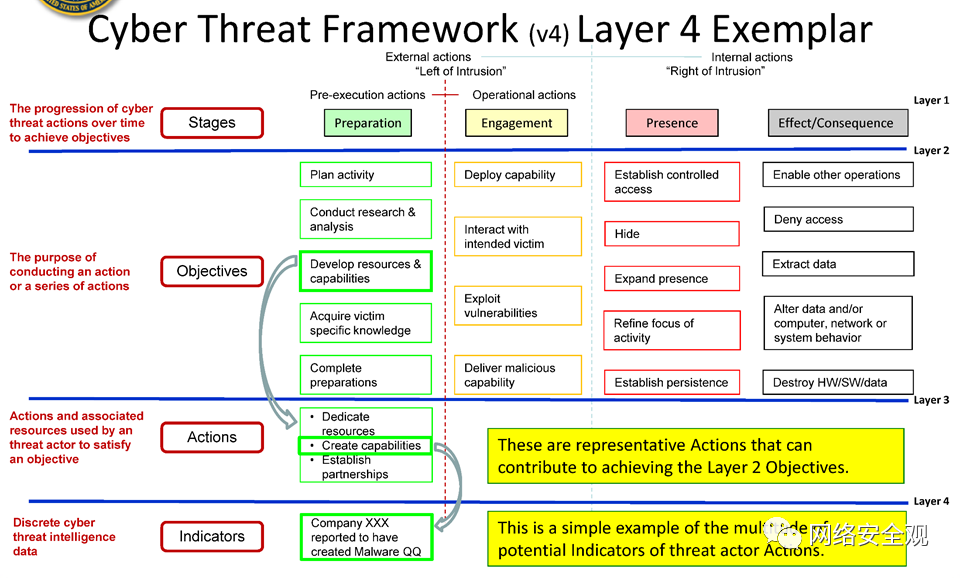

CTF创建了一个四层的层次结构。该框架捕获了对手的生命周期,从能力准备和瞄准,到与目标的初始接触或敌方的临时非侵入性干扰,到建立和扩展目标网络,再到从盗窃、操纵或干扰产生的影响和后果。

ODNI CTF

第1层“阶段”是网络威胁框架的基础:

第2层展示了第1层中各个“阶段”的“目标”:

第2层展示了第1层中各个“阶段”的“目标”:

第3层反映了实现“目标”的具体“行动”:

第4层反映了刻画“行动”的具体“指标”:

06

CTF与CSF的关系

虽然NIST尚未颁布或批准特定的威胁框架,但它主张除了网络安全框架(CSF)之外,还使用网络威胁框架来告知风险决策,并评估采取的保障措施和行动。

NIST在其网络安全框架(CSF)文件中指出,此类网络威胁框架可提供在给定时间点和特定威胁情况下哪些安全措施更重要的见解。NIST在FAQ(常见问题解答)中引用了CTF作为网络威胁框架的示例,该威胁框架通过提供一个共同的本体和词汇,可以标准化或规范在组织内和组织之前收集或共享的数据。

二、NTCTF v2

01

背景

NSA(国家安全局)网络安全报告《NSA/CSS技术网络威胁框架v2》(NTCTF v2,NSA/CSS Technical Cyber Threat Framework v2)的最新版本为v2.2,发布于2018年11月。而NTCTF v1发布于2018年3月。

关于NSA/CSS。CSS(中央安全局)为军事密码学界提供及时、准确的密码学支持、知识和帮助,旨在促进NSA与美国武装部队的军种密码部门之间的全面合作。注意到,NSA局长也是CSS局长,CSS官网地址也与NSA相同。因此NSA/CSS作为单位名称,经常连在一起使用。

NTCTF文档有58页,奇怪的是没有目录。报告主体结构如下:

执行摘要

NTCTF v2 框架图

NTCTF v2 阶段和目标定义

NTCTF v2 行动定义和关键短语

附录A-NTCTF行动的关键短语

附录B-参考资料和许可信息

02

执行摘要

NSA/CSS技术网络威胁框架v2(NTCTF v2,NSA/CSS Technical Cyber Threat Framework v2)是ODNI(国家情报主任办公室)网络威胁框架(CTF)的技术扩展。

NTCTF旨在提供标准化的方式,来刻画NSA如何使用一个通用技术词典(独立于操作系统且与业界定义保持一致),将对手活动进行表征和分类。

这个通用技术网络词典,支持跨情报社区的共享、产品开发、运行规划、知识驱动的运营。技术性网络词典的公开传播,可促进与整个社区的协作。

NTCTF的使用,有助于组织和检查对手活动,以支持知识管理和分析工作。

该报告提供了一个标准化定义的基线/起点,为美国政府与合作伙伴、干系人在讨论对手生命周期中的活动时作参考。

03

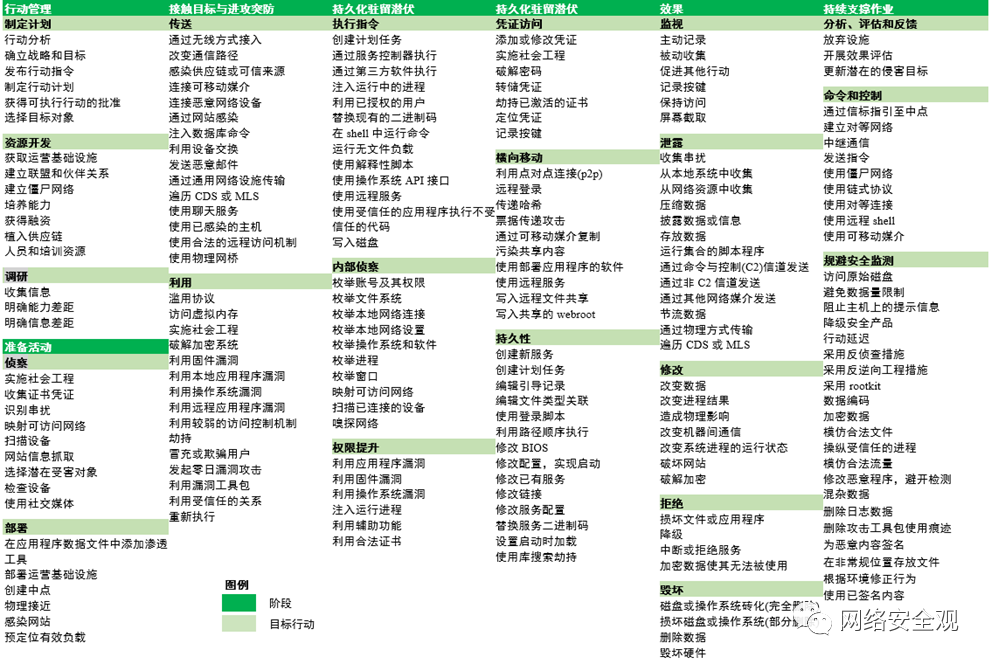

NTCTF v2 框架图

一图胜千言:

NTCTF v2 框架图

04

NTCTF阶段、目标、行动和关键短语

NTCTF v2文档对网络对手实施网络攻击行动的各个阶段和行动目标进行了定义,以期为美国军政机构以及企业合作伙伴、国际盟友开展网络行动提供参考标准。进一步对网络对手的网络攻击行动和关键短语进行了定义和规范,阐释了各个行动的细节和范围,为采取相应的联合防御行动明确了目标对象和应对措施参考。

NTCTF阶段划分,参见:NSA关于网络威胁行动流程的标准化划分(《NSA/CSS网络威胁框架V2》之一)。

NTCTF各阶段的目标定义,参见: NSA关于网络对手各阶段行动目标的定义(《NSA/CSS网络威胁框架V2》之二)。

NTCTF网络攻击行动和关键短语,参见:NSA网络威胁行动与关键短语规范(《NSA/CSS网络威胁框架V2》之三)。

总体来看,CTF将重点放在威胁行为体的行为上,而对于潜在受害者并没有明确的防御指导。有一种建议是在CTF中再增加一个阶段,即受害者学。通过在网络威胁分析中报告相关受害者情况,使防御者能够看到目标对象对自身命运的贡献以及避免自己成为受害者的步骤。

声明:本文来自网络安全观,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。