网络技术已经触及全球每个角落和人类生活的各个方面,驱动创新、培育自由并促进经济繁荣。与此同时网络技术也给恶意和有害的网络活动提供了新的机会。为了应对网络技术带来的风险,美国根据政府第41号总统令“美国网络事件协调政策”(PPD-41),制定了国家网络事件响应计划(NATIONALCYBER INCIDENT RESPONSEPLAN,简称NCIRP),旨在支持美国在重大网络安全实践中的响应和恢复。继解读欧盟事件响应及网络危机合作战略之后,天极智库本次将对美国NCIRP计划进行解读,希望为我国网络安全应急响应和保障体系建设提供参考。

国家网络事件响应计划(NCIRP)是根据PPD-41制定,并参照美国国家战备体系定义了各方角色、责任、能力和协调机构,旨在支持国家在重大网络安全事件中的响应和恢复。NCIRP不是战术或操作计划,而是一个应对网络事件的主要战略框架,使利益相关方可以了解联邦政府各部门之间以及国际合作伙伴如何为响应活动提供资源支持。NCIRP提供统筹指导,当关键基础设施发生重大网络事件时,通过采取全国一盘棋的方法协调相关单位实施响应活动,具体工作包括威胁响应、资产响应、情报支持及受影响实体的响应。国土安全部DHS负责开发并定期更新、维护、实施NCIRP,以应对关键基础设施的网络安全风险。

工作方向和角色分工

在政府和私营部门合作伙伴协调下,NCIRP根据PPD-41定义解释了并行工作方向,包括威胁响应、资产响应、情报支持及受影响的实体。

1、威胁响应

威胁响应由司法部主导,联邦调查局FBI和国家网络调查联合工作组NCIJTF实施。威胁响应涉及执法机构和国防机构的很多资源及能力。威胁响应包括:在受影响实体的现场开展执法和国家安全调查;收集证据和情报;提供溯源信息;关联分析相关事件;确定受影响的其他实体;研判威胁动机及对威胁进行阻断;制定并实施行动方针以缓解当前面临的威胁;推动与资产响应相关的信息共享和行动协调,威胁响应与资产响应者开展合作,并在事件响应时保持行动一致。

2、资产响应

资产响应由国土安全部主导,国家网络安全和通信集成中心NCCIC实施。资产响应包括向受影响的实体提供技术支持,以保护其资产,缓解脆弱性并降低事件的影响;识别可能面临风险的其他实体;评估事件对关键基础设施部门或地区的潜在风险,制定降低这些风险的行动计划;推动与威胁响应相关的信息共享和行动协调;提供指南,说明如何及时利用联邦资源和能力来加快事件恢复。

3、情报支持

情报支持由国家情报总监办公室ODNI主导,网络威胁情报整合中心CTIIC实施。情报支持和相关活动包括为联邦资产和受威胁的机构提供支持;推动建立威胁感知和相关情报共享能力;对威胁趋势和事件进行综合分析;识别知识差距;降低或减轻攻击方的威胁能力。情报及其相关活动为更好地了解现有的外交、经济或军事能力来响应网络事件,并与其他潜在受影响实体或响应者共享威胁和缓解信息等发挥了重要作用。

4、受影响的实体

重大网络事件影响的实体通常要根据相关法律、法规或合同条款等,采取一系列活动来管理网络事件对其业务和运营的影响。当受影响实体是私营机构时,联邦政府通常不会在受影响实体响应中发挥作用,但仍将关注受影响实体的响应活动。与关键基础设施对接的相关政府部门将协调联邦政府工作,以便了解网络事件对私营部门关键基础设施在业务或运行方面的潜在影响。

5、角色分工

核心能力

核心能力是指在响应网络事件中进行威胁响应、资产响应和情报支持活动所需的关键能力,它采用通用语言描述了必须在全国范围内执行的重要能力。这些能力可以通过适当规划、组织和培训来实现,也可以通过NIST网络安全框架和私营部门开发的网络安全行动来实现。

1、访问控制和身份验证

采用并支持必要的物理、技术和网络措施,对关键位置和系统的访问进行控制,也称为认证和授权。该功能通过协议的实施和维护来完成身份验证和授权。

2、网络安全

保护计算机网络、电子通信系统、信息和服务免受非授权访问和漏洞利用,这也称为信息安全。通过制定行动计划确保关键信息、记录和通信系统和服务的安全性、可靠性、保密性、完整性和可用性。

3、取证和溯源

取证是指用科学的方法,基于情报发现和识别与调查获得的相关信息。在网络事件中,取证是指与数据复制、提取和分析相关的多个技术学科,以发现恶意网络活动中的相关线索。

溯源的目的是识别与特定事件相关的攻击者。它基于对事件过程中收集的证据和情报进行综合分析和评估,以识别造成网络事件的个人或组织。

4、基础设施系统

恶意网络事件发生后,要维护关键基础设施的运行,有效的响应和恢复系统和服务。在网络事件的响应中,该能力聚焦于保护设施资产和实体、修复受损资产、重新获得对远程资产的控制,以及评估整个关键基础设施部门的潜在风险。

5、情报与信息共享

从针对美国政府以及美国人民、财产或利益面临恶意网络活动威胁中,从规划、定位、收集、利用、处理、分析、生成、传播、评估及反馈等角度获取的可用数据,输出及时的、准确的、可操作的相关信息。情报与信息共享是指根据需要在政府或私营部门实体之间交换情报、信息、数据或知识的能力。

6、拦截和阻断

对恶意网络活动相关的威胁进行延迟、转移、拦截、阻断、控制或防御。拦截和阻断能能力还包括针对特定的人、程序或设备/机器的威胁活动进行拦截和阻断,采用技术和其他手段防止恶意网络活动。这些能力有助于保存证据,为政府检控违法者提供支持。

7、物流和供应链管理

推动并协助交付必要的物品、设备和服务,对受恶意网络活动影响的系统和网络做出响应提供支持。同步物流能力,对受到影响的供应链进行恢复。对于网络事件,这种能力侧重于提供物流或业务支持,通过识别、协调紧急的响应资源需求并确定哪些需求需要优先处理,帮助领导确定网络事件响应的优先级。

8、业务通信

通过各种可用方法和手段,确保所有受恶意网络事件影响的实体和响应者之间,就持安全、态势感知和运营支持情况能及时沟通。在网络事件中,这种能力侧重于对事件信息进行及时、动态、可靠的处理,以满足各级政府决策者和授权参与私营部门合作伙伴组织的需求。

9、行动协调

建立并维持一个统一协调的运作结构和流程,适当整合所有关键利益相关者,支持核心能力的执行。这是一种采取行动和开展活动的能力,使全国的决策者能够确定适当的行动方针,并对复杂的行动进行监督,以实现工作的一致性。

10、规划

执行系统性的流程,是举国参与制定可执行战略、操作或技术层面的方法上来,以实现既定目标。针对网络事件,规划包括全面规划和事件行动计划。全面规划涉及发展战略、运营和战术的规划,旨在防止、保护、减轻、响应和恢复网络事件。事件行动计划即在有限时间和环境下,制定或迅速制定操作和战术计划,以对网络事件做出响应。

11、公共信息和预警

通过利用清晰一致、易于获得、符合通用语言描述的方法,适时向全国和公众发布统一、及时、可靠、可操作性的信息,旨在有效传播关于重大威胁或恶意网络活动的信息,或是正在采取行动和提供支持的相关信息。

12、筛选、搜索和检测

通过主动和被动的监视和搜索过程,识别、发现或定位恶意网络活动带来的威胁。此过程涉及系统调查和评估、传感技术或物理调查和情报等。

13、态势评估

及时向所有决策者提供有关恶意网络活动的性质和范围、任何连锁效应和响应状态的决策相关信息。对于网络事件,这一能力聚焦快速处理和传达从国家层面到现场层面收到的大量信息,为所有决策者提供最新和最准确的信息。

14、威胁与危害识别

识别恶意网络活动对网络和系统的威胁;确定这些威胁的频率和程度;并将其纳入分析和规划过程,以便清楚地了解实体需求。对于网络事件,该能力涉及持续收集及时、准确的网络威胁数据,包括评估技术进步带来的影响,以满足分析师和决策者的需求。

协调结构与整合

美国采用一种举国体制的方法来应对网络事件,促进联邦政府、州和地方政府、私营部门和国际伙伴的所有利益相关方之间的协调。通过已建立的协调结构来管理、协调各实体,从而形成合力响应网络事件。

协调结构为受网络事件影响或负责网络事件响应的实体代表提供了一种机制,以助其开展协调和响应活动,包括战备活动、能力交付、制定行动计划、协调响应人员和响应活动、统一公共信息和预警机制,并权衡各种行动方案带来的技术、业务、政治和政策影响。

根据PPD-41,美国政府建立了一个网络统一协调小组(UCG),负责在重大网络事件响应过程中协调各联邦政府,并将州和地方政府、私营部门纳入到响应工作中。其他协调机构需要做好与UCG的整合和协调的准备。

1、内部协调结构

为有效响应网络事件,各利益相关方可以利用现有的各种协调机构,来促进信息共享、协调响应行动、获取技术支持和其他资源、提供政策协调和指导。平时发生的大多数网络事件可视为常规事件,由受影响实体内部进行处理。对于涉及国家安全或公共卫生和安全的网络事件或重大网络事件,则由UCG制定运行响应计划并协调响应机构。

1) 私营部门

私营部门参与产业和政府之间的协调工作,通过关键基础设施行业机构SCC和信息共享与分析中心ISAC进行信息共享、分析和协作,以发现、预防、减轻和响应网络事件。

2) 州和地方政府

与私营部门类似,州和地方政府也拥有类似网络事件响应的协调机构,包括行业或州际的信息共享与分析中心ISAC、州和城市融合中心等,以支持参与者之间协作开展信息共享、事件响应、运行协调和政策活动。

3) 联邦政府

联邦政府主要通过网络响应小组CRG开展国家政策层面的协调,通过联邦网络安全中心和各联邦机构开展业务协调,通过与关键基础设施对口的政府部门SSA和政府协调委员会GCC开展相关部门协调。

4) 国际合作

国际信息共享可通过公共和私营部门的大量机制开展。很多联邦机构和网络安全中心都与外国同类机构保持联系,在安全状态或网络事件发生时进行信息共享及合作。

2、重大网络事件的运行协调

与上述各个层级的内部协调结构不同,当重大网络时间发生时,联邦政府可以组件一个网络UCG,作为协调联邦内部机构和联邦机构间相应活动的主要方式,并酌情将相关私营部门合作伙伴纳入工作组。

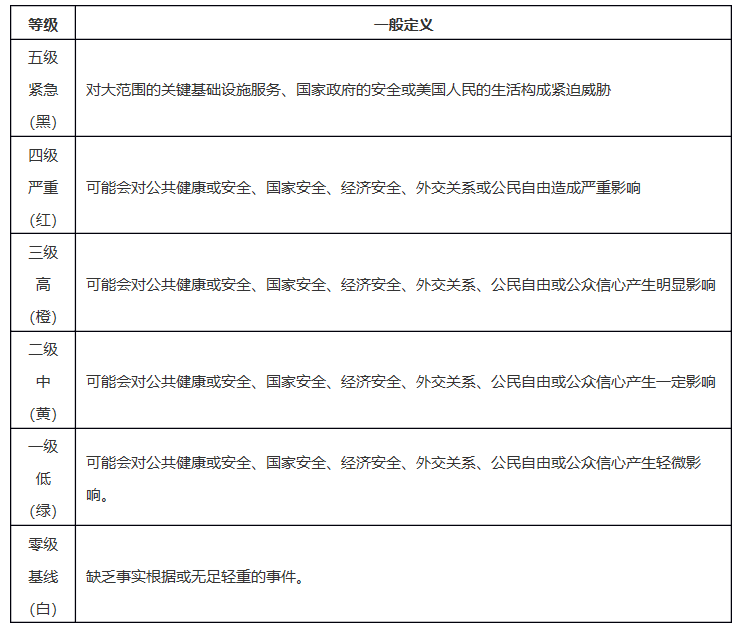

1) 确定事件严重等级

美国联邦政府采用网络事件严重度图表(上表)作为通用框架来确定网络事件的严重程度,联邦政府各部门在评估网络事件的严重程度时均采用该图表,确保术语统一、信息共享适当、管理适宜,评级在三级及以上的网络事件视为重大网络事件。

2) 强化协调流程

根据PPD-41,经常参与网络响应事务的联邦机构应确保具备在网络事件响应中发挥作用的常备能力。各机构应制定增强型协调程序,为超过其常备能力的重大网络事件响应行动做好准备。这些程序需要专门的领导、支持人员、可用设施及内部流程,时期能够管理超出其正常运行条件,并对协调能力有加到需求的网络事件。

3) 网络统一协调小组UCG

根据PPD-41要求,UCG将作为联邦机构内部和机构间主要的国家运行协调机制,负责在重大网络事件期间制定响应规划及行动。UCG是为威胁响应、资产响应、情报支持建立共同目标,以指导中短期的网络事件响应和恢复工作。

只有发生重大网络事件时,UCG才会成立和激活,成立之后也只负责特定事件的响应。当不再需要威胁响应和资产相应的增强性协调程序,或单一联邦机构足以应对事件的响应活动时,UCG将解散。

根据PPD-41,当UCG成立时,联邦政府设立3个领导机构,以有效应对重大网络事件。其中国土安全部DHS下属网络安全和通信整合中心NCCIC领导资产响应行动;司法部下属联邦调查局FBI和国家网络调查联合工作组NCIJTF领导威胁响应行动;国家情报总监办公室ODNI下属网络威胁情报整合中心CTIIC领导情报支持行动。

4) 网络事件响应过程中的信息共享

在网络事件响应过程中,UCG尽可能快速、公开、定期与其他利益相关方共享工作过程中发现的网络威胁信息,以确保保护措施能够应用于所有适用的利益相关方。尽管这种信息共享有时受法律、法规、受影响实体的利益、涉密级别或其他限制,但在与利益相关方和公众共享信息时,参与者尽力保证信息的一致性,此类信息一版通过现有的网络威胁信息共享渠道传播。

声明:本文来自天极智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。