虚拟化平台安全漏洞分析和防护研究

张鉴 唐洪玉 刘文韬

(中国电信股份有限公司研究院云安全研究所,北京 102209)

摘要:虚拟化平台是云计算服务的核心基础设施,因此虚拟化平台的安全研究在云安全中扮演了关键角色。概述了虚拟化的典型架构和主流平台,分析了虚拟化平台安全漏洞的类型、影响及主要高危漏洞,最后对主流厂商的虚拟化安全防护系统进行分析,并提出防护解决方案。

关键词:云安全;虚拟化;安全漏洞;安全防护

1 引言

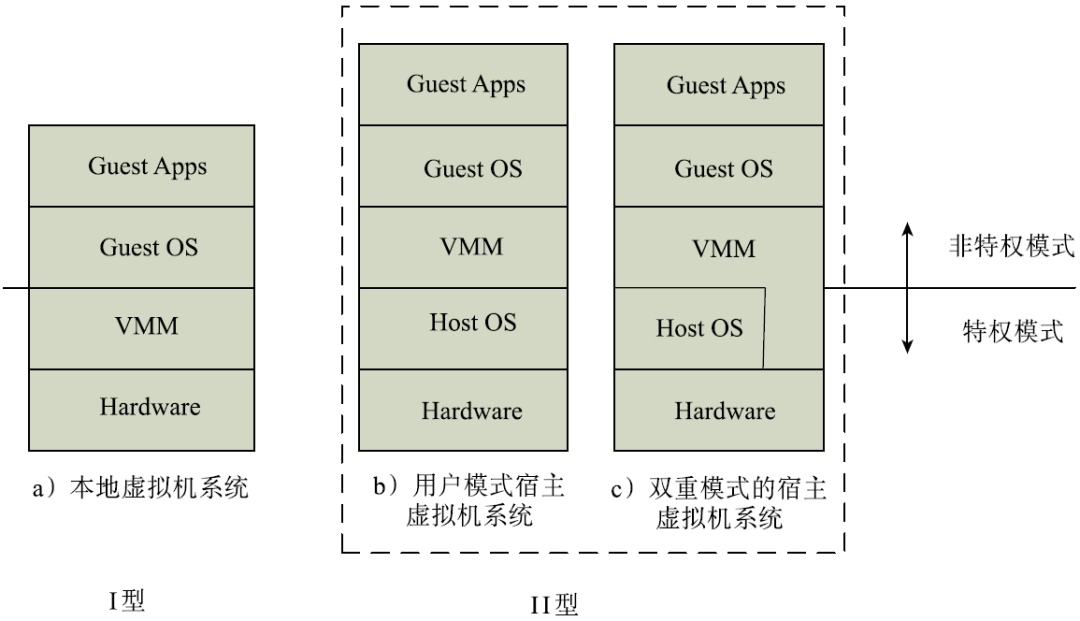

虚拟机系统主要包括裸机型(Bare-Metal)虚拟机(I型)和宿主型(Hosted)虚拟机(II型),图1中VMM即是Hypervisor。I型虚拟机主要应用于服务器虚拟化,如VMware ESX\ESXi、Hyper-V、Xen、KVM等都是典型的I型虚拟机;而II型虚拟机主要应用于桌面虚拟化,如VMware Workstation。结合云计算需求,虚拟化技术目前更多地应用在服务器虚拟化环境。

图1 典型虚拟化架构

目前,主要的虚拟化技术包括全虚拟化(Full Virtualization)、半虚拟化(ParaVirtualization)和硬件辅助虚拟化(Hardware-Assisted Virtualization)。

●全虚拟化:VMM向虚拟机模拟出和真实硬件完全相同的硬件环境。优点:不用修改GuestOS内核;缺点:hypervisor给处理器带来开销。

●半虚拟化:VMM需要操作系统的协助才能够完成对x86敏感特权指令的虚拟化。优点:性能高,能达到与原始系统相近的性能;缺点:必须修改GuestOS。

●硬件辅助虚拟化:VMM需要硬件的协助才能完成对硬件资源的虚拟。优点:不用修改GuestOS内核;缺点:需要硬件支持。

虚拟化产品主要涉及服务器虚拟化、桌面虚拟化、应用程序虚拟化和虚拟化管理等方面。通过自身的不断发展和收购等方式,VMware、Xen和KVM是目前行业的三大主流平台,其对比参见表1。

表1 主流虚拟化平台对比

2 虚拟化平台安全漏洞分析

2.1 安全漏洞数量分布

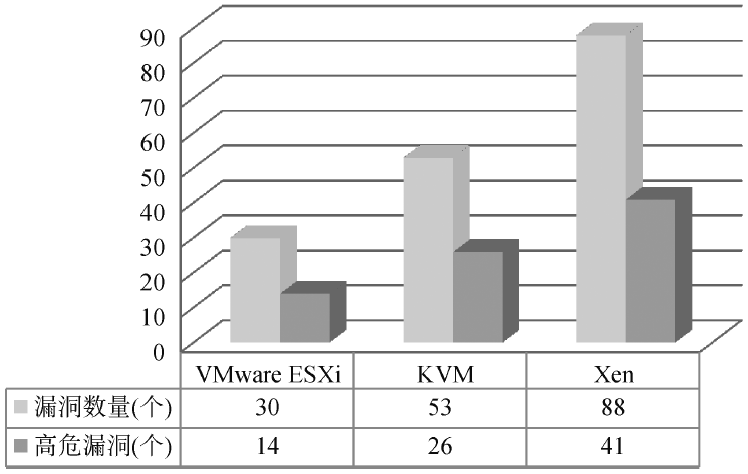

根据对CVE(Common Vulnerabilities and Exposures)安全漏洞披露信息进行查询和分析,近年来(2015—2019年)虚拟化相关的安全漏洞数量情况如图2所示。

图2 近年来主要虚拟化平台安全漏洞数量分布

●VMware ESXi平台相关漏洞共30个,其中高危漏洞14个。

●KVM平台相关漏洞共53个,其中高危漏洞26个。

●Xen平台相关漏洞共88个,其中高危漏洞41个。

2.2 安全漏洞类型和影响

对这些高危安全漏洞的风险类型进行分析,目前虚拟化平台的高危风险集中在虚拟机逃逸中,所谓虚拟机逃逸,是指在控制Guest OS,且Hypervisor存在安全漏洞或配置缺陷的前提下,通过Guest OS来触发和利用这些漏洞。这些逃逸的实现过程都与Hypervisor相关,因此也可理解为Hypervisor逃逸。

从实际攻击的角度看,要进行逃逸攻击,需要具备3个条件:某个Guest OS被攻击者控制;攻击者能识别自己正处理某类型(Windows、Linux等)的Guest OS中;能利用下层漏洞展开进一步攻击。

安全漏洞是逃逸的根源,这些漏洞存在于Hypervisor或设备驱动中,一般在Guest OS中引发。之所以将设备驱动单列出来,是由于它们可能存在于Hypervisor中(如ESX或ESXi),也可能在Hypervisor之外(如KVM或Xen)。显然,VMware、RedHat和Citrix等厂商的Hypervisor在架构设计上的差异,使得相应的漏洞也需要区别分析。

(1)VMware ESXi或Workstation。对于I型Hypervisor而言,ESX和ESXi同属于vSphere系列产品,但由于ESXi中去掉了Service Console这个涉及大量代码的Linux系统,安全隐患明显降低,事实上最近几年的安全漏洞中VMware ESXi的数量是最少的。

(2)Citrix Xen。Xen作为重要的开源Hypervisor,其最大优点在于功能代码易于整合,因此为众多厂商所采用(如阿里云、华为云的建设都是采用的Xen)。Xen将设备驱动程序放在了Domain0中,尽管在一定程度上减少了Hypervisor自身漏洞,但是实际发生的漏洞依然是最多的。

(3)RedHat KVM。KVM全称是基于内核的虚拟机(Kernel-based Virtual Machine),是一个Linux的一个内核模块,该内核模块使得Linux变成了一个Hypervisor。从漏洞披露情况来看,KVM的安全漏洞主要来自于Linux内核的安全缺陷和配置不当导致的问题。

从攻击后果上看,具体的安全漏洞类型可分为远程代码执行、DoS攻击、权限获取、敏感信息泄露4类。

●远程代码执行。在Hypervisor中执行任意代码(通常为ShellCode)。在执行任意代码的基础上,可以进一步实现:安装基于Hypervisor的后门,著名的芯片级Rootkit Blue Pill便是典型例子;渗透到管理系统)、Host OS或其它Guest OS中并安装Rootkit,实现对系统的控制。

●DoS(拒绝服务)攻击。攻击者可以利用Hypervisor存在的安全漏洞,导致Hypervisor出现异常,进而使得单个甚至是所有的虚拟主机发生宕机,此种情况若出现在大型云服务提供商中,将导致非常严重的经济和社会影响。

●权限获取。除了上述两种攻击形式外,还有一种形式,可以造成越权操作,使虚拟机攻击者可以获取Hypervisor或Host OS的权限,如Xen平台上的XSA-222漏洞(CVE-2017-10918),便是利用内存验证缺陷导致攻击者可越权获取主机权限。

●敏感信息泄露。由于系统缺陷或配置不当,导致攻击者浏览到正常权限以外的信息,主要集中在Xen平台,如CVE-2017-17045,存在Populate on Demand(PoD)按需填充配置不当,导致虚拟机攻击者获取宿主机敏感信息。

2.3 主要高危安全漏洞

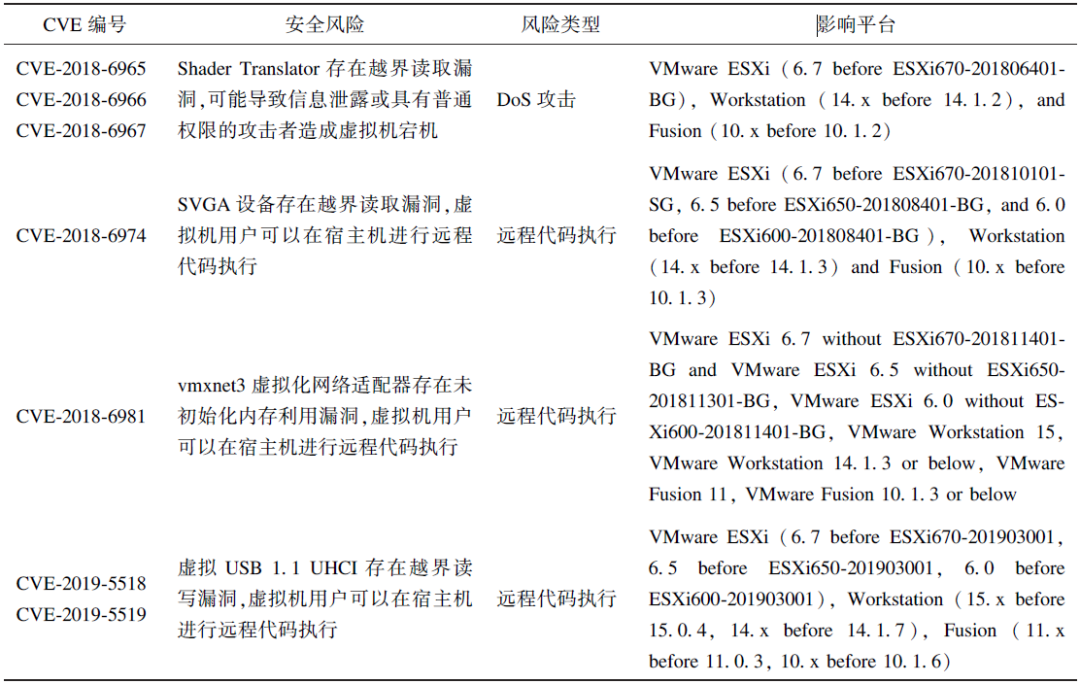

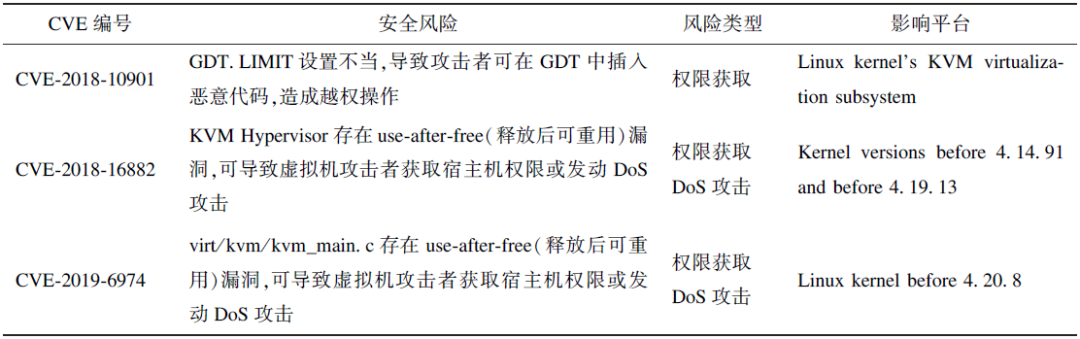

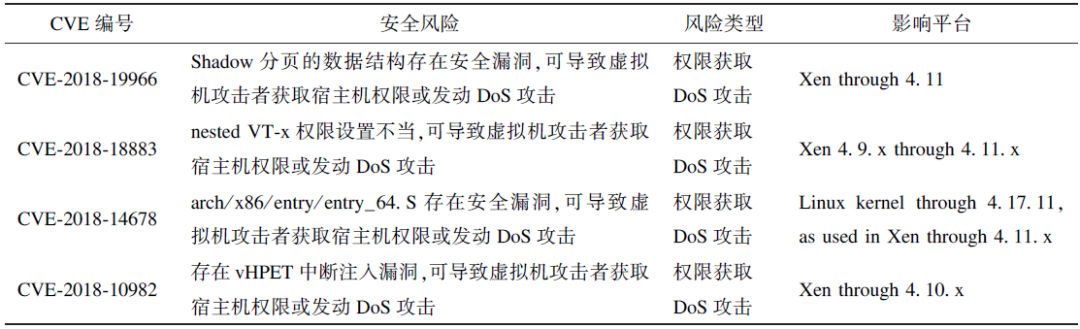

按照上述对安全漏洞的分类,并对安全漏洞的利用方式和可能造成的危害进行深入分析,2018年以来,主流虚拟化平台的主要高危漏洞如表2、3、4所示。

表2 VMware虚拟化平台主要高危漏洞

表3 KVM虚拟化平台主要高危漏洞

表4 Xen虚拟化平台主要高危漏洞

3 虚拟化平台安全防护

保障虚拟化平台安全性是一个系统性工程,需要针对虚拟化平台的技术特点,综合考虑Hypervisor和虚拟化主机防护措施,才能充分保障虚拟化平台安全。目前,主流厂商的技术路线基本一致,都是以虚拟主机+agent协同的方式来实现虚拟化平台的安全防护。

3.1 瑞星虚拟化安全方案

瑞星虚拟化平台安全防护系统由管理中心、升级中心、日志中心、扫描服务器、安全虚拟设备、安全终端Linux杀毒和安全防护终端等子系统组成。各子系统均包括若干不同的模块,除承担各自的任务外,还与其他子系统通信,协同工作,共同完成企业内部的安全防护。

(1)管理中心:作为管控服务器,一方面为管理员提供B/S方式的管理界面交互;另一方面,负责为客户端提供策略、任务、授权等业务数据。

(2)升级中心:在企业内部为所有客户端提供HTTP式升级服务,以减轻客户端对互联网的依赖,支持手动与自动升级方式。

(3)日志中心:接收各客户端产生的日志数据,统一进行入库操作,并负责各客户端的数据同步。

(4)扫描服务器:独立的子产品,提供云端查杀服务。

(5)安全虚拟设备:存在于每一台虚拟主机上(如ESXi),为每一台无代理虚拟机提供安全防护服务,不需要再安装安全产品。

(6)终端防护与Linux防御:终端安全类子产品,支持Windows与Linux系统,主要安装在物理机上,也支持安装在虚拟机上,此时将接管无代理安全防护。

3.2 奇安信虚拟化安全方案

奇安信的虚拟化安全管理系统,能够对物理资源池、虚拟资源池、云端资源池进行统一的安全防护与管理,并且具备对混合虚拟化平台、混合操作系统、混合系统应用环境的兼容能力。

(1)多平台统一管理

虚拟化安全管理系统支持主流VMware、Xen和KVM平台,可同时支持Windows与Linux版本并统一管理,同时在全球首个推出支持Linux系统无代理部署方式。

(2)Hypervisor层防护

Hypervisor多基于Linux系统开发,继承了Linux系统的安全风险。攻击机能够利用上层虚拟机漏洞,向下攻破Hypervisor,从而造成虚拟机逃逸或整个虚拟化平台的崩溃。依托虚拟化攻防团队的多年的研究成果,虚拟化安全管理系统为客户提供了Hypervisor层的防护功能,保障了整个虚拟化核心层的安全。

(3)全面支持国产化虚拟平台和操作系统

虚拟化安全管理平台除了支持vmware、Citrix、微软等国外虚拟化平台之外,也实现了对国产虚拟化厂商的全面支持,如华为、新华三、浪潮、中兴、青云、Easystack、航天云宏等。另外,对中标麒麟、红旗、深度等国产操作也实现了全面兼容。

4 结束语

虚拟化平台是当前云计算的核心基础设施,云计算技术都会利用虚拟化平台实现在同一台物理机上运行多台虚拟机,从而充分利用资源。而虚拟化平台如果出现安全风险,轻则影响单个用户的体验,重则会影响到整个云平台的运行。本文从虚拟化的典型架构和主流平台入手,深入分析了虚拟化平台安全漏洞的类型、影响及主要高危漏洞,最后对主流厂商虚拟化安全防护系统进行了分析,提出防护解决方案,希望能对云安全防护体系的建设和推进提供有益的技术参考。

参考文献

[1] 奇安信. 虚拟化安全管理系统[EB/OL]. [2019-12-10]. https://www.qianxin.com/product/virtualization_security.

[2] 张鉴, 冯晓东, 唐洪玉. 5G网络NFVI安全防护架构[J]. 移动通信, 2019,43(10):43-48.

[3] 张鉴, 唐洪玉, 张静. 中国电信云计算业务平台安全建设探讨[J]. 电信技术, 2017(6):57-61.

作者简介

张鉴:中国电信股份有限公司研究院云安全研究所高级工程师,主要研究方向为云安全、安全攻防、5G安全等

唐洪玉:中国电信股份有限公司研究院云安全研究所所长,高级工程师,主要研究方向为云安全、态势感知、威胁情报等

刘文韬:中国电信股份有限公司研究院云安全研究所工程师,主要研究方向为云安全、威胁情报等

论文引用格式:

张鉴,唐洪玉,刘文韬. 虚拟化平台安全漏洞分析和防护研究[J]. 信息通信技术与政策, 2020(2):41-45.

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。