推行强制性网络安全认证,是美国国防部强化国防工业供应链非密信息、受控信息安全的一项重点举措。2020年1月底,美国防部于发布了筹谋已久的网络安全标准——安全成熟度模型认证(CMMC)。该套标准将针对各层级的国防供应商逐步强制推行,以替代此前的自认证模式,对美国国防工业将带来极大影响和挑战。

一、CMMC基本情况

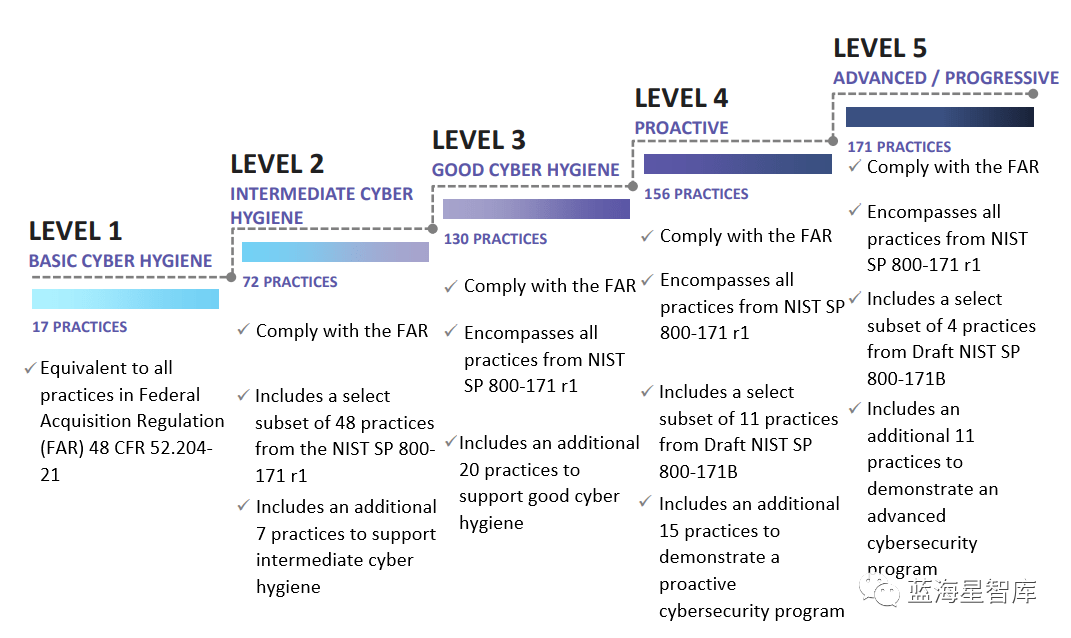

CMMC包括多个网络安全框架,不仅衡量企业是否达到NIST 800-171(美国国家标准与技术研究院制定)网络安全控制标准,还将考评企业网络安全的实施和规范化水平。

图1 安全成熟度模型认证级别

CMMC共分为从基础到最高标准五个级别,所需满足的认证等级依照不同项目或业务而定:

“一级”网络安全标准仅对一些基本的网络安全防范提出了要求,如使用杀毒软件并定期更换密码。

“二级”规范了中等程度的网络安全操作,注重企业的网络安全流程,如企业实践是否得到有效归档、管理、审核和优化,共72项要求,属于企业向更高级别迈进的“过渡阶段”。

“三级”是涉及美国受控未分类信息(CUI)企业和组织所要达到的最低等级水平,包含了130项要求,从“二级”到“三级”,跨度较大,企业筹备工作繁重。

“四级”和“五级”主要针对一些掌握国防核心关键技术的国防承包商,分别包含了156项和171项要求。

此套网络安全规范将在5年内逐步推广,并根据企业反馈加以完善,到2026年所有国防供应商要由第三方评估机构(由来自国防行业、网络安全界和学术界成员组成)来对其网络安全等级资质进行审查,只有通过认证才可获得国防部承包合同。国防部和CMMC认证机构之间将签署备忘录,明确双方角色、职责和规则,以规避认证过程中的利益冲突。

二、CMMC在美国防工业界的推行难度

目前美国国防部和工业界普遍认为,该套标准在实际推广层面上,面临较大压力较大。

一是审核国防企业网络安全资质耗时费力。按计划,该套网络安全规范将最先应用在2020年9月的十个“试点项目”提案请求书中,而每个“试点项目”涉及约150个供应商,美国总计约1500家供应商将受到新版网络安全标准影响,评估一个国防企业的三级安全标准需要3到4个工作日,届时完成所有企业的资质评估并让其均满足CMMC的要求会有一定难度。

二是部分美国国防企业对网络安全防范意识淡薄。2019年11月,咨询公司Tier 1Cyber对150家国防承包商进行了调查,27%的受访者承认,对网络入侵没有做好准备,即使国防部在发布网络安全标准前与工业界和其他利益相关者进行了交流和探讨,但仍有58%的受访承包商表示不太了解这套网络安全标准,仅四分之一的受访者知道CMMC这个缩写词。此外,国防承包商对其供应链相关企业也表现出一定程度的担忧,因为只有12%的国防承包商对其供应商的网络安全持有信心。

三是网络安全认证的实施基础较为薄弱。在另一份300家美国国防企业样本容量的调查报告中,40%的企业表示,他们只有不到十个人专门从事信息技术工作,而10%的企业表示压根就没有专门的信息技术人员。约44%的受访企业表示,他们正努力满足NIST 800-171的要求(NIST 800-171的要求有望成为3级CMMC标准的一部分)。网络安全应急响应计划方面,只有20%的受访企业制定了网络安全应急响应计划,41%的受访企业表示仍在酝酿。此外,相当一部分公司并没有向分包商提出严格的网络安全要求。从而可以看出,该套网络安全标准的实施基础较为薄弱,大部分企业在距满足国防部的网络安全要求上还差之较远,这也意味着,相关企业将在网络安全方面将投入更多成本。

四是所需人力物力投入超出预期。一个企业到底要投入多少取决于诸多因素:首先是人力成本,企业要聘请网络安全顾问助其达到所需的安全水平,但一般的小企业很难吸引这方面的人才,而公司内部也需要专门的IT人员来满足日常的运维。其次是企业需承受如主动加密软件更新等带来的持续成本。此外,第三方评估机构对其网络安全系统进行检查和认证的费用也均由承包商承担,按照规定,资质证书有效期三年,到期后必须再次续签。

图2 安全成熟度模型认证

国防部一开始认为国防企业要达到相关资质的成本不过数千美元,而相关企业认为,实际上至少投入25万美元才能满足国防部的网络安全要求。如果不通过成本分担或报销方式来减轻企业负担,高额的成本可能会将相当一部分潜在的中小企业挤兑出防务市场,阻碍国防科技创新发展。而即使是拥有稳固的网络安全系统和成熟IT运维经验的大型承包商,在这套网络安全标准下也需要投入大量人力物力去满足四级或五级网络安全标准规范。

(蓝海星:郭宇 穆玉苹)

声明:本文来自蓝海星智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。