作者:Benny Ye

受新冠疫情的影响,Gartner的2020年安全与风险管理峰会推迟到了11月份,难道一览2020年Gartner10大安全项目的机会也要推迟到年底了吗?

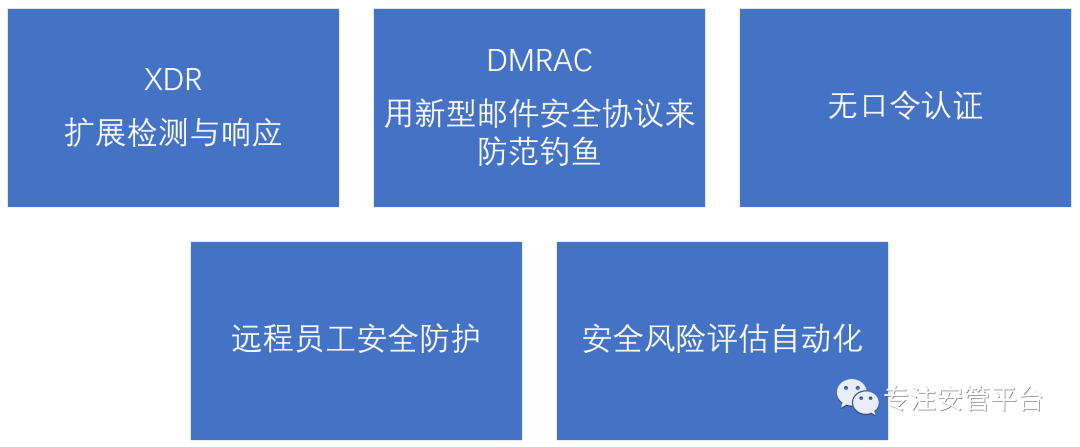

5月初,Gartner发布了一个面向中型企业的2020年5大安全项目建议清单,笔者感觉,这5大项目可以看作是2019年10大安全项目在中型企业的落地,具有很强的接续性,而这五大安全项目的作者之一也是2019年10大安全项目的作者成员。

先看看2020年面向中型企业的5大安全项目清单:

对照一下2019年的10大安全项目:

可以认为,XDR是检测与响应项目在中型企业的落地建议,采用DMRAC协议是给中型企业应对BEC的落地建议,无密码认证则是对中型企业在IAM领域的推荐项目(相对更切实可行且易于出成效)。而如何让远程工作更安全是当下所有企业的关注点(受疫情的推动),这也包含了对IAM的进一步要求。安全风险评估自动化是Gartner对中型企业风险评估工作的建议,建议引入自动化技术。

一如既往地,Gartner在给到中型企业5大安全项目之前,建议他们先做好基础安全。而基础安全的内容跟2019年的建议基本一样,这里不再解释。

下面针对这五个安全项目结合笔者的认识简要介绍一下。

XDR

XDR的全称是扩展检测与响应。XDR这个词出现在厂商侧已经有一段时间了,但纳入Gartner的体系是今年初的事儿。Gartner将XDR从某些厂商的产品品牌变成了一个细分技术和市场术语。

目前,Gartner对于XDR也在不断厘清的过程中,并表示该技术(所代表的细分市场)也许在一段时间后会消失。因为XDR与SIEM/SOAR存在一定的重叠性,并且更多是因为SIEM/SOAR技术的发展过程中存在的问题而引申出来的一个“过渡性”解决方案,也许随着SIEM/SOAR的成熟而消失,抑或找到属于自己的一个市场缝隙。

目前,Gartner给XDR的定义是:XDR是基于SaaS,限定于具体供应商的安全威胁检测和事件响应工具,该工具原生的将多个安全产品集成到一个统一的安全运行系统中,该系统统一了所有授权的安全组件。

这个定义是比较狭义的,即XDR更多是集成自家的安全产品,尽管也具备一定开放性,同时更多是以SaaS模式交付。笔者赞同这种审慎的定义,认为如果广义地给出XDR定义的话,跟SIEM/SOAR的界限将会更加模糊。

XDR的主要好处是提前将一组检测与响应相关的单点产品进行了整合,提供了更易于部署和使用的操作过程,相较于SIEM/SOAR能更快地获得产出。同时,由于XDR集成的单点产品往往都是厂商自家的产品,一定程度上降低了集成的难度,包括API、数据格式、对安全事件的理解,等等。

从技术架构上来看,XDR的平台层核心跟SIEM如出一辙,都是数据集成,包括数据采集、范化、关联,而且通常都会采用大数据分析技术。

关于XDR,以及它与SIEM/SOAR,甚至于COP的联系与区别,笔者将来会另文详述,因为这是一个很有意思的话题,已经对此研究了数月。

回到这个项目本身。借助XDR,将原本各种检测系统的孤立告警进行了整合,通过在各种检测系统之上的数据集成与综合关联分析,呈现给用户更加精准和有价值的告警,以及更清晰的可见性(Visibility)。此外,XDR还具备与这些单一的安全工具之间的API对接与基础的编排能力,从而能够快速地实施告警响应与威胁缓解。

为什么给中型企业建议上XDR,而不是SIEM和SOAR?笔者的看法,那是因为Gartner觉得SIEM/SOAR对于他们而言可能有点重(heavy)了。

基于DMARC的邮件安全

DMARC是Domain-Based Message Authentication, Reporting and Conformanc的简称。DMARC是一项2012年就诞生的电子邮件安全协议,大家可以自行百度、知乎,查看详情。这里引用网易企业邮箱中的帮助信息简要介绍一下:DMARC是一种基于现有的SPF和DKIM协议的可扩展电子邮件认证协议,其核心思想是邮件的发送方通过特定方式(DNS)公开表明自己会用到的发件服务器(SPF)、并对发出的邮件内容进行签名(DKIM),而邮件的接收方则检查收到的邮件是否来自发送方授权过的服务器并核对签名是否有效。对于未通过前述检查的邮件,接收方则按照发送方指定的策略进行处理,如直接投入垃圾箱或拒收。

下图是笔者从网上搜到的一个示意图,供读者参考:

Gartner建议中型企业部署这个免费的技术,缓解仿冒型钓鱼邮件的攻击。

无口令认证

注意,笔者将password翻译为口令,而不是密码!二者不是一回事儿。

用户对各种系统的口令管理一直是个令人头痛的问题,大家通常都不乐意定期修改口令。对于中型企业而言,在网络环境中实现无口令认证机制无疑会在提升企业安全的同时极大地提升用户体验。

Gartner提醒大家,受限于企业现有系统的复杂性,要实现通用简洁的无口令认证机制并非易事,IAM项目团队需要一套跨多种用例的整合策略。

首先,当前的无口令认证技术差异巨大,有的是在用户交互层消除了口令,但底层本质还是基于口令认证的;还有的则是在底层上就消除了口令。Gartner推荐中型企业优先评估微软的Hello解决方案,以及手机即令牌的多因素认证解决方案。

其次,寻找一个适用于不用应用场景的、兼容现有网络和系统架构的整合性无口令认证解决方案。在无法实现完全无口令认证(如某些登录过程)的时候,可以退而采用“轻口令”方式。

要了解Gartner关于无口令认证的更详细介绍,可以参见这篇文章——《Gartner 2020年规划指南 | 身份和访问管理》。

远程工作员工的安全防护

很显然,突如其来的疫情使得员工远程办公迅速扩张,如何保障员工安全地,并且尽可能体验友好地访问企业网络和应用成为了十分急迫的议题。

中型企业的CIO们必须制定一个全面的远程办公策略,并且和业务部门进行良好的沟通。多因素认证此时不再是可选项,而是必选项。Gartner建议中型企业同时考虑CASB和SWG(安全web网关)技术来降低对VPN的依赖,减轻VPN的负担。

安全风险评估自动化

安全风险评估(Security Risk Assessment)是Gartner十分看重的一项工作,写过大量的报告和指南,对于中型企业而言,亦是如此。安全风险评估这个概念已经有了二十年的历史了,十分古老,意义不言自明,是安全领域的一个理论基石,但更多是停留在理念、标准、规范层面,不论是ISO27005,还是NIST SP800-30都有专门的论述。很早以前,人们(譬如笔者)就在试图将这个工作形式化,借助系统来自动运行,至今仍然在为之努力。近些年来,由于人们更多将目光投射到面向对抗的安全领域,对于安全风险评估有所探望。事实上,Gartner一直在关注这个领域,并且是作为安全的五大分支之一在持续跟踪研究。

回到这个项目本身,Gartner建议中型企业CIO们,为了降低这项工作的操作复杂度,提升这项工作的成效(量化效果),引入自动化技术。

安全风险评估自动化的目标是将定义明确且可重复的风险评估过程的各个要素整合起来,以识别、度量和处置IT风险。自动化风险评估的一个重要价值就在于采用一致和一贯的标准(譬如风险计算公式)来估算风险,使得风险度量的结果可比较,改进情况真正可度量。

Gartner表示,向安全风险评估项目注入某种程度的自动化的目的是确保随着时间的推移,对评估结果保持一致性和信心。

更多关于安全风评估的描述可以参考Gartner的报告——《成功安全风险评估的最佳实践》,该建议的大部分内容基本源于此报告。

【参考】

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。