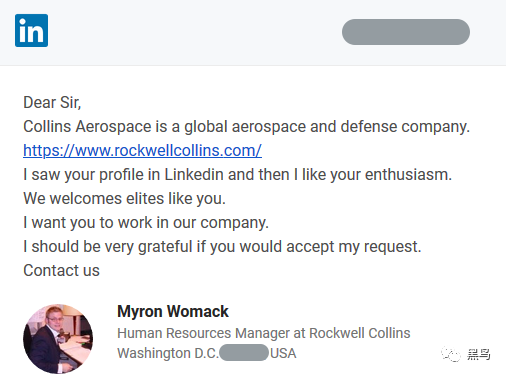

近日,ESET曝光了一起疑似朝鲜著名网军Lazarus的针对性攻击活动,主要攻击思路为在领英寻找需要攻击的公司,并在这些公司里面寻找雇员,并私聊这些雇员是否需要找工作。

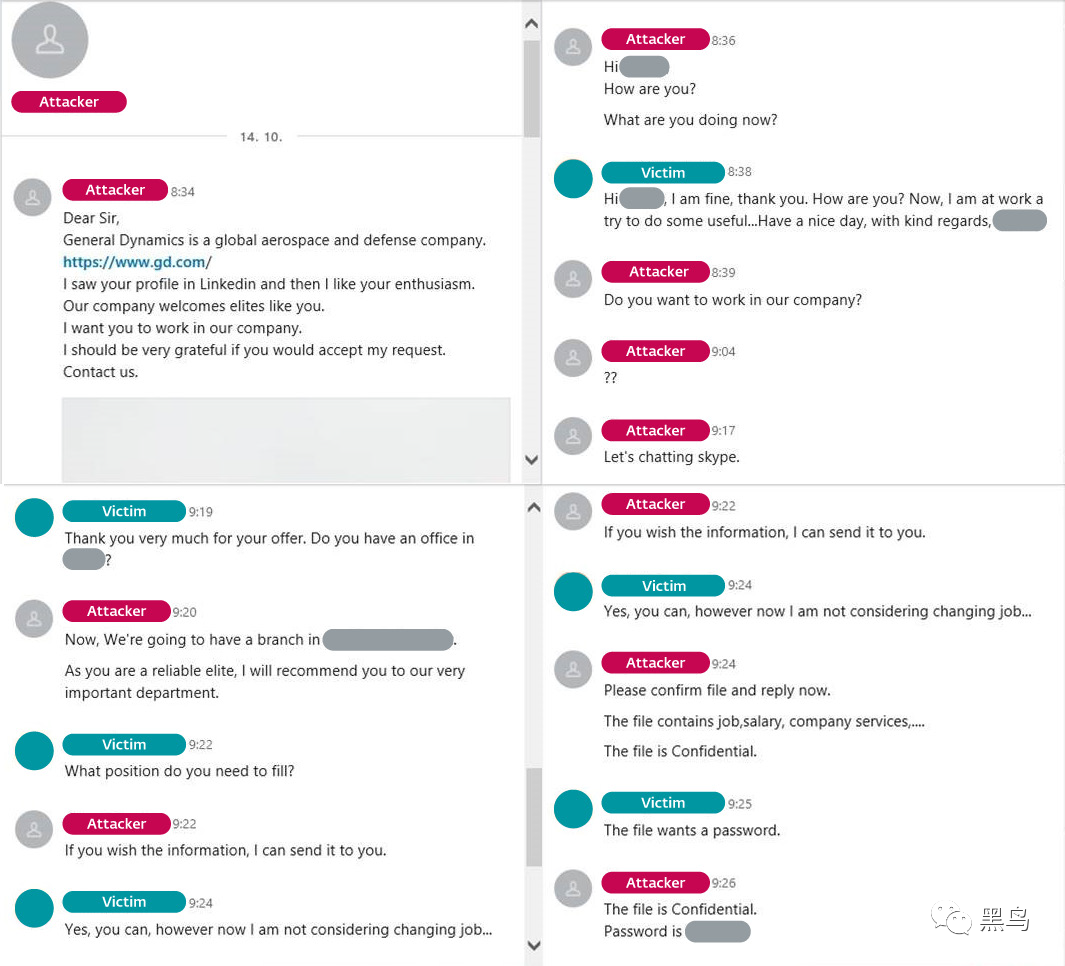

一旦目标有意向,如下图聊天记录所示,会询问工作地点是在哪里的时候,攻击者就会迎合目标的需求编造刚好在目标公司所在地,并在目标提出进一步的疑问的时候刚好将恶意文件通过领英发送到目标手上。

甚至还会主动提出换一个平台聊天,比如skype。

然后就是经典台词:If you wish the information,I can send it to you.

鉴于左右不同的会话,这句话连标点符号都一样的情况下,黑鸟严重怀疑他们是通过复制话术,然后粘贴发过去的。

为了让人觉得很正规,他还将文件加了个密码,当然也可能是为了过掉领英的文件病毒扫描机制。

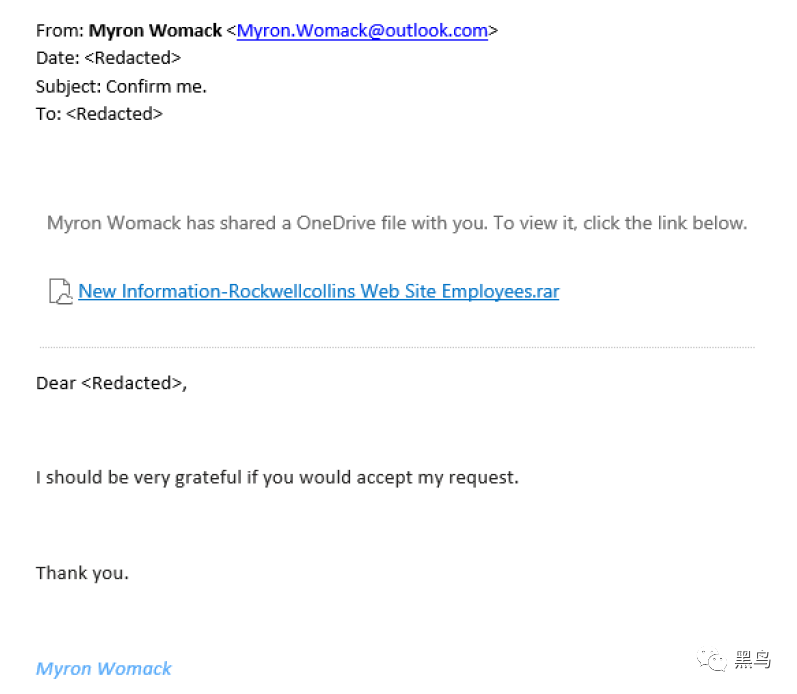

除了直接从领英发送恶意文件外,攻击者还可能通过目标领英上公布的邮箱直接投递加密压缩包,内含恶意软件。

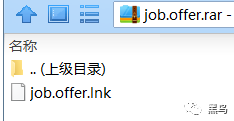

打开压缩包,里面是一个恶意lnk文件,双击打开后就会执行恶意代码

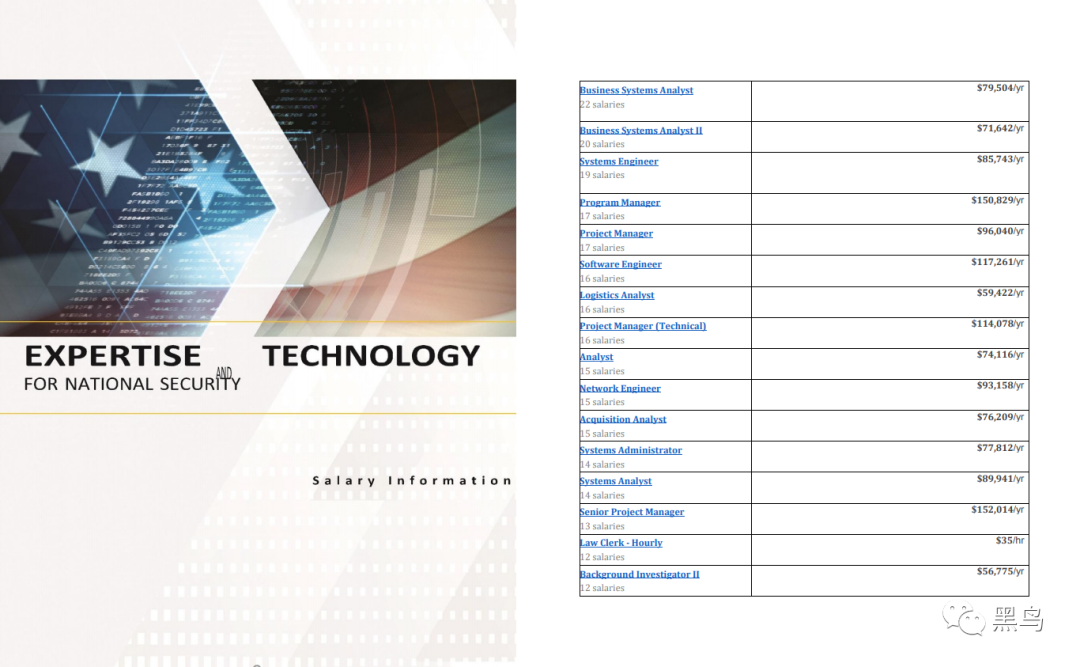

并打开一份像模像样的招聘文件,从而让受害者误以为没有问题

恶意代码会执行一个计划任务,从而定期执行后续后门模块。

相关攻击资产可见此处

https://github.com/eset/malware-ioc/tree/master/interception

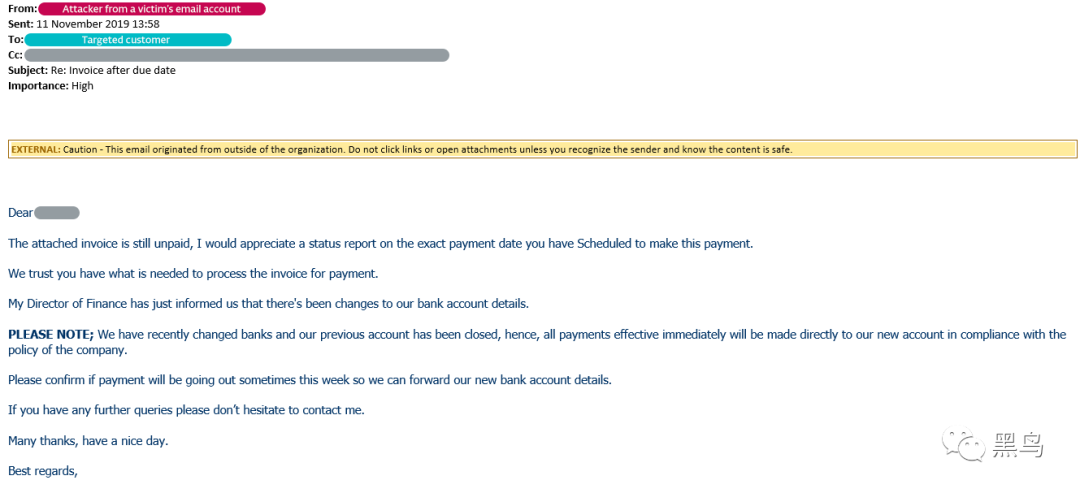

除了上面的常规攻击流程外,在成功植入木马后,攻击者还会进一步利用受害者的资源,比如获取到受害者邮箱权限后,要求受害者的客户向其支付账单,这个案例在被攻击者多次催促下并没有成功实现,并被其客户通告受害者。

同理,由于国产领英:脉脉也是同样的机制,因此也需要对上面的场景进行提防。注意不要瞎点开别人的简历,尤其是HR部门。

参考链接:

https://www.welivesecurity.com/2020/06/17/operation-interception-aerospace-military-companies-cyberspies/

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。