2025年3月,卡巴斯基实验室捕获一起针对俄罗斯和白俄罗斯组织的精密间谍行动,该行动代号为Operation ForumTroll,实施者为APT组织ForumTroll。该组织通过伪造学术论坛邀请邮件作为诱饵,植入恶意软件发起攻击。

组织背景报告:

https://securelist.com/operation-forumtroll/115989/

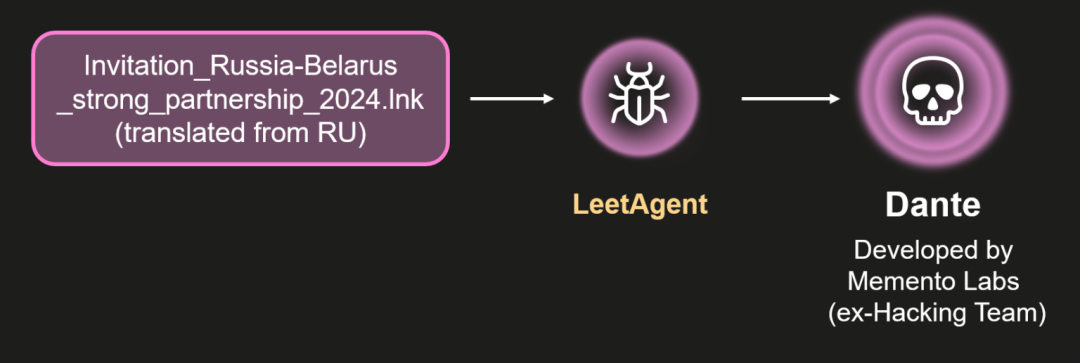

此次攻击使用的工具链中,包含意大利老牌间谍软件厂商Hacking Team的新款间谍软件Dante(但丁)。这一情况不仅体现了技术层面的突破,更凸显了商业间谍工具在APT攻击中的老牌地位。

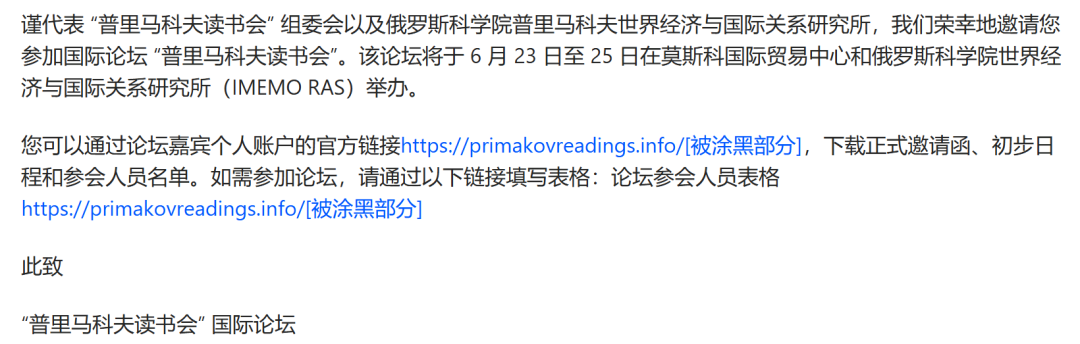

安全研究人员通过逆向工程及历史样本比对发现,ForumTroll组织自2022年起已开始活跃,说明相关攻击经过长期筹备。该组织使用的攻击链具备高度模块化特征,整合0day漏洞、浏览器沙箱逃逸及自定义间谍软件等技术,展现出专业攻击水准。

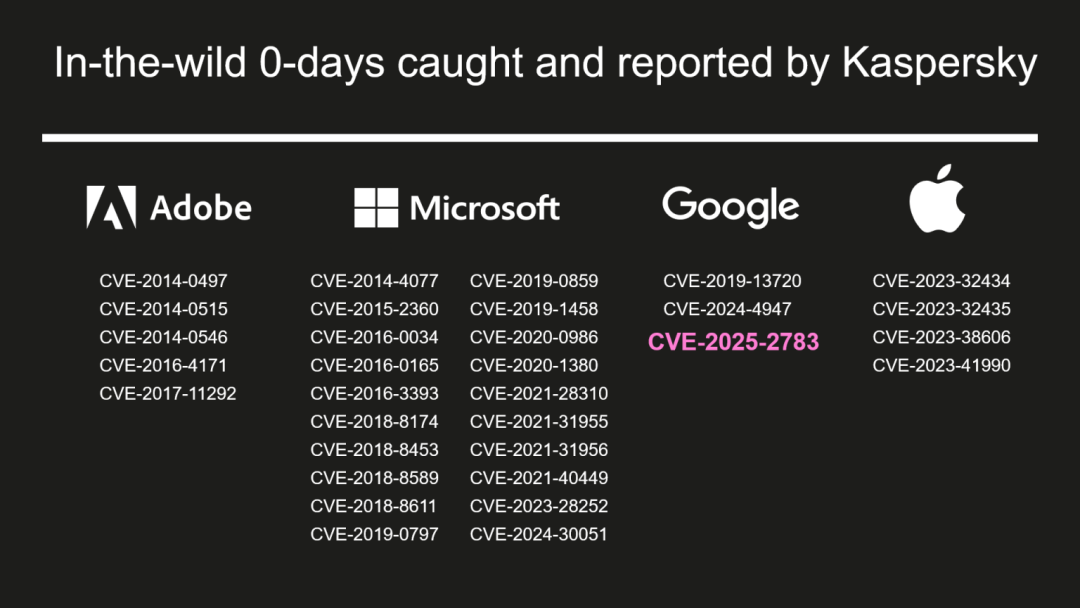

从钓鱼到窃密到0day漏洞的完整链路

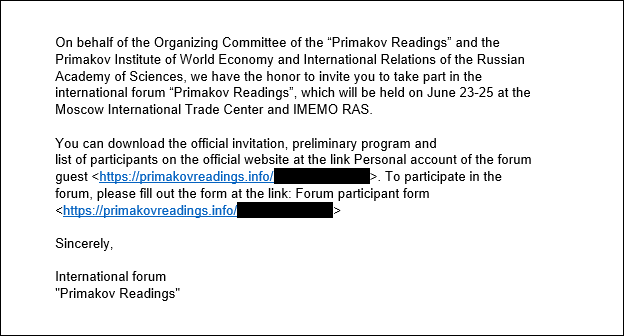

Operation ForumTroll的感染流程始于鱼叉式钓鱼邮件,邮件伪装成Primakov Readings科学与专家论坛的邀请信息。此类邮件具备高度个性化特征,语言表达地道,无明显语法错误,邮件中包含的链接指向短期存在的恶意站点。受害者只需使用Chrome或Chromium内核浏览器访问该链接,无需其他交互操作即可触发感染。

卡巴斯基检测引擎在首轮攻击中拦截关键恶意组件,发现其中存在沙箱逃逸0day漏洞CVE-2025-2783。

研究人员已及时向Google通报该漏洞,Chrome 134.0.6998.177/.178版本已完成漏洞修补。随后Mozilla确认Firefox存在同类漏洞CVE-2025-2857,意味着很可能不止一个攻击目标。上述漏洞根源为Windows伪句柄的遗留优化问题,攻击者通过进程间通信机制中继线程句柄,实现从渲染进程到浏览器进程的权限提升。

攻击链可划分为以下四个阶段:

(一)初始访问

钓鱼链接引导受害者访问验证器脚本,该脚本通过WebGPU API计算SHA-256哈希值,验证当前环境是否为真实浏览器环境。验证通过后,通过ECDH密钥交换获取AES-GCM解密密钥,加载隐藏在JS文件及字体文件中的下一阶段组件,推测该组件为Chrome远程代码执行利用工具。

(二)沙箱逃逸

攻击者通过自带的Mojo/ipcz库挂钩console.debug函数及OnAcceptRelayedMessage函数,伪造RelayMessage中继-2伪句柄(即当前线程句柄)。通过DuplicateHandle API转换句柄后,在浏览器进程中执行shellcode,完成加载器安装。

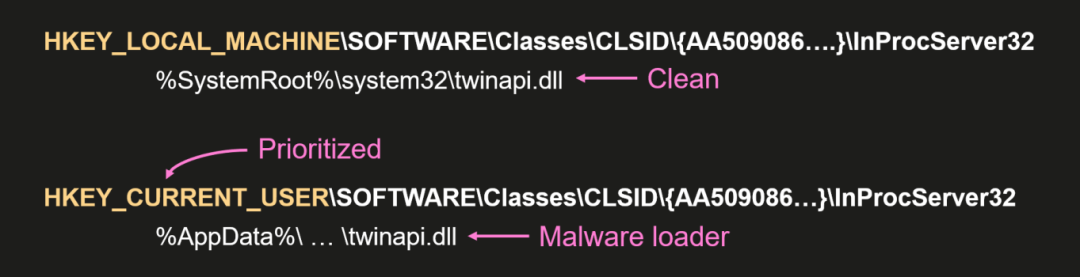

(三)持久化部署

采用COM劫持技术,覆盖twinapi.dll的CLSID {AA509086-5Ca9-4C25-8F95-589D3C07B48A},使rdpclip.exe等进程在运行时加载恶意DLL。该DLL经OLLVM混淆处理及ChaCha20算法解密,绑定设备BIOS UUID以防止被迁移至其他设备。

(四)主负载执行

加载自定义间谍软件LeetAgent,启动键盘记录功能及文件窃取功能,重点针对Office文档等类型文件进行窃取。

该攻击链的核心特点为无痕化设计,通过短期有效链接、环境验证及自移除机制,大幅降低被检测概率。从攻击特征分析,ForumTroll组织成员具备俄语使用能力(非母语水平),推测其背景与东欧相关;攻击目标涵盖媒体、政府、金融等领域,明确指向间谍活动意图。

LeetAgent:基于Leetspeak编码的特征化工具

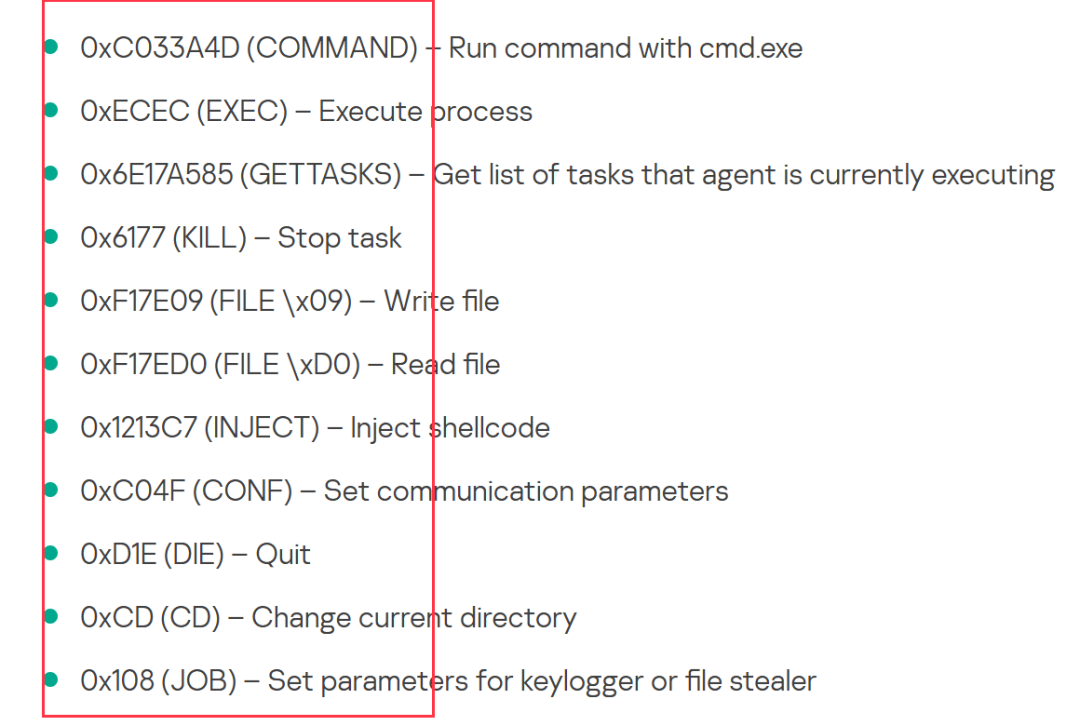

在攻击链的主负载中,LeetAgent是核心间谍组件,其名称源于命令集采用的独特编码方式——Leetspeak(也称1337speak,20世纪90年代黑客文化衍生的俚语变体,通过数字或符号替换字母,例如elite写作1337)。

此类编码设计在APT工具中较为罕见,既作为混淆手段增加逆向分析难度,又形成独特的行为特征,为安全研究人员追踪该组织提供依据。

Leetspeak编码的作用体现在两个层面:技术层面,通过十六进制数值编码命令(例如0xC033A4D对应COMMAND),规避静态签名检测;文化层面,可能是对黑客传统的致敬,或为攻击归因刻意留下线索。解码后可见,其通过HTTPS协议与C2服务器通信(多托管于Fastly.net),通信内容采用TLV结构配置并经XOR加密,可从服务器下载Rclone、SharpChrome等辅助工具。

LeetAgent核心命令解析(解码后)

LeetAgent后台任务默认窃取*.docx、*.xlsx等格式文件,具备多种流量混淆配置,推测其可能基于商业框架开发。目前仅发现ForumTroll组织使用该工具,最早样本可追溯至2022年。

Dante工具:Hacking Team的技术遗产延续

对LeetAgent样本的深入分析显示,该软件常作为引导组件,加载更复杂的间谍框架。通过代码特征比对(包括持久化路径设计、字体文件隐藏方式等重叠点),确认该框架为Dante,是Memento Labs(前Hacking Team)推出的最新产品。

(一)Hacking Team介绍

Hacking Team成立于2003年,曾是间谍软件领域的隐形领先者,其核心产品远程控制系统支持远程监控、数据窃取及设备激活等功能,客户主要为政府执法机构。2015年,该公司遭遇数据泄露事件,超过400GB源代码被公开,其与争议政权的合作关系曝光,引发全球范围内的谴责。公司声誉彻底崩塌,随后受到多个国家的禁令限制。

(二)Memento Labs的重组历程

2019年,InTheCyber Group收购Hacking Team并将其更名为Memento Labs。新管理层提出从零开始的发展理念,强调合规运营与技术创新。黑鸟的一篇同年老文章:从此再无Hacking Team,但江湖仍有它的传说

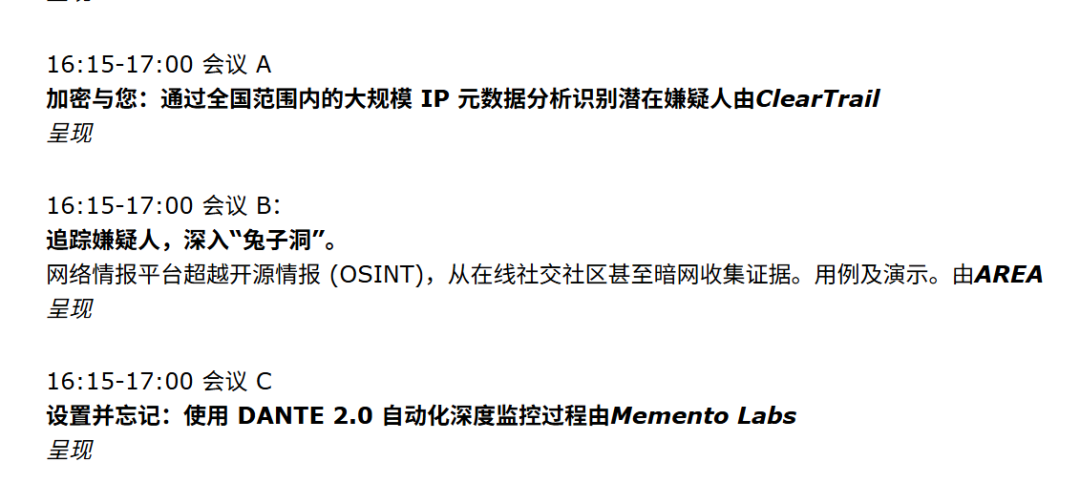

2022年,Memento Labs推出Dante工具替代原远程控制系统,该工具采用模块化设计,集成AES-256加密模块,经VMProtect加壳处理,具备自移除机制(闲置状态下自动销毁痕迹)。2023年ISS World MEA会议上,Dante首次公开亮相,定位为高效隐形监视工具。尽管重组后宣称实现道德转向,但Dante被ForumTroll组织用于野外攻击的案例表明,商业间谍工具的技术扩散仍难以管控。

标志性的命名:

Dante具备完善的反分析机制,包括XOR配置解密、事件日志扫描(检测虚拟机及分析工具)、反Hook(哈希验证API调用)及反沙箱(时序检测与文件检查)等功能。该工具通过协调器处理HTTPS协议的C2通信,基于Base64编码的GUID派生路径加载模块,元数据与设备硬件绑定。

目前虽未在ForumTroll核心攻击行动中直接捕获Dante完整样本,但通过共享战术、技术与流程(如COM劫持方式)可确认两者工具集存在整合关系。预计随着研究深入,将发现更多相关样本。

最后黑鸟做个总结,如今的高级APT组织,完全可以做到全链路都不是自己生产,但是自己掏钱购买,然后做一个组装商即可,最后达成,漏洞、武器、C2均为第三方所有,从而把自己摘得干干净净,非常难以溯源。

原文报告

https://securelist.com/forumtroll-apt-hacking-team-dante-spyware/117851/

Loader

7d3a30dbf4fd3edaf4dde35ccb5cf926

LeetAgent

33bb0678af6011481845d7ce9643cedc

Dante

35869e8760928407d2789c7f115b7f83 有趣的上传地

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。