2020年5月,Verizon发布了第13期,即2020年度的《数据泄露调查报告》(简称DBIR)。

这份报告收集了81个参与单位提供的涵盖81个国家(含中国)的157525件安全事件,其中符合报告质量标准的安全事件有32002件,并且有3950件安全事件被认定为数据泄露。整份报告的数据基础就是围绕这3950起数据泄露事件展开的。

笔者看过各种各样的报告,Verizon的DBIR在呈现上是最花哨的,并且总是变着法让读者领略到新的呈现图表样式。看看近几年的DIBR封面即可感受到浓浓的图表控之情。再譬如去年的倾斜条形图(slanted bar charts),今年新引进的点状柱图(dot plots)。

整个报告的大纲基本延续了去年的思路,并且更加系统。除了基于VERIS框架的数据分析,2020年的DBIR加大了对行业的分析,从之前两年的9个行业扩展到了今年的重点针对15个行业。

更进一步,2020年的DBIR中报告采用的分析方法,包括VERIS框架,关键术语和概念,以及VERIS对标ATT&CK的VCAF框架等都进行了系统的说明,也给出了数据库的github地址。

这样,这份报告的自完整性就很强了,不像以前还需要研究者翻看大量的资料查找相关上下文。譬如以下几个关键定义:Event和Incident和Breach的区别,他们三者是不同的概念,是递进关系。

这里Event翻译为事态比较合适(参照国标),而Incident翻译为事件,Breach可以翻译为泄露。事件是一类特定的事态,是破坏了信息资产的CIA三性的事态。而泄露是一类特定的的事件,是经核实的数据暴露给未授权方的事件。

VERIS框架的三大核心术语:威胁行为体(Threat Actor),威胁行为(Threat Action)和威胁行为样式(Variety)。其中,Threat Actor的翻译多年来一直存在争议,我之前翻译为威胁源,但其实并不等同于threat souce,而更多是指source背后的实体(人、团体、组织、国家)等。

这一年多来,我倾向于翻译为威胁行为体,因为act作为一个词根具有“行为”,“行动”,“动作”的含义,譬如action, activity,activate,active等。而or一般是指代人的后缀,这里用“体”来表示实体貌似比较合适。

威胁行为体分为外部、内部、伙伴,外部又分为国家、犯罪组织、激进份子等。内部则包括系统管理员、用户,等。此外,威胁行为体有个重要的枚举属性,叫威胁行为体动机。

威胁行为包括:恶意代码、黑客攻击、社工、误用、物理、错误、环境因素。威胁行为样式是对上面7种威胁行为的进一步划分。详见VERIS的数据模型。如我每年分析DBIR时所述,VERIS值得研读,有助于我们对事件和泄露的建模。

进入正题,先看看几个关键发现:

可以看到:

从威胁行为体看,数据泄露事件的发生70%来自于外部的威胁行为体。而犯罪团伙是最主要的外部行为体。此外,仅有10%来自于国家(比2019年的23%大幅下降)。

这说明:就全球数据泄露事件而言,主要的威胁是犯罪团队,而不是国家。还有,威胁行为体的动机这块,86%都是经济利益类动机,间谍刺探类动机的占比也就10%。

如果我们讲分析的范围从泄露事件扩展到所有安全事件,最高的动机还是经济利益(60%+),间谍刺探占比更是低至5%。

这进一步说明,就全球安全事件而言,威胁行为体背后的动机出于经济利益的目标,所谓的网络战、网络间谍和刺探仅占很小的比例。对于我们大部分企业和组织而言,如果你在考虑安全防御的时候总想着高级威胁、高级攻击、网络战,那么你就掉坑里了,可能你忽视了更现实的威胁。

从威胁行为看,45%的数据泄露来自于黑客攻击,略低于去年,但依然排名第一。自身错误引发的数据泄露从2015年来排名逐年攀升(并且这些错误有50%以上都是被外部安全研究人员发现的),到今年已经跃居第二,占比达到22%。

但自身错误排名第二的原因并不是错误行为的比例上涨,而是另外两个动作(社工攻击22%和恶意代码攻击17%)的比例下降。此外,授权用户的误用行为导致的数据泄露占比也有所减少。

进一步分析威胁行为,在黑客攻击中,最主要的攻击向量是WEB应用;在社工攻击中,最主要的威胁行为样式是钓鱼;在恶意代码攻击中,勒索软件威胁样式占到了27%,排第一的是口令盗取。

从受害者看,28%的泄露涉及小企业,去年这个数字是43%。72%的泄露事件涉及大企业。58%的受害者个人数据遭到了泄露。81%的泄露信息在数天内得到了遏制。

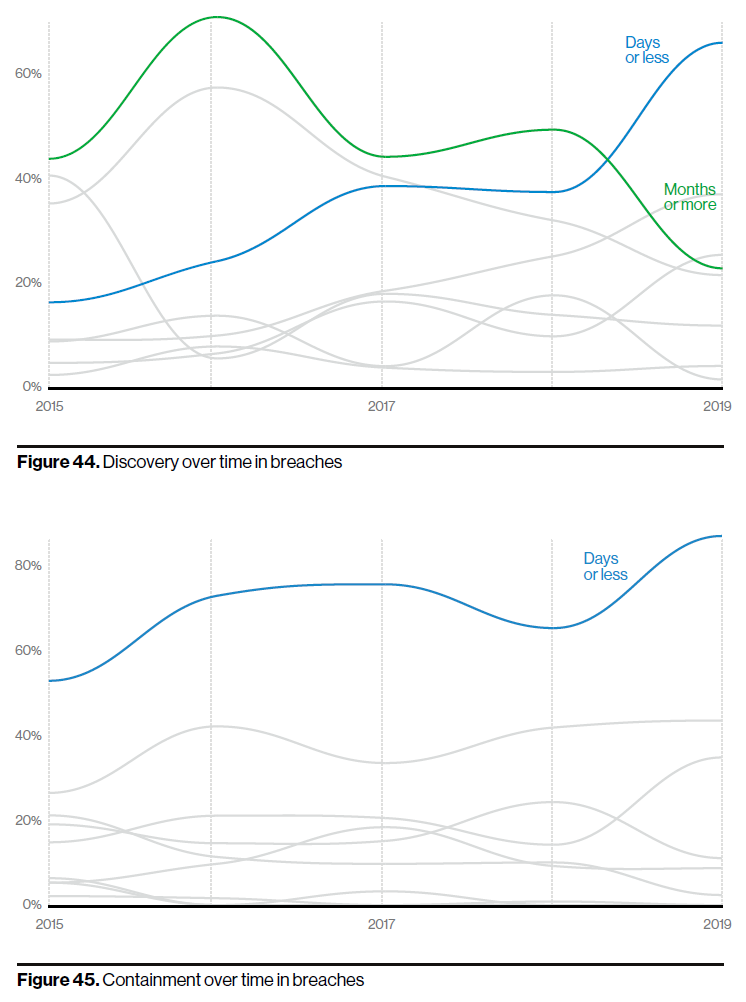

笔者每次看DBIR,必定首先要看MTTD和MTTR的数据。今年的图跟以往又变了(DBIRer们太花哨了):

由上图可以看到,这些年来MTTD(discovery)和MTTR(containment)一直在改善,大部分都来到了数天级别。但依然有超过四分之一的泄露事件发现时长数以月计。

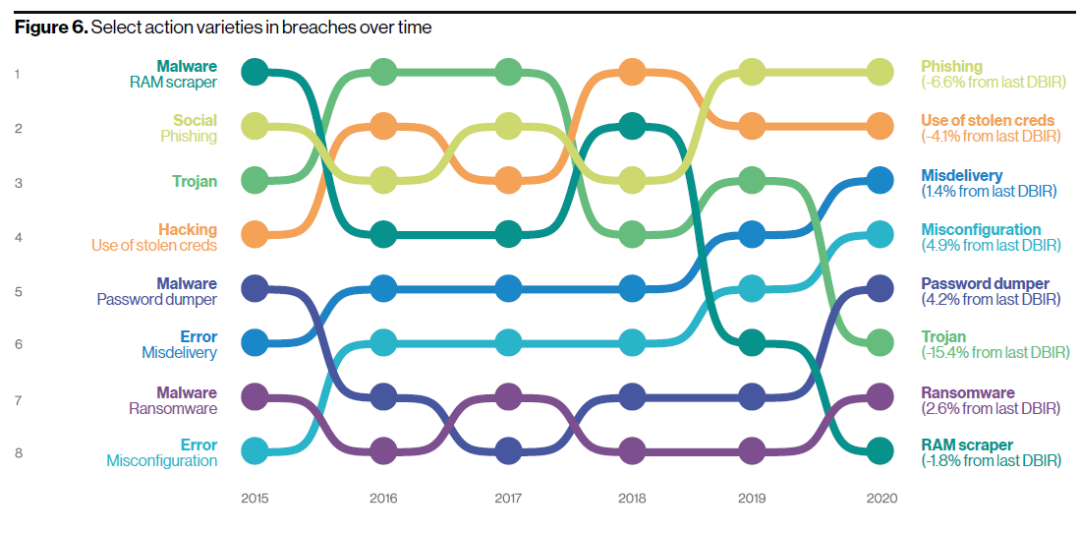

DBIR对几种典型的威胁行为样式(Threat Action Variety)的历年占比排名走势进行了分析。

报告指出,木马这种恶意代码威胁行为样式的占比现如今已经大幅降低。在2016年2017年的时候曾经占比相当高(接近50%的泄露都是木马导致),而在2020年仅占6.5%。同样,内存抓取类恶意代码的占比也已经大幅降低。

排名有降就有升。如上图可见,黑客的攻击行为逐渐转向了用钓鱼攻击和窃取到的凭据来作案。此外,人为错误占比也在上升,不论是误发布还是误配置。

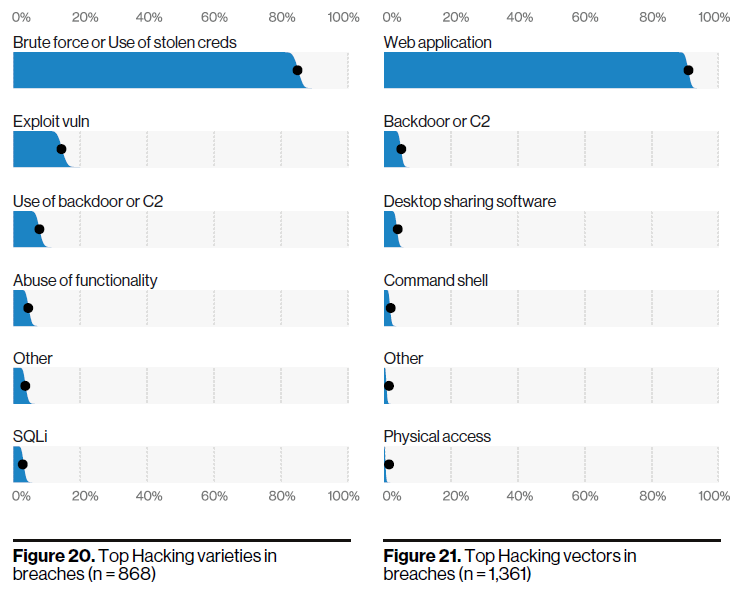

报告指出,通过暴力破解或者用盗取的凭据(即“撞库攻击”)去破解目标网络是最常见的黑客攻击行为样式,占比超过80%。

有意思的是,报告的作者们做了一个验证,发现:凭据泄露并不会导致更多的撞库攻击。二者没有必然联系。

DBIR还显示,漏洞利用(无论是黑客利用漏洞发起攻击还是恶意代码利用漏洞)在整个攻击样式占比一直都不算高。

当然,这不能说我们不用太过担忧漏洞利用,事实可能是相反,只是因为我们检测到的漏洞攻击数量少而导致的统计盲点而已。

此外,DBIR还做了一个实验,发现对于EXIM和永恒之蓝这类漏洞无免疫(没打补丁)的服务器更容易遭受老旧(甚至是10年前)的漏洞利用攻击。

也就是说,某次不打补丁的人,其实一直都是不爱打补丁的。而真正喜欢打补丁的人,一直都会坚持去打补丁。

或者说,要想对付漏洞利用攻击,就要坚持打补丁,要有持续的漏洞管理机制,临时应付是不行的。

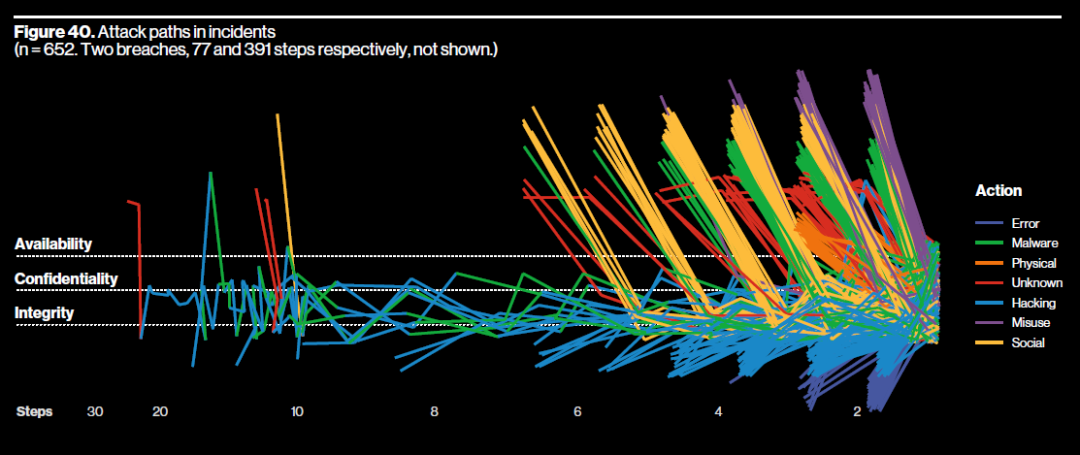

从2019年开始,DBIR借鉴高尔夫球练习课程中的一种统计分析图做了一个很复杂的图,来展示一个数据泄露事件的攻击路径(步骤)。2020年的图如下所示:

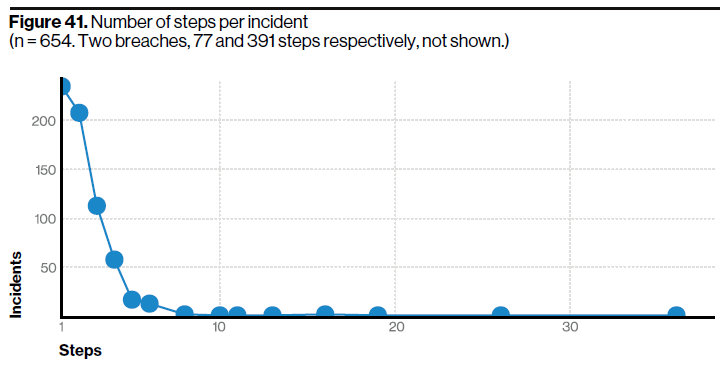

这个图比较晦涩。大体意思是说,所谓数据泄露必定是目标在CIA三性上遭受破坏,那么经过多少步造成CIA破坏呢?如上图,可以看到大部分的数据泄露都是在6步之内完成的,并且主要集中在2到3步。

这说明,威胁行为体一般都采用简单的攻击方式,很少的步骤,快速搞定目标,一般不会用冗长的步骤去攻击目标。对于短平快的手段,多见于紫色、红色、黄色和橙色,即利用社工、误用和物理环境。的确这类方式突防能力更强,可以快速渗入。而恶意代码和攻击则既见于短平快,也见于冗长攻击。看下面的图更容易明白:

这说明,要想降低被攻破的概率,就要想法子让攻击者的攻击步骤变长。譬如更细致的纵深防御,多因素认证,欺骗技术,面向失效的设计,等等。

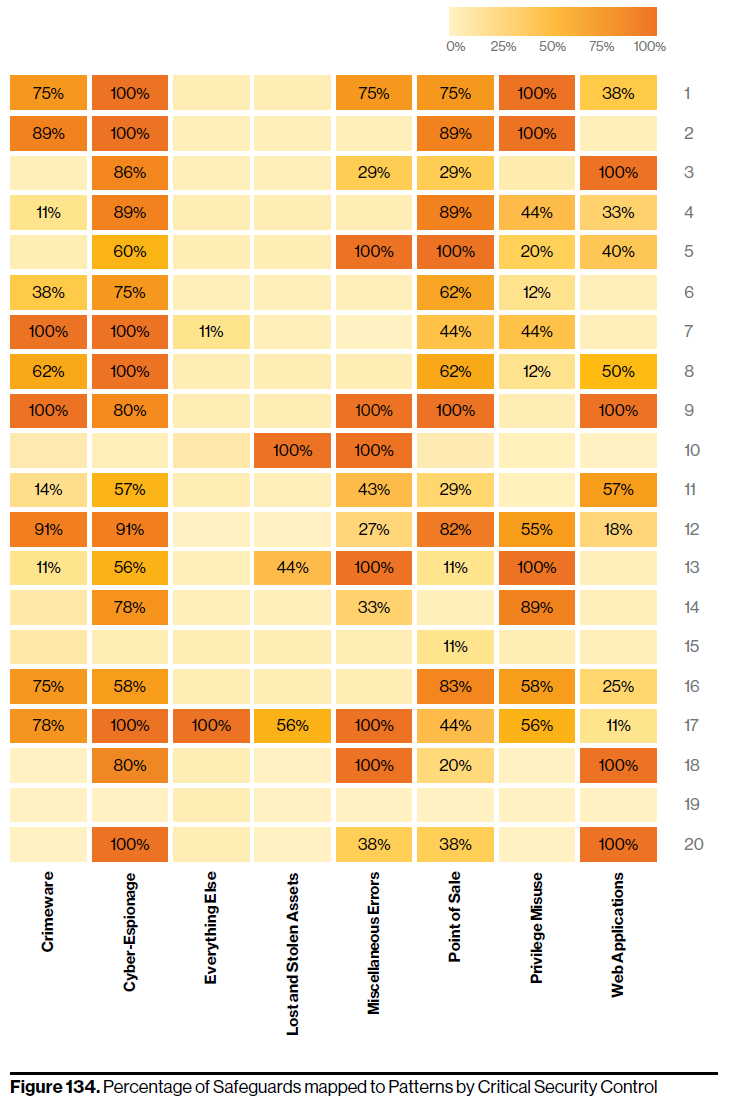

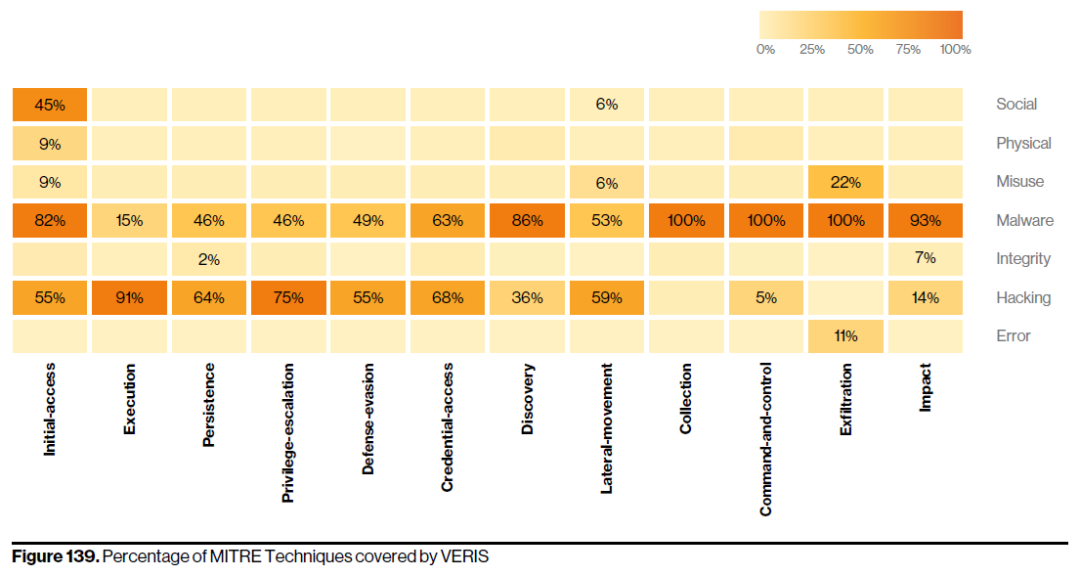

为了提升VERIS框架的普适性,今年DBIR给出了VERIS到CIS CSC的映射,以及VERIS到MITRE ATT&CK的映射。

最后,DBIR针对15个行业的深入分析也值得一读,信息量很大。这里就略过了。

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。