上期我们推出了《IPv6安全探讨与建议》一文,从多个角度总结归纳了IPv6在安全方面的改进以及IPv6部署中需要关注的安全问题与发展建议。本期我们继续聚焦IPv6安全,与大家分享全球知名咨询机构Gartner对IPv6安全的研究观点及其对IPv6安全控制的建议,内容主要包括:IPv6的安全问题主要来自哪里,纯IPv6有哪些安全优势,过渡时期采用双栈部署会面临什么安全威胁,如何做到更安全,等等。安全是发展的前提,安全又是相对而非绝对的,企业与组织在部署IPv6的同时,希望有策略地、科学合理地做好相应的IPv6安全防护。

一、IPv6的安全问题

1. 从网络的角度看,IPv6的安全问题主要来自4个方面:

(1)对本地程序段的攻击

与IPv4地址解析协议(ARP)一样,IPv6的邻居发现(neighbor discovery)也是以信任本地网络中的所有人的方式设计的。攻击者一旦进入本地网络就可以实施恶意操作。

本地网络风险包括:

a. 局域网恶意路由通告(RA)和假冒邻居发现,将IPv6网络流量导入位于中间的攻击者;

b. RA洪流攻击及DOS攻击;

c. 重复地址检测拒绝访问攻击(DAD DOS);

d. 零生存攻击(Lifetime 0 attacks),通过在主机路由表上移走合法的下一跳路由等方式扰乱网络通信。

(2)扩展报文报头篡改

IPv6扩展报头的设计是为了减轻路由器负担,因为它们只在端点上进行处理,使得IPv6扩展报头对网络设备和控制不透明。

(3)碎片

通常防火墙会收集传入的碎片包并将它们按两个协议重新组装,然而,防火墙对IPv6碎片与IPv4碎片的重新组装是不同的。这常常使IPv6碎片更加脆弱,可能绕过访问列表,或者造成内存溢出。

(4)隧道

隧道(如6in4、ISATAP和Teredo)对大多数基于网络的安全控件是不透明的,比如防火墙和IPS,无法按照要求检测隧道中的流量。此外,自动的Teredo和ISATAP隧道还会导致循环路由。

2. 从安全控制的角度看,现有安全产品在支持IPv6方面仍然存在一些漏洞。Gartner通过整理安全产品的IPv6支持情况和问题列表后,总结到:

在网络边界和DMZ中应用的安全控制一般能实现与IPv4中等同的功能。

IPv4隧道中的IPv6数据包(如6in4、ISATAP和Teredo)对一些安全控件是不透明的,比如IPS和流量监测。用户越少使用这样的隧道,就越能让安全控制实现与IPv4中等同的功能。

一些依靠IP地址识别系统的安全控制,如SIEM,威胁情报(TI)和脆弱性管理系统/扫描器,在对基于IPv6的系统应用同样的规则和逻辑时仍然经常出现问题。

用于开发控件的第三方代码库通常将IPv6地址作为字符串表示,而不是按照基于所需特性和可搜索的格式表示。许多类型的控件供应商都遇到了这种限制,因此没有实现完全等同的功能。

二、纯IPv6网络的安全优势

纯IPv6网络的安全优势体现在4个方面:

(1)在数据中心中可以检测到未授权的IPv4设备和恶意软件。

(2)系统可以拥有多个IPv6地址。

(3)拥有多个IPv6地址的系统在DDoS攻击的情况下可以迅速更换IPv6地址。

(4)没有了NAT,使审计更加简单并降低了运营成本

三、双栈系统的安全威胁

所有双栈系统都有两个相互独立的入口,这成倍扩大了系统的受攻击面积。Gartner认为,不受限制,没有管理的IPv6双栈部署会使IPv4网络面对IPv6攻击时更加脆弱,比如使用了虚假路由通告(router advertisement)或邻机发现(neighbor discovery)应答的中间人攻击。同时,也会使用户无法观察到:a. 自身IPv6过渡程度;b. 网络中哪部分通过IPv4运行,哪部分通过IPv6运行;c. 他们的安全控制在IPv6或IPv4中是否存在重要缺口。因此,Gartner建议过渡期间,应有限制地部署双栈技术,而不是所有系统都部署双栈,并且使纯IPv4系统与纯IPv6系统分离,这样可以提高过渡阶段的透明度和安全性。

四、IPv6部署的安全协议

1. Gartner建议,为保障网络安全,IPv6部署时应该考虑以下几点:

首先保证已有IPv6系统的安全。在服务器上,阻止无状态地址自动配置(SLAAC),用控制手段隔离错误宣告,过滤隧道流量。可在无需拥有稳定地址的用户空间内使用SLAAC。

优先将DMZ过渡为双栈,因为相应的安全控制较为成熟并且支持各个版本的IPv6。或者,减少使用过渡技术的种类,比如IPv6-in-IPv4和双栈。

建立一个与真实生产环境非常相似的测试环境,双重确认“IPv6-ready”的安全控制以及硬件、软件和代码库的功能是否正常运转,并评估它们是否在IPv6环境中与在IPv4环境中表现一致。

不要在一切系统或设备上都部署双栈,这会使系统的受攻击面积翻倍。相反的,应该将部署双栈的系统数量降到最低。双栈只是一个过渡技术,并非最终目标。

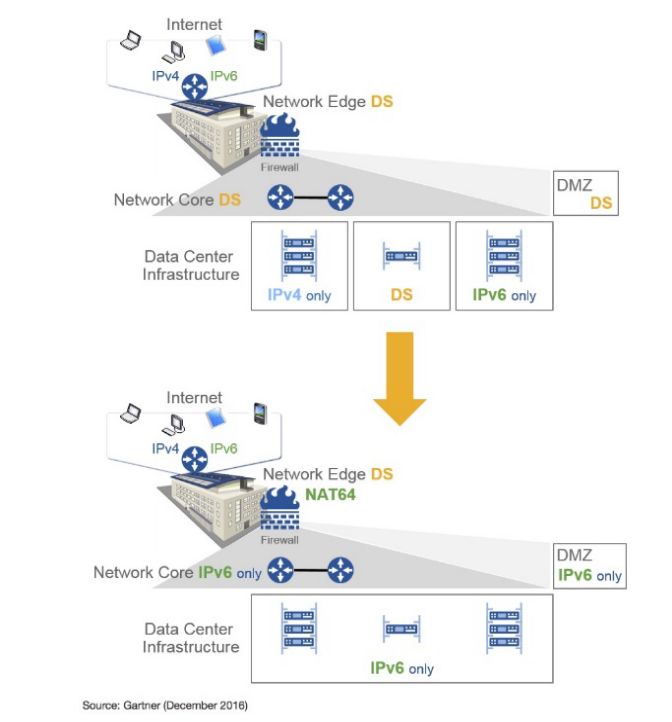

2. 对于企业规划向IPv6过渡,Gartner建议采用“三桶战略”(3-bucket strategy),如下图所示,将网络分割为3个功能区域(称为3桶),即纯IPv4桶、双栈桶、纯IPv6桶。

IPv4桶——放置所有需要在IPv4的环境中运行的系统,主要包括:不支持IPv6的系统或应用;总体支持IPv6,但在IPv6过渡进程中优先级较低的系统;如不做特殊操作就会禁止IPv6的系统。

双栈桶——放置所有必须应用双栈的系统。在过渡初期,这部分是网络核心,面向互联网的服务器,通过IPv4和IPv6都必须可访问的服务,也包含一些禁止IPv6就会失去供应商支持、但又未准备好全部过渡为IPv6的服务器。

IPv6桶——放置纯IPv6系统。包括所有已经顺利过渡的系统,也包括一些“IPv6岛”,其中的新系统使用IPv6相对IPv4有很大优势。

3. 在这3桶内,过渡的优先级如下:

(1)网络边界和DMZ

(2)网络核心

(3)服务器,其操作系统版本早已支持IPv6协议且所需的安全控制已经过测试如期运行

(4)客户端点

Gartner建议采用的“三桶战略”可以相对减少受攻击面积,优先运行安全控制最成熟的部分,减少对安全控件不透明的IPv4隧道中的IPv6,使IPv6过渡项目更加可视化。

另外,由于目前IPv4与IPv6控件产品的功能存在差异,导致两套安全产品相互独立,缺乏一致的定义,甚至是来自不同的供应商。Gartner建议将双栈系统的安全控制相互联系,确保没有协议栈受到来自其他协议栈的包抄攻击,同时应尽量减少系统的入口和允许访问的协议类型。

结语

网络安全与信息化建设同步推进,随着IPv6部署的不断落实,基于IPv6网络环境的网络安全保障体系将会越来越完善,IPv6网络的安全优势也将逐步显现。

声明:本文来自赛尔网络市场动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。