美国时间周二上午11点到下午1点,DNS流量被一伙身份不明的攻击者劫持。DNS流量好比是互联网的电话簿,将用户路由到最爱访问的网站。

安全研究人员凯文•博蒙特(Kevin Beaumount)在博文中表示,周二的事件可能与俄罗斯有关,因为MyEtherWallet流量被重定向到该国的一台服务器。现将这篇博文的内容编译如下:

美国时间UTC周二上午11点到下午1点,DNS流量被一伙身份不明的攻击者劫持。DNS流量好比是互联网的电话簿,将用户路由到最爱访问的网站。

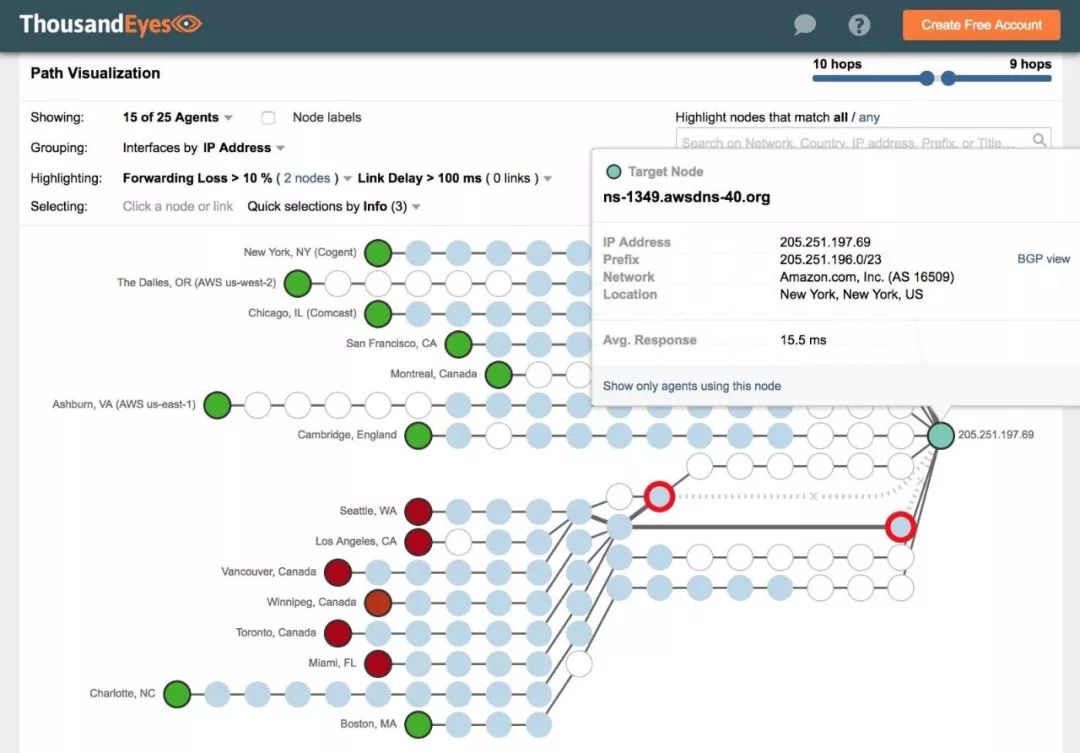

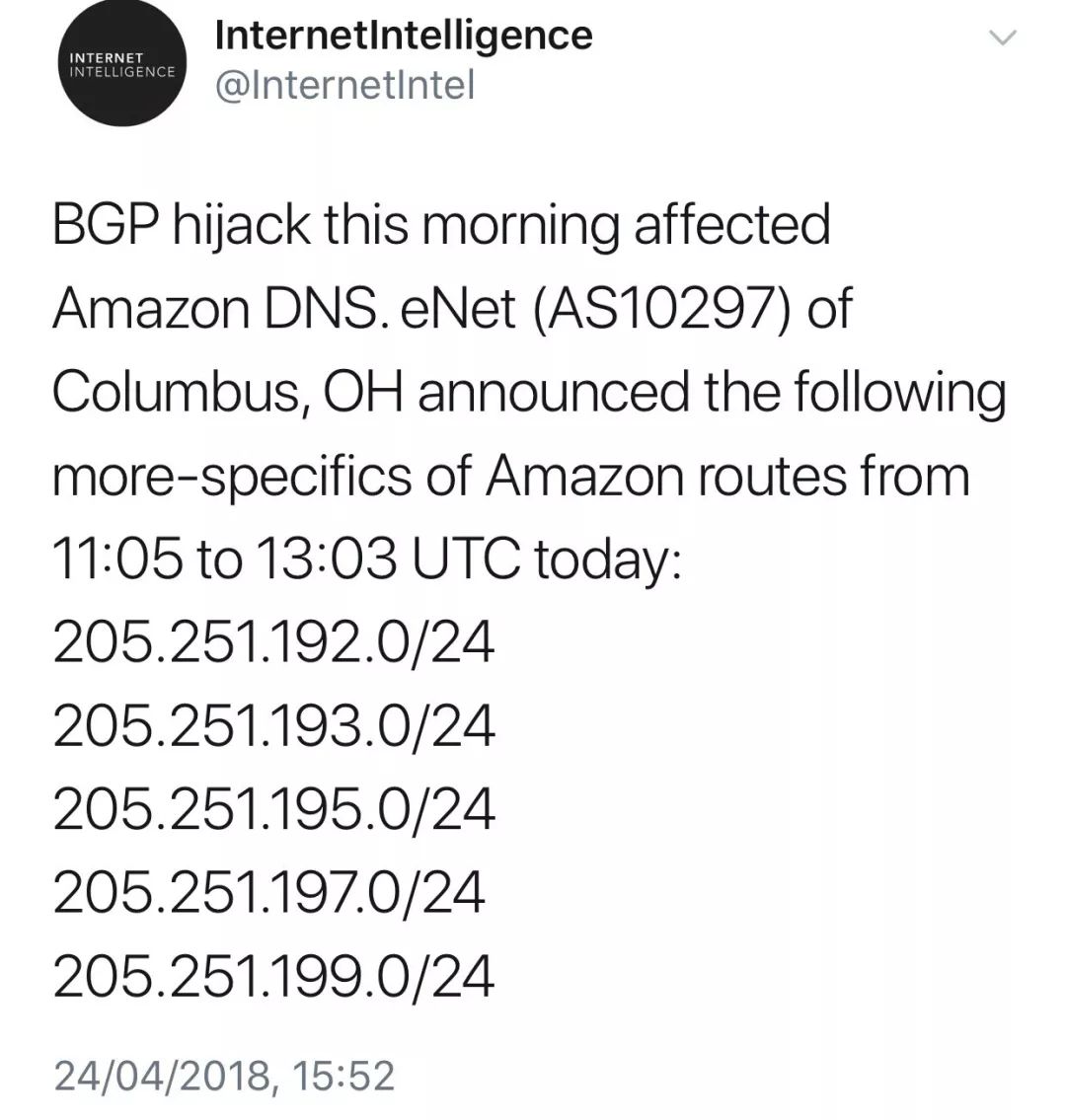

BGP是一种用于在全球范围内路由互联网流量的关键协议,攻击者利用BGP将流量重新路由到亚马逊的Route 53服务,该服务(AWS)是全球最大的商业云服务提供商,客户包括Twitter.com等各大知名网站。

攻击者使用位于芝加哥的Equinix的一台服务器,发动了中间人攻击,从而重新路由DNS流量。之后,他们将流量劫持了2小时之久。

这让攻击者得以在全球范围内拦截互联网上发往亚马逊Route 53客户的流量。

第一个目标

到目前为止,唯一已知流量被重定向的网站是MyEtherWallet.com,这是一个加密货币网站。其流量被重定向到托管在俄罗斯的一台服务器,该服务器使用了假证书为该网站提供服务――攻击者还窃取了客户的加密货币。这次攻击从MyEtherWallet.com仅仅窃取了数量比较少的加密货币――然而这些钱包里面的货币总共超过了2000万英镑。无论攻击者是谁,这下成阔佬了。

图片来源:Oracle威胁情报部门

MyEtherWallet.com是唯一的目标?

发动这等规模的攻击需要访问各大ISP的BGP路由器,需要庞大的计算资源才能处理这么大的DNS流量。从攻击者拥有的访问权限来看,MyEtherWallet.com似乎不太可能是唯一的目标。此外,攻击者在对流量执行中间人攻击时并没有获得SSL证书;对流量执行中间人攻击是很容易的过程,这向人们表明了问题的严重性。

这表明了什么?

BGP和DNS存在的安全漏洞众所周知,之前就已遭到过攻击。这是我见过的结合两种漏洞的最大规模的攻击,它表明了互联网安全多么脆弱不堪。

它还表明了在攻击停止之前几乎没有人察觉到,显然存在盲点。

声明:本文来自智多趣,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。