VPN之病,零信任有药

- 零信任远程访问解决方案关键能力-

企业数字化转型和今年全球疫情驱动的远程访问常态化需求下,企业需要构建数字化工作空间,满足员工、合作伙伴、客户等各类人员,使用各类设备,从任何时间任何地点访问企业的数字资产,远程访问面临全新挑战。VPN作为诞生于1996年的、24岁高龄的远程接入解决方案,难以满足无边界的远程访问需求。

VPN之痛

严格意义来说,VPN并非纯粹的安全解决方案,而是一种将远程用户接入企业网络的一种技术手段,因此,大多数VPN产品都具有一次认证网络全开、基于静态规则、单体架构难以扩展等诸多不足,特别是在网络攻击日益严峻的今天,VPN的安全问题凸显,攻击者惯用伎俩就是“打穿”VPN进入内网,VPN的典型安全痛点包括:

痛点1:端口之痛

VPN产品无一例外,都需要开放网络端口进行监听,这无疑是门户洞开,攻击者可以全天候的对VPN进行密码爆破、注入攻击尝试等,并往往最终得逞。

痛点2:认证之痛

VPN产品采用静态认证方式,安全性弱。缺乏终端认证、自适应多因子认证等能力;VPN一次认证始终访问的工作模式无法在用户访问过程中持续验证用户身份和终端是否可信。

痛点3:权限之痛

VPN产品提供网络隧道接入能力,用户拨通VPN后,事实上就和内网在网络层面打通了,用户终端上的恶意软件,意图不轨的用户都可以肆无忌惮的对内网资源进行访问和窃取。

痛点4:漏洞之痛

VPN产品漏洞层出不穷,攻击者利用VPN漏洞极易绕过VPN用户验证,直接进入VPN后台将VPN作为渗透内网的跳板,进行肆意横向移动。

痛点5:架构之痛

VPN产品作为远程接入的专用产品,大多属于单体架构,自成一体,和其他安全能力,比如终端安全能力、权限管理系统、威胁检测系统等难以打通;事实上,VPN在安全运营范畴也经常位于 “遗忘角落”。

零信任远程访问解决方案

知名咨询机构Gartner指出,到2021年,60%的企业将使用基于零信任的远程访问解决方案逐步替代现有的VPN产品,更好地保障企业数字化转型。

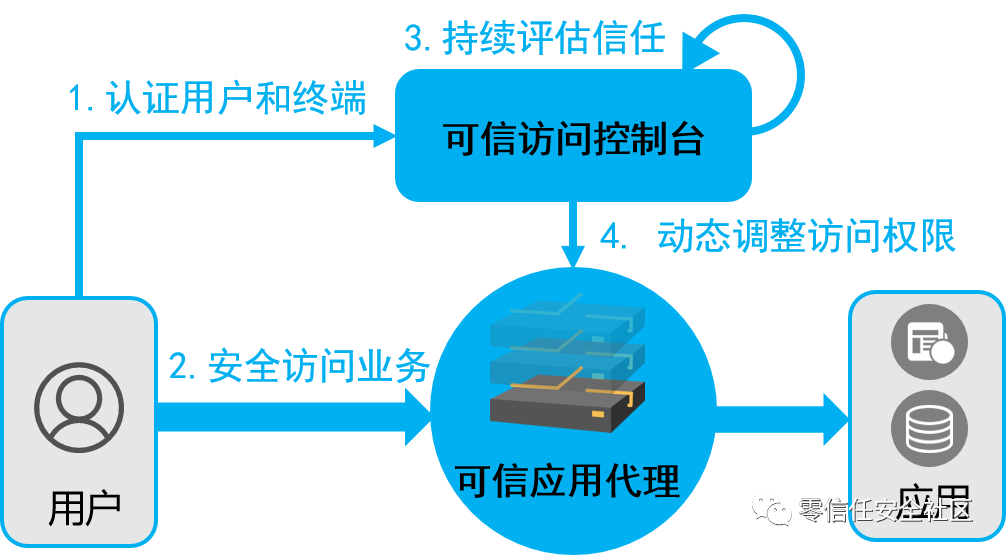

零信任远程访问解决方案,基于零信任架构,以身份为基石重塑企业安全边界,为企业全业务提供更安全更易用的远程访问体验,保障企业数字化工作空间。

针对VPN典型痛点,零信任远程访问解决方案,应提供如下安全能力:

能力1:端口隐藏

基于SPA单包授权技术,默认情况下端口全隐藏,业务全隐身,只有验证用户和设备身份的合法性后,才针对合法用户合规终端开放网络端口和业务访问权限。有效缓解DDoS攻击、流量攻击、端口扫描、远程注入等威胁。

能力2:最小权限

遵循最小权限原则,基于场景化应用授权而非网络全开放,用户只能访问完成其日常工作所必须的应用资源。访问权限可以基于角色、访问上下文、访问者的信任等级等多维属性制定,并可在风险发生时动态实时撤销。

能力3:自身安全

内置WAF组件,有效缓解漏洞注入、溢出攻击等威胁;内置RASP模块,抵御基于传统签名方式无法有效保护的未知攻击,同时具备基于自学习的进程白名单和驱动级文件防纂改能力。

能力4:持续验证

通过自适应多因子认证能力,根据人员、终端、环境等因素动态调整认证策略,兼顾安全与易用,访问过程中,根据风险情况,持续验证用户身份是否可信;另外,不仅仅验证人员身份,还持续对终端设备身份、设备归属、设备健康度进行评估。

能力5:架构安全

在统一的零信任架构视野下构建远程安全访问能力,避免远程接入场景成为整体安全能力的短板,且可持续扩展到其他业务场景,最终实现全场景零信任架构。

声明:本文来自零信任安全社区,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。