MOSEC移动安全技术峰会由盘古团队和POC主办,至今已经是第六个年头了。

今天早上9点,本次的第六届MOSEC移动安全技术峰会在上海万达瑞华酒店如期举行,整个会场几乎座无虚席。

虽然遗憾的是,本届峰会受疫情的影响,来自全球的安全研究专家们无法全部到场。但仍有嘉宾通过视频通话与现场连线,分享近况,并为大会送上祝福。也有很多无法到场的爱好者们在线上观看现场直播,时刻关注着这场盛会。

可见疫情也阻挡不了广大移动安全专家和爱好者们共享最新研究成果、沟通交流、互相学习和切磋的热情。

下面,让我们来看看技术大牛们都分享了哪些精彩议题吧。

议题一:深入理解苹果操作系统

IO80211 Family网络组件

演讲嘉宾:王宇,滴滴出行美国研究院资深专家工程师,GeekPwn评委。曾多次于Black Hat USA、DEF CON等会议发表演讲。

王宇今天为我们带来的演讲是关于苹果802.11(Wi-Fi子系统)的最新研究。

他想要回答的问题是为什么苹果要重构这一子系统的代码,其中改变了什么,以及将会带来什么影响?出现的新的安全问题是什么?如何从一个较为宽广的视角去审视苹果这一子系统面临的安全挑战?

Wi-Fi子系统和我们熟知的TCP/IP协议栈有些不同,需要管理相当多的内容,如SSID、频道、带宽、传输功率,等等。苹果的Wi-Fi新一代子系统组件命名为IO80211FamilyV2,主要是为了新一代的苹果设备之间的通信和数据分享而设计的。苹果的新Skywalk功能以及Sidecar功能都被这一新的Wi-Fi子系统所支持。

王宇的研究方法是:首先参考其他第三方代码(如网卡代码)的设计,然后,以“输入总是恶意的”这一总体思路,去参考成功的漏洞利用的案例。接着,为了搞清楚系统底层的工作模式,他使用了内核Hook框架来打印出系统底层调用的信息,方便了诊断。

他告诉我们,其中有些漏洞既存在于老版本的Wi-Fi子系统(V1)中,又存在于新的子系统(V2)中。而有些漏洞只存在于一个子系统中。而且苹果对已发现的漏洞的修复其实并不及时。

接着,他深入地研究了一些漏洞的底层原理和利用方式、介绍了一些社区的逆向工程资源、并且介绍了他用逆向工程来“回馈社区”的行动——推测一些幻数的语义。他同时还现场演示了利用子系统的漏洞来泄漏macOS内核信息,以及利用漏洞来攻击macOS 10.15来使系统瘫痪。

无线网络正逐渐成为高级黑客感兴趣的攻击目标,而黑客在攻击无线网络组件之前需要对操作系统有较深的了解,以及需要付出较多精力逆向未公开代码,甚至需要编写一些工具方便调试与漏洞的查找。

议题二:DroidCorn: 无源码Android

Binary Fuzzing新实践

演讲嘉宾:何淇丹(@Flanker_ 017), 知名互联网企业安全总监,前科恩实验室高级研究员。专注于安全攻防研究和大规模应用、系统安全防御体系研究建设。曾获Pwn2Own Mobile和PC双料冠军、BlackHat Pwnie Award最佳客户端漏洞提名等。

该议题启发性极强,flanker先是从fuzzer的设计谈起,谈到fuzzer设计的总体原则和三种基于覆盖率导向的模糊测试技术:有源插装测试(Gcc、llvm)、基于硬件CPU的trace和无源码插装或trace测试。虽然目前极少有人研究无源码的fuzzer设计或测试,但是作者还是选择了这条艰苦的道路。

在选择静态hook重写插装还是动态trace这条路上,作者也做了很多分析,因为静态hook重写的稳定性存疑、并且会带来巨大的性能消耗,没有手机可以跑得起这种测试;而效率又是第一位的,因此最终选择了基于QEMU而精细裁剪的unicorn,将arm的so跑在了x86的机器上。

因此体现在Droid Con的设计上,最终其本质就是一个可以在任何平台上将任意arm/aarch64二进制文件转化为可以肆意fuzz的AFL x64对象的C++的框架,当然为了fuzz的方便对unicorn进行了大量的patch,并且仅重写了二十多个syscall就可以让so稳定运行,将大量开销巨大的库放在host主机上,最终取得了比python版本的unicorn多达十五倍的性能提升。

最终介绍了用这台DroidCorn去fuzz三星手机某闭源的图像解析库带来的实际效果,直接得到了七千多个Crash,和若干0day,效果显著。

议题三:深入浅出JSC优化措施

演讲嘉宾:招啟汛(@S0rryMybad)。奇虎360 Vulcan团队的安全研究员,在Pwn2Own和天府杯中多次攻破多个主流浏览器和远程越狱过iPhone。MSRC 2019中排名第2;Pwnie 2019最佳提权奖得主。

你听说过吗?浏览器软件开发的工程复杂度堪比登月工程。如何提升软件的质量、代码的运行速度,一直都是计算机安全和软件工程领域感兴趣的话题。这次演讲深入细节,让我们深刻体会到了漏洞挖掘是一项严谨细致的工作。

议题四:暗涌2020

演讲嘉宾:slipper,盘古实验室的安全研究员,曾参加pwn2own、Defcon CTF和GeekPwn。平时还是一位CTF主播,曾直播远程越狱PS4和iPhone8。

slipper是盘古实验室安全研究员,在CTF圈相当出名。今天他带来的是关于“澎湃S1”这款国产手机芯片的安全性演讲。操作系统和硬件永远是捆绑在一起的一个体系。

他从刷写装载着“澎湃S1”芯片的手机所用到的固件入手分析,逐渐讲到一些越权操作是怎么成为可能的,然后再逐渐深入Trustzone这一较少被人接触到的领域,指出其中存在type confusion漏洞。

接着,他展示了该芯片的Trustzone中存在大量漏洞,并且可以通过一个恶意app来发起攻击。最后,他认为手机芯片国产化还是相当重要的。虽然“澎湃S1”并不完美,但是如果继续努力,我们将会有一个自主可控的安全未来。

演讲嘉宾从安全研究者的视角来分析和体验澎湃S1,为大家揭开这款国产芯片的神秘面纱。虽然通过这个演讲我们可以看到国产芯片尚有不完美之处,但我们应该抱着一个开放的心态面对,毕竟事物的演进都是循序渐进的。我们所要做的,就是努力前进。

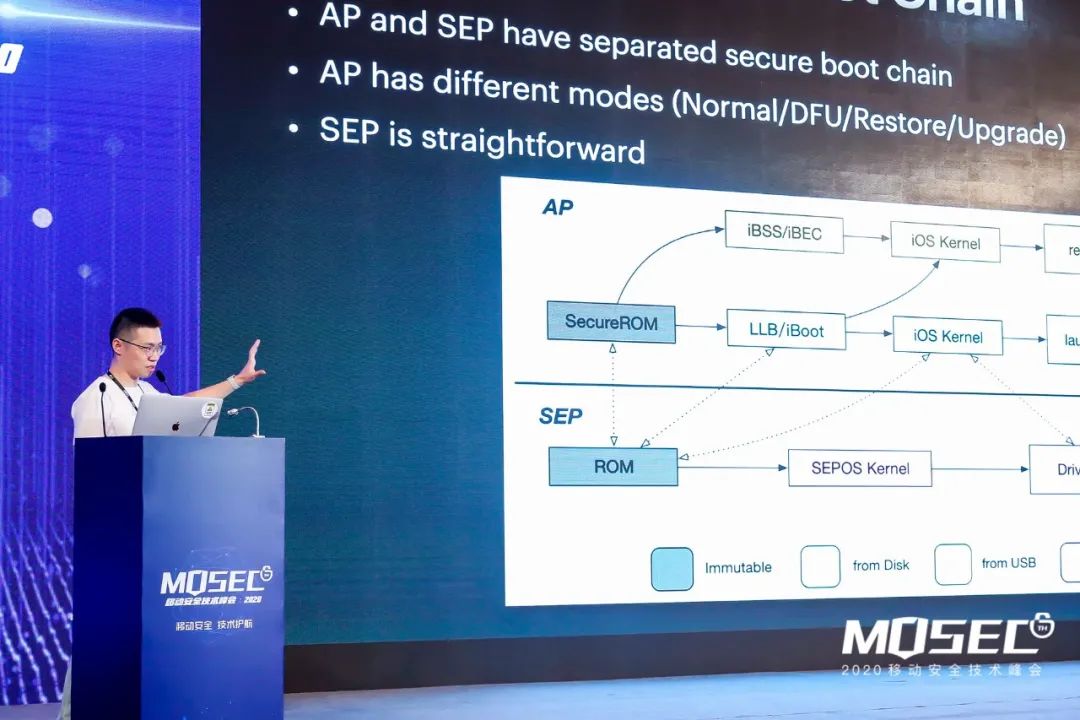

议题五:攻击SEP的安全启动

演讲嘉宾:徐昊 ,盘古团队联合创始人 拥有超过10年的信息安全领域从业经验。研究领域涵盖操作系统的安全性、漏洞利用技术等领域,曾发现过不同操作系统平台上的漏洞。目前专注于移动操作系统的安全体系研究及漏洞挖掘。

苹果的系统和硬件向来以封闭和安全而著称。而创意十足的黑客们总能在黑暗中摸索,探究出如何攻击那些看似最安全的部分。从已有的资料入手,探知到未知的代码世界,正是黑客们最擅长的事情和最值得称道的才华。

BaiJiuCon

本次MOSEC峰会最经典的BaiJiuCon环节照常举行,由Thomas Lim主持。每喝一杯白酒就可以上台演讲5分钟,6位嘉宾踊跃参加了这个活动,整个过程高潮迭起,掌声不断。

Next

今天的峰会虽然没有来自国外的嘉宾,但五位国内顶尖互联网安全专家们为我们带来的各有千秋、技术干货满满的研究成果分享,不仅向世界分享了他们高质量的最新网络安全研究成果,同时对每一个热爱移动安全的你也一定都有所帮助。

或许能帮你扩展思路,亦或是能帮你更深入地了解到自己的不足,激励自己更努力地精进自己的技术能力。

疫情终究会过去,期待我们可以举办大型会议,开怀畅聊技术成果的那一天到来!

声明:本文来自看雪学院,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。