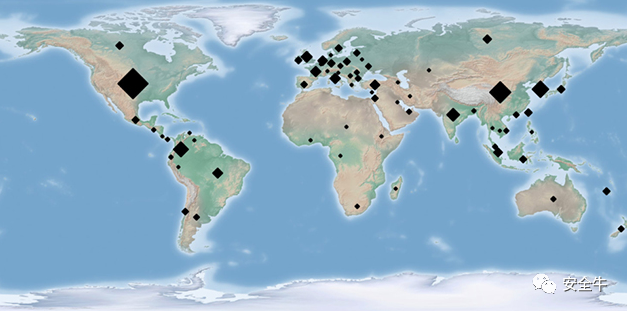

近日, Guardicore实验室首席研究员Harpaz发现一种名为FritzFrog的无文件蠕虫,将运行SSH服务器的Linux设备(公司服务器、路由器和物联网设备)捆绑到P2P僵尸网络中,用于挖掘加密货币(门罗币),该僵尸网络的节点目前已遍布全球(北美、中国、韩国是重灾区):

与此同时,该恶意软件会在受感染的计算机上创建后门,即使更改了SSH密码,攻击者也可以通过后门访问。

Harpaz 指出:“查看代码后发现,与传统的P2P和蠕虫(‘cracker")模块相比,攻击者对获得访问漏洞服务器的兴趣更感兴趣,然后通过挖掘门罗币获利。”

“对SSH服务器的访问和控制可能比传播挖矿软件赚的钱多得多。此外,FritzFrog可能是一种P2P基础设施即服务。由于该僵尸程序足够强大,可以在受害机器上运行任何可执行文件或脚本,因此该僵尸程序可以在暗网中出租,可以满足其任何恶意愿望。”

蠕虫的目标

FritzFrog是一种模块化、多线程、无文件的SSH Internet蠕虫,它试图通过破坏公共IP地址来发展P2P僵尸网络,而忽略了为私有地址保存的已知范围。

“在拦截FritzFrog P2P网络时,我们已经看到由顺序IP地址组成的目标列表,从而对互联网中的IP范围进行了非常系统的扫描,”Harpaz解释说。

自2020年1月以来,该僵尸网络以政府机关、教育机构、医疗中心、银行和众多电信公司的IP地址为目标,并成功突破了500多个SSH服务器。

技术非常先进

FritzFrog是用Golang编写的恶意软件,技术含量很高,似乎是高度专业的软件开发人员的作品,主要特点如下:

·它是无文件的。在内存中组装和执行有效负载,在没有工作目录的情况下运行,并且在节点之间共享和交换文件时也使用无文件方法。

·基于大量词典。它的暴力尝试极具侵略性。

·高效。网络中没有两个节点试图“破解”同一台目标计算机。

·它的P2P协议是专有的,是从头开始编写的(即,不是基于现有的实现)。

·它以添加到authorized_keys文件中的SSH-RSA公钥的形式创建后门。使用私钥,攻击者可以在需要时随时访问威胁计算机,而无需知道SSH密码。

FritzFrog难以被侦测的主要原因:

·它的进程以ifconfig、nginx或libexec的名称运行(后者在门罗币采矿时使用)。

·在受感染机器上运行本地netcat客户端,通过标准SSH端口建立其P2P命令隧道。通过SSH发送的任何命令都将用作netcat的输入并传输给恶意软件。

“除了采用新颖的命令发送方式,该过程还实现了完全自动化并在恶意软件的控制下。即使在为新感染的主机创建了P2P通道之后,该恶意软件仍会继续向受害者发送命令。”Harpaz指出。

“Guardicore Labs开发了一种拦截该僵尸网络发送和接受命令的工具。但僵尸网络的运营者也可以做完全相同的事情,而且操作员很有可能具有将命令手动发送到网络中某些(或所有)节点的手段。”

检查您的设备是否成了僵尸网络的一部分

在SSH服务器上检测到一个挖矿软件并不能证明它已被感染,因为该恶意软件会检查该计算机是否具备挖矿的额外计算资源,进而决定是否启动挖矿。

管理员可以使用检测脚本(https://github.com/guardicore/labs_campaigns/blob/master/FritzFrog/detect_fritzfrog.sh)来搜索上述无文件进程,恶意软件在端口1234和5555上侦听TCP流量(到Monero池的网络流量)的证据。

重新启动受影响的机器/设备会从内存中删除恶意软件并终止恶意软件进程,但由于受害者会立即“被登录”到P2P网络,因此它将立即被再次感染。

缓解措施:

·终止恶意进程

·将SSH密码更改为强密码并使用公共密钥身份验证

·从authorized_keys文件中删除FritzFrog的公钥以“关闭”后门

·如果不需要服务,请考虑更改路由器和IoT设备的SSH端口或完全禁用对它们的SSH访问

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。