疫情相关的新闻虽说已经见怪不怪,但是目前形势在国外还是不容乐观,很多公司仍然采用远程办公的形式。也因此,目前国外流行一种网络钓鱼攻击,该攻击主要以邮件传播为主,主要试图诱骗在家办公的员工,从而获取连接公司VPN网络的凭据。

而最新的攻击手法,采取了语音钓鱼的方式,即通过1对1的方式打电话,并通过自己构建的钓鱼网站的方式进行组合攻击,从而窃取VPN凭据。国外称其为语音钓鱼(voice phishing (vishing)),其实之前的电信诈骗手法类似,不过就是钓鱼网站会更真实一点,目的性也与电信诈骗一样,就单纯想获取到更大的网络权限。

在过去的六个月中,该钓鱼活动针对数十家世界最大的公司创建了数十个甚至数百个钓鱼页面。主要目标集中在金融、电信和社交媒体行业的公司。

典型的攻击手法是,首先给攻击目标公司,正在远程办公的员工打一系列电话。使用未分配的互联网协议语音(VoIP)号码。

一般这个电话,大致内容是,我是XXX公司的IT部门,现在又来帮你解决一下公司的VPN网络技术问题。目的是说服目标通过电话泄露其VPN账号密码,或发送钓鱼网站要求对方将公司VPN账号密码输进去

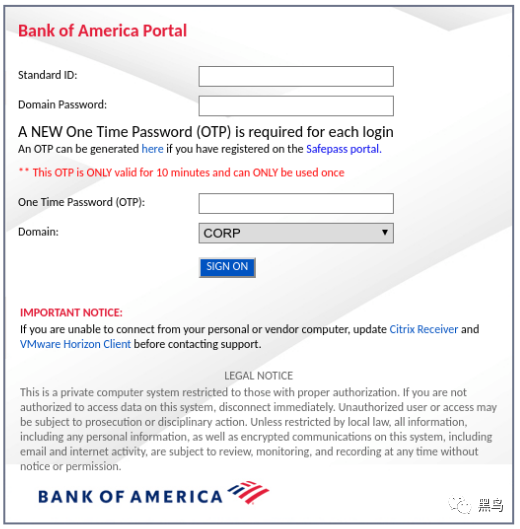

如下,假的美国银行钓鱼页面

伪造钓鱼域名:bofaticket.com

当然,要实施这系列攻击,需要对目标的公司资产摸透、摸熟,攻击者常常冒充在公司的IT部门工作的新员工,并创建了LinkedIn(领英)个人资料,并试图将这些个人资料与该公司的其他员工联系起来,比如@一下其他员工,以形成这个人就属于这家公司的错觉。

因此,话术就会变成:"嘿,我是新任职的,但是您可以在LinkedIn或Microsoft Teams或Slack或该公司用于内部通信的任何平台上查看我"

在这些对话中,通常会有很多借口围绕公司正在使用的通信服务和在家工作应用程序。但最终,他们告诉员工他们必须修复VPN,请他们登录此网站。

通常这些钓鱼网站的域名都会带有诱骗性,注册的假钓鱼域名格式为诱惑词+公司名,如下:

• support-[company]

• ticket-[company]

• employee-[company]

• [company]-support

• [company]-okta

钓鱼网站还会指向攻击目标的一些网络资源,从而可以使得更具真实性。

一般此类攻击至少有两名作案者,一个负责打电话,另一个负责在一边接受VPN凭据信息并迅速登录进入目标公司的VPN网络,实行内网渗透攻击。

同时,此类攻击时间也至关重要,一些不负责任的公司可能单纯提供一个VPN接口,但并没有进行安全验证,有的安全性较高的VPN网络还要求员工提供用户名和密码之外的多因素身份验证,例如由用户生成的一次性数字令牌码或短信代码。这类代码一旦得到就要马上使用,否则容易快速过期。

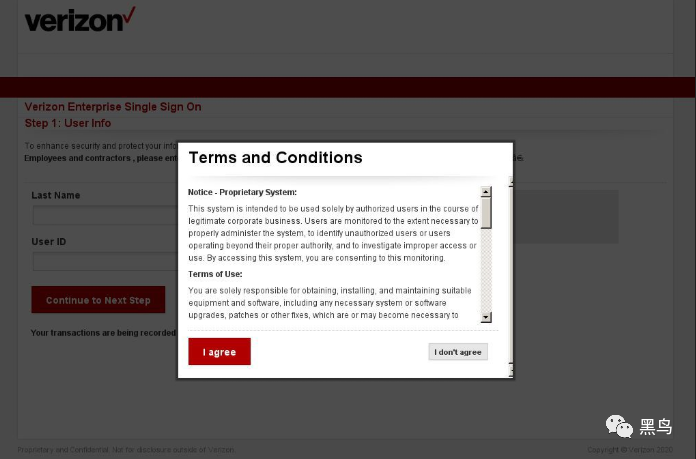

当然,有的人可能会问,哪有人这么傻,会将一次性验证码也同时告诉攻击者,然而,人一旦上套了就真的被套进去了,如下面的钓鱼网站显示,下面一栏会提供一次性验证码的输入接口,说句实话,遇到很多用户会直接输入。

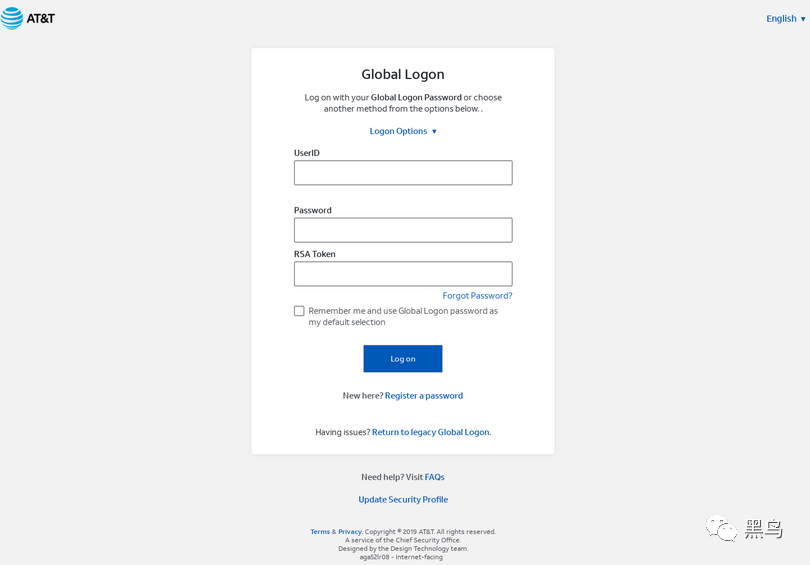

下图是针对美国电信AT&T的钓鱼攻击helpdesk-att.com

如果一开始攻击者没有攻击成功,这时候他就会继续联系这家公司的其他员工,然后继续打电话,而每一次打电话都会收集到目标公司的关键信息,例如他们描述公司网络资源或公司架构的特定术语,从而提高信用度。

例如:有些公司比较喜欢称呼老板叫,老X,这种比较亲切的话术也许会事半功倍。(看到这的,某活动可别说我教的)

总之,攻击者不断地打电话给公司,试图从内部学习公司的运作方式。

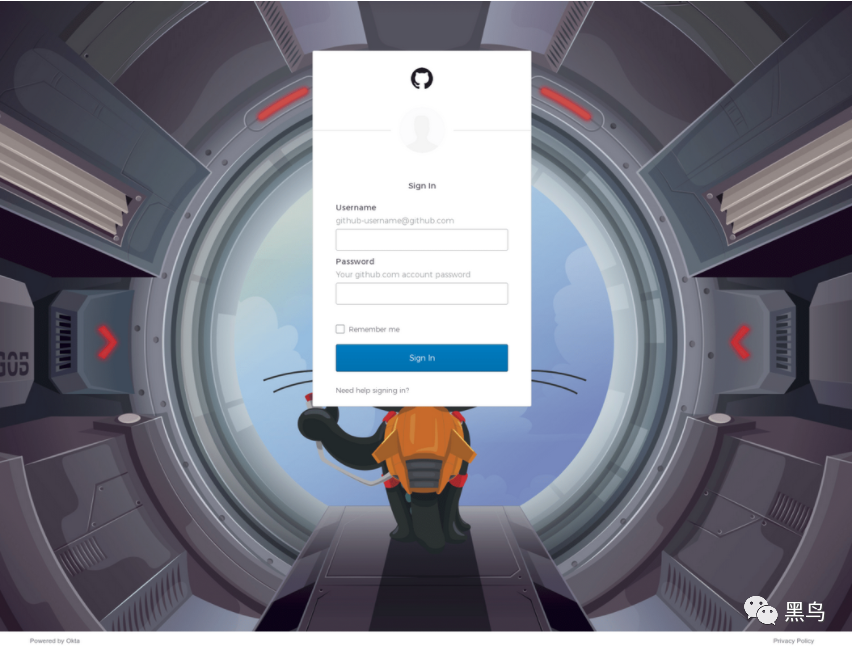

针对公司内部Github账号的钓鱼 github-ticket.com

最终到了变现环节,这些网络钓鱼攻击的目的似乎是获得尽可能多的获取目标公司内部工具,并使用这些工具来控制对可迅速转变为现金的数字资产。主要包括任何社交媒体和电子邮件帐户,以及相关的金融工具,例如银行帐户和任何加密货币。就如同此前的推特账号大规模被黑事件。

7月15日,许多知名的Twitter帐户被用来发布比特币骗局,在几个小时内赚取了超过100,000美元。根据Twitter的说法,这次攻击之所以成功,是因为攻击者能够通过对数名Twitter员工打电话,以获取到对内部Twitter工具的访问权限。

针对Verizon员工的网络钓鱼页面vzw-employee.com

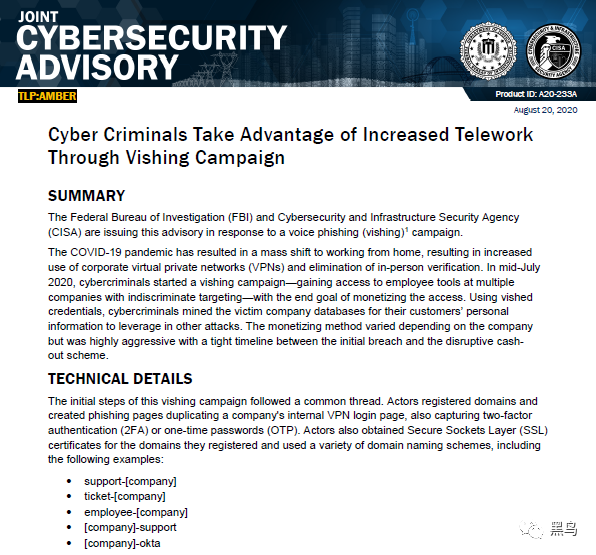

这个钓鱼团伙的活动也引起了美国联邦当局的注意,FBI和CISA在Krebsonsec报告发布后,也发布了一封关于该活动的通告

对此,解决方案可以采取U2F设备(通用第二因素)进行双因子验证,类似于U盾,但只有在电脑插入这个设备,通过内嵌的安全密钥,使用户只需插入USB设备并按下设备上的按钮即可完成登录过程。该密钥无需任何特殊的软件驱动程序即可工作。

这样,已通过安全密钥身份验证的员工如果尝试在钓鱼网站上登录,该公司的系统也会简单地拒绝请求安全密钥(如果用户未使用该密钥),他们公司的合法网站,并且登录尝试失败。因此,无论是通过电话还是通过网络,该内嵌的安全密钥都无法被窃取。

2018年7月,Google 称2017年初开始要求所有员工使用物理安全密钥代替一次性代码以来,它的85,000多名员工中没有任何一个被网络钓鱼攻击成功。

当然,最根本的是,加强网络安全意识,看到不是正常开头的号码段电话直接挂断。注意看网站域名,可以看到不确定的网站是否为真的时候试图找一下真实的网站地址对比一二。

参考链接:

[1]https://krebsonsecurity.com/2020/08/voice-phishers-targeting-corporate-vpns/

[2]https://krebsonsecurity.com/wp-content/uploads/2020/08/fbi-cisa-vishing.pdf

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。