近期,一起加密资产盗窃案引发了广泛关注,黑客通过恶意利用 AI 扩展,成功盗走了价值 50 万美元的加密货币资产。

这起案件发生在2025年6月,受害者是一位来自俄罗斯的区块链开发者。他在新安装操作系统后,于 Cursor AI 集成开发环境中搜索 Solidity 语法高亮扩展。尽管他使用了在线恶意软件检测服务,并遵循严格的安全操作规范,但还是不慎安装了一个伪装成合法开发工具的恶意软件包。

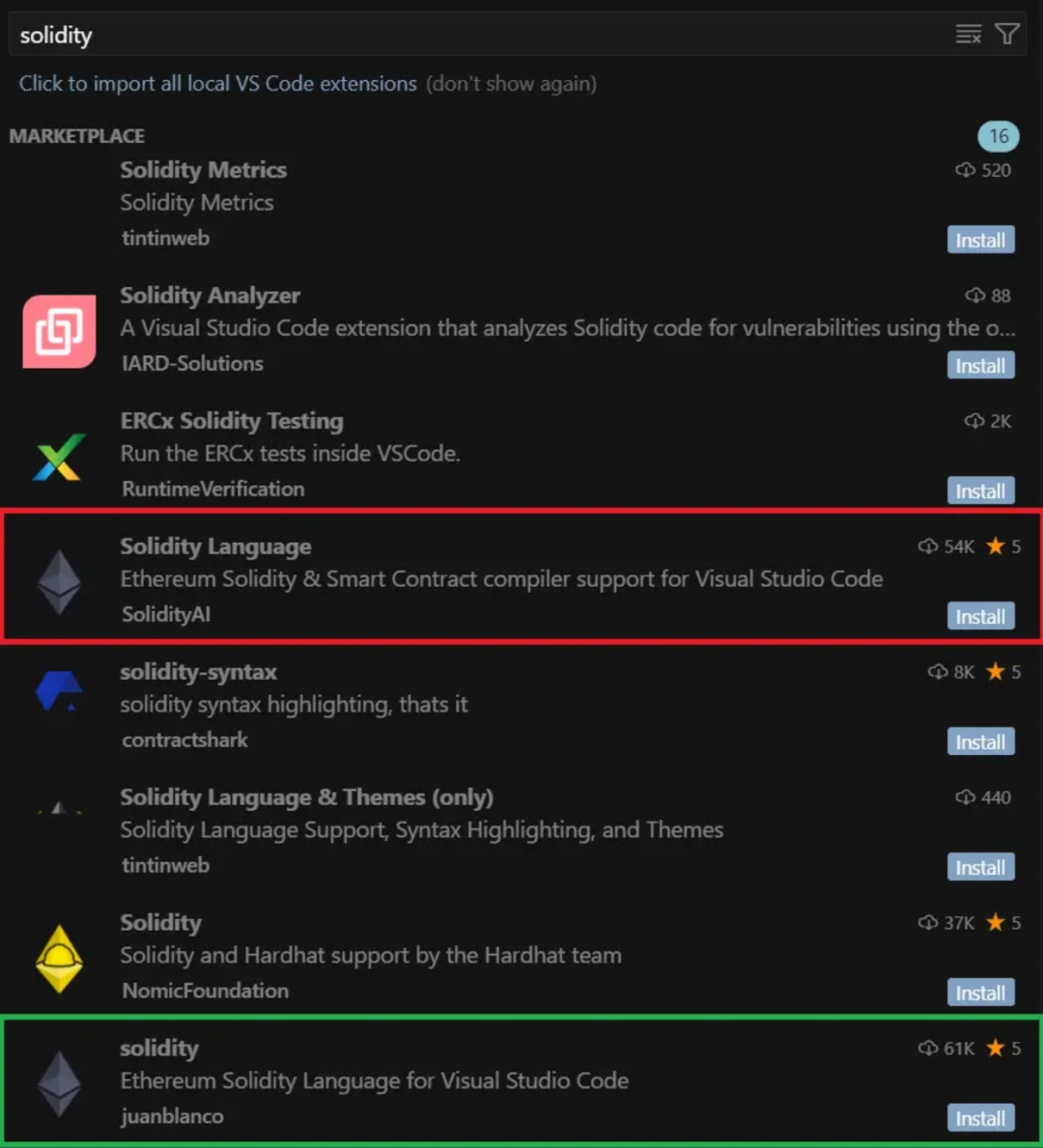

这个名为 “Solidity Language” 的假扩展极为狡猾,在被发现并移除之前,已累计获得 54,000 次下载。黑客巧妙地利用了搜索排名算法,将恶意扩展置于合法替代品之上。他们利用 Open VSX 注册表基于相关性的排名系统,通过在2025年6月15日发布恶意扩展更新(相比合法扩展2025年5月30日的更新更晚),成功让恶意扩展在搜索结果中位列第四,而正版扩展则排到了第八位。

Securelist 分析师在对受害者受损系统进行取证分析后,识别出了该恶意软件。调查显示,恶意扩展并无实际的语法高亮功能,而是作为一个多阶段攻击链的载体。安装后,位于 % userprofile%.cursor\\extensions\\solidityai.solidity - 1.0.9 - universal\\src\\extension.js 的恶意扩展.js 文件,会立即与位于 angelic [.] su 的命令控制服务器建立联系。初始的 PowerShell 脚本会检查受害者机器上是否存在 ScreenConnect 远程管理软件。若未检测到,恶意软件会从 https://angelic [.] su/files/2.txt 下载二级脚本,进而从 https://lmfao [.] su/Bin/ScreenConnect.ClientSetup.msi 获取 ScreenConnect 安装程序。这一合法的远程访问工具被配置为与攻击者位于 relay.lmfao [.] su 的基础设施通信,从而实现对受感染系统的持续访问。

此外,研究人员还发现了相关的恶意软件包,如 npm 存储库中的 “solsafe”,以及三个 Visual Studio Code 扩展:solaibot、among - eth 和 blankebesxstnion,它们都采用相同的感染方法,并与同一命令控制基础设施通信。

资讯来源:securityaffairs

声明:本文来自看雪学苑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。