编译:奇安信代码卫士团队

安全研究员Oskars Vegeris负责任地向 Slack 披露了多个漏洞,它们可导致攻击者劫持用户计算机,但研究员仅获得1750美元的奖励。

攻击者能够利用这些漏洞上传文件并和另外一名 Slack 用户或信道共享,在受害者 Slack app 上触发 exploit。

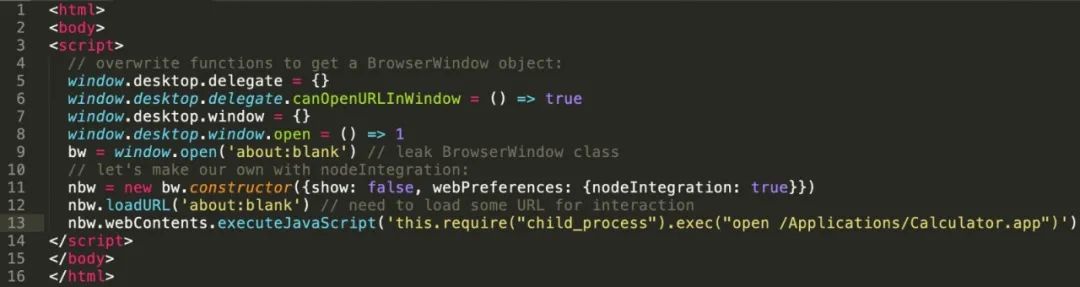

2020年1月,在Evolution Gaming 公司任职的研究员 Vegeris 将详细的 writeup 共享给 Slack。Vegeris 指出,“通过app内redirect-logic/open 重定向、HTML 或 javascript 注入,可以在 Slack 桌面应用中执行任意代码。这份报告演示了由 HTML 注入、安全控制绕过和 RCE Javascript payload 组成的一个特殊构造的 exploit。该 exploit 已证实在最新的Slack桌面版(4.2 和 4.3.2,Mac/Windows/Linux)上起作用。”

Vegeris 发布时长5秒钟的视频说明了他如何使用一个 JSON 文件通过 Slack 桌面 app 触发一款原生计算机应用。

多个严重漏洞

Evolution Gaming 公司在 HackerOne 平台上公开了这份报告,其中 Vegeris 列出了多种利用 Slack app 的方法。该 exploit 最终可导致在客户端(即用户计算机)而非 Slack 后台上执行任意代码。攻击者可以利用 files.slack.com 代码中的内在弱点实现 HTML 注入、任意代码执行以及跨站点脚本后果。Vegeris 发布的一个 HTML/JavaScript PoC exploit 展示了通过将 payload 上传到 Slack,启动原生计算器 app 或者任意想做的事情是多么容易。

当把 HTML 文件的 URL 注入 Slack JSON post 表示的 area 标记时,会启用用户机器上的“one-click-RCE”。该工程师表示,“area 标记中的 URL 连接将包含 Slack Desktop app中的 HTML/JS exploit,它可执行任何由攻击者提供的命令。”

Vegeris 在另外一条评论中指出,“此前报告的键盘记录也有可能实现”,他指的是由 Matt Langlois 在2019年提交的一份漏洞报告。

这也能叫奖励金?

Vegeris 在投入如此多的时间负责任地报告给 Slack 公司后竟然只得到1750美元的奖励,他选择拒绝。这一事件在安全圈子也引发不少关注。

推特上达成的共识是,如果这类 exploit 被卖到非法的暗网市场,一个构建主流公司都在使用的消息通讯 app 的价值200亿美元的公司 Slack本可能遭受严重后果。而在暗网出售该 exploit 的利益绝不可能仅为1750美元。

媒体Mashable 还报告了被 Slack 坑惨的类似案例:

黑客兼OWASP ASVS 标准的联合作者曾在推文中指出,“亿万用户都在使用 Slack处理关键设计聊天、DevOps、安全、并购等等任务。这名研究员发现的这些缺陷会导致在用户计算机上执行任意命令。简言之,太不可思议了。”

Cuthbert 希望 Slack能为这些报告“给出合适的酬谢”,因为这类 exploit 将在黑市上卖出更高的价格。他指出,“他们付出了如此多的努力,竟然只获得1750美元的奖励。首先这些缺陷真的非常严重,我的意思是虽然难以验证,但请给出合适的酬谢。因为它们在 exploit.in 上值钱得多。”

Slack 曾在两个月前发布了一篇博客文章,庆祝其“app 沙箱”功能,但对于那些导致开发该功能的漏洞详情只字未提,甚至忘记感谢 Vegeris。而这也是 Vegeris 要求在 HackerOne 平台上公开披露这些漏洞的时候。为此 Slack 公司诚挚道歉。

Slack 公司指出,“我是 Larkin Ryder,是Slack 公司的临时首席安全官。通过 @brandenjordan,我意识到了这一失误。对未致谢您的努力付出,我深感歉意。我们非常感激您在保护 Slack 安全过程中投入的时间和努力。虽然博客文章并未由安全团队撰写,而作者也并不了解您在 H1 上做出的工作,但是我们应当进一步确保您做出的努力得到认可。我将开展调查并对博客文章做出恰当的更新。我再次为我们的失误实感抱歉。”

虽然 Slack 公司可能已在漏洞报告发布的五个多星期后已修复这些漏洞,但这些案例低估了随着消息通讯 app 的功能列表(如文件上传)和客户数量的增长,其中出现的安全弱点可能造成的潜在损失。

具体漏洞详情报告,请见:https://hackerone.com/reports/783877。

原文链接

https://www.bleepingcomputer.com/news/security/slack-pays-stingy-1-750-reward-for-a-desktop-hijack-vulnerability/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。