2019年8月,美国NIST(国家标准与技术研究所)下属NCCoE(国家网络安全卓越中心)发布了NIST.SP.1800-7 电力设施态势感知。NCCoE在NIST.SP.1800-7中针对美国电力行业的需求,采用商业产品搭建了一套电力行业网络安全态势感知方案,作为样例提供给美国电力企业参考。分析这套电力行业网络安全态势感知方案,对我国工业企业,尤其是电力企业的网络安全态势感知建设具有一定的借鉴意义。

NIST.SP.1800-7 电力设施态势感知方案简介

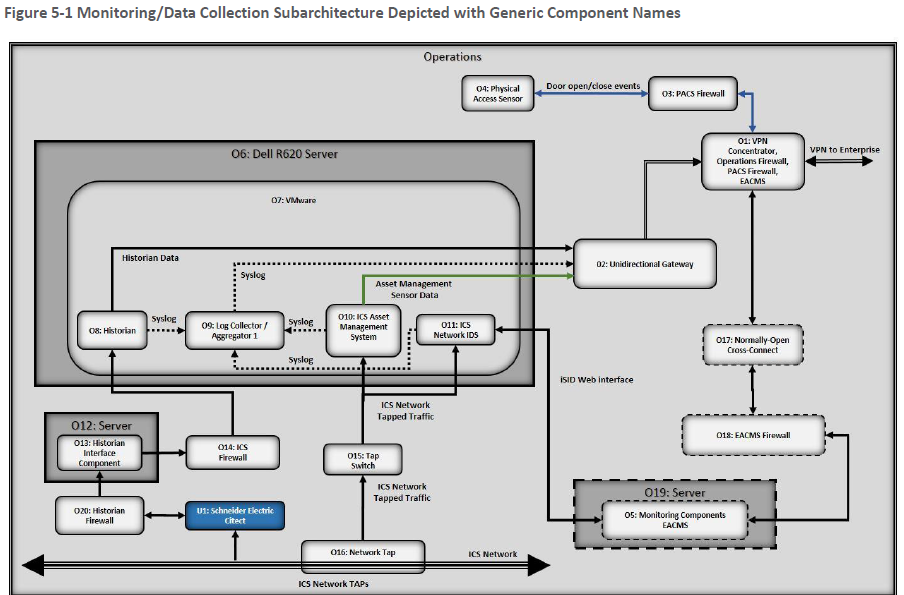

生产控制大区的监测与数据采集逻辑架构如图5-1:

主要包括5个数据源:

1) 工控资产管理系统(ICS Asset Management System):被动监视OT网络上的设备资产,发现新设备或一个已知设备消失时,向SIEM发送事态(event)通知。

该方案中采用Dragos Security CyberLens产品,在生产控制大区部署的是其探针CyberLens sensor (O10), CyberLens server部署在信息管理大区中。

2) 工控网络IDS(ICS Network IDS):从OT网络流量中匹配已知的可疑活动,向SIEM发送事态(event)通知。

该方案中采用Radiflow iSID (O11)。

3) 工控历史数据库(Historian):从工控系统采集运行状态数据,复制到信息管理大区中的历史数据库,用于工控异常行为分析;同时也可以配置对某些工控过程值的变化产生告警。

该方案中的工控系统是Schneider Electric Citect SCADA (U1),采用的历史数据库是OSIsoft Pi Historian (O8) ,并通过OSIsoft Citect Interface software (O13)从Citect SCADA (U1) 采集数据给OSIsoft Pi Historian (O8)。

为了保证数据流从Citect SCADA(U1)到OSIsoft Pi Historian (O8)是单向输出,在OSIsoft Citect Interface software (O13)与Citect SCADA (U1)之间、OSIsoft Citect Interface software (O13)与OSIsoft Pi Historian (O8)之间,分别加了Schneider Electric Tofino Firewall (O20)、Radiflow 3180 firewall (O14)做隔离。

4) 物理访问监视器(Physical Access Sensors):监视对OT设施的物理访问,例如开门、关门,向信息管理大区中的PACS发送事态(event)通知。

该方案中的物理访问监视器采用RS2 door controller (O4),并用Schneider Electric Tofino Firewall (O3)对监测链路进行保护。

5) 日志服务器(Log Collector/Aggregator):收集来自工控资产管理系统、工控网络IDS、工控历史数据库的事态(event)日志,存储并转发给信息管理大区中的日志服务器。

该方案中的日志服务器采用TDi Technologies ConsoleWorks (O9),它为日志记录增加附加的时间戳及完整性保护机制。

信息管理大区的数据采集与分析逻辑架构如图5-2:

信息管理大区部署的主要产品:

1) 工控资产管理系统/网络可视化工具(ICS Asset Management System/Network Visualization Tool):被动监视OT网络上的设备资产,发现新设备或一个已知设备消失时,向SIEM发送事态(event)通知;展示网络上的设备、连接关系及通讯流量。

该方案中采用Dragos Security CyberLens产品,该产品分为探针和服务器两部分,在生产控制大区部署的是其探针CyberLens sensor (O10), 在信息管理大区部署CyberLens server(E8),CyberLens server检测到资产变化,发送事态(event)给HPE ArcSight (E12)。

2) 日志服务器(Log Collector/Aggregator):接收来自生产控制大区的日志数据,发送给SIEM。

该方案中的日志服务器采用TDi Technologies ConsoleWorks (E6),它从生产控制大区的TDi Technologies ConsoleWorks (O9)接收文件,并对日志记录的完整性进行校验,校验成功后发送给HPE ArcSight (E12)。

3) 物理访问控制系统(Physical Access Control Systems):监视物理访问事态(event),例如开门、关门,发送给SIEM。

该方案采用RS2 AccessIT! (E7),接收来自生产控制大区的RS2 door controller (O4)的开门、关门事态(event),存储并提供给HPE ArcSight (E12)。

4) 工控历史数据库(Historian):从生产控制大区的工控历史数据库接收工控系统运行状态数据。

该方案采用OSIsoft PI Historian (E4),接收来自生产控制大区的OSIsoft Pi Historian (O8)的数据,这些数据被ICS2 OnGuard (E5) 用于检测工控系统异常行为。

5) 工控系统行为监视器(ICS Behavior Monitor):将历史数据库中的数据与预期值进行比较,发现异常行为事态(event),报告给SIEM。

该方案采用ICS2 OnGuard (E5)做工控系统异常行为检测。

6) 应用程序监视与保护(Application Monitor and Protection):监视IT应用程序的可疑行为,报告给SIEM。

该方案采用Waratek Runtime Protection (E10),监视和保护针对Java应用程序的跨站脚本攻击。

7) SIEM系统:接收并存储来自其它组件的事态(event),范化处理,关联分析并产生告警。

该方案采用HPE ArcSight (E12)。

8)分析工作流引擎、分析工具、可视化工具(Analysis Workflow/ Visualization):从SIEM提取事态(event)数据,通过算法分析,发现关注的事态(event)和潜在的网络安全事件(incident),向安全分析员发送告警,并提供导致告警的原始数据给安全分析员以便确认。

该方案采用RSA SecOps (E13)。

NIST.SP.1800-7 电力设施态势感知方案的特点

1) 整个态势感知方案以SIEM为中心,没有像国内的 “网络安全态势感知平台”产品。

2) 强调PACS、OT、IT三个域的网络安全态势感知融合、关联分析。

3) 态势感知的4个核心需求:事件检测、事件调查、回溯教训、合规管理。

4) 非常重视态势感知方案不能影响工控系统,不能降低工控系统的安全性。

例如:在生产控制大区中,Cisco 2950 (O15)、IXIA Full Duplex Tap(O16)实现对工控网络流量的单向输出,不能反向注入流量到工控网络;采用Waterfall Unidirectional Security Gateway (O2)保证Pi Historian (O8)、 CyberLens Sensor (O10)、ConsoleWorks (O9)的数据单向输出到信息管理大区。

5) 重视态势感知方案自身的安全性,不能成为黑客攻击的短板。

例如:在生产控制大区中,为了实现对Radiflow iSID(O11)安全的远程管理,采用了Waterfall Secure Bypass(O17)、Schneider Electric Tofino Firewall(O18)、TDi Technologies ConsoleWorks(O5)三个安全产品联合防护;采用Schneider Electric Tofino Firewall (O3)对RS2 door controller (O4)的监测链路进行保护。

对我国工业企业网络安全态势感知建设的启示

1) 产品叫SIEM或SOC或态势感知不是关键,关键还是看产品能为客户解决什么问题,产品核心能力如何。

2) 将物理安全系统也纳入态势感知的范围,例如门禁系统、视频监控系统,是好的一个思路,有助于关联分析本地发起的网络攻击事件。

3) 强大的自动化分析算法是态势感知的核心技术,同时还需要为安全分析员人工调查分析提供好的工具支持。

4) 对工控网络的数据采集,务必保证数据单向输出,杜绝数据反向注入的可能性。

声明:本文来自威努特工控安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。