负责国防部网络空间业务的美国网络司令部(CyberCom)最近发起了一项行动,旨在破坏当今最庞大,臭名昭著的僵尸网络之一。据报道称,他们在过去几周中成功(暂时)中断了Trickbot僵尸网络的运行两次。

9月22日,有分析人员发现有人向感染了Trickbot僵尸网络的Windows计算机下发了一个新的配置文件,一般这些配置文件会被用于让正在运行的Trickbot僵尸网络将新的信息传送到其他受感染的肉鸡处,一般这些信息可能包括最新的Trickbot恶意软件更新地址。

但是,根据当时发布的新配置文件,该文件告诉所有感染Trickbot的系统,其新的恶意软件控制服务器的地址为127.0.0.1,相当于恶意软件未来只会访问本机地址,并不会再连接到Trickbot的最新服务器地址。到了10月1日,这种情况再次发生。

这也就意味着,这起围剿活动成功了一大半。

要知道,TrickBot僵尸网络是当今最大的僵尸网络之一,由至少一百万台肉鸡组成,据称幕后为俄语黑客。该恶意软件最初于2016年以银行木马的身份出现,然后转变为一种多功能恶意软件下载器,该恶意软件下载器感染了系统并使用称为MaaS(恶意软件即服务)的商业模式提供对其他犯罪集团的访问权限。

TrickBot僵尸网络可以说是勒索软件的下发者,因此打击该僵尸网络可以有效的切断源头,目前其主要下发Ryuk加密勒索软件,该软件已被用于攻击各种公共和私人机构,此前该勒索软件还间接导致一病人死亡 。有说法称由于其攻击了国防部的单位从而受到格外关照。

当然,这么大的围剿活动,少不了各大技术公司的帮助,一个由微软带头的网络安全公司组成的联盟今天发布了新闻稿,称他们主要参与了拆除TrickBot恶意软件僵尸网络的后端基础网络设施的活动。

参与此次僵尸网络拆除的公司和组织包括 Microsoft的Defender 团队,FS-ISAC, ESET,Lumen的Black Lotus Labs,NTT和 Broadcom的网络安全部门Symantec。

在拆除该僵尸网络之前,所有参与者都对TrickBot的服务器和恶意软件模块的后端基础结构进行了调查。

微软,ESET,赛门铁克和合作伙伴花了几个月的时间收集了超过125,000个TrickBot恶意软件样本,分析了它们的内容,并提取有关恶意软件内部工作的信息,包括僵尸网络用来控制受感染计算机并提供附加模块的所有服务器。

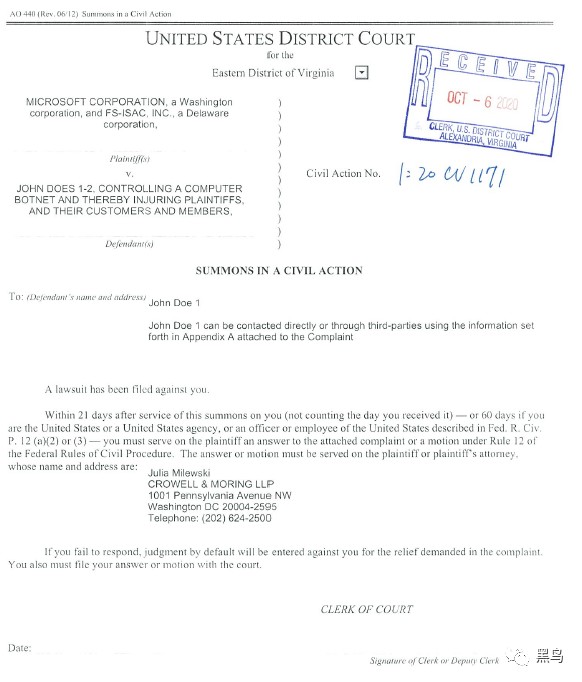

掌握了这些信息后,微软于本月上法庭,要求法官授予其对TrickBot服务器的控制权。文书如下:

法院传票长这个样子

因为这些技术公司收集的关于Trickbot僵尸网络攻击的证据,美国法院批准禁用Trickbot的IP地址,使存储在命令和控制服务器中的内容不可访问,因此有了开头的一幕。

外网的报告表示,这次美国网络司令部的行动是其保护2020年总统选举免受外国干预行动的一部分。

"此举旨在防止Trickbot习惯于以某种方式干扰即将举行的总统选举,并指出网络司令部在2018年中期选举中有助于破坏俄罗斯在线巨魔农场的互联网访问。

邮报说,美国官员意识到他们的行动不会永久拆除Trickbot,称其为“一种在至少一段时间内分散他们注意力的方法,因为他们试图恢复他们的行动。”

然而,虽然美国司令部调动各大技术公司进行了合作和打击,但实际上并未对该僵尸网络造成永久性损害。目前。Trickbot的幕后运营商已经开始重建僵尸网络。

目前Trickbot的勒索软件下发行动已经全面恢复,他们甚至希望向受害者索取更多资金以弥补损失。(100%-150%)

显然,技术公司联盟也想到了这一点,然而他们认为,这次行动不单是为了让Trickbot付出大量金钱损失,他们更希望该行动将Trickbot犯罪团伙不可动摇的声誉给破坏掉,从而丢失客户对他们的信任。

但总体而言,这场行动足以看出美国在网络行动调动方面的实力,以及体现了美国网络安全公司合作分析的直接成果。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。