文 / 江苏银行信息科技部 王心玉 王钢 马荃 汪宇辰

近年来,随着互联网金融的兴起,金融机构大力推进线下业务线上化、移动化,使得网络边界越来越模糊,由此带来了无限多的外部风险和威胁。在攻击者面前,任何细微漏洞都可以被利用,导致安全风险被无限放大。本文结合江苏银行在安全体系建设过程,思考如何优化和弥补传统安全存在的缺失,探讨中小银行零信任架构场景的探索与实践。

传统安全架构面临的问题分析

1.互联网边界防护层面

企业的传统防护理念是为内网构建防御边界,纵向的进出流量将会受到多重防护。一般来讲,开放的端口或服务数量有限,但随着金融业务数据化转型,越来越多的商业银行向集团化方向发展,纷纷成立理财、消费金融子公司,分支机构业务有了新的接入需求;再者,银行的开放共享、跨界经营战略也使得合作伙伴通过互联网接入银行内部应用;此外,疫情期间居家办公、移动办公模式的良好体验正逐渐被接受。这些因素使得银行的互联网边界变得更加模糊,资产暴露面越来越多,由此带来了较多的困扰:一是扩建慢,企业需要不断采购设备,进行复杂的部署实施上线;二是成本高,考虑到安全性,分支机构需要专线或VPN组网;三是接口多,业务繁杂,开放的接口较多,难以审计;四是运维难,网络、安全设备分散部署,难以维护;五是控制差,来访者多为动态IP地址,无法实施网络层面访问控制。

2.内部网络防护层面

商业银行内部网络一般根据业务情况划分为核心区、外联区、互联网接入区、数据应用区等。区域之间通过网络层防火墙隔离,而各区内部的东西向流量做到精细化控制的还不多。但根据现实情况来看,近年来内网威胁持续增高,在传统认为受信的内网区域,存在大量横向移动、嗅探暴破等恶意流量;在普通以虚拟化容器化部署的场景,未知威胁更难以发现和控制。

APT攻击更是内网威胁里的重大隐患,攻击方从企业的任意一个边界突破进入内网,拿下某台机器的权限,长期潜伏下来,伺机寻找高机密系统的破绽,找准机会,一击即中,实施信息窃取或破坏,成为了企业网安全的达摩克利斯之剑。以2009年发生的APT攻击“极光行动”为例,攻击者通过特定员工的终端,入侵了谷歌内网的Gmail邮箱服务器,盗窃机密行为持续了数月之久,这让谷歌痛下决心,在自身企业网实施Beyond Corp零信任安全架构。

从以上针对互联网和内部网络的分析可以看出,传统的安全架构已经很难适应企业的快速成长,也难以适应业务的快速变化,企业需要构筑全新的网络安全架构。在这样的大背景下,零信任应运而生。

引入零信任架构的目标和意义

零信任安全一词最早出现在2010年,由Forrester公司首席分析师约翰金德维提出。在2011年到2017年之间,谷歌在自身企业内网进行零信任实践并成功落地。谷歌BeyondCorp的零信任安全架构,通过全面身份化、多源信任评估和动态访问控制,成功解决了破碎的边界问题。

2017年开始,业界厂商大力跟进,包括思科、微软、亚马逊等。2018年至今,中央部委、国家机关、中大型企业开始探索实践零信任安全架构。

对于金融行业而言,随着数字化转型发展卓有成效,各种基于新技术的创新应层出不穷,使金融服务的覆盖范围和质效均实现了显著提升,但金融机构的网络安全边界也随之不断扩大,传统架构很难应对边界模糊带来的更广泛的内外部威胁,也无法解决复杂网络架构和多样化接入方式带来的成本增多。对此,零信任基于产品化、组件化、场景化等技术特点,可以提供一种轻量级、动态发展的安全策略,且随着数字化转型的逐步深入,零信任本身也将会愈加完善。

总体来看,零信任主要表现为以下三点:一是信任最小化。所有设备、用户和网络流量都应该被认证、授权和加密。二是网络无特权化。应当始终假设外部和内部威胁每时每刻都充斥着网络,并且不能仅仅依靠网络位置来建立信任关系。三是权限动态化。访问控制策略应该动态的基于尽量多的数据源进行计算和评估。

综上,不难看出,零信任的本质是引导安全架构从网络中心化走向身份中心化,进而以身份为中心进行细粒度的自适应访问控制。这里有一个非常重要的前提是身份的识别和认证,落实在技术层面是要构建一个统一的身份认证系统,需要采集包括人、设备、系统和应用等在内的各方面信息。这对于开展了多年信息化建设的金融机构来说,无疑是一个非常庞大的工程。另一点是体现在技术落地上,微软在零信任方面探索了近20年,但始终没能形成一个标准的落地方案,可见零信任转型无法一蹴而就。我们认为,对于精力和实力有限的中小银行,零信任价格应当优先场景化的方式进行落地,即通过将零信任与已有的网络安全设施进行融合,使其成为一个循序渐进的过程。

零信任架构场景探索和实践

为满足实际的运维管理需要,我行部分业务需要在互联网上暴露商户管理平台、商户服务平台、后台管理平台供特定用户进行运维操作。迫于商户端大多为动态IP地址,这类业务不得不对全互联网开放,互联网暴露面远远大于已有的权限范围,前期也监测到了来自互联网的大量攻击扫描入侵,影响到业务服务器,甚至尝试入侵内网进行横向渗透。同时,出于保障对应合作方和消费者的使用体验,又不得不放弃传统笨重的VPN接入方案。

为了解决互联网商户平台、服务平台、后台管理等业务互联网攻击暴露面大的问题,结合零信任架构热潮,初步选择了该场景进行了零信任的测试和探索。在该场景的建设,主要遵循以下两个原则:保障合作方和消费者的使用体验不受影响;缩小互联网暴露面,提升安全性。基于以上原则,我们按照以下思路设计了整个零信任接入架构。

用户端:(1)使用纯浏览器进行访问:获得最佳用户体验,免去终端运维成本;(2)外网有权限商户:可以无感知实现安全的商户平台访问;(3)黑客无权限用户:禁止访问商户平台。

网络边界:(1)使用零信任平台进行HTTPS访问代理:实现访问权限管控,缩小暴露面;(2)访问权限管控:仅允许外网有权限商户访问,禁止黑客及无权限用户建立连接。

后端应用服务:(1)使用零信任平台进行统一服务:不直接对外开放WEB服务,减少风险;(2)业务隐藏:所有后台管理业务仅允许通过零信任平台对外发布,禁止直接对互联网开放。

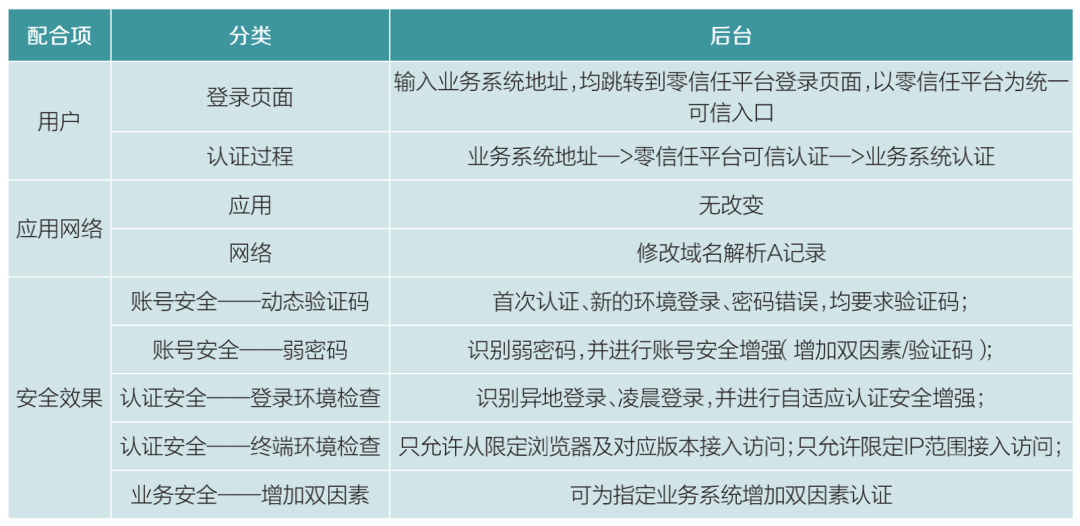

从而能够实现以下效果,满足整体预想规划,如表1所示。

表1 零信任解决方案实施效果一览表

经上述尝试验证,对于零信任架构的整体能力和实现效果有了初步的认知,结合自身银行业网络安全的实践,我们认为,零信任架构在金融行业数字化IT架构转型中扮演重要角色,并尝试应用在更多场景中,快速提升网络安全防御能力:第一,在金融外部边界网络,除了已经实践过的后管平台场景,亦可应用在远程办公、外联访问(征信)、外联接入(银企)、互联网测试接入场景。第二,在金融内网边界网络,可应用在终端(办公/生产/开发)特权(端口/应用)访问服务器区接入场景。尤其是针对外包管理的访问控制,可以利用零信任架构天然的身份化的特性,保障接入人的身份可信。第三,在内网数据安全防护,可应用在安全上网、安全运维、安全访问业务系统等场景,用以解决传统准入硬件层实施成本高、缺少统一身份认证的问题,同时利用零信任架构天然的接口开放性和流量节点特性,结合行内其他安全能力,完成诸如API安全等更多的安全控制和监测。

总结和展望

对于金融机构来说,边界控制和数据安全是内网安全管理的重中之重,而零信任将可以帮助金融机构梳理权限基线,实现权限最小化;同时灵活抓好安全基线,实现信任最小化。零信任架构提供了面向权限基线的梳理工具,即在构建权限基线身份化的过程中,可对访问请求进行精准化、颗粒化控制,确保只有有权限的用户才能访问业务系统,从而缩小信息暴露面。

除此之外,零信任架构还可适应于数字化转型带来的各种创新场景,尤其是边界模糊化带来的安全挑战,我们坚信基于产品化、组件化、场景化等技术特点的零信任架构,将通过轻量级、动态发展的安全策略,随着数字化转型的逐步深入,为金融机构的安全转型提供更高效、敏捷的技术支撑。

声明:本文来自金融电子化,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。