一场猝不及防的疫情,让线上办公成为一种常态。那么线上办公配置VPN解决方案就能保证疫情下在家办公时的组织安全吗?

据日本共同社报道,因Fortinet(飞塔)VPN 漏洞被黑客恶意利用,有超过607家日本国内企业及行政机构遭到攻击,并蒙受损失。

受到攻击的包括一些大型酒店、网络安全企业、公立医院等。其中日本警察厅及国家旅游局、岐阜县政府、札幌大学等均蒙受损失,多为ID和密码等验证信息被盗。

若不法分子使用被盗的ID和密码进入系统内部,很容易盗取秘密信息,因此造成的损失不可估量。

对于发现ID和密码外泄的组织,日本中央政府机构及网络服务商正依次进行联络。此外,专业机构“日本互联网应急响应中心(JPCERT/CC)”也在呼吁各个机构注意及时采取安全措施。

漏洞早已出现

值得注意的是,早在2019年8月的黑帽大会(Black Hat 2019)上,研究员Orange Tsai与Meh Chang就曾对Fortinet设备存在的漏洞CVE-2018-13379细节进行披露。

这是一个路径遍历缺陷,未认证的远程攻击者可通过特殊构造的 HTTP 请求访问系统文件。黑客公布的 exploit 可导致攻击者访问 Fortinet VPN 中的 sslvpn_websession 文件,窃取登录凭据。

而早在2018年,该漏洞就已被首次公开披露,Fortinet 也发布了修复漏洞的软件。

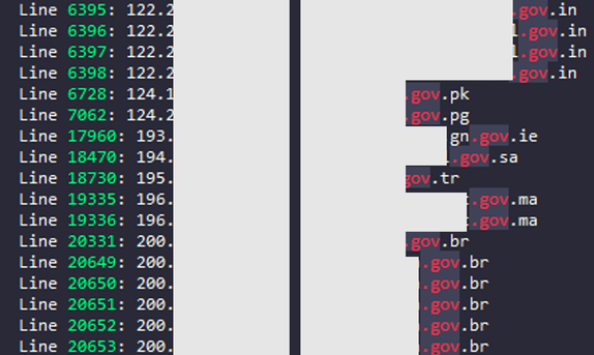

但是,就在CVE-2018-13379的细节被披露超过1年后,今年的11月19日在某黑客论坛上,有一位ID名为Pumpedkicks的黑客,公布了一份含有近5万个未修补此漏洞的Fortinet SSL VPN系统名单,其中便包含许多知名的银行、金融机构,以及政府单位。

据悉,其中约5400台设备与日本有关。

虽然日本的专业机构等也多次提醒注意。但是很显然,这些遭到非法访问的组织并没有利用修复漏洞的软件。

在此提醒各大组织机构一定要及时修复漏洞!

声明:本文来自看雪学院,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。