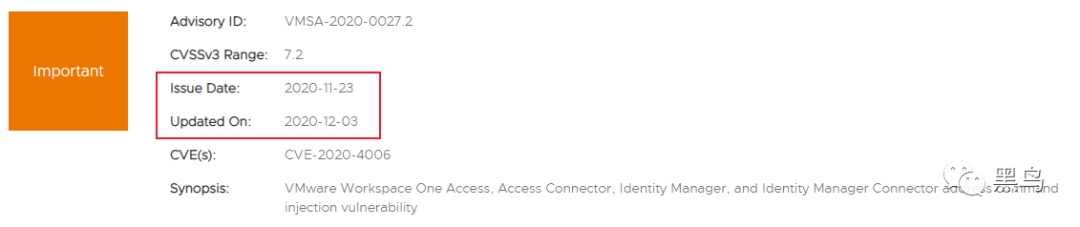

2020年11月,著名虚拟机厂商VMware发布安全通过,称美国国家安全局NSA上报了存在于VMware Workspace One Access, Access Connector, Identity Manager, 和Identity Manager Connector产品中的一个命令注入漏洞(CVE-2020-4006)。

该漏洞主要作用是,当攻击者获取到VMware这些远程工作台类产品(不是你平常用的VMware虚拟机本地软件),在端口8443的管理配置服务的网络访问权限或者配置服务的admin账户密码时,通过漏洞可以在原操作系统上执行最高权限的任何命令,类似服务提权漏洞。

(关于VMware企业级远程工作站;图片取自VMware官网)

但问题在于该账户在系统部署时设置了密码,这也就意味着,攻击者可能需要进行社会工程学等手段来钓取用户的账户密码,才能进行漏洞利用。这些漏洞是由于代码未过滤不安全的用户输入(例如HTTP标头或cookie)而导致。

在NSA上报漏洞后VMware发布完补丁,很快啊,NSA于12月7日,发布了一个新的通告。

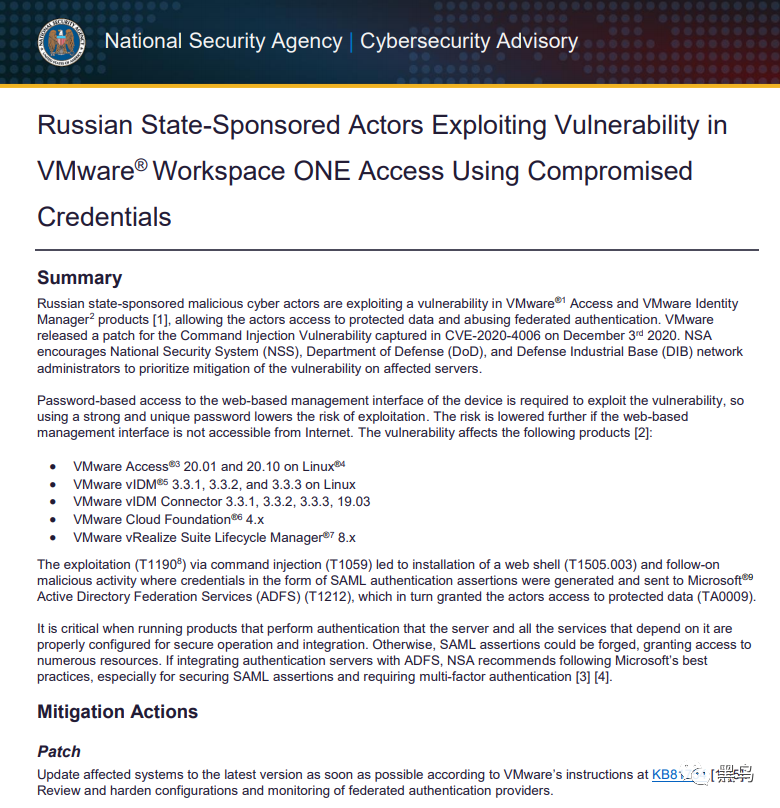

通告内容主要围绕,"俄罗斯背景组织使用窃取的凭证,利用VMware Workspace ONE Access漏洞进行攻击"这样一个主题进行。

通过信息收集后表明,来自俄罗斯赞助的一个组织的攻击者正在利用此漏洞来初步访问存在漏洞的VMware工作站系统。他们通过该漏洞上传了一个Web Shell,该Web Shell提供了用于运行服务器命令的持久化接口。黑客最终可以使用命令界面访问活动目录(Active Directory),该目录对于Microsoft Windows服务器操作系统非常重要,因为如果能够访问该目录,即可创建帐户,更改密码并执行其他高权限任务。

通过命令注入漏洞导致了Web Shell的安装和后续的恶意活动,后续活动中攻击者以SAML(安全断言标记语言)的形式生成凭据并将其发送到Microsoft Active Directory联合身份验证服务,Microsoft Active Directory联合身份验证服务又使攻击者有权访问受保护的数据,从而制霸内网。

通告剩余部分只有完整解决漏洞的方案。

基于NSA发布的另一个图片化的文档,我们可以学习一下他们是如何简单易懂的进行网络防御类通告的。

一、了解威胁

1、存在国家级网军在野利用漏洞

2、需要对网络界面进行基于密码的访问(需要其他方式进行初始访问)

3、漏洞还允许攻击者执行Linux命令(如果攻击者确实利用了Linux,则可能会导致持久化)

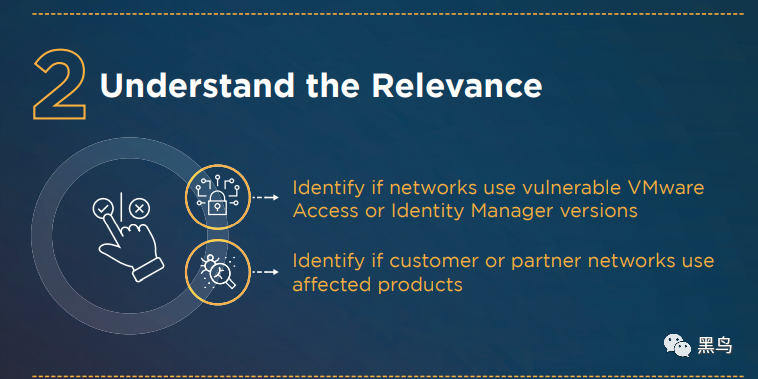

二、了解是否与自己相关

1、识别网络是否使用存在漏洞的VMware Access或Identity Manager版本

2、识别客户或合作伙伴网络是否使用受影响的产品

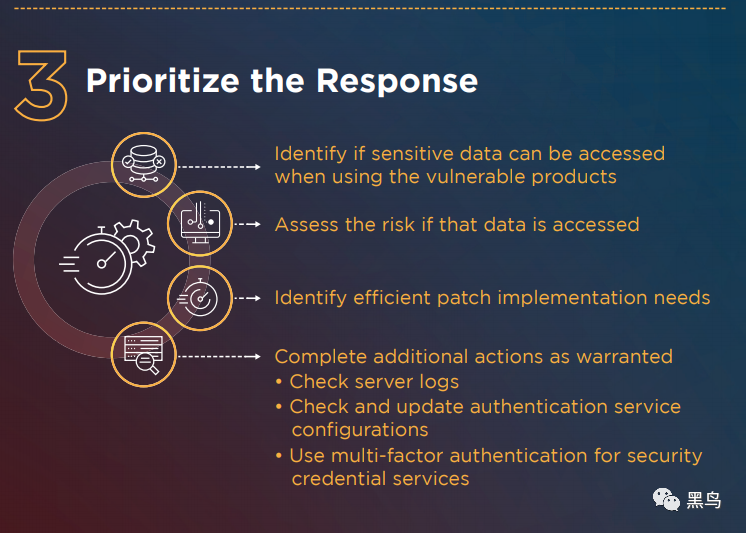

三、优先响应

1、确定使用存在漏洞的产品时,敏感数据是否可以被访问或获取

2、评估是否存在数据被非授权访问的风险

3、确定有效安装补丁程序需求

4、按要求完成其他操作

•检查服务器日志

•检查和更新身份验证服务配置

•对安全凭证服务使用多因素身份验证

以上三个步骤应该可以让小白用户快速直到自己应该做些啥,可以进行借鉴。

但具体这个漏洞是由NSA挖掘出来还是捕获后上报,这就没有具体说明了,只能进行联想。(该更新系统的就更新一下)

参考链接:

https://www.vmware.com/security/advisories/VMSA-2020-0027.html

https://www.nsa.gov/News-Features/Feature-Stories/Article-View/Article/2434988/russian-state-sponsored-malicious-cyber-actors-exploit-known-vulnerability-in-v/

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。