12月8日,美国顶级安全公司火眼发布通告称,公司网络被“拥有一流网络攻击能力”的国家黑客组织所突破。攻击组织利用前所未有的技术组合,渗透进入火眼公司内网,盗取了火眼的网络武器库——红队测试工具,可被用于在世界范围内入侵高价值的目标。

《纽约时报》甚至将这一事件称为:自2016年美国国家安全局(NSA)网络武器被窃取以来,已发现的最大规模网络武器盗窃事件。微软安全架构师也认为此次事件堪比方程式组织被攻击。

通过对火眼被攻击事件的研究,奇安信CERT安全专家发现:除非另有隐情,这次的APT攻击很可能是一场“赔本买卖”——这场国家级黑客组织花费巨大技术成本进行的APT攻击,可能没有达到获取高价值信息的战略目标,不排除卷土重来的可能。

高成本的国家级黑客攻击

对此次事件所展示的攻击能力,火眼首席执行官凯文·曼迪亚(Kevin Mandia)甚至用其25年所遭遇的顶级攻击来形容:

从攻击者的行为、操作的隐蔽性和使用的技术来看,整个过程可以说是对火眼公司量身定制,攻击的背后无疑是国家背景的黑客组织。

在本轮攻击中,黑客竭尽所能隐藏起自己的行迹:他们创建了数千个互联网协议地址,其中不少是美国本土地址,而且此前从未被用于实际攻击。利用这些地址,黑客几乎可以彻底隐藏在灯影之下。

凯文·曼迪亚指出,攻击方似乎在“攻击行动”方面接受过严格的训练,表现出极强的“纪律性与专注度”。行动隐秘且使用了应对安全工具和取证检查的多种方法。谷歌、微软及其他参与网络安全调查的企业也表示,其中涉及不少此前从未出现过的技术。

此次攻击引起了FBI的介入调查。FBI确认称此次黑客入侵确实属于国家支持行动,但并没有挑明具体是哪个国家。FBI网络部门副主任Matt Gorham提到,“FBI正在介入调查。初步迹象表明,攻击者的攻击水平与技术成熟度堪与民族国家比肩。” 根据FBI随后将案件移交给对俄专家的行为可以推测,攻击方可能来自俄方。

黑客组织的战略目标可能并未实现

分析一场APT攻击,至少分为战略、战术和技术三个层次,从技术和战术层面来说,黑客组织投入了高额成本,也获得了攻击活动的胜利,但战略意图如果仅仅是为了窃取现在公开的这一网络武器库,显得经不起推敲。

与NSA泄露的专门网络武器不同,此次火眼外泄的红队工具由恶意软件构成,主要包括用于自动侦察的简单脚本,以及类似于 CobaltStrike 和 Metasploit 等公开技术的整个框架,供火眼进行各类攻击模拟,并没有 0day 漏洞。

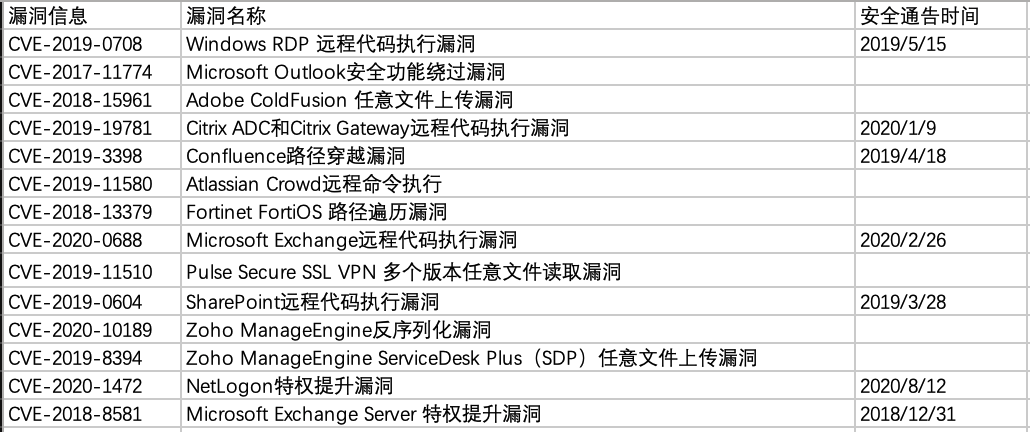

奇安信CERT安全专家发现:所泄露的工具包括从简单的自动化脚本到复杂如 Cobalt Strike/Metasploit 的攻击类框架。通过对火眼于 red_team_tool_countermeasures 仓库中发布的各检测规则文件与清单文件内容进行甄别发现:多数可明确识别的工具为开源工具(或其修改版本)及拥有常规功能的工具,未见明显的高能力、高价值、高危险性的私有工具、攻击框架。所涉及的漏洞中,60%以上的漏洞,奇安信CERT均已发布过安全通报;剩余漏洞影响到的软件、平台在国内较为罕见,其实际的威胁完全可以忽略。

奇安信威胁情报中心也基于火眼发布的文件,从奇安信样本库中进行了扫描,发现火眼的红队会模仿其他APT组织的攻击手法进行攻击。

奇安信CERT安全专家认为,火眼本身在网络威胁检测、邮件威胁检测、终端威胁检测等领域具备世界顶级水平,入侵火眼公司的网络显然需要极高的技术成本。

作为服务大型企业、政府机构和关键基础设施的美国一流安全公司,火眼最有价值的信息包括客户信息、威胁情报等核心技术资料,以及未公开的APT报告和证据,但根据火眼透露的信息:攻击者试图访问“与某些政府客户有关的信息”,但目前尚无证据证明客户信息已被盗。

一个结论和三个假设

奇安信CERT安全专家认为,从目前披露出的信息看,与黑客组织攻击所付出的高昂成本相比,除非另有隐情,这场攻击无疑是一桩赔本买卖,不能排除该黑客组织会卷土重来。

是否另有隐情?可能存在三种假设:

攻击组织获取了高价值信息,但火眼尚未发现或公开

攻击活动被火眼发现并终止,及时止损

攻击者仅仅掌握了一部分红队的行动机器,无法取得更大进展。

无论是否另有隐情,火眼公司被成功入侵再次说明,没有攻不破的网络,在网络攻击面前,不存在绝对的安全。

奇安信威胁情报中心负责人表示,由于一些APT组织攻击手法并不复杂,容易被其他攻击者进行模仿,这种假旗行为需要提防。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对火眼红队样本的精确检测。(Ti.qianxin.com)

了解火眼红队测试工具的检测规则及样本分析,请点击阅读原文奇安信威胁情报中心详细分析。

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。