摘要:文章介绍了无线局域网(WLAN)的发展现状,结合WLAN网络的技术特点和技术标准分析了无线局域网面临的安全风险和攻击类型,并探讨从接入认证、监测、定位等层面构建防护体系。

关键词:无线局域网 安全风险 安全防护

引言

无线局域网(WLAN)作为无线高速数据通信的主流技术,突破了网线的限制,具有带宽高、成本低和部署方便的特点,被广泛地应用在各类室内场景中。随着企业信息化建设和国家信息化工程的发展,办公信息化、网络化程度不断增高,移动办公的需求激增,WLAN使笔记本电脑、平板电脑、手机等都成为办公工具,使用WLAN的设备迅速增加[1]。2018年10月,802.11ax被正式定义为新一代的WLAN标准即Wi-Fi6,相较于前代,802.11ax将最大物理速率提升到9.6Gbps[2],进一步满足万人会场、高密办公、智慧工厂等高速率、大容量、低时延场景的应用需求。

但是,无线局域网的普及也导致其安全问题成为了关注的焦点。无线网络的无边界化、信号开放在给用户带来极大便利的同时,也使无线局域网面临更多的安全威胁[3]。因此对于无线局域网的安全接入和管理,需要有效的无线安全解决方案提供保障。

无线局域网安全风险分析

无线局域网络固有的物理结构和电磁传输方式,使得针对无线局域网的攻击非常隐蔽,导致其较有线网络安全风险更高。本章分析了无线局域网面临的安全问题,总结出几种典型的攻击方式。

01 加密破解

WPA2作为目前普遍使用的WLAN安全协议,采用802.1X/EAP 框架实现身份认证和动态密钥管理,虽然增加了高级加密标准(AES)加密算法和计数器模式密码块链信息认证码(CCM)认证方式,较WPA安全性更高,但是仍然存在密码短语破解、密钥重新安装攻击(KRACK)等安全漏洞。

2020年2月,世界知名计算机安全公司ESET的安全研究专家曝光了针对博通和赛普拉斯制造的Wi-Fi芯片的新型Wi-Fi高危漏洞Kr00k,漏洞编号为CVE-2019-15126,受此影响的无线设备达到数十亿台,包括亚马逊、苹果、华硕、华为、谷歌、三星和小米在内的国内外著名的设备厂商都受此漏洞影响。

攻击者不需要连接到受害者的无线网络,利用KRACK攻击技术可以轻易获取加密数据。由于802.11标准中没有定义在4次握手中何时应该安装协商密钥,通过诱使多次安装相同的密钥,KRACK攻击重置由加密协议使用的随机数和重放计数器,导致通过无线局域网传输的数据存在被篡改、嗅探的风险。密钥重新安装攻击危害大影响范围广,使用WPA2-Personal或WPA2-Enterprise协议的网络均存在此漏洞[4]。

高通、雷凌、Realtek和联发科的Wi-Fi芯片不受Kr00k问题的影响,但是ESET专家发现这些芯片受到了Kr00k变体的影响。影响高通的Wi-Fi芯片的漏洞编号为CVE-2020-3702,攻击者可以通过伪造管理帧来触发去关联状态,当用户利用受感染的设备隔空传输数据时,攻击者可以拦截并解密用户的无线网络数据包。

02 欺骗攻击

Mozilla等人近日修复了一个严重的欺骗攻击漏洞,黑客通过连接公共Wi-Fi 网络,并在计算机上启动脚本,向网络发送恶意 SSDP 数据包,导致在相同 Wi-Fi 网络上所有安卓版火狐浏览器被劫持且强迫用户访问恶意站点。

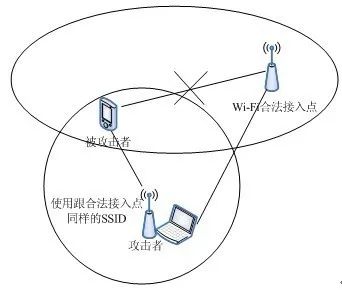

欺骗攻击中最常见的攻击手段包括会话劫持攻击和中间人攻击。由于无线局域网络认证协议是基于端口的认证协议,当用户认证成功后就可以和接入点正常通信,会话劫持攻击的攻击者可以在无线设备已经成功认证之后劫持其合法会话,冒充合法设备继续使用网络流并按被劫持的设备方式发送数据帧。而中间人攻击如图2-1所示,通过伪装成一个合法接入点,假扮成一个中继点来欺骗用户和其他接入点,使他们通过未认证的设备发送数据,最终实现对被攻击者的侦听、数据收集或数据操纵。伪造的无线接入点被称作流氓无线接入点(AP),由于IEEE 802.11标准采用网络名称(SSID)和MAC地址(BSSID)作为无线接入点的唯一标识,加之无线局域网组网简单、易于扩展,对无线局域网设备的监管较为困难,因此仿造欺骗性的流氓AP并不困难。即使用户使用了SSL等加密技术,已有的免费工具可以去除SSL加密并动态创建伪造的证书,从而实现对加密流量的中间人攻击和会话劫持[5]。

图2-1 无线局域网中间人攻击原理

03 拒绝服务攻击

2020年9月国家网络安全周的内容是“Wi-Fi安全”,在信息安全教育案例中提到最多的是钓鱼Wi-Fi以及在公共场合使用的“公共Wi-Fi”窃密事件,此类事件的窃密原理均是对原有无线局域网Wi-Fi热点进行破坏攻击,再诱导用户使用相同或类似的热点,进而窃取用户信息。

拒绝服务 (DOS) 攻击是常见的破坏攻击技术,拒绝服务攻击通过使用各种方法干扰网络的正常工作,达到使网络无法提供服务的目的。由于目前的安全协议都着重于保证数据的安全性,对如何保证无线局域网能够正常使用没有涉及,这导致了无线局域网对DoS 攻击基本没有防范能力。

无线局域网中可能遭受两种类型的拒绝服务攻击:物理层DoS攻击和MAC层DoS攻击。物理层的DoS攻击主要采用的是信号干扰的方式,MAC层DoS攻击可以分为四种类型,第一种通过伪造大量的关联帧或认证帧,使AP 内存耗尽从而无法对合法的请求做出响应;第二种是通过持续发送去关联帧或去认证帧,使STA 与AP 无法建立连接;第三种攻击类型通过攻击802.11标准的电源管理协议,使休眠的结点永远不能唤醒或丢失数据;第四种DoS攻击通过攻击MAC层的协议,可以直接以SIFS(Short Interframe Space)间隔发送数据包,从而使得范围内其他结点没机会发送数据,或者在RTS/CTS帧的duration域中伪造持续时间,从而使得按标准工作的结点不会发送数据 [6~7]。

无线局域网安全防护

上述无线局域网安全风险可能造成信息的泄露或者影响网络的正常功能,因此需要使用技术手段加以防护以构建可信的无线局域网安全环境。本节针对无线局域网的防护及管控技术进行分析,并给出无线局域网安全使用建议。

01 无线局域网接入认证

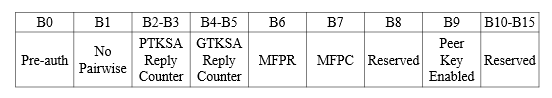

WPA2与之前发布的无线局域网接入认证协议已经被破解,因此必须使用保护性更强的接入认证即WPA3,WPA3使用的“受保护的管理帧(Protected Management Frames, PMF)”技术解决了去关联去认证帧带来的恶意攻击问题。2009年IEEE组织在802.11i的框架上制定了802.11w。802.11w主要规定了PMF功能,通过保护无线网络“管理帧”的过程来改善安全性,802.11w保护的管理帧,包括去认证帧、去关联帧等,802.11w提出在RSN(Robust Security Network)信息元素的RSN capabilities中增加MFPR(Management Frame Protection Required)和MFPC(Management Frame Protection Capable)用来协商保护管理帧的能力,RSN capabilities的帧格式如表1所示,MFPR置为1表示本端强制要求管理帧保护,置为0表示对管理帧保护能力不做强制要求,MFPC置为1表示本端支持管理帧保护,置为0表示不支持管理帧保护,WLAN热点启用该功能后,攻击者将无法通过发送去关联去认证帧来破坏连接,受护的管理帧可以有效的抵御去认证/去关联帧造成的攻击行为,为无线局域网安全接入,强身份认证提供了可靠的技术支撑。

表3-1 RSN capabilities帧格式

02 非法无线局域网设备监测

无线局域网环境可以使用监测装置分析获得, 无线局域网设备监测是在环境中部署数据帧捕获设备作为数据采集点。采集点的性能决定了无线环境信息采集的精确性, 采集点的密度决定了覆盖率和完整性。通过监测捕获无线环境中的数据帧, 获取各种无线接入点和无线终端设备的工作状态等相关信息,分析设备之间的连接关系得到无线局域网的拓扑结构,检测出钓鱼接入点、Ad-hoc连接模式以及违规外联的终端,进而评估整个无线局域网环境下的设备安全状况[8],此外对于设备严格管控的场所还可通过黑白名单的方式进行实时非授权设备告警。

03 无线局域网设备定位排查

在重要场所的无线局域网设备检查中可以利用无线环境检测的结果定位风险项,排查风险源。对于非授权设备应利用带天线的手持式无线局域网检测设备,追踪风险来源,也可以根据室内布置的数据采集点基于无线定位算法确定恶意AP的大致位置并进行室内外判断。场所内的无线设备,完成定位进行后续处置;场所外的无线AP应实施无线信号阻断。

04 无线局域网安全使用

使用公共WLAN时,应尽量使用有密码保护的公共网络,且尽量不要在公共Wi-Fi网络中使用网络银行、信用卡服务、登录网络游戏、电子邮箱、访问企业VPN等服务。

搭建无线局域网接入点时应注意关闭网络的SSID广播以增加网络连接的安全系数,并采用较复杂的密码,在保证使用功能的前提下尽量降低无线路由器无线传输功率,使得无线信号覆盖范围变小,减少被恶意攻击的风险。

结语

本文研究了无线局域网的安全性问题。针对安全协议的脆弱性和无线网络特点,存在多种违规事件和攻击手段。随着Wi-Fi6包括WPA3的使用,新型无线局域网技术将更快推动WLAN在室内高可靠要求无线网络的应用,规范无线局域网使用、提升无线局域网安全防护能力需要与无线局域网的发展同步进行。

参考文献

[1]简练,张璐璐,侯鹏亮,禹凯.移动办公中的无线局域网安全分析及解决方案[J].保密科学技术,2019(04):14-16.

[2]成刚.Wi-Fi标准IEEE802.11ax关键技术[J].电子技术与软件工程,2019(14):15-18.

[3]谢宏武.无线局域网安全威胁及解决方法[J].信息安全与技术,2013,4(11):55-56+74.

[4]FeherD J , Sandor B . Effects of the WPA2 KRACK Attack in Real Environment[C]// 2018IEEE 16th International Symposium on Intelligent Systems and Informatics(SISY). IEEE, 2018.

[5]FabianL , Andriy P, Ignacio P, Thomas E. Undesired relatives: protection mechanismsagainst the evil twin attack in IEEE 802.11[C]// the 10th ACM symposium on QoSand security for wireless and mobile networks (Q2SWinet), 2014.

[6]Bellardo J M , Savage S .802.11 Denial-of-Service Attacks: Real Vulnerabilities and PracticalSolutions[C]// Conference on Usenix Security Symposium. USENIX Association,2008.

[7]BernaschiM , Ferreri F , Valcamonici L . Access points vulnerabilities to DoS attacks in802.11 networks[J]. Wireless Networks, 2008, 14(2):159-169.

[8]冯维淼,张超.涉密场所无线局域网安全防护技术研究[J].保密科学技术,2015(03):19-24.

作者:孙红举 弥宝鑫

责编:眼界

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。