新的一年,勒索软件家族又添新成员。2021年刚刚过去几天,Babuk Locker就开始针对企业受害者发动人为操作攻击。

Babuk Locker掀起的这轮全新勒索软件攻势,已经给世界各地的几家公司带来不小的麻烦。

根据目前掌握的情况,其开出的赎金价格(要求以比特币支付)在60,000美元到85,000美元之间。

Babuk Locker如何加密受害者设备

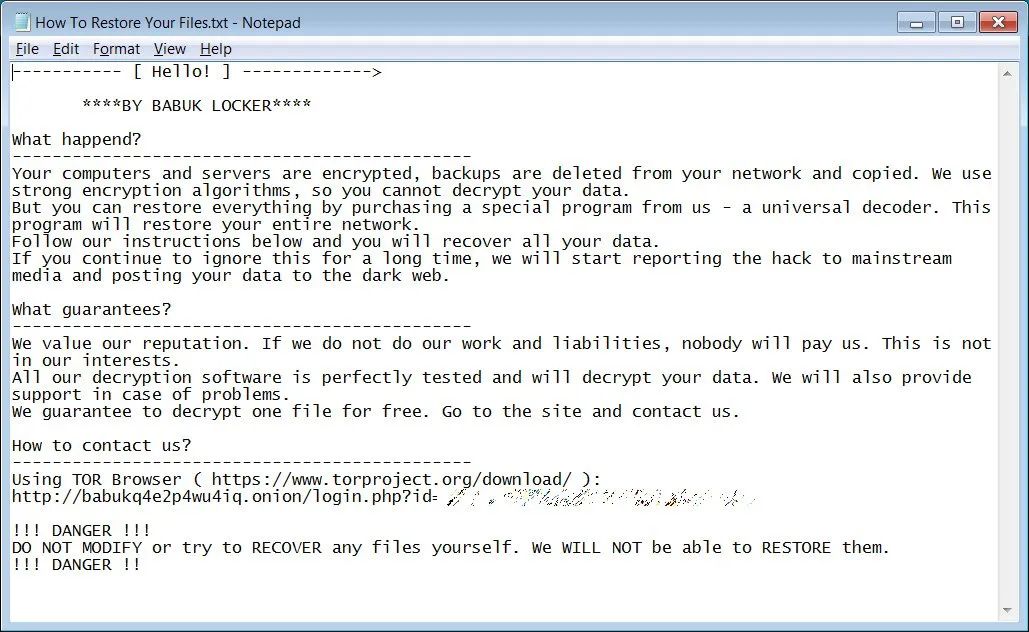

根据分析,Babuk Locker的各个可执行文件都针对不同受害者进行了定制化调整,借此添加硬编码形式的扩展名、勒索记录以及Tor受害者URL。

根据安全研究员Chuong Dong的分析,Babuk Locker的编码质量属于业余级别,但其中包含的安全加密机制足以防止受害者轻松完成文件恢复。

Dong在报告中指出,“虽然编码实践整体属于业余水平,但其中使用的强大椭圆曲线Diffie–Hellman加密算法之前已经给不少企业造成了沉重打击。”

在勒索软件启动之后,攻击者即可使用命令行参数来控制勒索软件,包括如何加密网络共享文件以及是否在本地文件系统之前执行加密。以下为控制加密行为的命令行参数:

-lanfirst

-lansecond-nolan

一旦启动,勒索软件将终止已知的各类Windows服务与进程,防止其打开目标文件致使加密操作无法执行。其终止的程序包括数据库服务器、邮件服务器、备份软件、邮件客户端以及网络浏览器等。

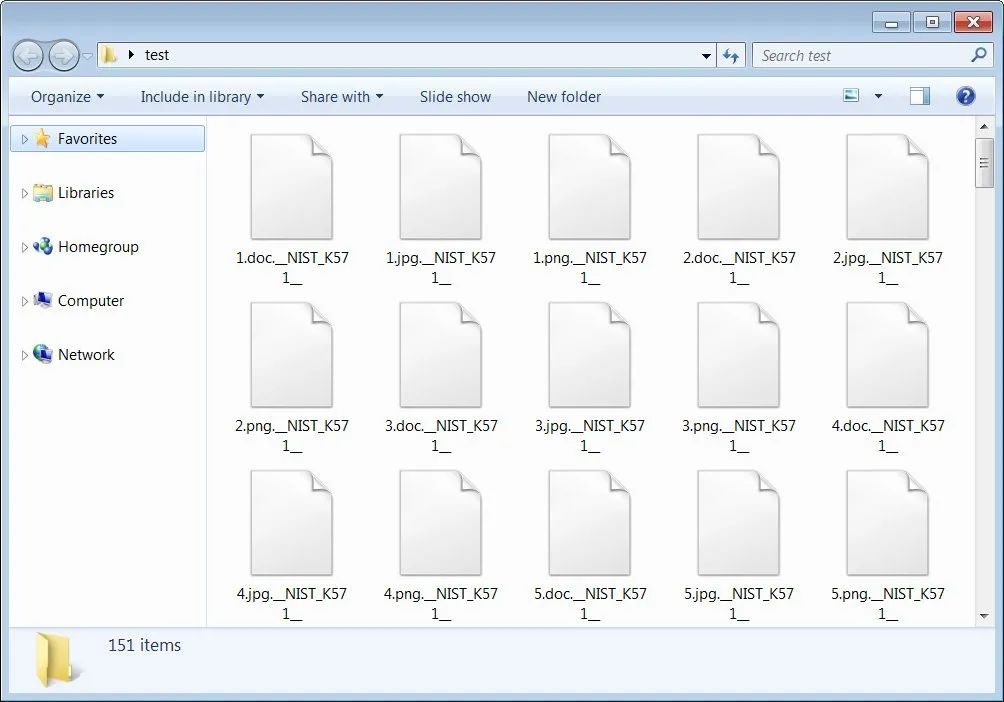

在加密文件时,Babuk Locker会将硬编码扩展名添加至各个加密文件中,具体如下图所示。截至目前,所有受害者的文件中都出现了 .__NIST_K571__扩展名。

Babuk Locker加密后的文件

各文件夹中还将附带一个名为How To Restore Your Files.txt 的勒索说明文件,其中包含攻击过程中的基本信息,以及供受害者与勒索方谈判的Tor站点链接。

我们在其中一条勒索记录中看到了包含受害者名称及指向加密证明截图的链接。

Babuk Locker勒索说明

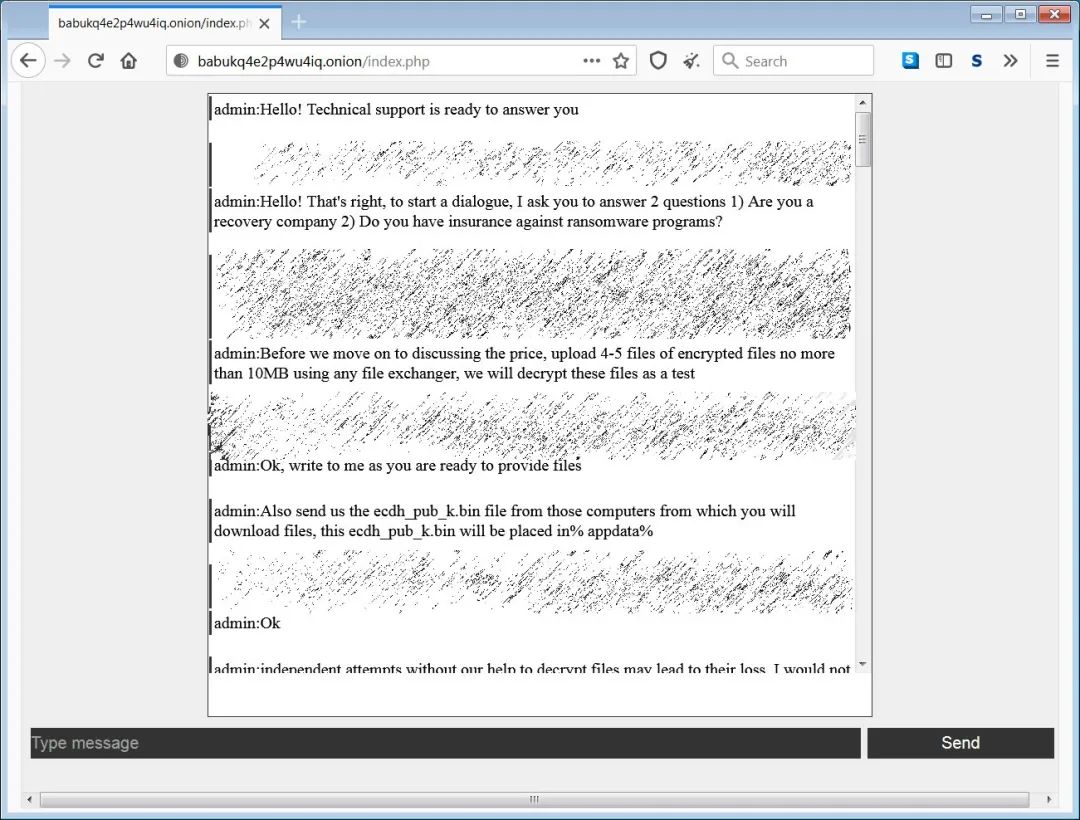

Babuk Locker Tor站点非常简单,其中只包含一个聊天界面,受害者可以在其中与攻击者交谈并商议赎金事宜。在谈判过程中,勒索攻击方会询问受害者是否购买了网络安全保险,以及是否联系过勒索软件恢复厂商。

Babuk Locker Tor受害者聊天界面

攻击者还向受害者索要%AppData%\ecdh_pub_k.bin文件,其中包含受害者的ECDH公钥,可用于对受害者的文件进行解密测试或在赎金到账后为其提供解密密钥。

遗憾的是,Dong发现勒索软件中使用的ChaCha8与椭圆曲线Diffie-Hellman(ECDH)算法极为强大,受害者很难恢复自己的重要文件。

通过黑客论坛泄露发布数据

目前最常见的勒索策略,是在加密网络设备之前先从受害者手中窃取未经加密的原始数据。以此为基础,攻击者可以实施双重勒索——受害者不仅无法访问自己的文件,而且如果拒绝支付赎金,文件内容还会被发布到互联网上。

大多数使用此项策略的勒索软件都拥有相应的公共勒索软件数据发布站点,专门用来泄露内部信息。

但Babuk Locker目前仍使用某黑客论坛发布被盗数据。当下已知的受害者包括:

一家电梯与自动扶梯公司

一家办公家具制造商

一家汽车零件制造商

一家医疗测试产品制造商

一家空调与暖气公司

目前,至少有一名受害者已同意支付85000美元赎金。

Babuk Locker团伙的一名代表在黑客论坛上发帖称,他们会很快建立自己的专用数据发布站点。

原文链接:

https://www.bleepingcomputer.com/news/security/babuk-locker-is-the-first-new-enterprise-ransomware-of-2021/

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。