Coveware helps businesses remediate ransomware. Our decryption services help companies recover after files have been encrypted, and our analytic, monitoring and alerting tools help companies prevent ransomware incidents. Our solutions are deployed by managed service providers, the primary IT support channel for small and medium sized businesses.

本文翻译自databreachtoday.com在2021 年 2 月 1 日 发布的一篇文章,作者Mathew J. Schwartz,由Kenson Wu整理并翻译,译文全文如下:

好消息:尽管勒索软件攻击继续打击企业,但受害者支付的赎金却越来越少,而一旦这样做,平均而言,他们支付的赎金要比以前少。

勒索软件事件响应公司Coveware如此说,它基于2020年10月至12月协助调查的数千起勒索软件案件。

“偶然性数据破坏的加剧使一些受害者遭受了严重的数据丢失”

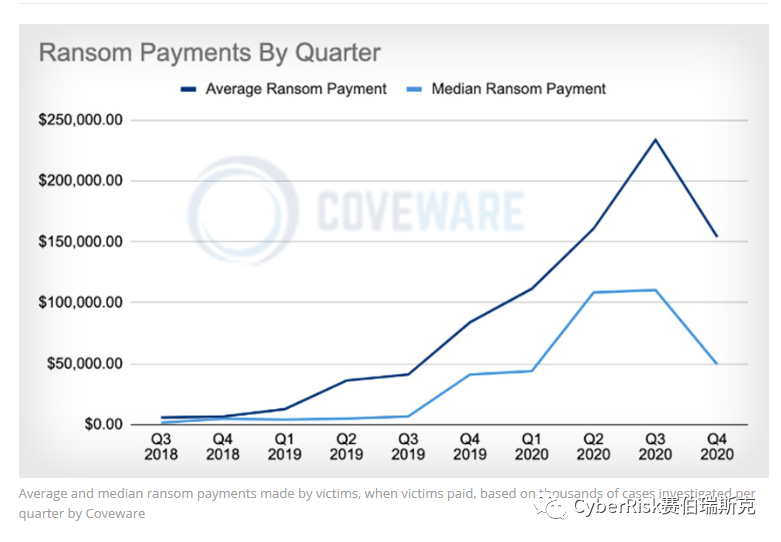

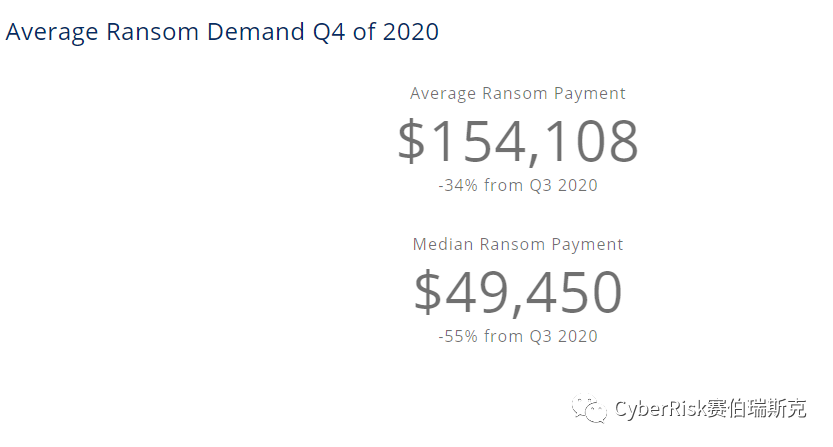

具体来说:从2020年第三季度到第四季度,赎金支付从34%下降至平均154,108美元,而赎金支付的中位数下降了55%至49,450美元。

由于攻击者越来越多地窃取数据并威胁要在线泄漏数据,从而更好地迫使受害者付款。

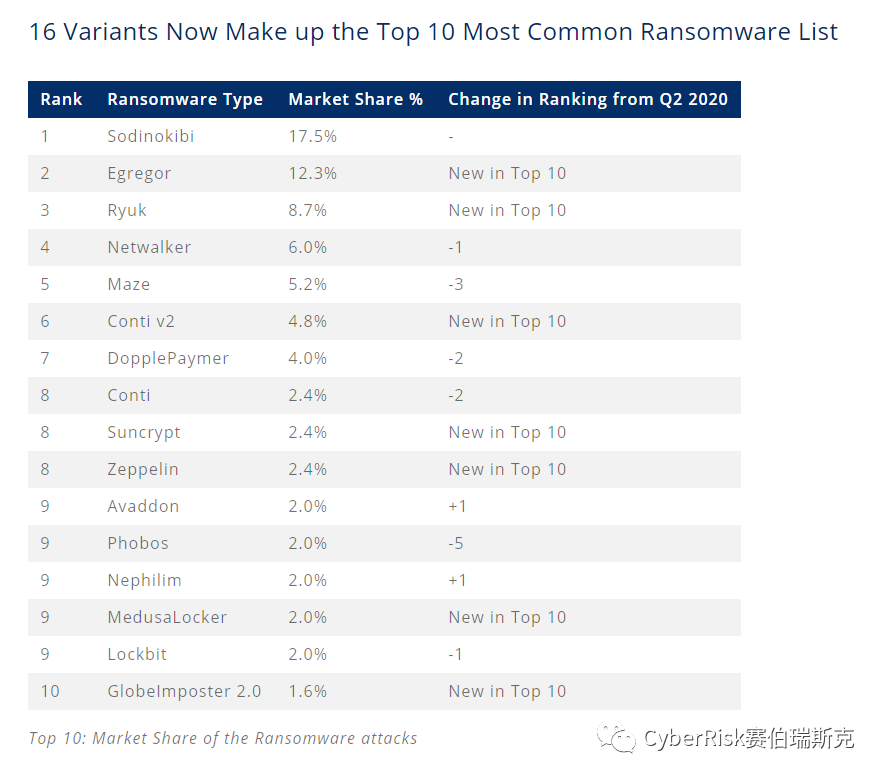

Coveware在2020年第四季度调查的与成功攻击相关的最常见的勒索软件类型是Sodinokibi,又名REvil,占所有案件的近1/5。其他最大的勒索软件是Egregor-显然是Maze的继任者-其次是Ryuk,Netwalker,Maze,Conti和DopplePaymer。

从那时起,迷宫显然已经退休,而Netwalker团伙遭到警察捣毁。

数据泄漏站点推动利润增长

专家说,黑客自建泄露数据的站点,通过这些站点可以对受害者进行命名和羞辱,以及公开窃取数据的摘要,这促使更多的受害者付赎金。一些团伙还开始收取额外费用以删除被盗的数据,即使受害者不需要为赎回工具而支付赎金-例如,如果受害者可以简单地从备份中恢复。

每当有新的创新策略有助于产生更好的利润时,其他黑客通常都会效仿。因此,不足为奇的是,2020年,“涉及威胁以释放被盗数据的勒索软件攻击的百分比从第三季度的50%上升到第四季度的70%,” Coveware报告。

但是在同一时间范围内,不仅受到勒索软件打击的公司,而且遭受泄密威胁的公司在第三季度支付了75%的赎金,但在第四季度仅支付了60%的赎金。

黑客未兑现承诺

即使受到数据泄露威胁,愿意支付赎金的受害者人数下降的背后是什么?

Coveware将减少的原因直接归结为窃取数据的黑客未能兑现其诺言。它说:“人们对窃取的数据将被删除的信任正在减弱;尽管受害者在付赎金,但当泄露的数据被公开时,不信任感变得越来越普遍。” “结果,当能够从备份中恢复时,更少的公司屈服于网络勒索。”

这是一个好消息,因为最近在数据泄露的支持下勒索软件的激增完全归结为一件事:犯罪分子不懈地追求利润,最好是通过最简单,最安全和最可靠的手段。

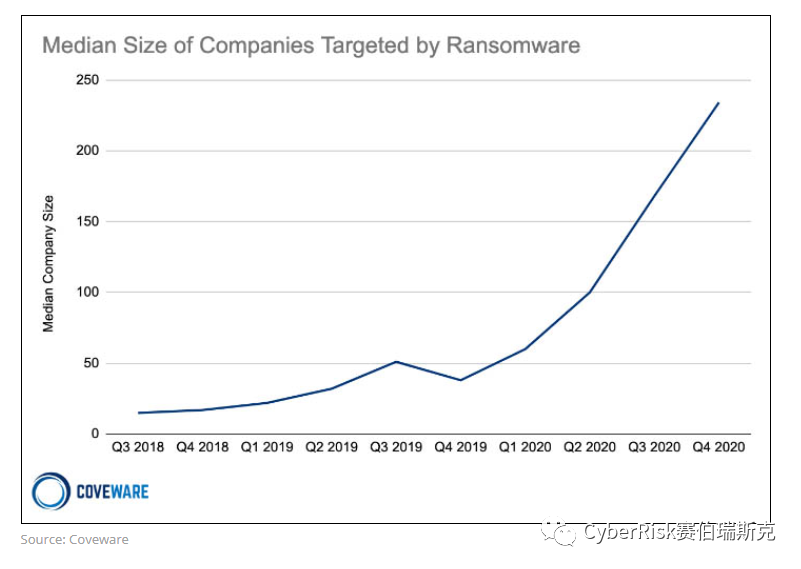

这种必然趋势,特别是由规模更大,更复杂的黑客和勒索软件即服务的活动所实行的趋势,已成为“大猎杀”,指的是击落更大的目标。许多黑客发现,只需付出很少的额外努力,他们就可以专注于更大的目标,并要求更高的赎金。

准备金

执法机构和安全专家继续敦促受害者永远不要支付赎金,这不仅是因为它继续为罪犯证实了这种非法商业模式行得通。

如果受害者确实选择付赎金,则没有任何保证。他们可能会或可能不会使用有效的解密工具,并且当它起作用时,此类软件通常无法还原由勒索软件强制加密的每个文件。同一群黑客或另一群黑客也可能再次攻击他们,要求更高的赎金。

黑客保证将删除被盗数据也是一个忽悠行为。Coveware说:“黑客可能无法可靠地销毁数据。受害者应假定黑客可能会对其进行交易,出售,放错位置或保留以进行第二次/未来敲诈勒索。”另外,可能有多个黑客在协作。因此,即使其中一个确实删除了被盗的数据,“有权访问它的其他各方也可能已经制作了副本,以便将来可以勒索受害者。”

每个人都声称现在可以窃取数据

研究人员说,显然,数据泄露是一种非常有利可图的策略,黑客越来越多地声称拥有被盗数据,即使他们没有。这使事件响应者有责任准确验证可能被盗的内容。为此,企业需要在受到攻击之前就位-强大的日志记录和监视功能,以便他们可以识别攻击者所接触的内容。

当然,理想情况下,企业还应具有强有力的防御措施,以更好地确保它们永远不会成为受害者。

网络钓鱼推动RDP访问

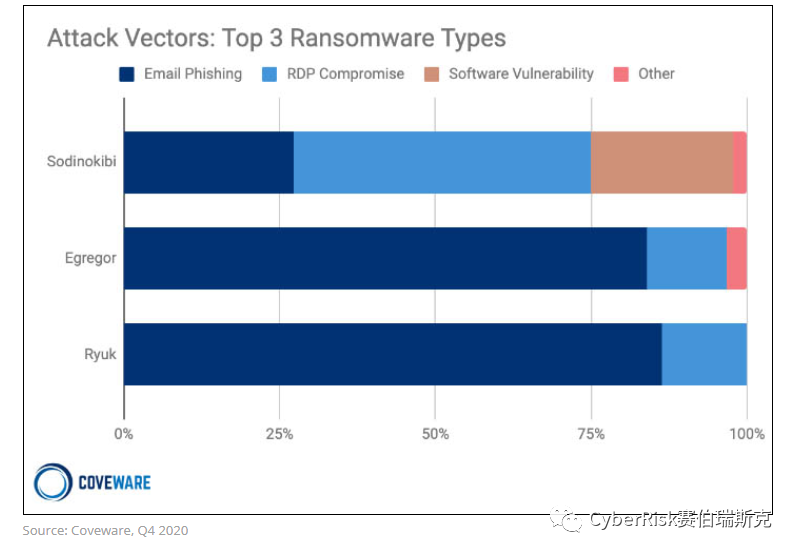

对于珩磨防御,一个顶级战术黑客团伙偏爱获得对受害者网络的初始访问权,但仍将目标锁定为安全性较差的远程桌面协议连接。

Coveware说:“ RDP攻击仍然是一个非常普遍的攻击媒介,其暴力攻击网络的用户账号密码通常售价仅为50美元。”

尽管RDP以前是它所调查的事件中最常见的攻击媒介,但Coveware说,尽管这两种策略仍被广泛使用,但网络钓鱼最近已成为头号攻击。

网络钓鱼是无处不在的Trickbot和Emotet恶意软件最常见的传递机制,通常随后会安装包括Ryuk在内的勒索软件。Coveware指出,此类网络钓鱼攻击更经常涉及蠕虫功能,使攻击者更容易在多个系统上站稳脚跟。

然而,在最近的Emotet被一窝端之后,RDP可能会再次成为最常用的技术。

当然,只要能够提供结果,攻击者就不会在乎他们使用什么。毕竟,网络犯罪仍然是一项业务。

“提防事故数据破坏”

因此,令人惊讶地注意到Coveware也发现了这种趋势:受害人的报告有所增加,他们的数据遭到了不可挽回的删除,而没有获得恢复它的解密工具的潜力。这在一定程度上是不寻常的,因为黑客无法利用这种情况获利。对于受害者来说,他们别无选择,甚至无法取回部分数据。

Coveware说:“偶然性数据破坏的加剧使一些受害者在努力从头开始重建系统时遭受了严重的数据丢失和业务中断。” “目前尚不清楚这些事件是否是异常事件,还是缺乏经验的黑客攻击失误导致的。”

声明:本文来自CyberRisk赛伯瑞斯克,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。