国外IT媒体Tech Monitor对近20年的123413个软件漏洞(CVE)进行了分析,发现漏洞的数量正在激增——IT负责人正面临严峻挑战:网络犯罪团伙日益职业化,拥有丰富的资源,能够对补丁进行逆向工程处理,可在较短时间内对漏洞进行利用。

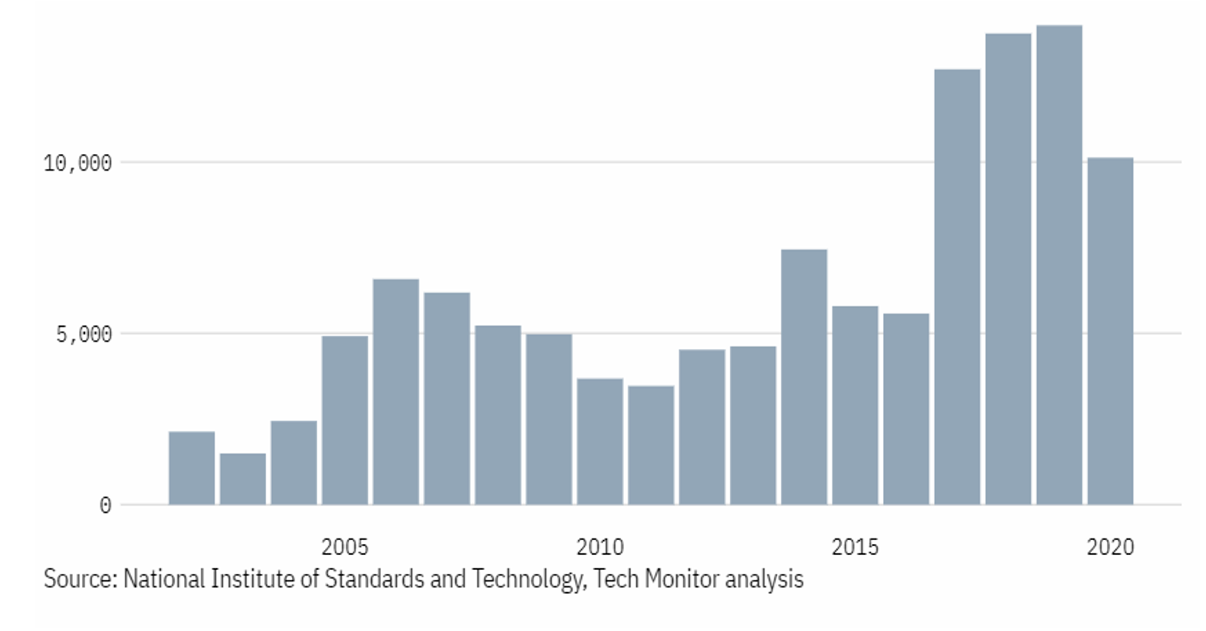

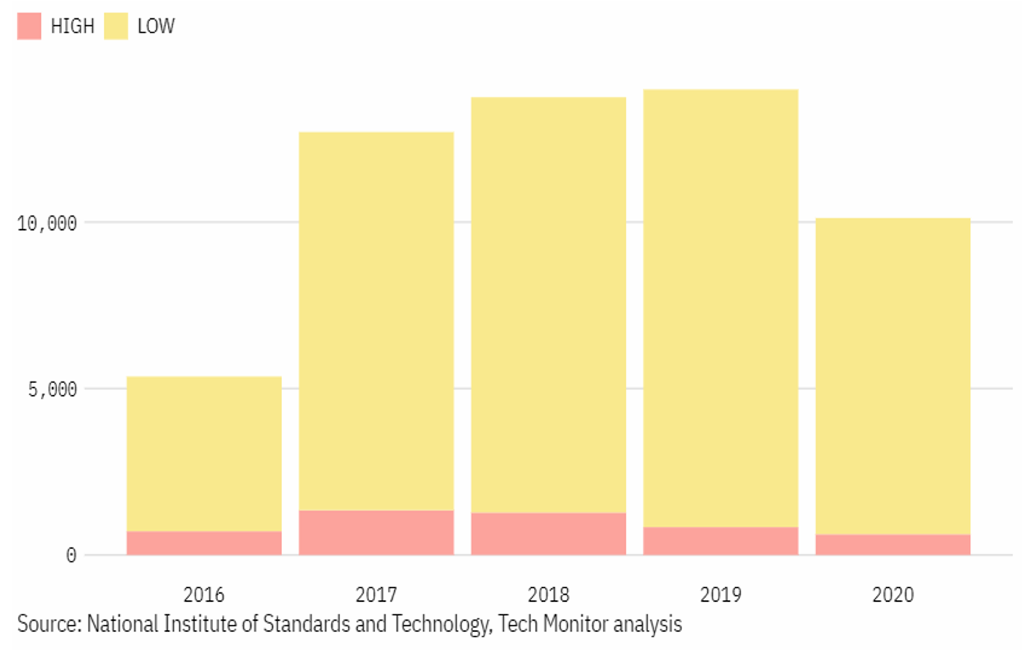

2016年只有5579个漏洞拥有CVE编号(CVE开放标准为安全漏洞提供了标识)。到2019年,这个数字已达到了13988个;2020年有望超过2万个。

分析表明,安全漏洞增加一方面归因于数字化产品遍地开花:2020年有望成为易受攻击的产品数量最多的一年,约有5635个供应商产品被曝出安全漏洞。

为了进行这项分析,研究人员从美国国家标准技术研究所(NIST)的国家漏洞数据库(NVD)获取了所有的历史CVE数据。数据库提供了可追溯至2002年的JSON文件。我们使用R脚本下载了这些文件,然后解压缩,最后运行函数,将JSON数据解析成易于读取的表,得以查询和研读数据。

以下是分析的结果。

安全漏洞数量、验证程度增加明显

2014年以来,高风险和高危漏洞的比例有所提高。2018年以来,每年披露的漏洞数量也增长明显。其中,甲骨文和微软两公司的漏洞数量最多。

图表1. 每年披露的网络安全漏洞数量。

按照NIST的定义,漏洞是“在软硬件组件或部件中发现的计算逻辑(比如代码)缺陷,一旦被利用,就会对机密性、完整性或可用性产生负面影响。”

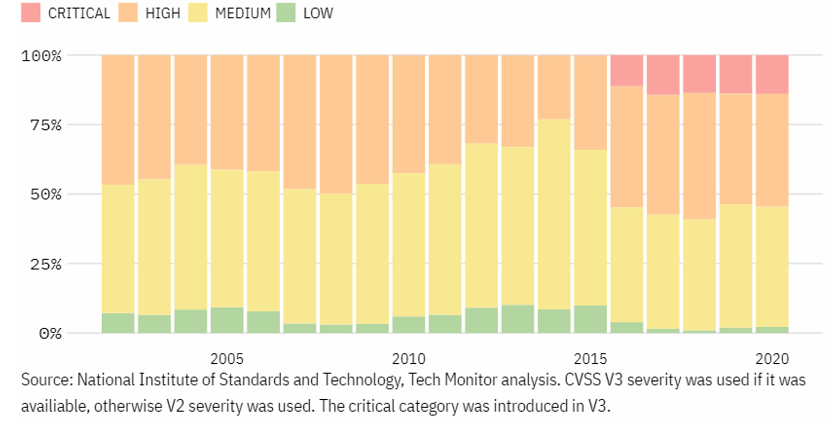

漏洞采用CVSS进行分级———CVSS的评分标准包括:所需的访问类型、是否需要用户交互或者用户/管理员特权、赋予攻击者的权限/能力、漏洞的总体严重程度以及其他衡量指标。

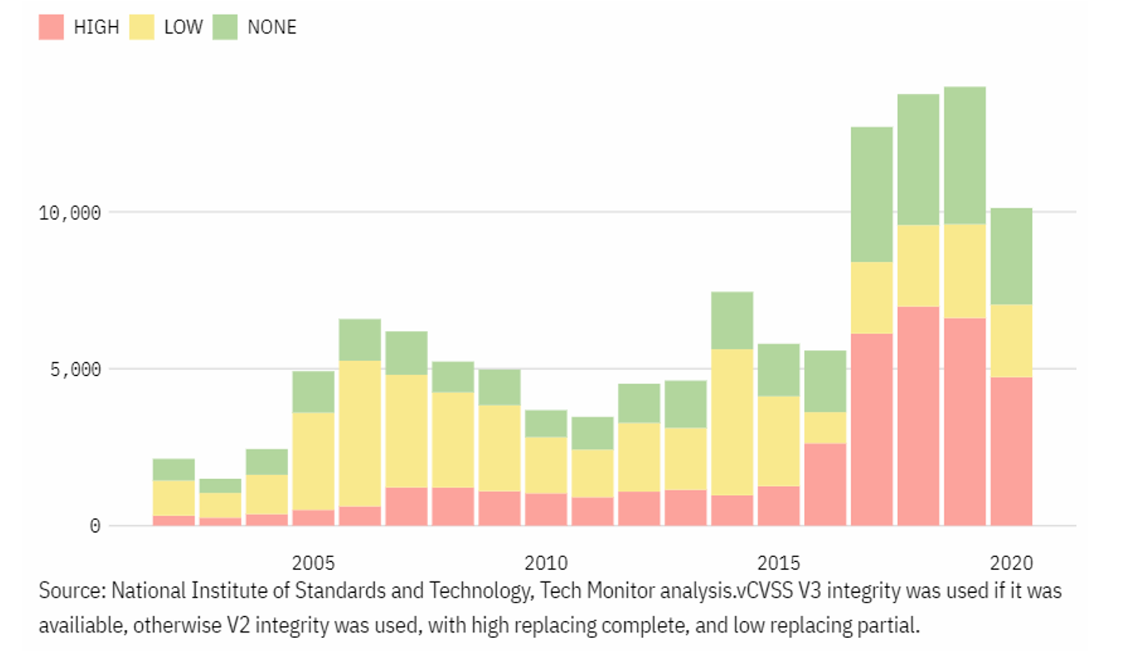

近些年来,这套分类系统已得到了更新——对某些特征而言,较早的年份被排除在分析之外。从总体严重程度来看,自2014年以来,被列为“高风险”或“高危”类别的漏洞所占比例有所提高。

这一方面归因于新增了CVSSv3,它引入了“高危”类别。即使排除高危漏洞后,数据也显示总体严重程度有所提高。这意味着不仅漏洞变得更司空见惯,还变得更严重。(分析超过几年的时间序列数据时,只要有CVSSv3就使用它,否则使用CVSSv2。)

图表2. 不同CVSS严重程度的漏洞所占的比例。

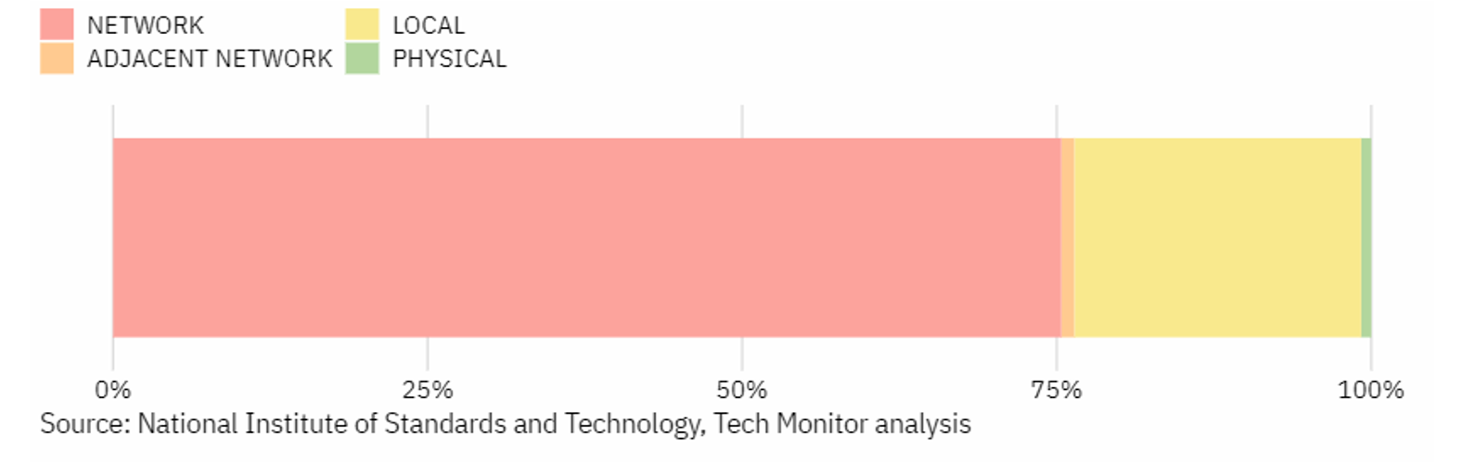

绝大多数漏洞可远程利用,只有五分之二的漏洞需要用户进行操作才能被利用

。攻击者利用软件漏洞的最常见方法是通过网络——2020年的漏洞,76%可以远程利用。其次是本地漏洞,攻击者需要访问系统(占2020年漏洞数量的21%)入侵系统才能利用这类漏洞。

图表3.2016年至2020年不同攻击途径的漏洞所占的比例。

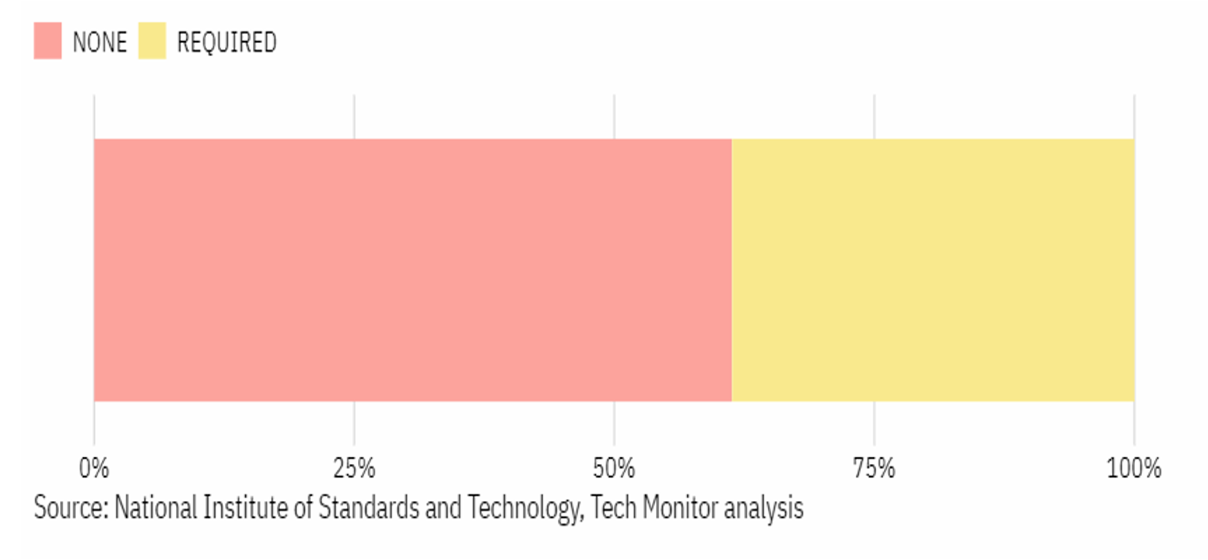

攻击者通常可以在没有用户的帮助下利用系统中的软件漏洞。但是如下图所示,38%的时段需要有人执行操作(比如,系统管理员安装某个软件)。

图表4.2016年至2020年需要或无需人员操作的漏洞所占的比例。

通常来说,就CVSS排名而言,大多数漏洞都“很容易”被利用。自2016年以来,只有4797个漏洞具有很高的攻击复杂性——这意味着攻击者可能需要完美的时机或其他条件,重复漏洞利用更加困难。相比之下,51134个漏洞的复杂性较低,这意味着从理论上讲,大多数漏洞的复杂性较低,漏洞很容易被重复利用。

图表5.2016年至2020年不同复杂程度的漏洞的数量。

后果严重的漏洞数量增加。近些年来,软件漏洞对完整性的影响越来越严重。自2016年以来,导致完整性“高度”丧失(以前称为“完全丧失”)的漏洞的数量每年多达6000个。这种数量激增可能与CVSS规范出现变化有关。

图6. 2002年至2020年对完整性影响高低的漏洞数量。

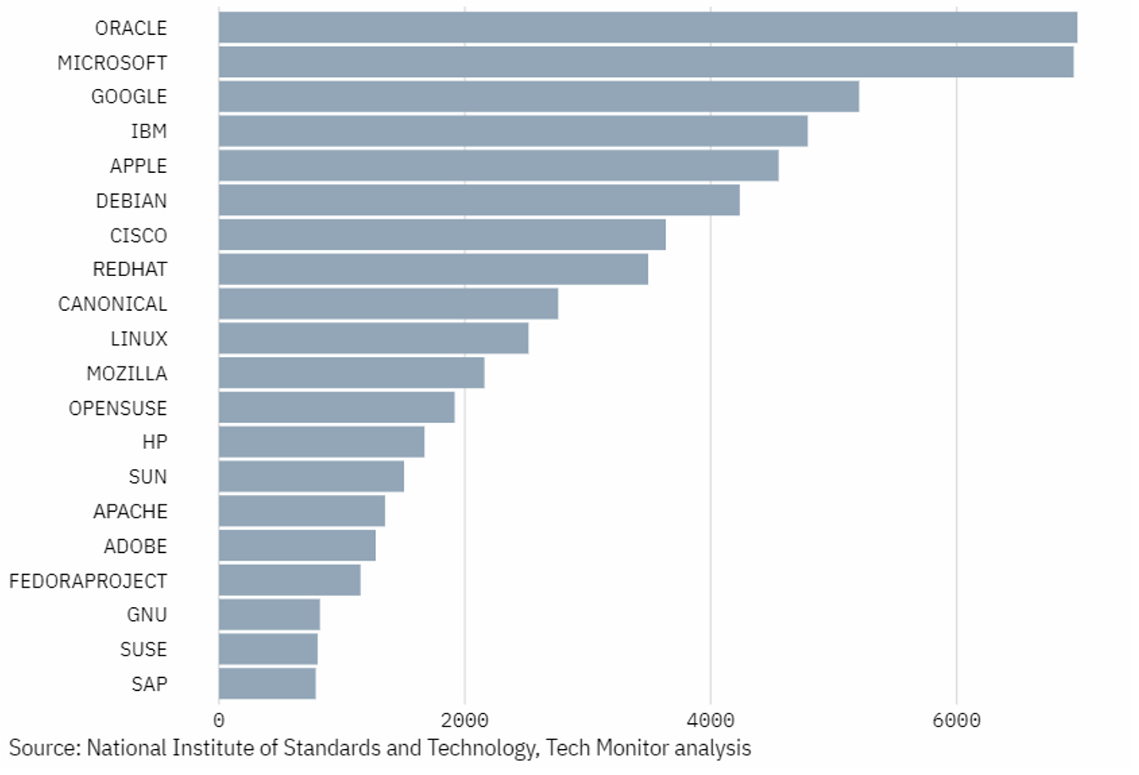

几大供应商漏洞数量居前列

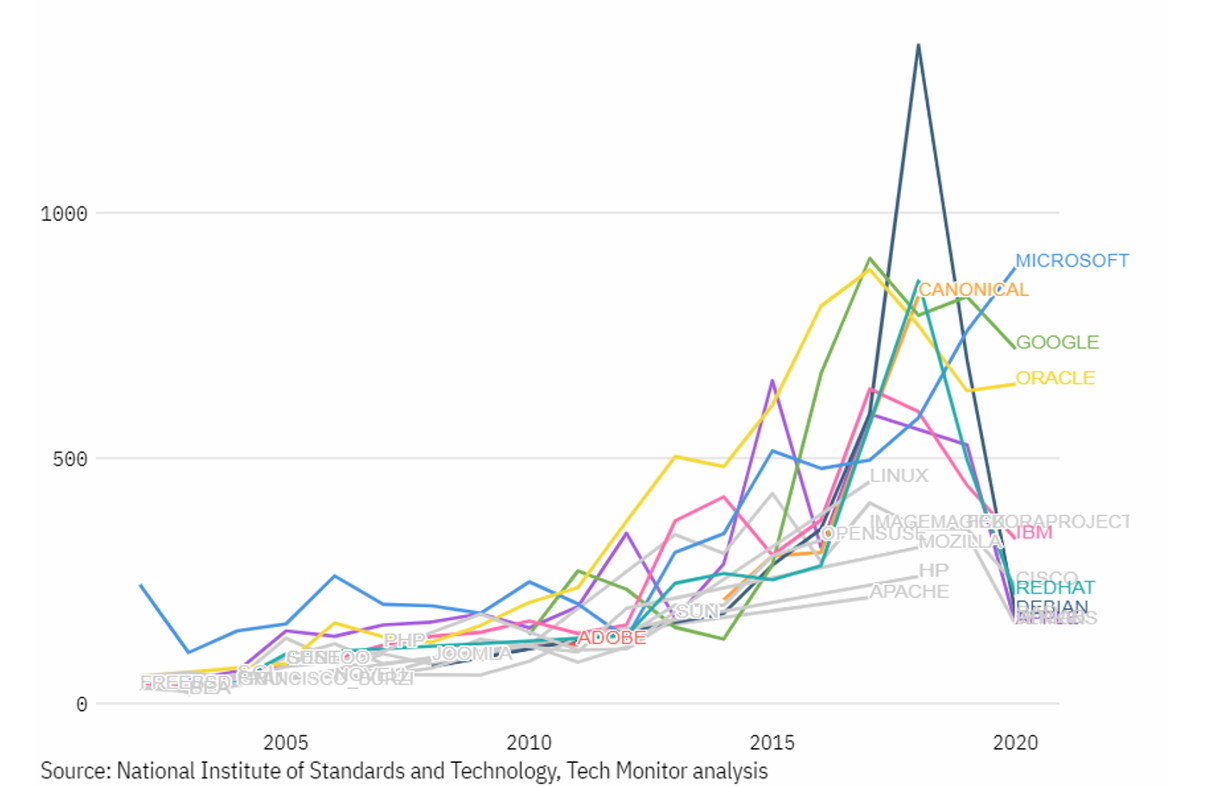

在过去20年,同一批供应商出现的技术漏洞一直数量最多。NIST数据库中,报告漏洞数量最多的两家公司是甲骨文(6983个漏洞)和微软(6952个漏洞)。微软从未跌出过前十名,预计2020年度漏洞总数会首次突破1000个。

近些年来,谷歌的漏洞数量名次也有所上升。到目前为止,安全研究人员已发现了谷歌的723个漏洞。甲骨文一直漏洞百出,自2010年收购Sun微系统以来,漏洞数量呈上升趋势:到目前为止,甲骨文已出现了651个漏洞。

图表7. 十大供应商每年的漏洞数量

图表8. 漏洞数量最多的20家厂商。

甲骨文和微软报告漏洞最多,这既体现了两家公司的规模,也体现了在质量保证流程上的不足。较为公道的看法是,这两家公司都实施了完善的流程,以一种半公开和标准化的方式来识别和修复漏洞。

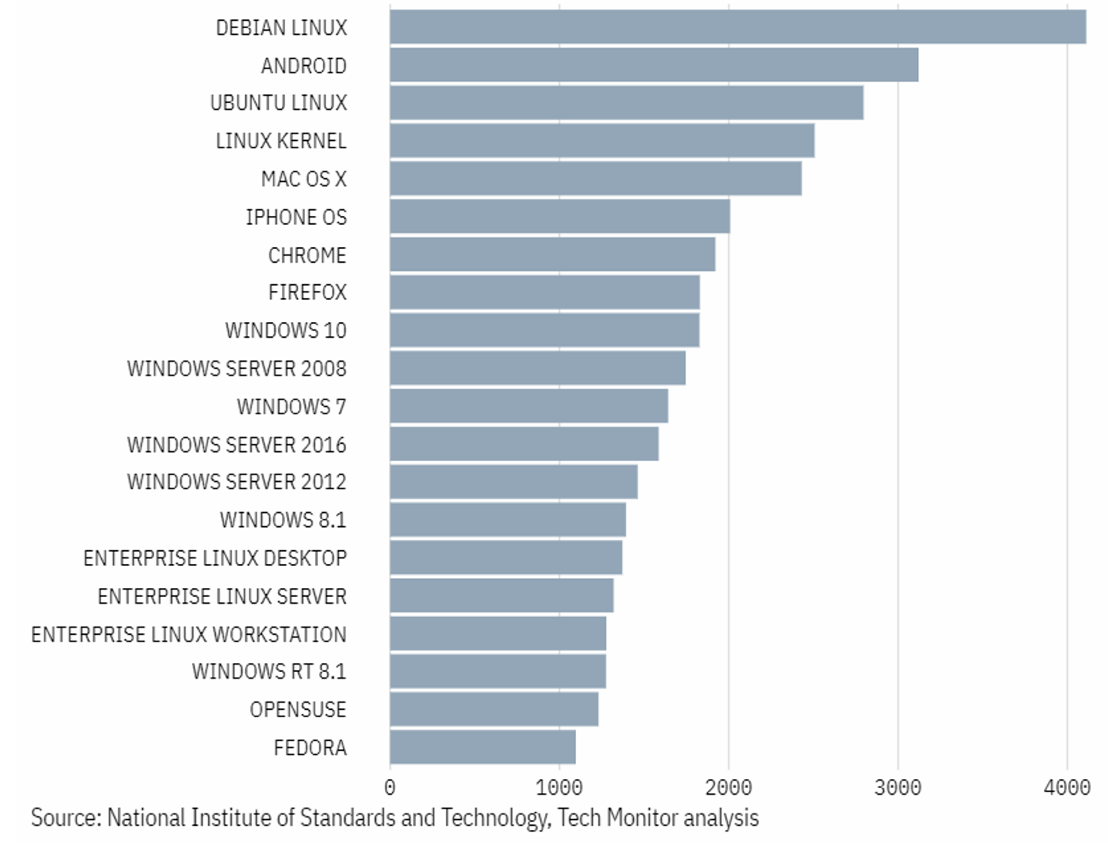

对单个“产品”的分析表明,Linux以4111个漏洞排名第一,这可能验证了Linus的定律——只要足够多的眼球关注,就可让所有软件缺陷浮现。Android以3121个漏洞紧随其后,其漏洞数量多于iPhone OS。Windows按照不同版本分开归类,如果加在一起总计3453个漏洞,排在第二位。

图9. 历年来漏洞数量最多的20大产品。

注:此次分析只关注单个的CVE,单个产品的漏洞数量总和会大于供应商的漏洞数量。因为单个漏洞可能出现在多个产品上——比如说,最近发现的Windows 10漏洞也可能是Windows XP中的漏洞,依此类推。

广泛的漏洞更新需求给IT团队带来了巨大的压力,尤其是面临不兼容的风险以及许多补丁需要硬重启。

漏洞管理流程可能跟上了步伐,IT团队理论上可以在传统IT资产以及云或容器等新型服务中迅速找到那些问题,但IT运营团队可能还没有成熟起来。

原文链接:

https://techmonitor.ai/cybersecurity/software-vulnerabilities-cves-analysed

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。