作者:Steve Turner, Forrester分析师

编译:奇安信身份安全实验室

零信任经过过去十年的发展,已经从起初的默默无闻,成为了现在的绝对“网红”概念,受到市场、资本的广泛追捧。但是我们不难看到,业界对于零信任的认识和理解还是千差万别。其中,对于 零信任 的最大挑战和误解之一就是—— 零信任 究竟是什么?

零信任实际上不是某个产品或某个平台,它应该是一种基于 “永不信任并始终验证” 理念的安全框架。如果有人认为,只要买了某种零信任产品或者方案组合,就能实现“零信任”的,那注定意味着失败。

很多厂商在营销推广过程中,往往会兜售一些话术。比如说某款安全解决方案、平台或者某个组件就是零信任;或者只需购买某个厂商的某类解决方案即可解决业务安全问题。然而这些都是谎言!厂商当然可以为零信任的实现提供可能,但是它们自身不等于“零信任”。

零信任无法“一键实现”

正式开始建设零信任之路可能很复杂,常常很难弄清起点在哪里。 因此从实施角度上来说,建议遵从一些权威专业的可操作指南,便于指导零信任的落地使用。请不要轻信厂商的炒作,以为可以购买安全产品就一秒实现零信任。这不现实。

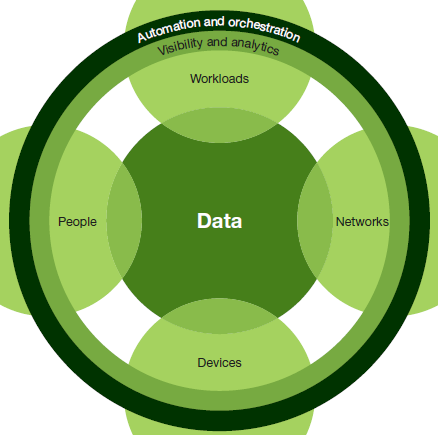

企业或组织需要制定相应战略达成零信任架构。 以Forrester的零信任扩展生态系统(ZTX ecosystem) 为例,通过以下三方面可有效帮助企业或组织实现零信任落地:

- 评估现有安全项目的零信任成熟度(人员、技能、技术、能力等)。这包括了解员工的工作方式以及现有业务流程的实现方式,并与现有技术能力进行关联,便于了解其中差距。

- 将上述成熟度评估的结果映射到ZTX框架,以了解优势以及不足,尤其是需要改进的功能。

- 考虑补齐欠缺部分所需要的工具以及技术,并将零信任落地项目与现有业务、IT和安全项目进行整合集成。

Forrester 零信任拓展生态系统图示

零信任是一种安全架构,不是某个单一的工具或系统

ZTX框架是一个包含技术和非技术两部分的生态系统。边界安全模型及其相关的安全战略确实很难适应变化,因为它们设计的初衷就是基于单点孤立存在,没有考虑互相兼容。与之相反,零信任的核心设计原则之一则是需要进行持续评估、持续优化。

零信任架构能够很好地适应业务变化。零信任在不同企业或组织的落地方式和建设路径不尽相同,某一套单一的产品、工具或系统是无法真正实现零信任建设的。

这种错误的“一键实现”是零信任走向失败的“陷阱”。

零信任不是短跑比赛,而是一场马拉松

虽然零信任已经不可避免地被包装成“炫酷“、”黑科技“的”网红“,但最终零信任还是需要有人来脚踏实地地落实的。零信任其实是一种新常态。

疫情极大地改变了我们的工作方式并且迫使很多企业和组织加快了数字化转型和改变安全战略。

用户需要仔细评估市场上这些安全解决方案是否真正可行,它们是否适用于企业或组织的整体零信任战略。一个真正有效的零信任解决方案,应该帮助企业或组织达成零信任安全效果的同时改善员工体验,而不是成为阻碍业务发展的另一种外挂式安全工具。

零信任作为一种内生安全机制 ,落地过程中要始终用体系框架,从工程化思维去指导和推动。首先需要深入理解零信任的能力,关注零信任各项能力的平台化联动与打通,并场景化构建零信任参考技术架构和安全运行规程。零信任的落地建设需要通过工程体系进行管理和推动,规划先行,分步建设。将零信任能力和架构与目标运行环境进行聚合,将安全能力内生到各业务场景,为企业的数字化转型保驾护航。

关于译者

奇安信身份安全实验室,奇安信集团下属专注“零信任身份安全架构”研究的专业实验室,是业界首部零信任安全技术图书《零信任网络:在不可信网络中构建安全系统》译者。该团队以“零信任安全,新身份边界”为技术思想,推出“以身份为基石、业务安全访问、持续信任评估、动态访问控制”为核心的奇安信零信任身份安全解决方案。该团队结合行业现状,大力投入对零信任安全架构的研究和产品标准化,积极推动“零信任身份安全架构”在业界的落地实践,其方案已经在部委、央企、金融等行业进行广泛落地实施,得到市场、业界的高度认可。

相关阅读

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。