作者: 薄云览

一、导论

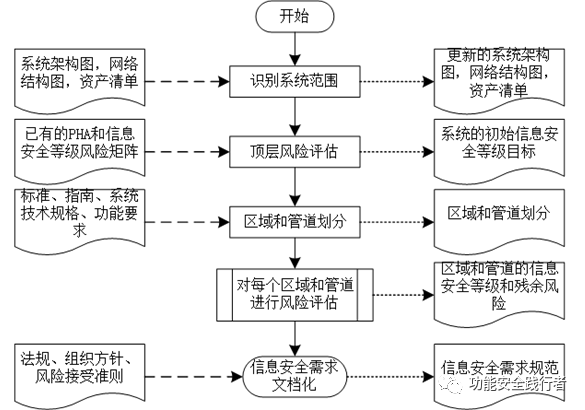

信息安全风险评估是一种基于风险管理的评估方法,在工控基础设施行业如工业自动化、电力行业已有应用,根据工控信息安全标准IEC62443-3-2,评估过程包括:

识别系统范围,包括系统架构图、网络图和资产清单;

顶层风险分析,识别最坏情况下信息安全威胁事件对资产造成的影响;

区域和管道划分,根据保护对象业务特点将资产进行分区,确定区域和管道;

对每个分区进行威胁和脆弱性识别,定义风险接受准则,对威胁和脆弱性进行风险定级;

信息安全风险评估报告,输出信息安全需求。

图1 信息安全风险评估过程

二、轨道交通实例分析

在轨道交通领域中,RAMS也是采用基于风险管理的方法,这两种方法之间:

RAMS和信息安全的风险评估有何不同,对系统的安全性分析侧重点各是什么;

在系统RAMS保障体系的基础上,用户为何需要关注信息安全问题。

下面以一个实例(计算机联锁系统)解析轨道交通信息安全风险评估的实践方法。

2.1 识别系统范围

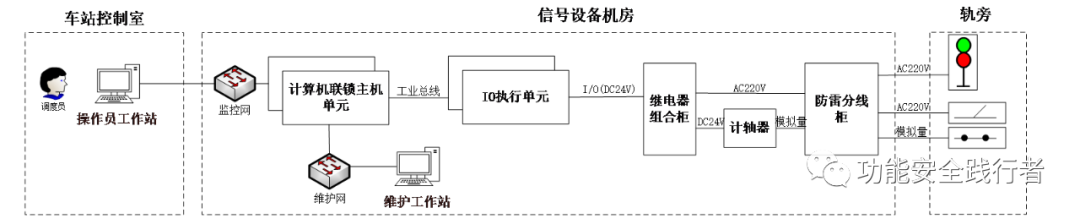

以城轨信号系统的联锁系统为例,下图为轨交行业通用的计算机联锁系统架构图,用于实现车站现地控制功能,系统架构如下:

操作员工作站位于车站控制室,通过监控网连接计算机联锁主机单元,工作站由车站调度员进行控制,用于在车站现地控制场景下,办理/取消本车站管辖范围内的进路,控制道岔功能,只分析主要功能,限于篇幅,其它联锁功能不再赘述;

计算机联锁系统包括主机单元、IO执行单元和维护工作站,外设有计轴器、继电器组合柜和防雷分线柜,实现操作员工作站发出的计算机指令到现场执行机构(道岔、信号机)动作的转化和物理区段的占用检查。计算机主机单元与IO执行单元通常采用工业总线连接,如CAN、RS485等,IO执行单元输出DC24V数字量开关信号给继电器,继电器组合柜实现弱电到强电的转换,最终通过电缆信号到达轨道;

轨旁设备中信号机和道岔是两种信号基础设备,设置于轨道旁,电缆通过轨旁的分线盒连接现场设备。

图2 计算机联锁系统结构图(现地控制功能)

2.2 顶层风险分析

计算机联锁系统实现列车进路办理和道岔控制等功能,达到SIL4最高安全完整性等级,其资产的重要度是最高的,顶层风险分析过程与RAMS分析过程相似,但信息安全关注点除网络攻击引发控制系统故障造成人身伤害外,数据的保密性、系统可用性也是风险分析范围。

2.3 区域和管道分区

根据设备的放置地点和区域之间接口,划分为三个区域和两个管道。

2.4 系统威胁和脆弱性识别

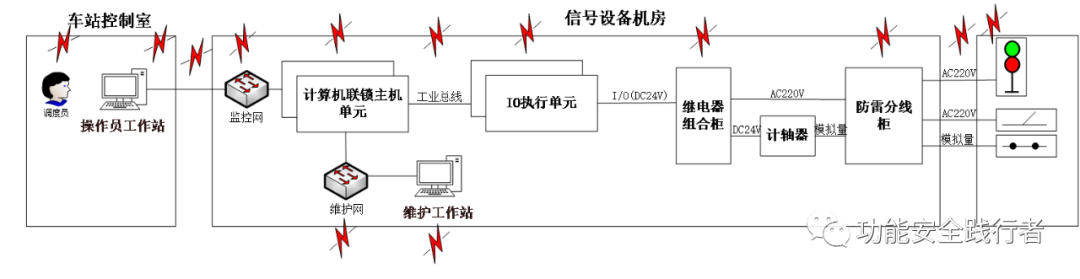

图3 系统可能的威胁来源

根据系统架构中的三个区域zone和区域间的管道conduit,和区域内的各个资产类型,如图3,图中标出了区域内每种资产和接口存在的信息安全威胁来源,威胁有以下类型:

表1 信息安全威胁分类及示例

编号 | 威胁因素 | 举例 |

1 | 自然环境因素 | 机房与轨旁之间的电缆受雷击破坏导致系统不可用 |

2 | 人为错误或疏忽 | 操作员人为失误造成误操作 |

3 | 设备故障 | 计算机联锁主机设备故障 |

4 | 病毒等恶意软件 | 使用带有病毒的U盘从维护工作站拷贝日志导致工作站数据丢失 |

5 | 敌对威胁,如黑客、犯罪组织、内部攻击者等 | 未授权的攻击者进入车站控制室操作设备 |

每种威胁成为一个安全事件的前提为系统中存在脆弱性,脆弱性被攻击者利用造成信息安全事件的可能性。脆弱性分为技术和管理因素,技术脆弱性分为物理环境、网络结构、平台系统、通信、应用软件五个方面,管理分为技术管理和组织管理。对于计算机联锁系统此类传统的控制系统三个区域分区特点,对外的接口只有操作人员、维护人员与操作员工作站、维护工作站之间的接口,每个区域的访问都设置有严格的权限管理。

2.5 信息安全要求

对于传统的轨道交通控制系统,物理安全防护和安全管理体系是提高系统脆弱性的主要方法,这些措施已能保障系统的信息安全要求,即完整性、可用性和保密性。

三、 轨道交通技术革新引起的信息安全挑战

从上面的系统威胁、脆弱性及对应防护措施分析来看,已有的安全措施已能保障传统控制系统的安全性。但是,当前的技术变革带来了新的挑战:

近年来针对商业和个人计算机的恶意代码攻击显著增加,如勒索病毒、DDoS攻击,由于工业化系统很少做安全升级,商用系统已修复的熟知的安全漏洞,也可能被攻击者利用;

工业主机不再局限于专用开发的计算机,基于商用货架COTS的通用产品也应用于工业控制系统;

工业以太网成为控制系统的主要连接方式,基于IP的协议,使得工业系统在网络层会受到与商用系统同样的攻击;

数字化进程使工业控制系统底层数据接口接入数据中心,接口的扩展增加了攻击路径;

产品集成度的提高,软件代码量成倍数增长,开发者大量应用开源库作为工控系统软件基础组件,开源软件的潜在漏洞成为攻击者被利用的手段;

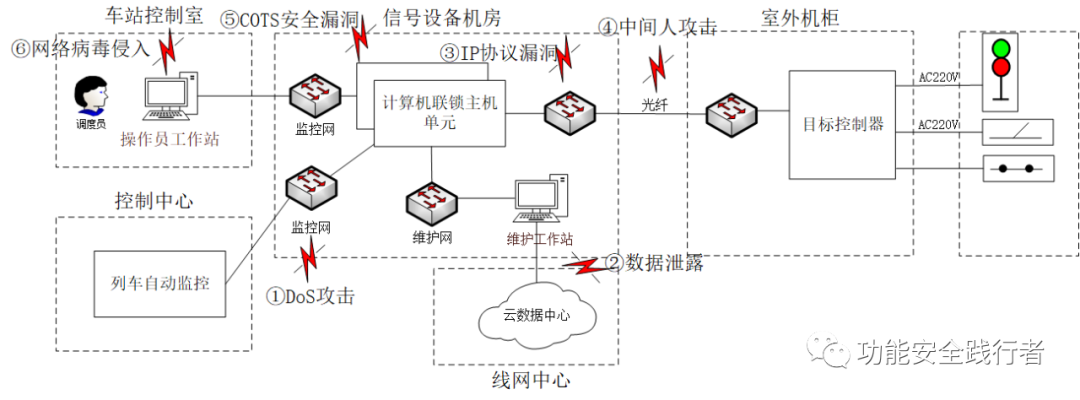

以计算机联锁系统为例,技术的更新使系统架构也发生变化,下面是一种可能的架构:

控制网络化:以中心控制为主,车站只在应急或维护中现地控制,控制中心对计算机联锁采用远程网络化控制;

数字化:计算机联锁的内部数据不仅在本地保存,通过维护网络上传到云数据中心,用于设备故障分析和健康管理;

产品集成化:全电子化的执行机构取代传统铁路信号继电器,将系统高度集成化,小型化,提高设备可靠性和工程实施效率,更小的产品体积使控制系统放在轨旁成为可能。

图4 新架构下的区域和管道划分

新的系统架构下,区域和管道相比原有系统增加,接入系统的途径增加,攻击者无需直接物理访问目标对象,通过网络可以在远程进行攻击。如果没有专用保护工具,攻击后很难留下访问证据,为法律调查和事件溯源工作带来困难。

图5 新架构下的区域和管道划分

以图5中六种新的安全威胁作为示例:

网络化中心控制使得网络攻击的影响范围变大,如一旦攻击者进入控制网络,DoS攻击可能导致整个线路的调度系统陷入瘫痪;

维护网络与云中心之间传输的数据包被截获,导致安全数据泄露;

已知的以太网漏洞被利用,如ARP欺骗攻击,攻击者截获广播ARP请求发送给主机特定的ARP响应,使得攻击者的MAC地址取代真正的接收方与主机通信;

工业内部网络很少采用数据加密的方式进行发送方和接收方的身份鉴权机制,传统的工业控制网络都在同一地点,物理安全措施很好保证未经授权的访问;如果目标控制器位于车站轨旁,横向防御的范围扩大,攻击者可以访问室外设备进行远程控制;

采用COTS商用产品,使COTS本身的安全漏洞被利用,如TFTP远程更新软件是嵌入式系统普遍采用的一种升级方式,攻击者可以拦截执行初始化主机的数据包,使主机下载特定的系统镜像包;

工作站操作系统植入勒索病毒等IT通用威胁,并非针对轨道交通行业,但在网络安全攻击事件中也会被波及。

针对其威胁和脆弱性,确定信息安全防护需求中,按照IEC62443-1-1规定的标识和鉴别控制(IAC)、使用控制 (UC)、系统完整性 (SI)、数据保密性 (DC)、受限的数据流 (RDF) 、对事件的及时响应 (TRE)七个方面要求,可以分为三个类别:

接口要求:对用户(人员、软件进程和设备)接入系统的访问进行标识和鉴权,对有权限的使用者根据权限不同限定其执行动作,并进行监控;

系统要求:根据不同的业务重要性,进行分区,限制不同区域的数据流类型,保障系统完整性、资源可用性、数据保密性;

监控溯源要求:实现连续监控,对威胁信息安全事件进行跟踪、溯源,事后调查。

四、 结语

传统轨道交通控制系统由于网络化程度低,专用设备多,产品的安全性和可用性为主要关注方向,做好物理安全防护和安全管理,因信息安全事件造成系统的可用性、安全性受到影响的可能性大大降低。在新技术革新浪潮中,轨道交通的技术变更是必然趋势,数字化、网络化程度的提高,已有轨道交通RAMS保障的基础上,信息安全问题也不容忽视。

注:封面照片为2017年德国开姆尼茨的火车站受到勒索软件的影响,车站信息显示设备出现错误。

声明:本文来自功能安全践行者,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。