网络攻击链(也称杀伤链,Cyber Kill Chain)和MITRE ATT&CK是分析网络攻击事件的主流参考框架,但随着XDR的兴起,我们可能需要一个全新的框架。

从事信息安全工作的人一定听说过洛克希德-马丁公司(Lockheed Martin)的网络攻击链和MITRE ATT&CK框架。两者都试图创造一种通用语言来描述攻击的各个阶段以及攻击者使用的战术。

由于预防性网络安全架构已难担重任,于是上述两种框架被创造出来。受限于新型威胁的数量之大、种类之多和速度之快,防御者们只能被迫采用"检测与响应"的手段,这种既定立场有时被称为"假定失陷"(assume the breach)。

讨论威胁和共享情报的通用语言

在上述情况下,框架的好处显而易见。通过共享威胁情报、描述攻击者的作案手法以及应对他们的技战术,可以及时地做到检测与响应。

其中较早编纂的网络攻击链由国防工业重量级公司起草,采用了在战斗中对付真实敌方的军事术语,这绝非巧合。

洛克希德公司在2011年推出了其用于保护客户IT基础设施的模型,描述了入侵的七个阶段,如下图所示。

图1:网络杀戮链 来源:洛克希德-马丁公司

MITRE公司是一个支持美国政府机构开展网络安全活动的非营利组织,也是广泛使用的"通用漏洞披露"(CVE)数据库的策划者。它从2013年开始开发ATT&CK,并于2015年5月正式发布该框架,此后又进行了多次更新。

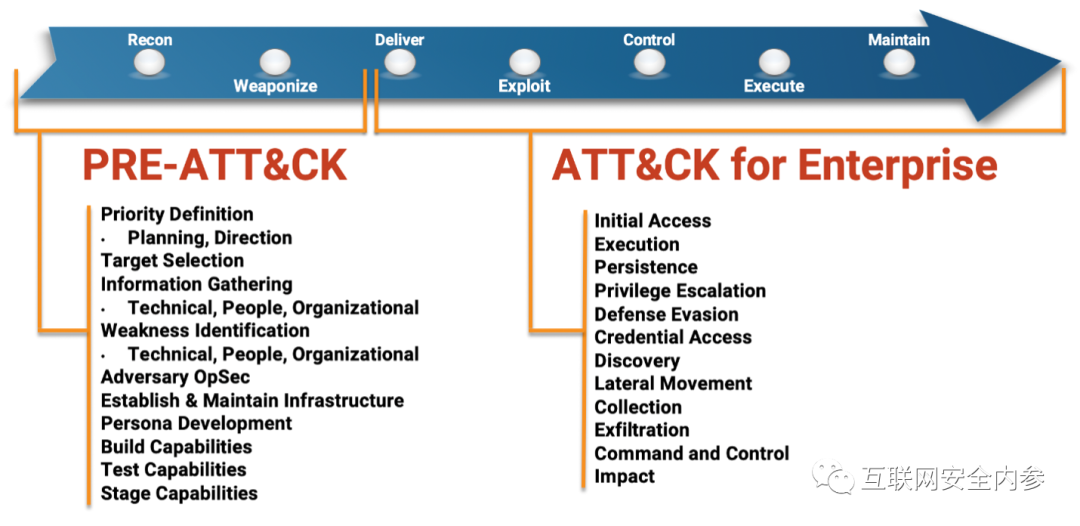

在下图中,右边是11个战术类别(外加影响,但这显然不是一个战术,而是一种结果)。MITRE表示,这些类别是"从网络攻击链的后期阶段(利用、控制、维护和执行)"衍生出来的,旨在"以更细的粒度来描述入侵过程中可能发生的事情"。

图2:面向企业的ATT&CK 资料来源:MITRE公司

这些框架可以帮助安全运营中心(SOC)的从业人员调查威胁、漏洞和失陷,并与同行共享信息。企业采用框架的原因是为了使用通用语言来描述攻击者的行为,从而更快地找出如何阻止和预防这些攻击的方法。

技术供应商还将其产品映射到框架的各个阶段,以展示他们能够如何帮助客户检测和响应威胁。

框架并非完美

据研究机构Omdia观察,在2010年代中期,供应商开始将产品映射到网络攻击链模型。近年来,越来越多的公司转而采用ATT&CK框架。

这可能是由于MITRE ATT&CK的非线性特点使其更适合于红蓝对抗。攻击者和防御者可以按照任意顺序、使用并描述任意数量的战术、技术和程序(tactics, techniques, and procedures, TTPs),因为真正的威胁行为者也经常改变其攻击手法。

另一个关于"网络攻击链"的差评是,由于其初始阶段发生在企业基础设施之外,它无助于对内部威胁建模。

还有一个问题是"网络攻击链"更多地以恶意软件为中心:即假设攻击者通过发现目标,侵入目标并运行恶意软件来达到目的。由于很难在不触发告警的情况下引入恶意软件,现代攻击者会尽量保持隐蔽性,使用无文件攻击或者利用PowerShell等日常管理工具(所谓的"就地取材"(living-off-the-land)方法)。所以更加难以使用网络攻击链来描述这类攻击。

相比之下,MITRE ATT&CK是一种关注TTPs的现代化方法,它旨在对攻击者的目标、任务和步骤进行分类。因此,它是一种更为全面的攻击建模方法。

尽管如此,MITRE ATT&CK也存在不足之处,特别是当安全团队使用XDR平台时。在自动检测场景中,防御者可能看到了现象(例如可疑的用户行为)却不知道确切的根本原因,MITRE ATT&CK就很难适用于这样的场景。

适应XDR的框架

XDR是一种旨在发现并关联跨终端、网络以及云端的威胁检测和响应平台技术。XDR技术开发商Stellar Cyber主张建立一个新的XDR框架/攻击链,在充分利用MITRE ATT&CK中已知根本原因和攻击者目标的同时,更进一步关注其他数据源(如异常的用户行为)。

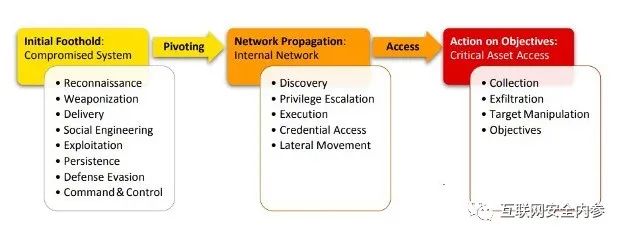

个别厂商觉得有必要扩展或完善框架并非没有先例。FireEye就提出了自身版本的攻击链,更加强调攻击者持续威胁的能力;而端点检测和响应(EDR)的重量级厂商CrowdStrike则全面使用MITRE ATT&CK,但同时也提供了一系列非标准类别,以覆盖更广泛的场景。

同样,近年来还出现了统一攻击链(Unified Kill Chain, UKC)。UKC最早在2017年由荷兰网络安全学院的Peter Pols提出,它结合了上述两个先进框架的优点,并提出了不少于18个不同的攻击阶段。研究人员提出这个模型是为了解决洛克希德-马丁和MITRE模型的已知缺陷。

图3:统一杀伤链 来源:CSAcademy.nl

随着威胁形势的发展,网络安全防护措施也必须随之变化。攻击者过去依靠恶意软件(如恶意代码)实施其不法行为的做法已被新技术所取代。其中特别是一种所谓的无文件恶意软件,它利用了诸如PowerShell这样的合法软件,不会留下任何行动痕迹,因此更难被发现。为了适应无文件攻击的新世界,在恶意软件占主导地位时期制定的框架显然需要得到调整。预计未来框架还将需要进一步加以完善,以针对许多其他攻击的类型。

可以理解Stellar Cyber公司希望有一个更适合XDR的框架并期待其出现在供应商XDR方案中的心情。然而,攻击描述框架数量的激增可能最终会挫败其初心——即创建一种通用语言来讨论威胁、漏洞和失陷。

在这种情况下,我们可不能忘记通天塔故事带来的警示。

(译者注:通天塔故事说的是上帝创造了多种语言,使人类之间无法沟通交流,最终没能合作建成通天塔。因此我们也不能创造太多不同种类的攻击描述框架,否则可能会无法交流协作。)

参考来源:darkreading.com

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。