三年前,青藤参加攻防实战演练,也是我首次作为公司攻防实战行动的负责人深度参与到该行动中来。三年来,我去过数百个攻防实战客户现场,既有安全建设水平非常高,甚至是武装到“牙齿”的组织机构,当然也接触过安全人员和建设都处于比较初级阶段的机构。

从2016年到2020年攻防实战行动整体都发生了巨大变化,执行力度逐年增强。总得来说,呈现出攻击力度越来越强,攻击点的范围越来越广,防护难度越来越大的特点。可以预见的是,2021年即将到来攻防实战行动,防守方将面临巨大挑战。那么,矛与盾的对抗,防守者真的一定处于弱势地位吗?如何用有限的资源去对抗无限的攻击呢?

在时间紧、任务重的背景下,修建固若金汤的防线显然是不太现实。那么企业除了基础安全加固,包括弱密码、管理后台暴露、重要服务器未打补丁等之外,有没有在短时间、低投入下可以少扣分,多加分的办法?

方法显然是有的。通过威胁狩猎,可以实现该目标。威胁狩猎可以分为主动狩猎和被动狩猎。主动狩猎始于“假设”,然后确定边界范围开始狩猎。通常意义上威胁狩猎指的都是主动狩猎,下文所说的也是主动狩猎。

威胁狩猎核心宗旨是减少发现攻击者踪迹所需时间,降低事件响应时间,降低其对组织机构影响。正如下图所示,攻击时间轴包括几个关键时刻,威胁狩猎减少是T=1和T=2两点之间时间差。

主动狩猎是指通过主动查找IT基础设施中存在恶意活动,尤其是在攻击者使用了新的、经过改进的或者未知的攻击技术,例如无文件攻击等,可以发挥出比较高价值。

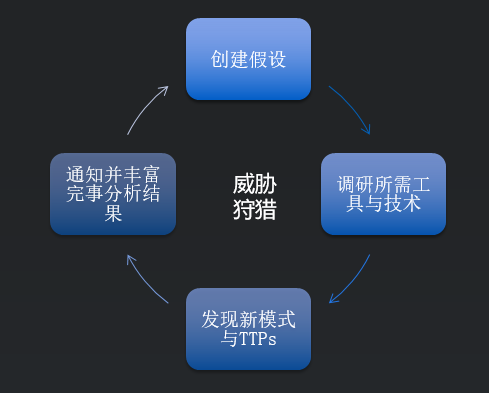

威胁狩猎是一个循环迭代的过程(如下图所示),来寻找隐藏在数字资产中攻击。威胁狩猎从“假设”开始。例如:

“是否有一个攻击者隐藏在这里”

“如果我是一个攻击者,我会这样做”

“核实一下攻击者是否已经在自己内网站稳了脚跟。”

01丨定边界:核心系统和集中管控系统需要“大”投入

正如上文所说,主动狩猎一定是始于“假设”,因此需要先确定狩猎的边界范围。显然,在攻防实战期间,主动狩猎并不适用于所有资产,只能“抓大放小”。在资源有限的前提下,重点关注企业核心的“神经中枢系统”,包括OA系统、邮件系统、工单系统、大数据系统、工控系统等。此外还需要重点关注集中管控系统,其重要性不言而喻,一旦攻陷单系统即获得公司内大部分系统的权限,包括域控、堡垒机、云管平台等。

此外,对于一些核心系统周边的供应链安全管理也不容忽视。一定要筛查和关闭为供应商开启的VPN、远程接入通道、特权账号等,清理重要系统开发运维人员个人终端上存储的敏感资料。千里之堤,毁于蚁穴,如果因为供应链安全基础工作没做好,而导致核心系统被拿下,那就得不偿失了。

02丨看指标:通过精准化的威胁模型第一时间发现入侵

核心系统是重中之重的皇冠珍珠,如果一旦被攻破,结果轻则批评通报,重则岗位不保。

针对关键资产(核心系统和集中管控系统)保护常见的思路包括对系统本身采用白名单策略和对试图想访问核心系统系统、核心管控系统进行严控。例如,核心系统只允许堡垒机IP能够访问,尽早删除不必账户,所有账户使用“强”口令登录(十六位随机密码+随机6位KEY)。

另外,以堡垒机为代表的集中管控系统,则可以采用白名单IP+强密码+令牌的登录方式。对于其它一些重要神经系统,包括控制台,运维系统等,可集中到堡垒机登录。对于部分无法使用堡垒机登陆的系统可采用白名单IP+强口令策略+随机验证码组合策略。

在对核心系统实施白名单和严控策略之后,还需要通过狩猎工具,例如青藤猎鹰等,对核心系统机器每天的行为进行持续监控。通过主动狩猎来保护核心资产最重要的一条准则就是要关注微指标,包括进程创建、网络连接、命令执行、DNS请求等。

例如,针对需要重点防护的资产和核心系统,可通过对其访问关联关系,建立威胁模型或者基线,以此对攻防实战期间的资产异常变动和访问进行检测。

总得来说,在实战对抗中,攻击方是占优势的。攻击者一旦进入内网,在内网驻留时间越长,就对网络越熟悉。攻击方做一个动作就被发现,可以采取策略避免做这个动作,就变成攻击时间越久就对防守方的业务环境越熟悉。但是防守方原地踏步,因为防守方从头到尾都在盯着告警。而很多情况是,攻防演练第二周之后告警就没了,一切都静悄悄的,安静的让人害怕。青藤威胁狩猎平台提供给了防守方一个有力的“武器”,能够在与黑客对抗中不断地了解黑客。

比如,当发现一台机器被黑了的时候,可以调查这台机器,发现黑客的手段和方法,再把这些手段和方法在更多机器上分析,就可能从1台机器发现3台,3台里继续收集攻击队攻击手法,有可能又发现20台。如此循环滚动,像滚雪球一样,只要被防守方逮到一个线索,它像一个线头一样不断抽、不断滚动,把攻击方在内网控制的机器以及内网最初的切入点都给找出来,这是青藤威胁狩猎平台(THP)赋予防守方的能力,让攻防开始对等起来。

因此,威胁猎人不能只是简单地执行有限的、不变的狩猎场景实例模型。否则,攻击者只需要切换技术就可以逃过“雷达”监控。相反,威胁猎人需要持续更新生成威胁模型,才能真正体现“人”的价值。当然,威胁狩猎工具可以简化该过程。如果某些用例产生特别明显的结果,则可以将其反馈到自动化中,在将来以更高的优先级向威胁猎人突出此类情况,或者只是在将来加快执行速度。

03丨场景案例:发现异常连接核心系统行为

在强攻防对抗场景下,几乎没有任何安全规则可以完全适配客户场景。通过主动威胁狩猎产品青藤猎鹰,可以在迅速根据客户业务环境、数据和业务特点,迅速形成威胁模型,使得告警少而精,价值非常高,这样,威胁模型会完全匹配客户场景。下面展示一个简单威胁建模场景:

在攻防对抗中,监测到存在异常连接访问核心系统的行为。

狩猎阶段-确定边界:是否存在可疑IP连接核心系统。确定所需数据源、所采用分析技术。

狩猎阶段-狩猎执行:通过一定工具,进行威胁狩猎活动。因为访问核心系统服务器的连接行为是相对稳定,因此只需要将访问连接的增量IP单独筛选出来做一个人工判断,基于新增IP方向看对应进程。

完成阶段-文档化结果:将狩猎结果文档化,反哺威胁情报,重点监控这些可疑IP,或者直接采取相关阻断行为。

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。