文/柯善学

尽管本届RSAC大会的主题是“弹性”,但零信任才是真正的王者。大会的零信任相关议程多达40个;创新沙盒十强中有3个以上与零信任相关。

在零信任领域,主要概念来自于两家世界级咨询公司Gartner与Forrester,而不得不澄清的是零信任与SASE的关系问题:

首先,Forrester提出零信任,成为近十年来最重要的安全创新理念。不妨把零信任比作如来佛祖。

然后,Gartner提出SASE(安全访问服务边缘),在零信任的基础上面向未来描绘了一幅美好边缘愿景。SASE的意图明显是想超越零信任,不妨把SASE比作齐天大圣,一心想跳出如来的手掌心。

最近,Forrester又提出ZTE(零信任边缘),且强调ZTE=SASE。意思是说,SASE你也别闹腾了,你不过就是零信任边缘或者边缘零信任,始终逃不出我零信任的手掌心。

本文评论了两家顶级咨询公司的三位顶级分析师提出的三个概念:零信任、SASE、ZTE。

总结一下:零信任=数据中心零信任+边缘零信任;边缘零信任=SASE=ZTE。SASE是零信任的一部分或子集;SASE是零信任面向未来的重要场景。

目 录

1.零信任的提出与发展

1.1 零信任的提出

1.2 零信任的发展

2.SASE的提出与发展

2.1 SASE的提出

2.2 边缘的概念

2.3 零信任和SASE的对比

2.4 SASE的发展

3.ZTE的提出和策略

3.1 ZTE的提出

3.2 ZTE和SASE的对比

3.3 ZTE的推进策略

4.零信任与SASE的融合

4.1 零信任的演进路线

4.2 端到端零信任架构

4.3 网络安全的演进

4.4 结束语

一、零信任的提出与发展

01 零信任的提出

零信任概念是由Forrester首席分析师John Kindervag于2010年提出的。

后来,其继任者(即现任)Forrester首席分析师Chase Cunningham,将零信任丰富为“零信任扩展(ZTX)生态系统”。包含零信任用户、零信任设备、零信任网络、零信任应用、零信任数据、零信任分析、零信任自动化等七大领域。

图1-零信任扩展(ZTX)生态系统的七大支柱

为此,Forrester还专门提供了一整套《零信任安全手册》,由12篇系列文章(持续更新)构成,为客户顺利融入零信任扩展生态系统,提供全面的参考文档。

02 零信任的发展

回顾历史,零信任的发展并不顺利。历经十年,才获得普遍认可。

Forrester将零信任概念扩大为ZTX生态系统,是为了将零信任做大做强。而2020年8月NIST SP 800-207零信任架构指南的正式发布,无疑就是零信任最好的名片和广告。

2020年5月,美国总统拜登发布行政命令以加强国家网络安全,明确指示美国联邦政府各机构实施零信任方法。美国国防部零信任参考架构也终于公开发布,其运行概念图如下所示:

图2-国防部零信任参考架构

该图最显著的特点是中间的两大块,分别代表了用户侧访问控制(客户端和身份保障)和数据侧访问控制(数据中心企业)。是一个相当完整的零信任架构。

二、SASE的提出与发展

01 SASE的提出

当Gartner认识到零信任的重要性后,其副总裁分析师Neil MacDonald在2018年12月发布的报告《零信任是CARTA路线图上的第一步》中提出,将零信任项目作为CARTA(持续自适应风险与信任评估)路线图的初始步骤。试图将零信任纳入CARTA框架。随后,在2019年4月又提出ZTNA(零信任网络访问)概念,它相当于SDP技术路线,从覆盖面上看有点狭窄。

接着,Gartner分析师Neil MacDonald再次于2019年8月放出大招——在《网络安全的未来在云端》报告中,提出面向未来的SASE(安全访问服务边缘,Security Access Service Edge)概念,开辟了边缘安全的新天地。

此后,Gartner大力推广SASE概念,在不到两年的时间里,获得了很大共识。

在本届RSAC上,Cisco在《Getting Started With SASE Connect Controland Converge With Confidence》报告中的一张图,非常形象地说明了SASE的含义:

图3-Cisco对SASE的名称解读

可以看出:

SASE是集网络安全服务、下一代广域网、边缘计算于一体的云交付网络。

SASE的实现必须以安全、网络、订阅、云四大条件为基础。

SASE的难点:

在SASE的主要组成要素中,全球性分布式的边缘部署在实操层面中是最难的,而这也意味着对客户传统网络架构的重构。

02 边缘的概念

理解SASE的第一步,是理解边缘概念。在本届RSAC大会,Fortinet的议题《以面向所有边缘的安全驱动网络,增强混合劳动力》,对边缘概念解释得浅显易懂:

图4-对边缘的定义

上图的要点是:

边缘可以接触到物联网;

边缘在传统上是CDN(内容交付网络)提供商的优势领域。

03 零信任和SASE的对比

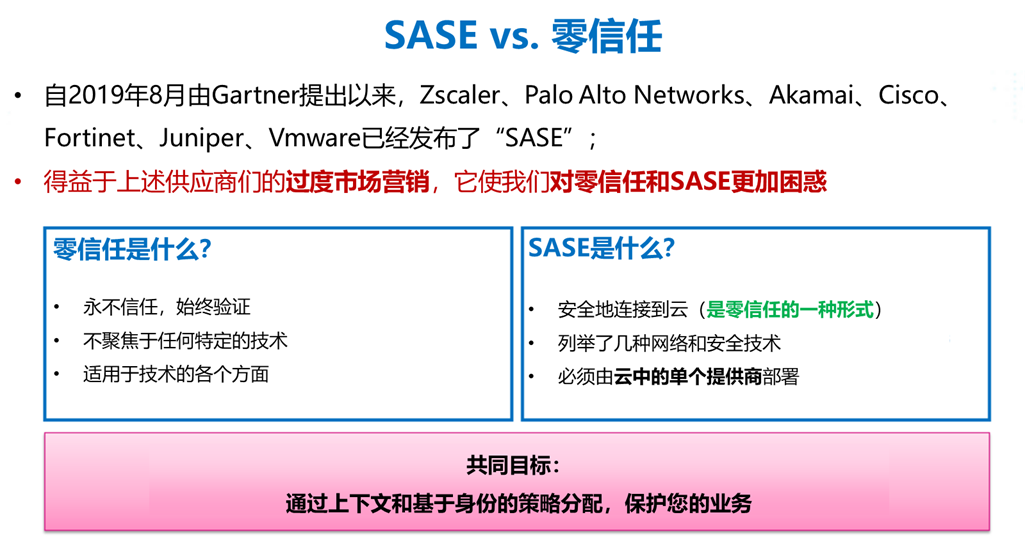

理解SASE的第二件事,是理解零信任与SASE的区别。在本届RSAC大会上,趋势科技在《混合云的零信任挑战:真相与神话》议题中,对此做了澄清:

图5-SASE和零信任的对比

上图中有句反话:“得益于SASE供应商们的过度营销,才使得我们对零信任和SASE更加困惑。” 笔者对此深有共鸣。

上图中的关键是:

SASE是零信任的一种形式;

SASE由单个供应商部署;

相对来说,零信任概念是比较宽泛的。

04 SASE的发展

在Gartner 2020年云安全炒作周期图中(因版权问题不便贴出),SASE已经站上希望之巅(Peak of Inflated Expectations)。但其深蓝颜色仍然表明,还是需要5-10年才能得以成熟。而且该图是针对国际而言的,在国内可能还要晚些。

值得期待的是,基于以下因素,SASE肯定会加速发展:

Gartner大力推动SASE模型;

Forrester开始跟进并提出ZTE(零信任边缘)模型(见下文);

零信任与SASE的融合趋势(见下文)。

三、ZTE的提出和策略

01 ZTE的提出

简单地说,Gartner的SASE(安全访问服务边缘)概念相当于“边缘安全”。Forrester很快认识到这个概念的前瞻性,于是在2021年1月发布的《为安全和网络服务引入零信任边缘(ZTE)模型》报告中,正式提出ZTE(零信任边缘,Zero Trust Edge)。

Forrester在该报告中指出,零信任主要有两类概念:

一是数据中心零信任:即资源侧的零信任。

二是边缘零信任:即边缘侧的零信任访问安全。而这正是ZTE(零信任边缘)。

Forrester零信任边缘(ZTE)模型如下:

图6-ZTE(零信任边缘)模型

02 ZTE和SASE的对比

2021年2月,Forrester在《将安全带到零信任边缘》报告中解释说:Forrester的零信任边缘(ZTE)模型与Gartner的SASE模型是相似的。而主要区别在于:零信任边缘模型的重点在零信任。

我们姑且将ZTE与SASE统称为“边缘安全”。既然ZTE与SASE相似,为什么Forrester还要提出ZTE概念?笔者认为,这正是Forrester的高明之处。Forrester通过引入一个通俗易懂的零信任边缘(ZTE)概念,就轻松地将SASE纳入了零信任版图。大家稍微想想就理解,虽然是同一回事,但"零信任边缘"(ZTE)要远比"安全访问服务边缘"(SASE)容易理解得多。

另外,笔者认为,ZTE和SASE在实施边缘安全的路径上有显著区别:

耦合程度区别:SASE强调网络和安全紧耦合,所以要求单一提供商提供全套SASE产品;ZTE强调网络和安全解耦,认为可以多个供应商集成。

实施路线区别:SASE强调网络和安全同步走;ZTE强调零信任先行,网络重构滞后。(参见下文)

笔者比较认同Forrester的思路,也就是网络和安全解耦的方式。在本届RSAC大会,趋势科技的安全副总裁Greg Young,在议题《怀疑论者指南》中,旗帜鲜明地表达了这种观点:"关于SASE、零信任、ZTE的定义,有些人会在里面添加网络技术,对此我表示怀疑。如果说一个零信任的解决方案里,谈论了很多关于SD-WAN的东西,你就要非常小心。我的零信任和SASE,当然要去适应和拥抱SD-WAN环境,但这并不意味着我自己一定要有SD-WAN。所以,对于把SD-WAN作为零信任解决方案进行售卖这样的做法,大家一定要非常警惕。"

03 ZTE的推进策略

2021年2月,Forrester在《将安全带到零信任边缘》报告中,针对ZTE/SASE的推进路线,特别指出:ZTE要先解决战术性“远程访问”问题,最后再解决战略性“网络重构”问题。原因在于,要重构企业网络结构,是个极大挑战,最好把这个硬骨头放到最后再解决。

具体而言,Forrester的“先战术、再战略”的推进思路如下:

第1步:先用ZTNA(即SDP型零信任)技术,解决远程访问问题;

第2步:再逐步追加其它的安全控制(如SWG、CASB、DLP);

第3步:最后使用SD-WAN技术,解决网络重构问题。

Forrester的边缘安全推进策略,显得相当务实,也更加重视零信任。相比之下,Gartner的边缘安全推进策略,就太理想化了。

四、零信任与SASE的融合

通过上面的解释,我们已经能够看出,Forrester正在将零信任和边缘安全融为一体(孙大圣已经被如来收入掌中)。

同时,我们注意到,在本届RSAC大会上,很多安全专家也已经在零信任和边缘安全相互融合的道路上做了探讨。

01 零信任的演进路线

在本届RSAC大会上,趋势科技在《混合云的零信任挑战:真相与神话》议题中,给出了通往零信任的各条路线:

图7-通往零信任的路线

上图可见:

Gartner提出的SASE和ZTNA都已囊括在零信任的范畴中;

Forrester的ZTE(零信任边缘)与Gartner的SASE已经统合在一起。

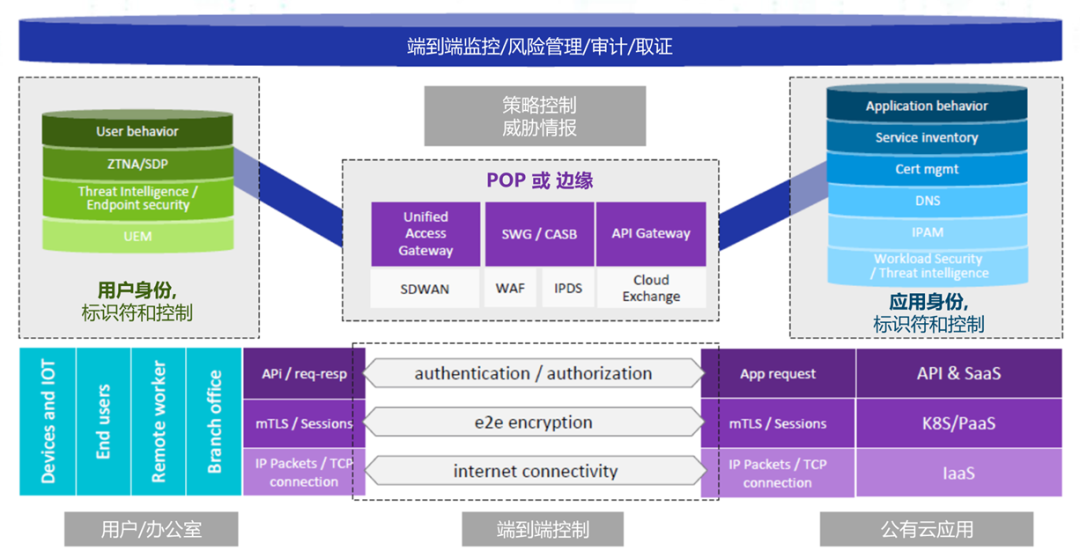

02 端到端零信任架构

在本届RSAC大会上,VMware在《零信任,零痛苦:一个具有内置安全性的实用实现》的议题中,给出了如下的端到端零信任架构:

图8-端到端零信任架构

VMware进一步给出了该架构的细节描述:

图9-端到端架构的组件

笔者认为,该图较好整合了零信任与边缘安全的概念。

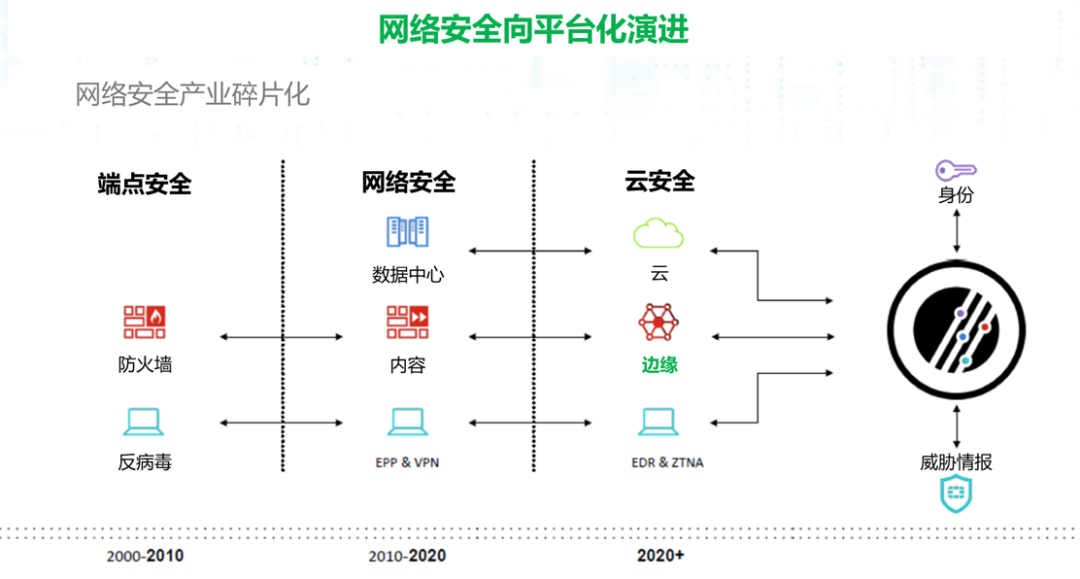

03 网络安全的演进

在本届RSAC大会上,Fortinet在《以面向所有边缘的安全驱动网络,增强混合劳动力》议题中,给出了网络安全由碎片化向平台化发展的路线:

图10-网络安全向平台化发展

该路线融合了零信任、边缘安全、平台化的思路,非常符合安全的演进观念。图中最右侧实际上就是安全大脑:

安全大脑有两类完全不同的输入:一是威胁类(攻防派);二是身份类(管控派)。覆盖了威胁分析和零信任分析的全场景。

安全大脑连接各类DR(检测与响应)探针:包括CDR(云DR)、EDR(端点DR)、NDR(网络DR)、边缘DR等,符合典型的XDR模型。

这种"XDR+零信任"内外兼修的安全大脑,正是未来的发展方向。

04 结束语

既然大圣(SASE)已经被如来(零信任)收服,建议少用令人费解的"安全访问服务边缘(SASE)"术语,直接使用"零信任边缘(ZTE)"就好了。否则,我们还将在这些概念之间反复缠绕。

声明:本文来自网络安全观,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。