渗透测试和网络安全公司Pen Test Partners的研究人员发现海运行业软硬件系统中存在大量脆弱性,这使得黑客能够远程跟踪、劫持,甚至“击沉”船只。

Pen Test Partners2017年10月开始对影响船只使用的卫星通信系统的脆弱性进行了研究,包括:通信和导航系统中的配置和漏洞。进而,该公司继续分析海运行业中使用的软硬件, 发现它们受到严重网络安全威胁。

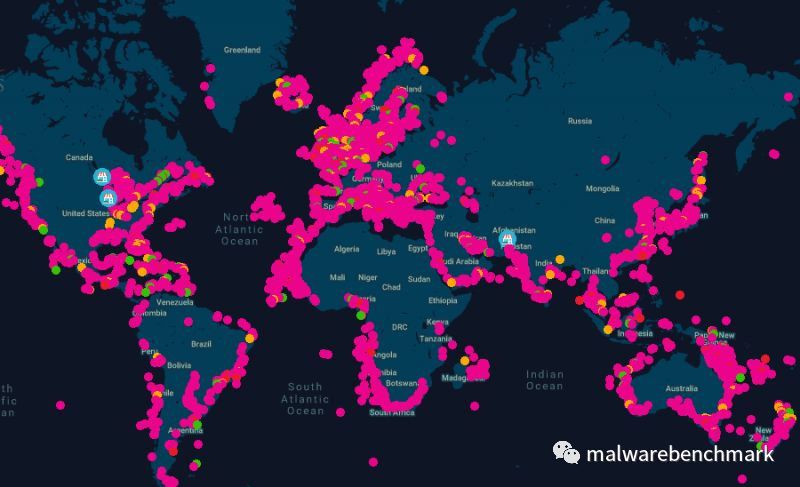

Pen Test Partners甚至创建了一个交互式地图, 可用于跟踪易受攻击的船只。该跟踪器将来自 Shodan的数据与 GPS 坐标相结合, 可以实时显示易受攻击的舰船。不过, 公司只会定期刷新地图上显示的数据, 以防止滥用。

卫星通信是将船舶暴露给远程黑客攻击的主要渠道, 虽然这些系统本身存在一些漏洞, 但主要的问题是:许多卫星通信终端继续使用默认凭据, 允许未经授权的用户获得管理员级别的访问权限。

通过在卫星通信终端上设置强度更高的管理员密码, Pen Test Partners披露的许多安全漏洞都可以减轻。研究人员发现的其他严重问题已被报告给Cobham(厂商), 其一个终端被用于实验。

据研究人员说, 一旦攻击者获得了对终端的访问权, 他们就可以更换固件, 因为缺少适当的验证检查,或者可以将其降级为更旧和更容易受攻击的版本, 并且可以编辑在终端上运行的 web 应用程序。专家们还发现配置文件中的管理密码保护不力。

研究人员警告说, 更大的问题是一旦攻击者进入了卫星通信终端, 他们就可以向其他系统横向移动,其中之一是电子海图显示和信息系统 (海图), 船舶用其进行导航。

而由于电子海图可以直接连接到自动驾驶仪功能, 黑客入侵这个系统可以让攻击者控制一艘船。

"我们测试了20多个不同的电子海图设备, 发现了各种疯狂的安全漏洞。大多数运行的旧操作系统, 包括一个在军队广泛应用的设备仍然运行 Windows NT “, Pen Test Partners研究员肯蒙罗称。

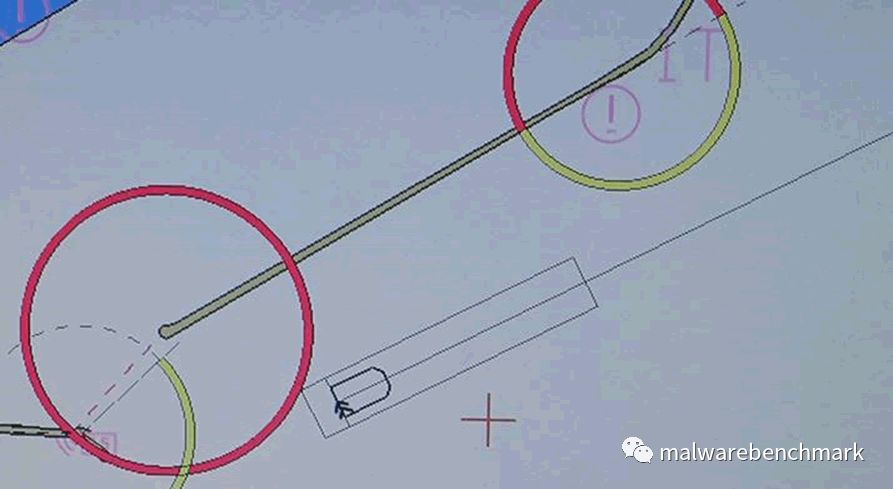

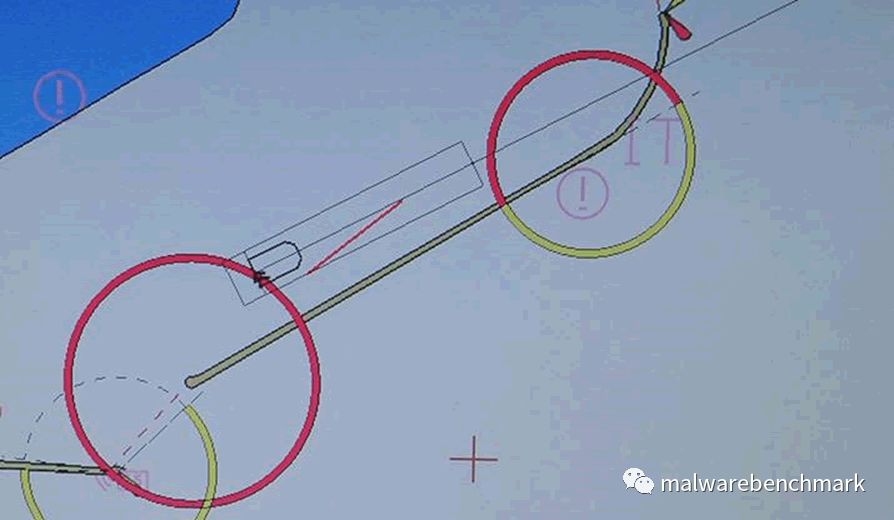

电子海图系统的配置界面很差, 使得攻击者能够在船上欺骗 GPS 接收机的位置, 使船只 "跳跃" 到稍微不同的位置。

重新配置电子海图也可以使攻击者通过自动识别系统 (AIS) 跟踪器改变其他附近船只所看到的目标船的大小。

"所以, 可以简单地用利用脆弱的配置界面欺骗电子海图, 把它诱骗偏离航道 ", 蒙罗解释道。"其他船舶的 AIS 将提醒船上的船长碰撞的情况。而被串改的AIS不会。如果在一个繁忙的, 狭窄的航运车道,发生碰撞,例如:英吉利海峡, 可能会开始影响我们的供应链。”

Pen Test Partners描述的另一个攻击场景针对的是船上的操作技术 (OT) 系统的攻击。这些系统用于控制转向, 发动机, 压载泵和其他组件, 并通过 NMEA 0183 协议通信。

由于通过 NMEA 0183 发送的邮件不使用任何身份验证、加密或验证, 因此, 中间人 (MitM) 攻击者可以修改数据, 例如, 插入小错误, 导致船舶在自动驾驶仪时改变航向,研究人员警告说。

"一直在卫星连接的出现已经暴露了运送到黑客攻击。船主和运营商需要迅速解决这些问题, 否则会发生更多的运输安全事故。我们只在电影里看到的东西很快就会变成现实, "蒙罗总结道。

详见:

https://www.pentestpartners.com/security-blog/hacking-tracking-stealing-and-sinking-ships/

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。