7月7日,奇安信集团在京发布域名安全体系研究报告及“安全DNS”公共服务QDNS,为政府、企业以及个人用户提供全方位的域名安全防御服务与解决方案。

据介绍,在试运行阶段,仅2021年6月,奇安信安全DNS已对公众提供域名解析服务570亿次,解析域名近2亿,拦截威胁域名请求1800万次,涉及威胁域名15万。

作为互联网重要的基础设施,域名系统(DNS)安全甚至会影响关键信息基础设施的安全和国家安全。奇安信集团副总裁陈华平表示,基于奇安信长期的研究和实践发现,DNS成为网络威胁流动管道的同时,也可以作为感知网络威胁并实时阻断的第一道防线,奇安信也一直在DNS安全领域持续投入研究。

域名安全体系研究报告:DNS重大事件敲响国家安全警钟

清华大学-奇安信联合研究中心主任段海新详细介绍了域名体系安全及生态研究报告(以下简称“报告”),他指出,DNS的安全和可靠运行对互联网及所有网络应用都至关重要,是各类地下产业实施非法线上活动的重要途径,甚至成为某些国家之间网络争端的焦点,DNS体系的一点小问题往往是互联网上的大问题。

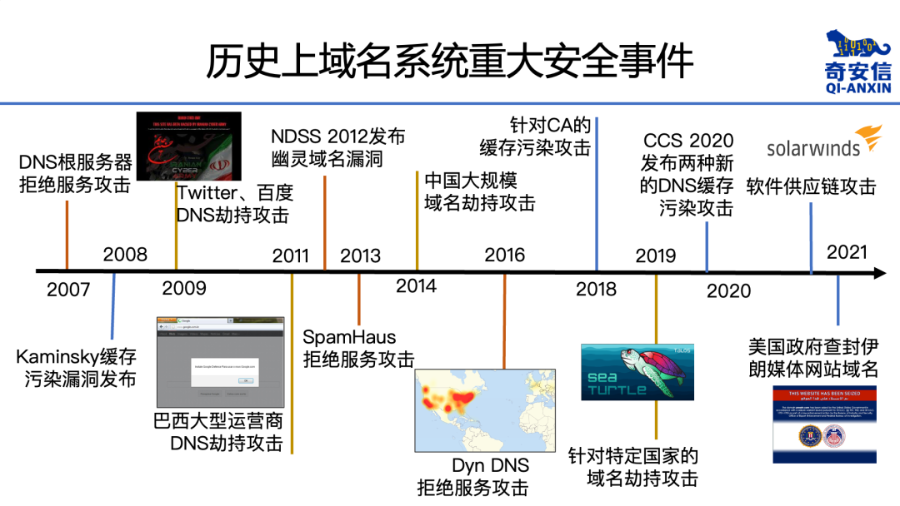

报告盘点了历史上发生过的域名系统重大安全事件和技术进展,并发布了域名体系安全最新测量结果。

图 历史上域名系统重大安全事件

研究团队所做的测量报告显示,DNS劫持问题仍然广泛存在,在全球2691个自治系统中,有198个自治域(AS)检测到了DNS劫持,在中国356个自治系统中,有61个AS检测到了DNS劫持。在DNS加密验证部署方面,全球前1万个网站有38.14%网站支持域名安全验证的DNSSEC,中国前1万的网站中仅有13.88%支持DNSSEC。

作为网络安全产学研深度融合的典范机构,清华大学-奇安信联合研究中心联合奇安信威胁情报中心还在发布会上介绍了DNS根节点测量、美国查封伊朗媒体域名事件分析、域名窃取风险测量、APT活动分析、奇安信互联网安全域名排名等多个方向的实践与研究进展。

QDNS完善DNS安全生态,试运行期间效果显著

作为DNS安全威胁的缓解和解决方案,奇安信集团羲和网络安全实验室负责人郑晓峰表示,奇安信安全DNS(QDNS)基于奇安信威胁情报中心商业威胁情报,能够对APT攻击、勒索软件、窃密木马、远控木马、僵尸网络、网络蠕虫、恶意下载、黑市工具、流氓推广等几十种网络威胁请求进行有效检测和阻断;产品使用的恶意域名库由多名安全专家、应急专家动态更新维护,保障了对最新威胁的实时防护能力;产品威胁请求阻断充分考虑域名解析过程,能有效阻断DNS隐蔽通信并防止用户信息泄露。

此外,QDNS的递归解析能力使用了自主可控的国产化DNS递归解析软件,该软件可完全替换BIND、Unbound等国外开源DNS递归软件并全面支持国产操作系统,国产化CPU平台,目前累计完成超过1万亿次递归DNS解析依旧保持稳定。

在试运行期间,奇安信QDNS就已产生了明显的效果:仅2021年6月,奇安信QDNS已对公众提供域名解析服务540亿次,解析域名近8亿,拦截威胁域名请求1800万次,涉及威胁域名16万。

未来,QDNS将推出面向企业、团体机构的安全DNS解析服务,提供DNS解析日志分析、资产分析、恶意域名拦截记录分析、子域名窃取风险检测、DNS隐蔽通信检测等服务,为企业安全建设提供基础保障。

安全DNS服务仅仅是DNS安全生态中的一个组成部分,未来,奇安信将充分发挥在网络安全领域的技术和行业优势,以安全DNS服务为基础,面向政企机构提供全生态链的网站安全防护体系。

CNNIC、中国信通院、中国电信、中国联通、中国教育网、中国科技网、北京邮电大学、北京理工大学、东南大学、山东大学、中国海洋大学、中国人民公安大学、华为、浪潮、用友、麒麟软件、迈普、京东方、世纪互联、首都在线、二六三企通、云盾智慧等行业主管机构、运营商、高校、信息化企业、安全企业等近百名嘉宾参加了本次发布会。

•清华大学-奇安信联合研究中心:由清华大学和奇安信集团共同成立的联合研究中心,该中心在网络空间安全领域,充分利用清华大学网络研究院的学术研究和技术开发实力,结合奇安信科技集团的行业与产业优势,联合成立面向网络空间安全领域国际学术的发展和国家战略的需求,共同开展网络空间安全前沿技术研究和开发。联合研究中心将重点研究下一代互联网安全体系结构安全、IPv6和下一代通信协议安全、大规模网络安全态势感知、大数据和人工智能安全、软件漏洞挖掘、物联网安全等。

•奇安信威胁情报中心:奇安信集团旗下的威胁情报整合专业机构。该中心以业界领先的安全大数据资源为基础,基于奇安信长期积累的核心安全技术,依托亚太地区顶级的安全人才团队,通过强大的大数据能力,实现全网威胁情报的即时、全面、深入的整合与分析,为企业和机构提供安全管理与防护的网络威胁预警与情报。

附:奇安信DNS安全威胁研究工作

1、根节点监测

DNS根是域名体系树形结构的起点,是互联网唯一的集中控制点。基于ICANN数据统计发现,截至2021年7月3日,全球共13组1397个根节点(Instance)。部署在美国的根节点数量实际占全部根节点的21%,部署在中国(包括港澳台)的根节点数量全球前5,但只有2.8%。国内部署的五个根F、K、L、J和I,共 21个节点;但是解析服务器究竟选择了国内、还是国外的哪个根,有多少对根的DNS查询出境访问,目前并不是很清楚。

清华大学-奇安信集团联合研究中心对根节点的选择策略进行了大量的分析和实证测量。测量表明已部署的国内节点发挥了重要作用,对这五个根的解析延迟大大降低,是其他根查询延迟的1/10到1/3。但是,即使部署国内根的DNS查询,也并非都选择了国内的节点,仍有大量的根节点的查询出境。测量期间发现还发现国内部署的有些根节点并没有发挥作用,另外国内的根节点大都是本地部署,不能给其他运营商提供解析服务。

2、美国查封伊朗媒体域名事件技术分析

近期美国司法部查封了伊朗的一些媒体网站的域名,引起了许多关注和讨论。奇安信研究人员梳理了三种常见的查封已注册域名途径,并针对此次事件的相关技术流程进行分析。分析报告表明,查封是美国执法部门要求域名注册局(registry)执行的,与注册商(registrar)无直接关系。并对美国执法部门是否可以通过类似途径查封互联网上所有的域名,域名被美国政府“查封”后是否还有恢复的可能性等重点关注问题进行了讨论和解答。

3、域名窃取:隐蔽的角落与被遗忘的数字资产

域名窃取(domain takeover)是指利用被弃用但是未删除的解析记录获得域名控制权。攻击者实现域名窃取后,域名所有者失去对域名的控制却并不知情,用户依旧认为域名属于原有的控制者,但攻击者可进一步实施钓鱼攻击、窃取敏感信息、传播恶意软件等攻击行为。

针对该风险,奇安信技术研究院进行了全球范围内域名被窃取风险测量,测量报告表明:第三方服务域名中有超过10万个可接管域名,公有云IP池中有超过12万个可接管域名,包括微软集团域名约150个,国外高校域名约260个,各国政府域名130个,23%的公有云IP存在可被窃取的域名指向。

应对域名窃取问题,域名管理者应做好DNS配置管理工作,定期删除或更新指向被弃用的网络资源的DNS记录、避免硬编码的IP或domain;同时,奇安信将持续提供域名窃取检测服务帮助发现域名窃取风险,企业用户可直接通过奇安信安全DNS产品检测子域名窃取风险。

4、基于网络资源的APT活动分析

本报告介绍了APT的基本概念和当前活跃组织,通过结合钻石模型和网络杀伤链模型的分析框架提出分析方法论,解析威胁相关的实体元素,梳理实体关系构建知识图谱。

基于奇安信技术研究院强大的基础数据,整合开源和商业数据资源,通过将方法论应用实践取得了有效的实战成果,如XCodeGhost供应链攻击事件溯源、毒云藤APT组织新控制域名发现、某APT组织的网络资源拓展、海莲花组织基于证书数据的分析拓展、印度来源多个组织之间的归属分析等。方法论与案例体现了强大的APT发现、溯源、关联及跟踪能力,产出的成果也为安全DNS的威胁阻断提供强有力的支撑。

5、奇安信互联网安全域名排名SecRank

互联网域名排名在网站影响力评判、白名单域名等多个应用场景有重要使用价值。然而当前的Alexa、Cisco umbrella排名大多存在不稳定、区分度不够、方法不透明且非常容易被操纵等问题。

奇安信技术研究院基于海量PDNS数据,提出一种全新的域名排名算法,并发布了SecRank域名排名列表。该方法从活跃周期和请求量维度确定每个IP地址的域名偏好排名,并从域名多样性和IP地址总请求量维度确定IP权重,通过合适的投票算法确定了更准确地反映国内域名状况的排名,相比目前已有的域名排名结果具备更好的抵抗操纵能力和稳定性。

▶目前SecRank排名已面向公众开放下载:https://secrank.cn/topdomain

声明:本文来自奇安信集团,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。