■ 零信任无疑是最近网络安全领域的热词,其热度之高,不但产业界趋之若鹜,甚至到了影响政策的层面。例如,美国总统拜登前不久签发的行政令中,提到了用零信任保护云计算的安全。这就是“美国总统强推零信任”这一传闻的由来。在我国多个地方的“十四五”网络安全规划中,有的甚至将“零信任”作为技术发展和产业增长的重要方向。最近几天连续召开的几个网络安全大会,更是对零信任推崇至极。更有甚者,将零信任看作数据安全时代的整体解决方案。俨然,“零信任”的兴起已经成为信息安全领域的一大“现象级”事件。

作为一名“小贝说安全”团队的技术人员,我始终对网络安全产业这个圈子保持着敬畏。毕竟,网络安全是高技术对抗,对抗要有物质基础,产业是供给侧。这种敬畏数十年如一日,无论庙小还是庙大、池浅还是池深。但我必须承认,最近一两年“零信任”的大红大紫让我对这个圈儿有了一丝疑惑:理性在这个圈里还占多少?这种疑惑在今天达到了一个顶点,因为据说零信任在某安全大会上搞出生态来了。但我知道,这还不是零信任的高光时刻,因为过几天还会有一个安全大会,零信任坐等被封神。

江山代有才人出,各领风骚数百年。网络安全领域新词频率可是比这个快多了,各领多长时间不知道,但谁也没有领到能和“网络安全”本身划等号,零信任独此一份。如今业内言必谈零信任,既然如此,怀着对零信任的敬畏,我也汇报一下本人的学习体会。

一、“零信任”发明人是怎么说的?

人们吐槽语文考试时常常用一个梗:出题者问,古人写某句诗时是怎么想的?于是有人调侃,这有标准答案吗?诗人当时怎么想你如何能知道。

所幸零信任的发明人还活着。我们还真的能知道他当时怎么想的。

1994年4月,Stephen Paul Marsh在斯特林大学的计算的安全性博士论文中创造了“零信任”一词。Marsh的工作是对信任的彻底研究,他认为零信任是一种有限的东西,可以用数学结构来描述,而不是简单的对抗性或纯粹的人类现象。Marsh推测,在保护计算系统、应用程序和网络方面,零信任胜过不信任。

到了2010年,另一大神John Kindervag创建了Zero Trust Model of Cybersecurity(网络安全零信任模型)。人家当时就说的很明白,零信任有几个核心概念:

(1)安全设备上不再有可信和不可信的接口。

(2)不再有可信和不可信的网络。

(3)不再存在可信和不可信的用户。

(4)要求信息安全专业人士将所有网络流量视为不可信。

(5)信任是一个概念,需要构建一种新的信任模型。

白纸黑字,零信任的目的是通过改变信任模型减少内部人员滥用的诱惑,提高网络犯罪在得逞之前被发现的几率。因为以前人们习惯认为,经过了边界访问控制后,内部的人/进入内部的网络流量都是可信的了,或者说验证过一次身份后这人就一直可信了。但实情并非如此,内部人员干坏事的多了去了。所以John觉得,要更新一下对“信任”的认识。

请注意,John没有说,别的安全措施甚至边界安全措施就不必再用了,更没有说这个世界不再需要信任了。

显然,这是一种理念和策略。是无数种安全理念中的一种。我们可以找出很多有意义的网络安全理念。例如已经被《网络安全法》写进去的这句:网络安全设施与信息系统要同步规划、同步建设、同步使用。

但凭什么就零信任一飞冲天了呢?它好听,投资者觉得它能炒起来。当然,它也赶上了好时候,那就是云计算、大数据技术的发展,使传统的信息系统边界变得模糊,客观上需要变革传统的网络安全方法和理念。

零信任赶上了好时候,但它的创造者没赶上。John可能恨不能生在中国——他万万没想到零信任在中国火成了这个样子。于是11年后的今天,John对零信任进行了反思,并强调:不要把零信任称为产品,也不要试图围绕零信任创建一个标准——“零信任”是一种策略。

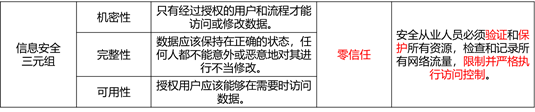

笔者非常认同“零信任是一种安全策略的说法”。甚至可以说,零信任是网络空间安全最基础的防护策略。不就是因为觉得不安全,人们才去搞安全的吗?那以后我是不是可以发明一个“零安全”?可以把零信任的核心同信息安全基本属性(机密性、完整性和可用性)进行对比,有什么本质区别呢?无非就是,以前在边界处一次性验证身份和授权,现在则不指望边界了,也不靠一锤了买卖了,随时验证每一个用户和每一次访问请求。但该验证不也是验证吗?该进行访问控制不也是进行访问控制吗?无非就是个时机、场所、频率问题,何必搞得神神秘秘的?有什么颠覆性?

二、难道零信任“火”以前,就没有针对“不信任”的安全解决方案吗?就都是“信任”吗?

本质上,零信任是信任策略中不信任的一类。它并没有否认信任,只是某种场景下的一种信任模型。在其大红大紫之前,我们在安全领域最常见的信任实现方式是黑白名单。甚至,人们从来就没有说过边界内的一切都是可信的。否则,美国国防部当初提出BLP访问控制模型干什么?进了国防部后,难道国防部长和普通士兵都可以阅览同样的文件?那显然不是,要根据BLP模型做访问控制判断。这其中当然存在着“不信任”,例如普通士兵就不被信任可以阅览国防部长的文件。

当然,零信任支持者说了,你前面那个例子没有说服性:在BLP模型中,国防部长和普通士兵的安全级是确定的,此后根据安全级进行强制访问控制,但零信任的安全策略是动态的,不像以前,国防部长的安全级只要确定后就没有人怀疑和持续验证了。

这话没错。可不要忘了,还有个Biba访问控制模型。在Biba访问控制模型中,存在5种策略,其中四种都是主客体安全级动态变化的。Biba模型什么时候提出来的?将近30年前!

我可以完全自信地拿以前的访问控制模型同零信任作对比。因为零信任本质上就是一种访问控制策略,根本代表不了网络安全的全部!

作为安全工程师,我们常常部署访问控制技术方案。这些方案中,基于不同场景,对用户/流量的信任程度各有不同,因而解决方案各异。相比于以前,人们依然要在网络安全解决方案中部署访问控制解决方案,只不过信任策略同以前更严苛而已。换句话说,最初只在院门口安排警卫查证件,后来进院后在每个楼门口安排警卫查证件,现在改成安排流动哨对院里每个人随机查证件。

但你能说,以前就是“全信任”吗?

我还想问,在大门口查证件的见得多了,但真的有必要都改成流动哨查证件吗?不考虑应用需求?不考虑实施成本?

三、零信任的核心是策略的动态性,这个动态性与“网络安全环境因素”密切关联,但以前的“统一威胁管理”等难道是摆设?

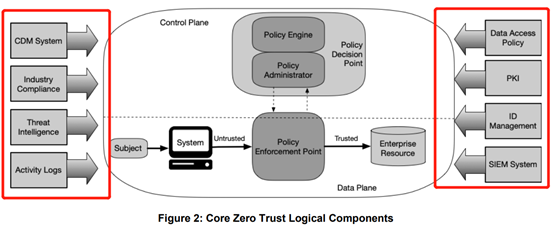

如果说零信任在实现上有什么特点,策略的动态性倒是可圈可点(但如前所述,这也绝不是新东西)。很多时候,其基于环境因素对访问控制策略进行动态调整。这个环境因素往往指“脆弱性”、“威胁”、“风险”、“安全事件”等。美国国家标准和技术研究院(NIST)提出的“零信任架构”中,已经指出了安全数据来源至少包括下图所示的红色边框里面的内容。

来源:零信任架构(NIST Special Publication 800-207)

来源:零信任架构(NIST Special Publication 800-207)

但当年从SOC(安全运营中心)起,到统一威胁管理、态势感知,不就折腾的是同一种东西吗?古有纸上谈兵,今有新词里谈安全。网络安全产业界对技术创新的贡献太大了,大到科技强国就靠这个圈了。

Gartner在2017年提出了CARTA(持续自适应风险与信任评估),声称为更好落地实现零信任提出了方案。其旨在通过对全网的安全数据进行分析,实时且动态的权衡安全风险,为零信任控制器的“下一步操作”提供策略支撑。至于后续操作是阻断主体还是客体,这和业务场景有很大的关系。那么,我把它叫做“态势感知”行不行?或者用一个更早的词“主动防御”行不行?

更不用说,安全大数据的分析和处理本来就是目前的技术难点。态势感知平台、安全大数据平台、日志审计平台等集中审计内设备,误报率80%是常态,在这样的大环境下,极难实现真正意义上的CARTA。

但这难不倒咱安全厂商。既然零信任策略有很多难以实现的内容,那安全厂商们就顺理成章找到了更多“过渡性的应用场景”。例如,4A是一个场景,单点登录是一个场景,SDP也是一个应用场景。由此可见,所有与身份认证、访问控制有关的场景都可以称之为“目前我们所能实现的零信任”。

好了,现在情况分成了几种,一种是企业真的在搞零信任,只是实现起来确实有难度,但他们值得敬佩,别过分夸大其词就行。另一种是企业蹭零信任热度,压根自己都不知道什么是零信任,反正贴上去再说。

四、零信任不是产品、不是系统,就是个策略、是个方法,且仅仅是一种策略、一种方法

你见,或者不见我,我就在那里,不悲不喜。

一样的,有没有零信任,系统都在那里,产品都在那里,解决方案都在那里,无非产品和解决方案实现什么样的策略而已。很多时候,人们要信任组织,要信任父母,要信任第三方机构,因为人类的认知就是靠信任权威才建立起来的。但也有的时候,人们对电话里自称的公检法机关人员不能信任。这是场景不同而已。如果谁说,一切都不可信任了,没有再值得信任的了,那是居心叵测。如果谁说,怀疑一切一定要比信任一切要好,那也是不切实际。

如前所述,零信任策略的实现和业务(主体、客体)极度耦合。目前,市面上比较成熟的零信任最佳实践主要来自于甲方、甲方+乙方(少数)。网络安全厂商作为乙方,调门还是不要太高了。

在零信任的场景下,乙方更多是扮演工具的提供者的角色,即,为主体和客体之间提供“串接工具”(乙方所谓的零信任相关产品及乙方的开发人员)。零信任最有名的实践是BeyondCorp,它的开发者是Google——全球顶级的技术公司,“串接工具”和部分主体、客体都是由Google自己提供。

如若甲方要完全依靠乙方真正实现零信任策略,那么首先甲方的应用系统就必须按照乙方的策略管控要求进行标准化设计和改造。系统部署完成后,其次就是一大堆安全数据的采集和整合。上下文关联、自适应调整是零信任的灵魂,安全数据质量不高、人员数量不足、人员能力不够,是现阶段甲乙双方安全运营人员真实的现状,也是严重制约零信任策略的有效应用的因素。

文末,我们祝零信任心想事成!

声明:本文来自小贝说安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。