学界研究人员发现16个安全漏洞“BrakTooth”,影响众多流行SoC芯片组中的蓝牙软件堆栈;

这些蓝牙软件堆栈广泛存在于笔记本电脑、智能手机、工业及物联网等设备的1400多种芯片组当中;

这一系列的蓝牙安全漏洞可用于崩溃、冻结或接管易受攻击的目标设备。

一组安全研究人员本周发布了影响蓝牙软件堆栈的一组共16个安全漏洞,这些漏洞来自多家重要供应商的片上系统(SOC)。

这批漏洞被统称为BrakTooth,攻击者可以利用致使目标设备崩溃、冻结,甚至在最糟糕的情况下执行恶意代码并接管整个系统。

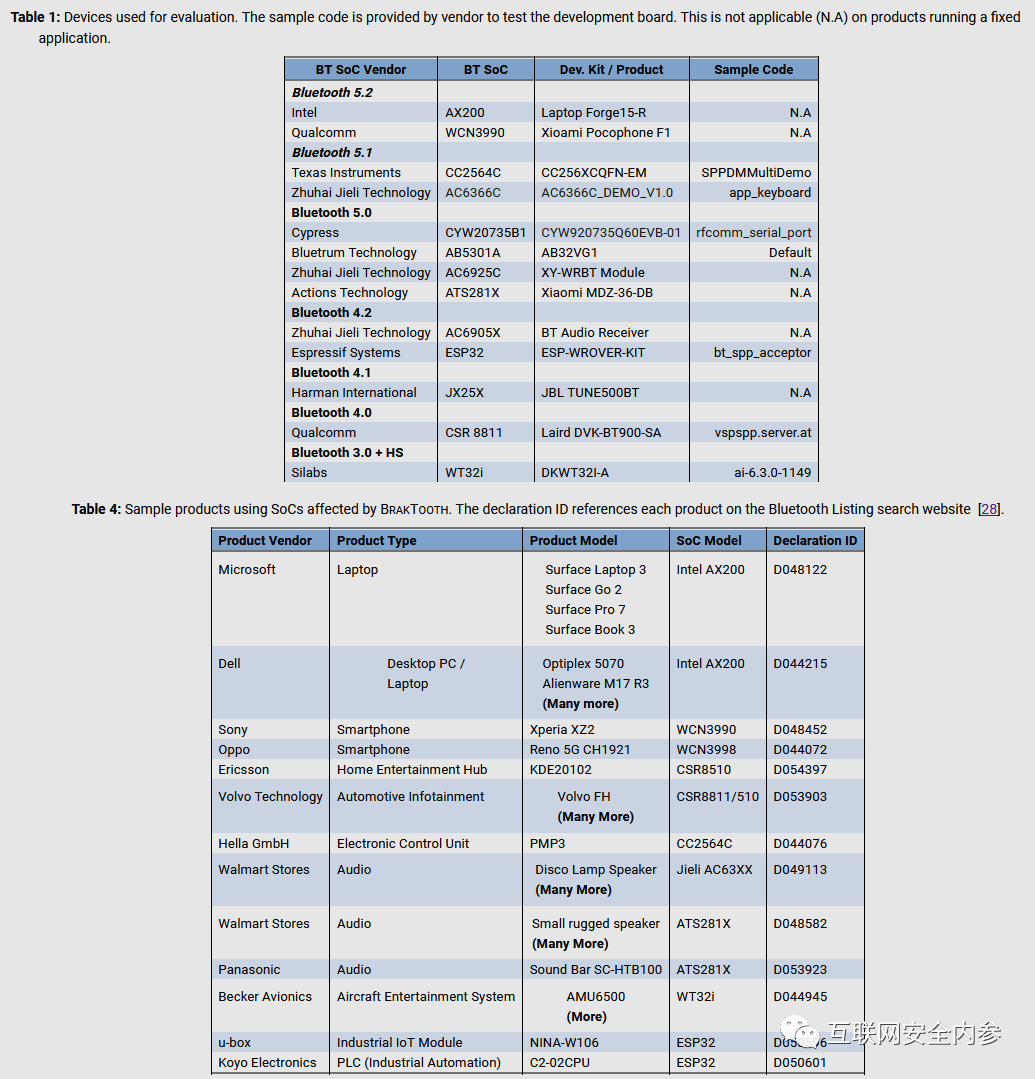

研究人员们还表示,在测试中他们仅仅检查了来自11家供应商的13种SoC板配套蓝牙软件库。

而随后的研究又发现,这些蓝牙固件广泛存在于1400多种芯片组当中。这些芯片组被用作各类设备的基础,包括笔记本电脑、智能手机、工业设备以及多种智能“物联网”设备。

不同设备上的BrakTooth漏洞严重程度有所区别

此次受到影响的设备总量据信将达到数十亿,但具体影响则因设备的底层SoC板与蓝牙软件堆栈而有所区别。

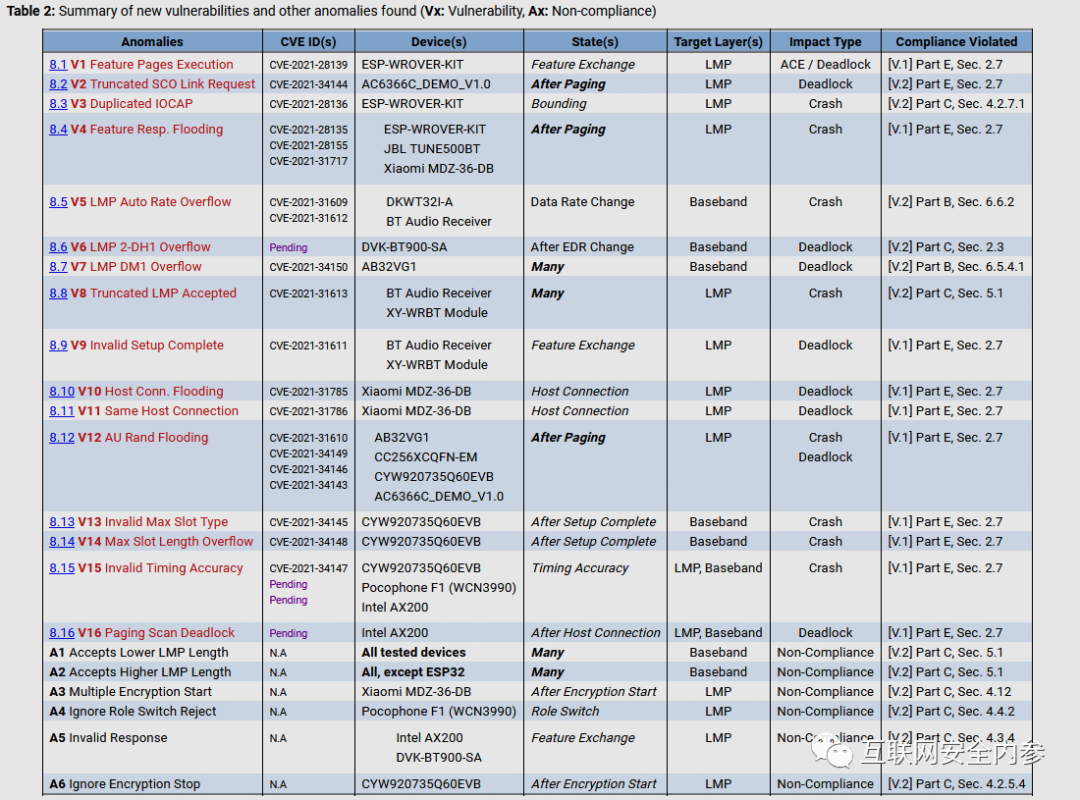

BrakTooth系列漏洞中最严重的是CVE-2021-28139,它允许远程攻击者通过蓝牙LMP数据包在易受攻击的设备上运行自有恶意代码。

根据研究团队的说法,CVE-2021-28139会影响到构建在乐鑫科技ESP32 SOC板上的智能与工业设备,而且肯定也会影响到这1400种商业设备中相当一部分采用相同蓝牙软件堆栈的具体产品。

其他BrakTooth问题相对不那么严重,但影响仍然存在。例如,其中几项漏洞可用于通过错误格式的蓝牙LMP(链接管理器协议)数据包淹没目标设备,借此使智能手机及笔记本电脑上的蓝牙服务崩溃。

易受这些攻击影响的产品包括微软Surface笔记本电脑、戴尔台式机以及多款基于高通芯片的智能手机。

此外,攻击者还可以使用截断、超大或无序的蓝牙LMP数据包令目标设备彻底崩溃,迫使用户进行生动重启。

研究团队表示,所有BrakTooth攻击均可以使用价格低于15美元的市售蓝牙设备实现。

研究团队从所测试的13款SoC芯片组中总计发现16项漏洞。

不少供应商仍然无动于衷

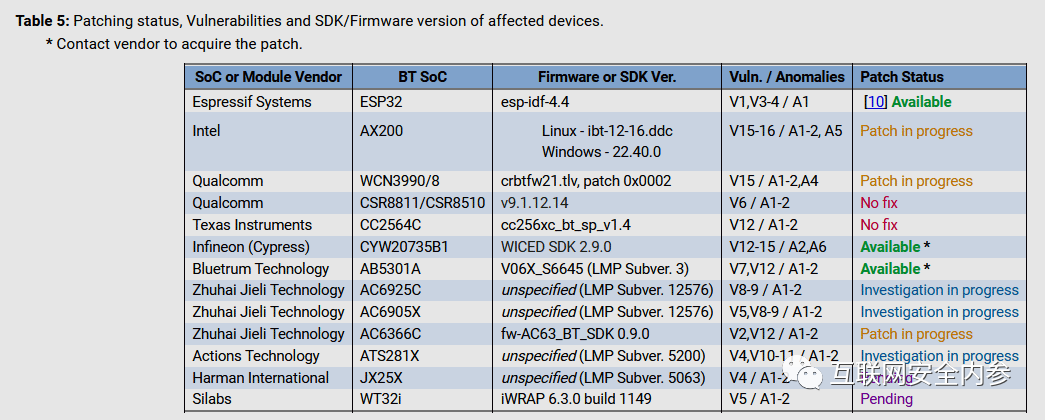

研究人员们在通报这些安全问题的几个月之前,就已经把自己的发现分享给全部11家供应商。

尽管预留了90多天的警报周期,但还是有不少供应商未能及时发布补丁。

截至目前,只有乐鑫、英飞凌(前赛普拉斯)和Bluetrum发布了补丁,德州仪器则表示他们不会解决影响其芯片组的安全缺陷。

其他供应商承认研究人员的发现,但无法确认安全补丁的确切发布日期,理由是需要更多时间调查每项BarkTooth漏洞会对他们的软件堆栈及产品组合造成怎样的影响。

负责制定蓝牙标准的蓝牙特别兴趣小组发言人在采访中表示,他们已经意识到这些问题的存在。但由于跟标准本身无关、完全是来自各厂商自己的实现方案,所以他们无法向供应商施加压力。

由于补丁尚未完成,研究团队表示不打算发布任何概念验证代码以重现BrakTooth攻击。相反,他们发布了一份Web表单,各供应商可以与他们联络并申请代码以供内部测试。

关于本文发表之后各相关补丁的具体信息,以及关于BrakTooth漏洞的技术细节,可以访问专用网站

https://asset-group.github.io/disclosures/braktooth/

参考来源:https://therecord.media/billions-of-devices-impacted-by-new-braktooth-bluetooth-vulnerabilities/

声明:本文来自互联网安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。