0x00

前段时间接到一个金融行业的项目,刚开始到是金融行业后内心是拒绝的,所以就在本篇文章记录一次金融行业的攻防演练过程吧。

0x01

由于金融行业很多系统都是自建的,前期批量梭哈无效。硬刚业务站又要安装各种控件,还有各种抓不到数据包、数不清的加密、各种要求注册才能访问。

于是我们将目光放到了一些常见的系统上,发现他们的邮件系统是某第三方提供的邮件系统。

既然有邮箱,尝试一波邮箱历史漏洞无果,那么开始准备爆破吧。

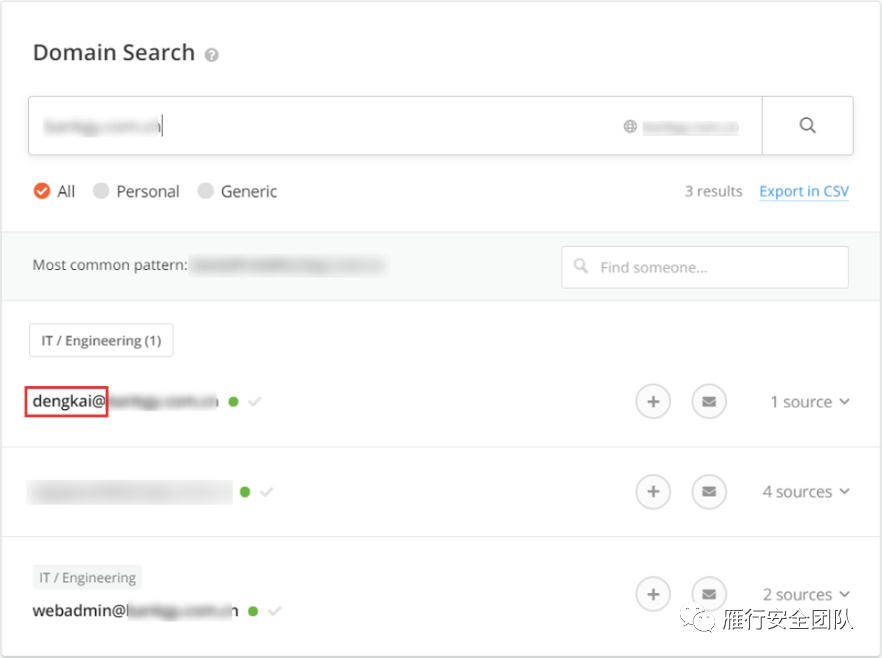

为了搜集邮箱规则,在baidu、google和github上都快翻烂了也没找到。。。

最后通过Hunter,得到邮箱用户名规则。

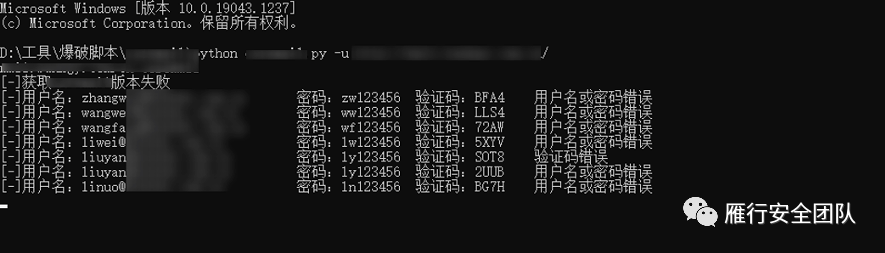

根据规则生成TOP500用户名和密码字典,直接用脚本开冲。

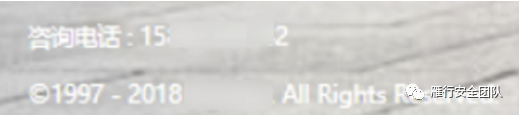

在爆破的同时,发现网页右下角有个非常不起眼的咨询电话。

查了一下手机号的归属地发现和目标单位所在的城市一致,判断手机号应该是管理员的手机号。

0x02

既然有了管理员的联系方式,那就在等待爆破的同时,对管理员进行一波社工吧。

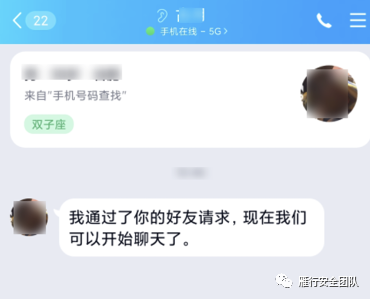

通过手机号可以搜到对方企鹅号,但是有验证问题。

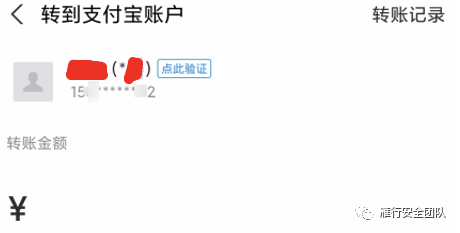

那么怎么通过手机号得到使用者的真实姓名呢,哎,支付宝的转账功能就可以。

这位哥哥昵称就叫弓长(化名),猜了一次就中了。

直接回答验证问题,有了管理员的社交好友,就可以对管理员去钓鱼或者套话了。

加上管理员之后,确定好自己的虚拟身份,与交谈的话题。

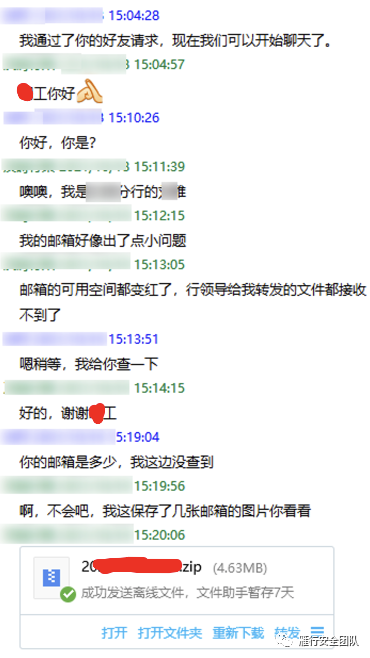

我把自己当作分行的普通一位员工(因为邮箱管理员应该是在总部,冒充成管理员认识的人就尴尬了)。对方是邮箱管理员,话题就从邮箱作为切入点。

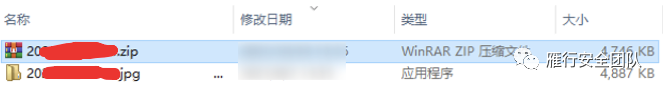

制作免杀马,因为对方是运维,肯定多少懂一点,所以用大量空格插在文件名中将.exe顶到后面。

可惜,估计是暴露了。对方接收了文件,但是迟迟没能上线。。。

0x03

等待对方上线的同时,把对方的朋友圈从头到尾刷了一遍,又搜集到一些信息。

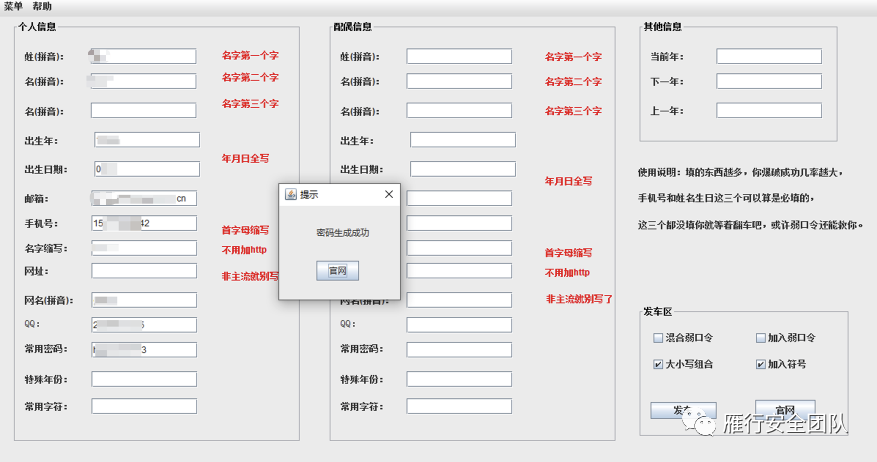

利用搜集到的管理员的所有信息,生成密码字典。

爆到第1966次的时候,成了(泪牛满面x1 )

)

搜集了一份通讯录,翻阅来往邮件找到了一份员工信息表。

回头看了一眼还在爆破邮箱的脚本,默默的暂停了。。。

通过搜集的信息再生成密码本, 最终是爆破出了6个人的邮箱。(果然还是得精准爆破)

然后一封邮件一封邮件的翻,找到了VPN的地址和默认的VPN口令规则。

0x04

尝试用那6个人的邮件密码去登VPN,结果都凉了。我:???

因为已经有了目标详细的人员信息,那就写个脚本用这些信息,按照邮件中所述的密码规则,还原一下默认的VPN口令接着试呗。(泪牛满面x2

)

)

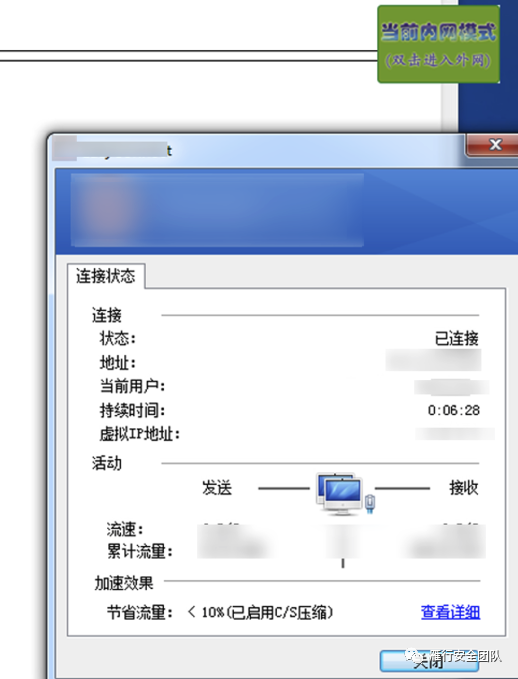

随后把进展同步给了项目经理,经过项目经理跟甲方的一番交涉,给了我们三个字“可以改”(jinneiwang)。

但是VPN连上后只能访问OA,而且还需要登录。

这时的OA口令就好爆破多了,直接使用前面的密码手动尝试,很轻松的就登进去了。

通过OA又找到一些别的系统,基本都是一些弱口令可以进后台,但是当时连上VPN后抓不到浏览器的包(菜是原罪),一时间不知道怎么去测试了。。。

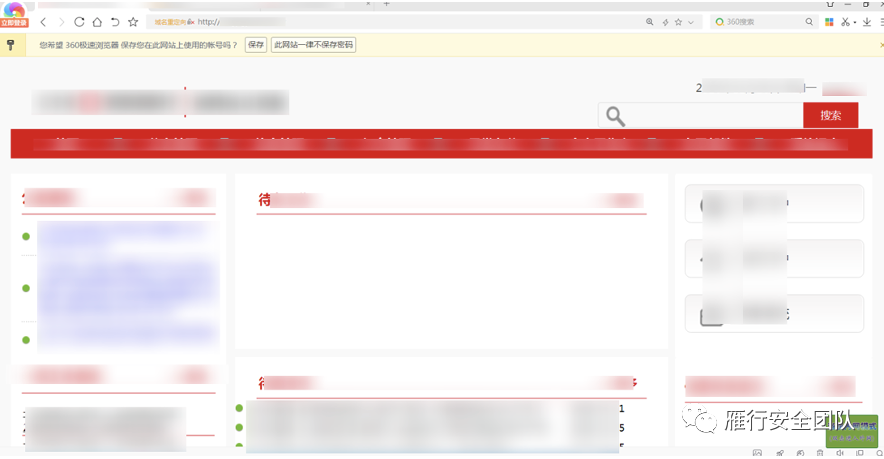

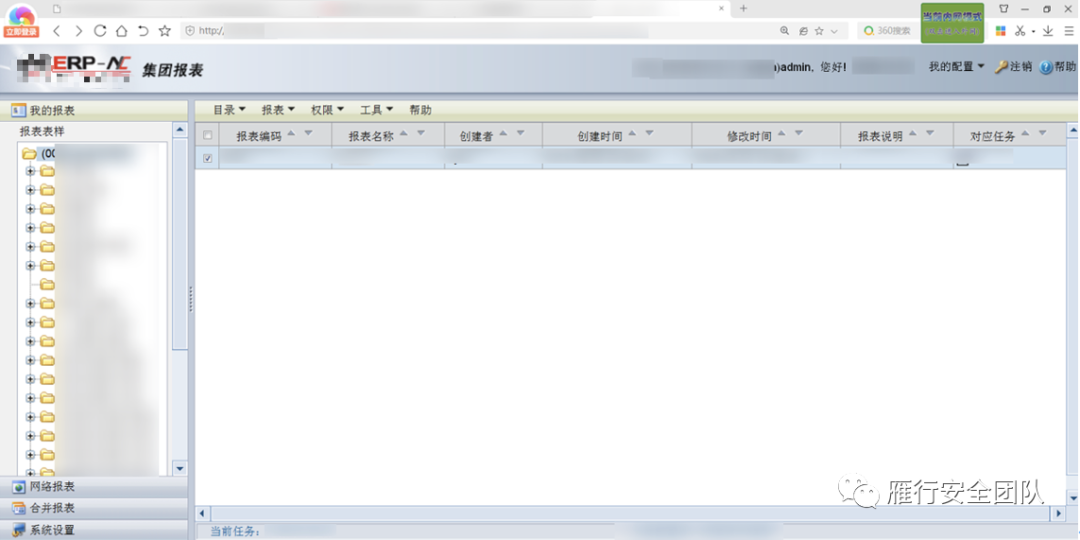

但是发现一个好东西,但是一访问就转圈,JRE安装上还是转圈,最后还是把Java环境全卸了重装了一遍,然后使用360浏览器的兼容模式才访问成功。

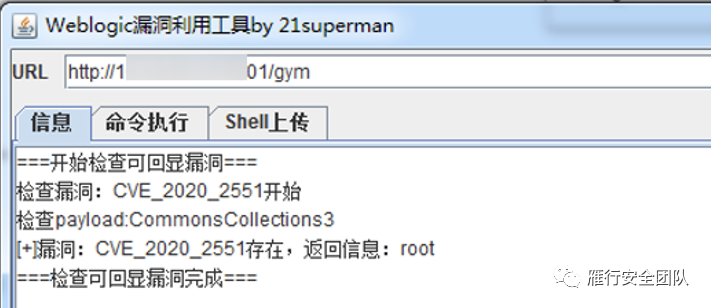

直接访问漏洞地址,存在漏洞。

使用弱口令admin/admin成功登录。

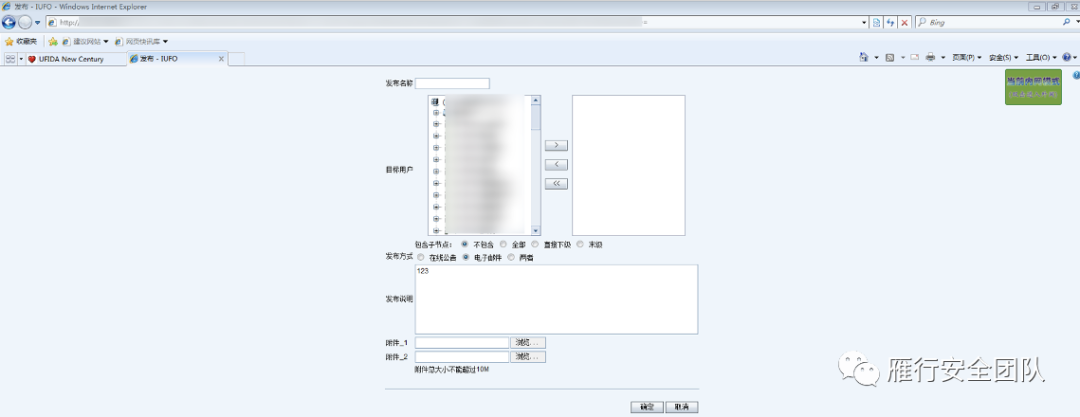

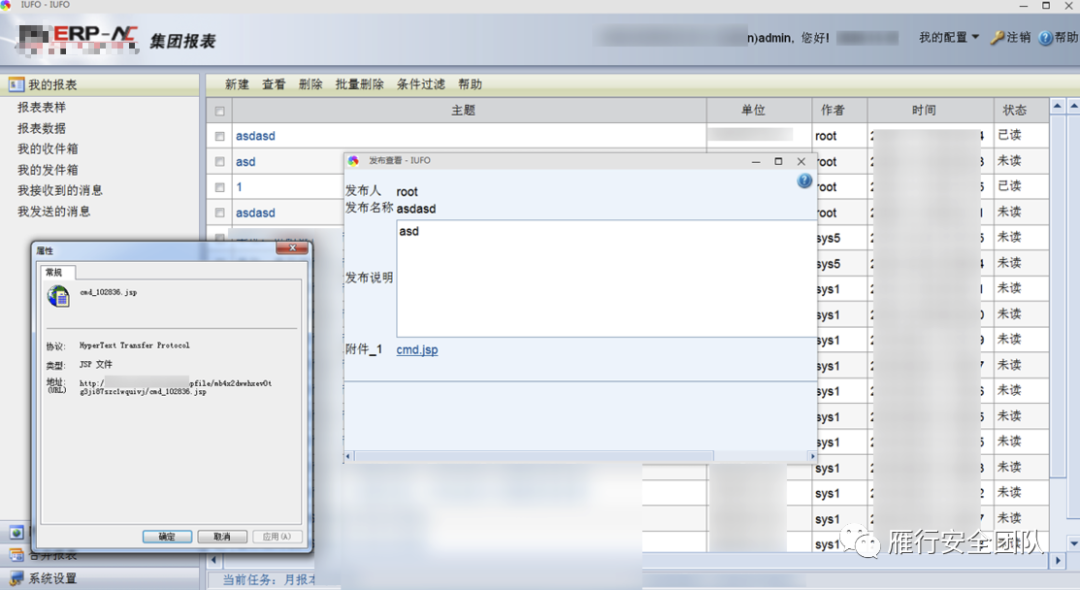

旧版本的NC报表处存在任意文件上传,点击附件即可查看shell的地址。

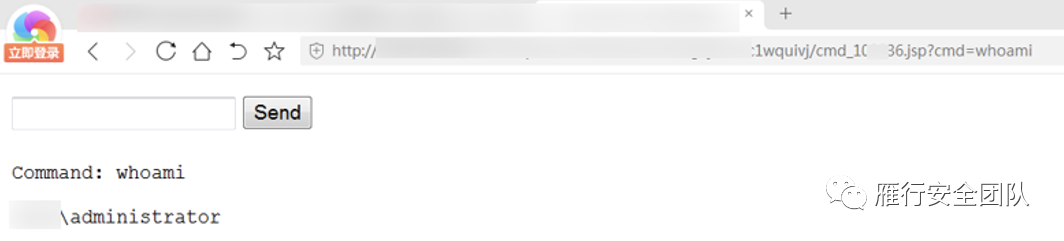

由于目标系统不出网,尝试了很多办法,最后使用毒刺(pystinger)通过webshell实现内网socks4代理,项目地址:https://github.com/FunnyWolf/pystinger。

首先上传proxy.jsp,访问并返回UTF-8就表示成功。

上传stinger_server.exe 到目标服务器,并执行start stinger_server.exe 0.0.0.0。

在本机执行:

stinger_server.exe -w http://xxx.xxx.xxx.xxx/proxy.jsp -l 0.0.0.0 -p 60000

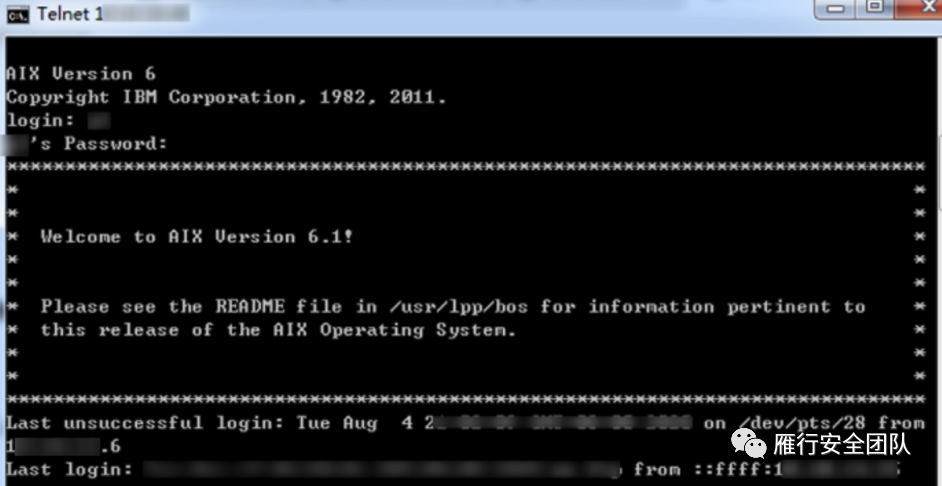

代理地址设置成本机的60000端口即可开始愉快(zeiman)的内网渗透。

内网也没安全设备,漏洞一大堆,没来得及继续深入,甲方感觉已经可以了,于是项目就完满的结束了。(雪契)

声明:本文来自雁行安全团队,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。