2021年9月初,一个地下网络犯罪论坛上发布了一个EntroLink VPN的0 day漏洞后,多个勒索软件团伙已将其武器化,并正在滥用这个0 day漏洞。

这个0 day漏洞被认为会影响到EntroLink PPX AnyLink设备,该设备在韩国公司很受欢迎,并被用作其用户身份验证的网关和VPN,允许员工远程访问公司网络和内部资源。

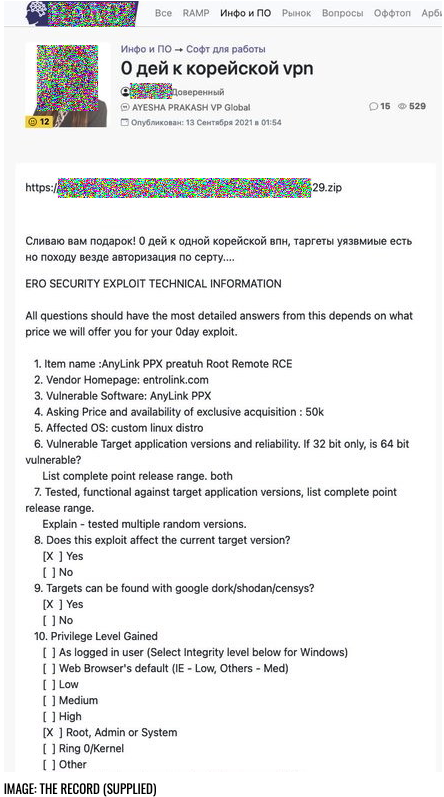

上个月(2021年9月13日)发布了针对这些设备的可利用的漏洞。该漏洞最初在一个论坛上以5万美元的价格出售,但之后一个新上线的网络犯罪论坛的管理员将其免费发布,这似乎是一个促销噱头,目的是为了提高该网站在其他网络犯罪集团中的知名度。

根据论坛帖子说明,该漏洞仍然未修补,它可以利用网络协议,并授予根级别访问PPX AnyLink设备的远程ROOT执行和权限。

该帖子还将该漏洞描述为一个输入验证问题,且属于自带的,只需几秒钟即可危害到设备。

据一位目前正在跟踪和调查勒索软件攻击的研究人员称,自攻击漏洞公布以来,BlackMatter和LockBit勒索软件运营的附属公司可能与使用此漏洞进行入侵有所关联。

安全研究人员通知了韩国网络供应商EntroLink 其该漏洞的发布情况。

该公司没有雇佣相关的研究人员,也没有回复 The Record 上周通过电子邮件发送的解释请求。在电话中,公司发言人也拒绝同意该记者把产品安全的责任与公司代表联系起来。

据安全研究人员Allan Liska和Pancak3的追踪与监察,EntroLink PPX AnyLink现已变成第54个可捕捉到的0 day漏洞,已在勒索团伙当中被广泛滥用。

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。